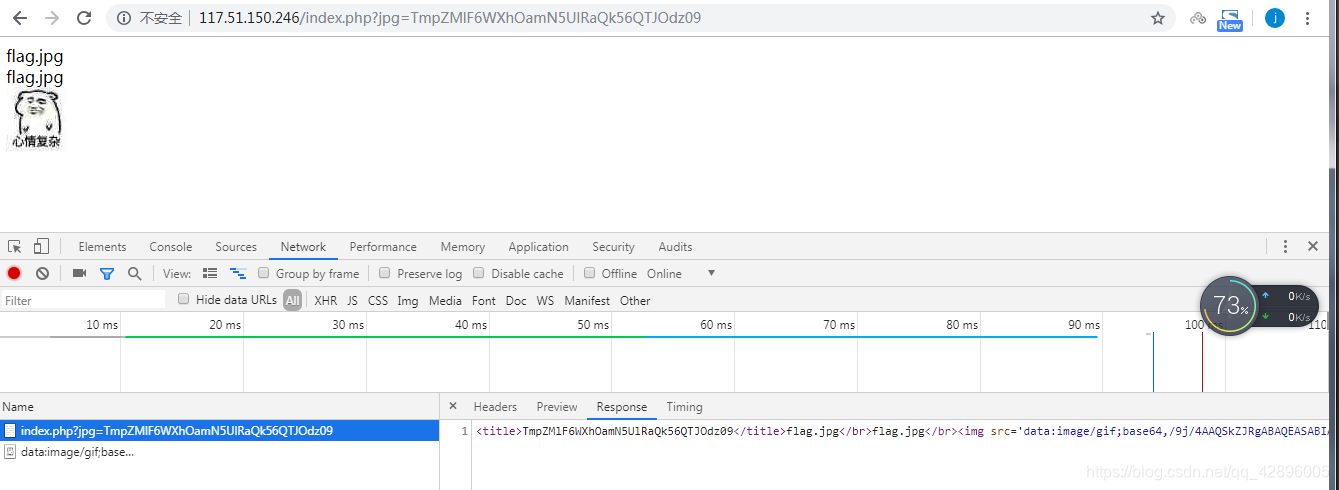

第一步:进入题目

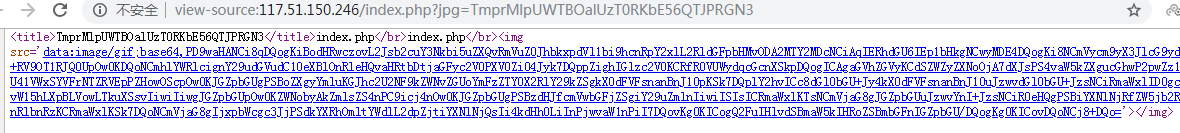

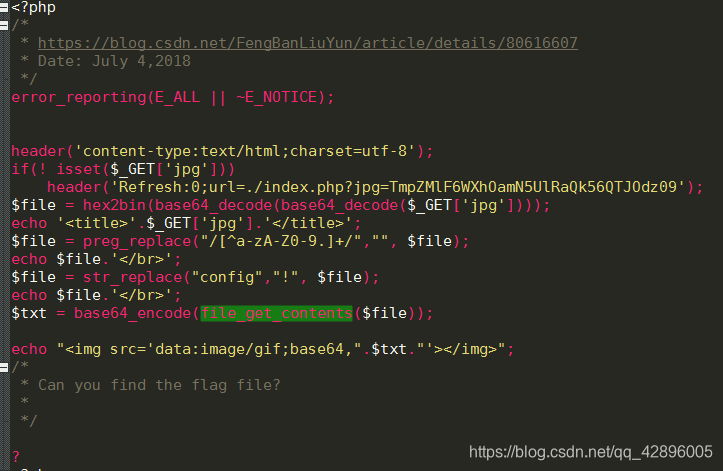

由URL可能是文件包含漏洞,将jpg后的值base64解密两次得一串16进制,将这串十六进制数转为文本字符会发现是flag.jpg,这说明这里的文件包含是把url里的参数两次base64解密再十六进制·转文本,fan向思维想看index.php,同样规则加密作为url参数,且这里图片插入是用的文件源码的bas64加密形式的数据data形式,所以只需再解密可定index.php的源码。

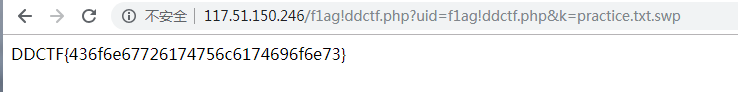

这里值得一提是要去出题者的博客看vim的文章,可发现一个用来保存强退数据的文件,这个文件里有重要信息,然后同样的方式去获得一此文件的源码,通过代码审计即可,其中最后包括一个变量重置的点。

DDCTF web第一题 “滴”

最新推荐文章于 2020-10-03 10:37:32 发布

本文介绍了一种利用文件包含漏洞的方法,通过base64解码和十六进制转换,揭示了如何获取目标文件内容,包括使用图片插入技巧和代码审计过程。

本文介绍了一种利用文件包含漏洞的方法,通过base64解码和十六进制转换,揭示了如何获取目标文件内容,包括使用图片插入技巧和代码审计过程。

1096

1096

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?