key格式:CTF{xxx}

打开图片

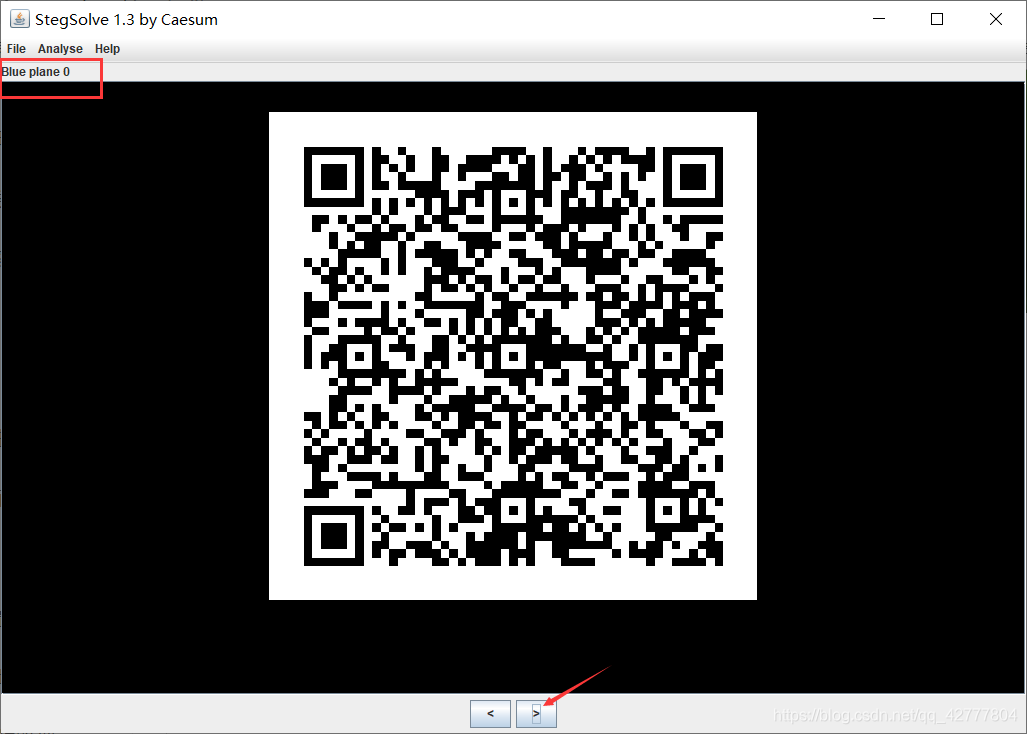

又要用到我们的工具 StegSolve 打开 并且切换到 blue plan 0

发现是一张二维码 扫描获得信息

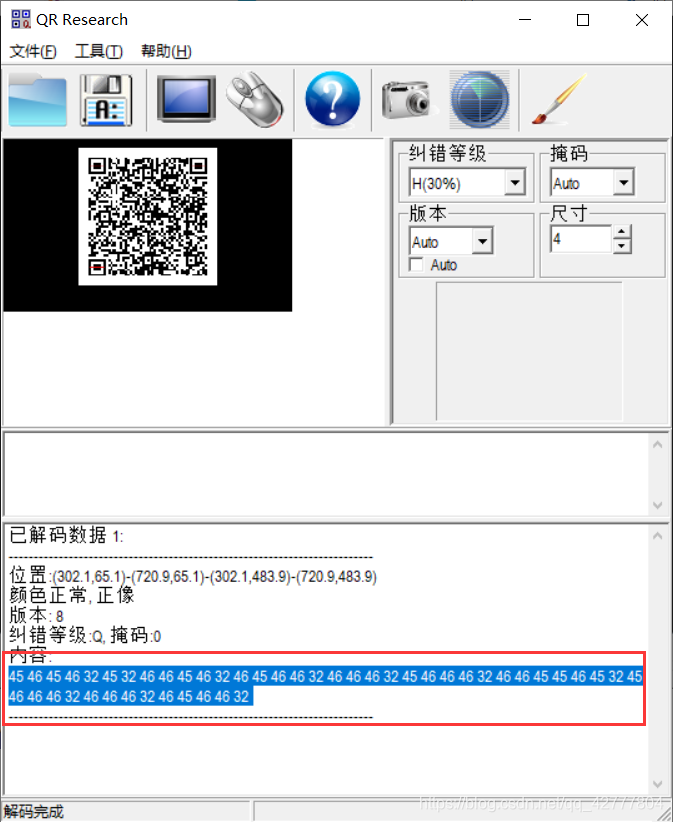

发现是一串数字(应该是十进制的数字)

45 46 45 46 32 45 32 46 46 45 46 32 46 45 46 46 32 46 46 46 32 45 46 46 46 32 46 46 45 45 46 45 32 45 46 46 46 32 46 46 46 32 46 45 46 46 32

将他们转化为对应的ASCII码 得到

-.-. - ..-. .-.. ... -... ..--.- -... ... .-.. 发现是摩斯密码

进行解密即可

这是一篇关于CTF挑战的博客,作者通过使用工具StegSolve在一张图片中发现了一串隐藏的二维码,该二维码转换为十进制数字后进一步解码为摩斯密码。解密后的信息是'CTF{LSB_BSL}',但提交时需注意字母全部转为小写,即'CTF{lsb_bsl}'。

这是一篇关于CTF挑战的博客,作者通过使用工具StegSolve在一张图片中发现了一串隐藏的二维码,该二维码转换为十进制数字后进一步解码为摩斯密码。解密后的信息是'CTF{LSB_BSL}',但提交时需注意字母全部转为小写,即'CTF{lsb_bsl}'。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

15万+

15万+