靶机Node

一、实验环境

1.靶机:Node

2.测试机:Kali

3.帮凶机:Windows 10

4.抓包工具:BurpSuite

二、实验步骤

(一)信息收集

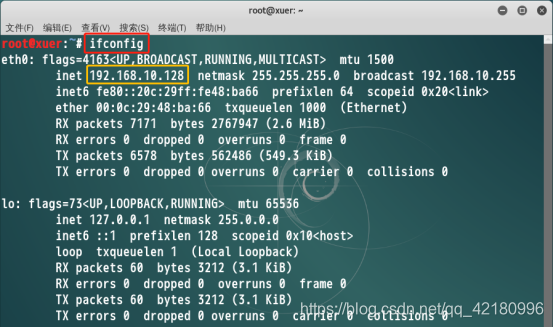

1.查看测试机的IP信息,判断所处网段

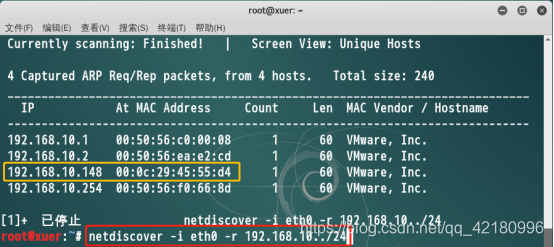

2.主机发现(netdiscover)

netdiscover -i eth0 -r 192.168.10../24

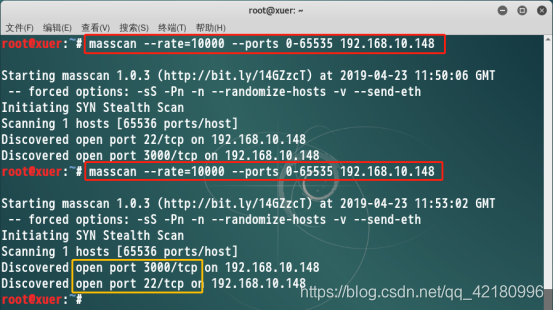

3.端口扫描(masscan/nmap)

masscan --rate=10000 --ports 0-65535 192.168.10.148

nmap -sV -T4 -p 22,3000 192.168.10.148

-

开启了22(ssh服务)、3000(http服务)端口

(二)Web渗透

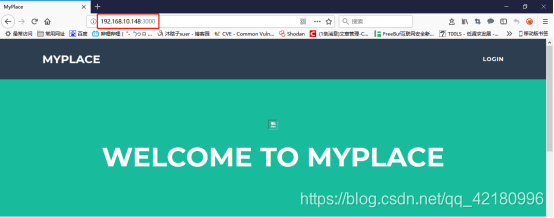

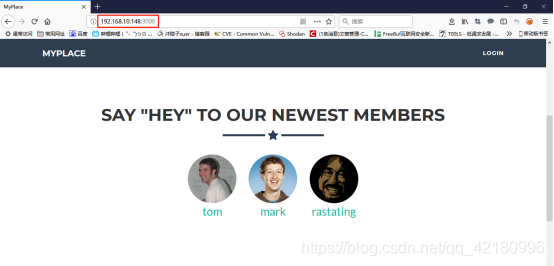

1.浏览web网站(3000端口)

http://192.168.10.148:3000

-

目标主机开启的3000端口为http服务,不是默认的80端口

-

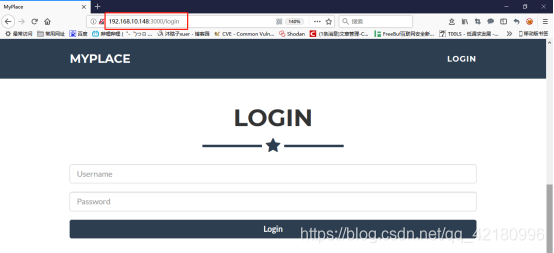

有个登录界面,尝试弱密码,未成功(此处可以使用暴力破解)

本文详细介绍了在靶机Node上进行渗透测试的过程,包括信息收集(IP、主机发现、端口扫描)、Web渗透(3000端口、源代码审查、码源审计、提权)等步骤。通过分析Web服务、源代码和数据库,最终利用MongoDB用户权限提权,并留后门清理痕迹。

本文详细介绍了在靶机Node上进行渗透测试的过程,包括信息收集(IP、主机发现、端口扫描)、Web渗透(3000端口、源代码审查、码源审计、提权)等步骤。通过分析Web服务、源代码和数据库,最终利用MongoDB用户权限提权,并留后门清理痕迹。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1879

1879

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?