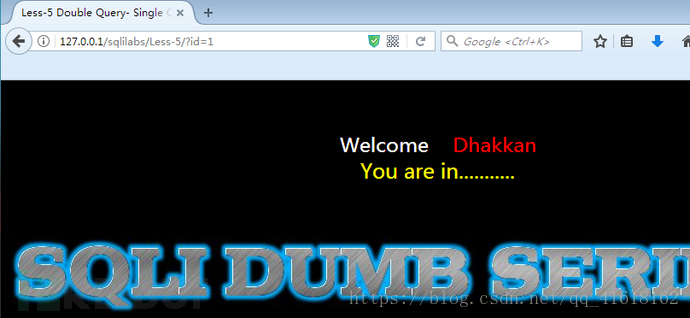

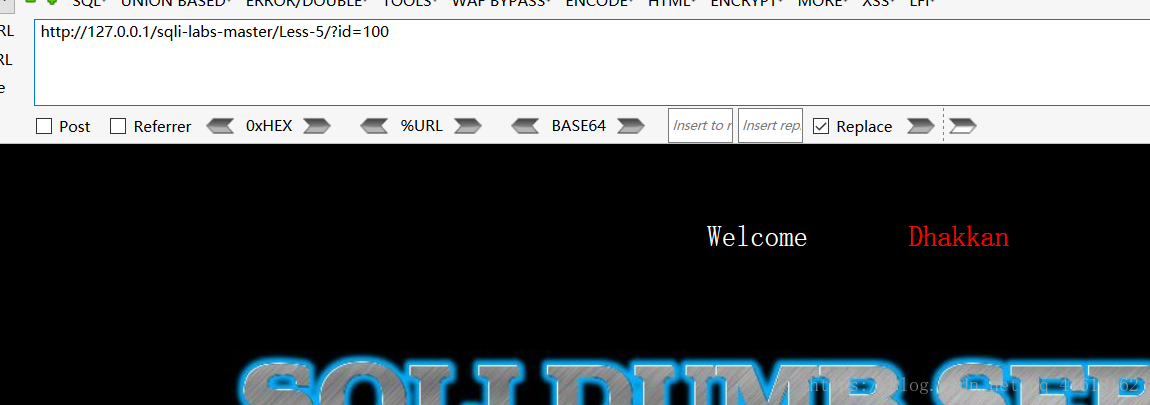

如果所查询的用户id在数据库中,可以发现页面显示”You are in”,而不像前4关那样会显示出具体的账号密码

而如果输入的查询语句不存在,则什么也不会返回

这里普及一下盲注时的常用函数

1.mid()函数

mid(striing,start,length)

string(必需)规定要返回其中一部分的字符串。

start(必需)规定开始位置(起始值是 1)。

length(可选)要返回的字符数。如果省略,则 mid() 函数返回剩余文本。

2.substr()函数

substr(string,start,length)

string(必需)规定要返回其中一部分的字符串。

start(必需)规定在字符串的何处开始。

length(可选)规定被返回字符串的长度。

3.left()函数

left(string,length)

再怎么解释也不如直接开弄

string(必需)规定要返回其中一部分的字符串

length(可选)规定被返回字符串的前length长度的字符

4.ascii(a)将a转换成其ASCII值

5.ord(a)将a转换成其ASCII值

首先猜解库名

我们这里先用length测出数据库的长度是8

这篇博客介绍了在web安全领域中遇到的一种SQL注入问题,即双注入GET单引号字符型盲注,通过布尔型手工盲注进行攻破。作者详细讲解了如何利用mid(), substr(), left()等函数探测数据库名、表名和列名,包括长度猜测和字符范围判断。在实验过程中,成功确定了数据库名security,表名emails,并展示了如何进一步推测列名的方法。"

123235235,12460668,使用CSS轻松创建三级导航菜单,"['CSS', 'CSS3', 'HTML']

这篇博客介绍了在web安全领域中遇到的一种SQL注入问题,即双注入GET单引号字符型盲注,通过布尔型手工盲注进行攻破。作者详细讲解了如何利用mid(), substr(), left()等函数探测数据库名、表名和列名,包括长度猜测和字符范围判断。在实验过程中,成功确定了数据库名security,表名emails,并展示了如何进一步推测列名的方法。"

123235235,12460668,使用CSS轻松创建三级导航菜单,"['CSS', 'CSS3', 'HTML']

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

391

391

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?