引言:别再自欺欺人!这些 “前端加密” 其实是裸奔

“我用 Base64 加密了用户密码,肯定安全!”“我在前端写了个 MD5 哈希,黑客拿不到明文!”“我把密钥藏在 JS 里,没人能找到!”

如果你也说过类似的话,那一定要警惕 —— 这些看似 “加密” 的操作,在黑客眼里和 “明文传输” 没有区别。去年我帮一家电商公司做安全审计时,发现他们的 “前端加密” 只做了 Base64 编码,用 Burp Suite 抓包后,复制编码内容到在线解码工具,用户手机号、地址瞬间暴露;还有一家企业,把 AES 密钥硬编码在 JS 文件里,我用浏览器 “查看源代码” 不到 10 秒就找到了密钥,轻松解密所有传输数据。

前端加密的核心误区,在于把 “编码” 当 “加密”、把 “前端孤立操作” 当 “安全防护”。对零基础学习者来说,先搞懂 “什么是真加密”,比盲目学工具更重要。这篇教程会从 “前端加密的坑” 讲起,带你从零基础掌握 “真正安全的加密逻辑”,再到搭建完整的网络安全知识体系。

一、前端加密的 3 个致命误区:90% 的人都在裸奔

零基础入门网络安全,最容易在 “前端加密” 上踩坑。这些误区看似 “做了安全措施”,实则毫无防护作用,甚至会误导开发者放松警惕。

误区 1:把 Base64/URL 编码当 “加密”—— 解码只需 1 秒

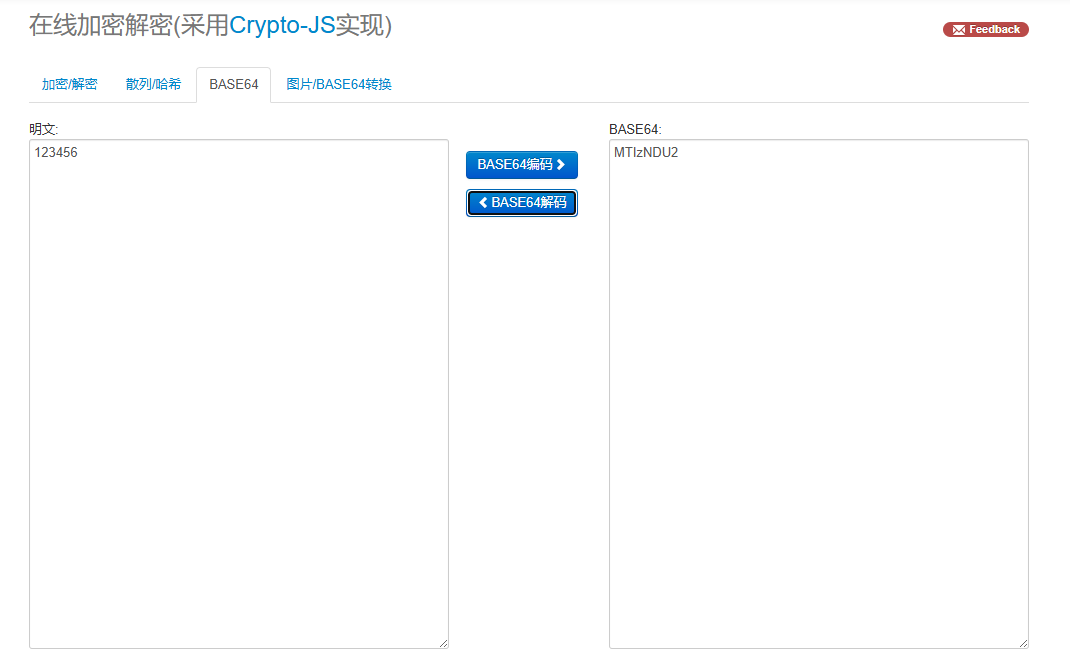

很多人以为 “把明文转成 Base64 就是加密”,比如用户密码 “123456” 转成 Base64 是 “MTIzNDU2”,就觉得 “黑客看不懂了”。但事实是:Base64 是编码格式,不是加密算法 —— 它的设计目的是 “解决二进制数据传输乱码”,而非 “隐藏信息”,任何在线解码工具都能瞬间还原明文。

破解演示(零基础也能操作):

- 用 BurpSuite 抓包,找到前端传输的 “encryptedPassword” 字段,值为 “MTIzNDU2”;

- 打开任意 Base64 在线解码工具,粘贴 “MTIzNDU2”,点击解码,直接得到明文 “123456”;

- 甚至不用工具 —— 浏览器控制台输入

atob("MTIzNDU2"),回车就能看到解码结果。

误区 2:前端明文存密钥 ——JS 里的密钥等于 “公开密钥”

有些开发者知道要用 AES/RSA 加密,但为了 “方便”,把加密密钥直接写在 JS 文件里,比如:

// 错误示例:密钥硬编码在前端

const AES_KEY = "1234567890abcdef"; // 16位AES密钥

function encryptData(data) {

return CryptoJS.AES.encrypt(data, AES_KEY).toString();

}

这种操作相当于 “把家门钥匙挂在门上”—— 黑客只需通过浏览器 “查看源代码” 或抓包分析 JS 文件,就能轻松找到密钥,再用同样的算法解密数据。

破解演示:

- 打开目标网站,按 F12 打开 “开发者工具”,切换到 “Sources” 面板;

- 搜索包含 “key”“secret”“encrypt” 的 JS 文件(通常在 “static/js” 目录下);

- 找到硬编码的密钥(如上述示例中的 “AES_KEY”),复制后用 CryptoJS 解密传输数据,明文直接暴露。

误区 3:只做前端加密,不做后端校验 —— 黑客绕开加密即可

还有一种常见操作:前端对敏感数据加密,但后端收到数据后 “直接使用”,不做任何校验。比如登录场景:

- 前端:用户名 + 密码→AES 加密→传给后端;

- 后端:直接解密→查数据库→返回登录结果。

这种逻辑的漏洞在于:黑客可以绕开前端加密逻辑,直接构造 “后端能识别的加密数据”(甚至伪造解密结果)。比如用 Burp 拦截请求后,把加密后的 “密码” 字段改成 “admin 的加密值”,就能直接登录,根本不用破解加密算法。

二、真正安全的前端加密:前后端协同才是关键

前端加密的核心不是 “在前端藏数据”,而是 “通过前后端配合,让黑客即使拿到传输数据,也无法破解或篡改”。真正安全的加密逻辑,必须满足 3 个条件:密钥安全传递、前后端双向校验、敏感传输走 HTTPS。

1. 核心逻辑:对称加密 + 非对称加密结合(图文解析)

前端加密常用 “对称加密(AES)+ 非对称加密(RSA)” 组合,原理是:用 AES 加密大量数据(效率高),用 RSA 加密 AES 密钥(安全性高),两者结合既保证效率又保证安全。

关键细节解析:

- AES 密钥随机生成:每次请求生成新的 AES 密钥,不在前端存储,避免密钥泄露;

- RSA 公钥公开传递:RSA 公钥只能加密、不能解密,即使被黑客拿到,也无法破解加密后的 AES 密钥;

- RSA 私钥后端存储:私钥仅保存在后端服务器(如配置文件,权限严格控制),绝对不泄露到前端;

- HTTPS 兜底:所有传输走 HTTPS,防止 “中间人攻击”(黑客拦截并篡改公钥或加密数据)。

2. 零基础实战:用 CryptoJS 实现前端安全加密

下面用 “登录场景” 演示零基础如何实现安全的前端加密,只需 3 步:

步骤 1:后端生成 RSA 密钥对(用 OpenSSL 工具)

先在后端生成 RSA 公钥(给前端)和私钥(后端自用),零基础可用 OpenSSL 快速生成:

-

安装 OpenSSL(Windows 可装 Git 自带的 OpenSSL,Linux/macOS 自带);

-

执行命令生成私钥(2048 位,安全级别足够):

openssl genrsa -out rsa_private.key 2048 -

从私钥提取公钥:

openssl rsa -in rsa_private.key -pubout -out rsa_public.key -

后端保存私钥(如放在

/config目录,设置权限为600),公钥提供给前端调用(如通过接口/api/getRsaPublicKey返回)。

步骤 2:前端实现加密逻辑(用 CryptoJS 库)

前端用 CryptoJS(轻量级 JS 加密库)实现 AES 加密和 RSA 加密,代码示例:

<!-- 引入CryptoJS(可从CDN获取) -->

<script src="https://cdn.jsdelivr.net/npm/crypto-js@4.2.0/crypto-js.min.js"></script>

<script src="https://cdn.jsdelivr.net/npm/crypto-js@4.2.0/components/rsa.min.js"></script>

<script>

// 1. 获取后端RSA公钥

async function getRsaPublicKey() {

const res = await fetch("/api/getRsaPublicKey");

return res.text(); // 公钥格式如:-----BEGIN PUBLIC KEY-----...-----END PUBLIC KEY-----

}

// 2. 生成随机AES密钥(16位,AES-128要求)

function generateAesKey() {

return CryptoJS.lib.WordArray.random(16).toString(CryptoJS.enc.Hex);

}

// 3. 前端加密主函数

async function encryptLoginData(username, password) {

// 3.1 获取RSA公钥

const rsaPublicKey = await getRsaPublicKey();

// 3.2 生成随机AES密钥

const aesKey = generateAesKey();

// 3.3 用AES加密登录数据(CBC模式,PKCS7填充,IV随机)

const iv = CryptoJS.lib.WordArray.random(16); // 初始化向量,随机生成

const loginData = JSON.stringify({ username, password });

const encryptedData = CryptoJS.AES.encrypt(

loginData,

CryptoJS.enc.Hex.parse(aesKey),

{ iv: iv, mode: CryptoJS.mode.CBC, padding: CryptoJS.pad.Pkcs7 }

).toString();

// 3.4 用RSA公钥加密AES密钥

const encryptedAesKey = CryptoJS.RSA.encrypt(aesKey, rsaPublicKey).toString();

// 3.5 返回“加密数据+加密密钥+IV”(IV用于后端解密AES)

return {

encryptedData: encryptedData,

encryptedAesKey: encryptedAesKey,

iv: iv.toString(CryptoJS.enc.Hex)

};

}

// 4. 调用示例(登录按钮点击事件)

document.getElementById("loginBtn").addEventListener("click", async () => {

const username = document.getElementById("username").value;

const password = document.getElementById("password").value;

// 加密数据

const encryptedData = await encryptLoginData(username, password);

// 传给后端(HTTPS通道)

const res = await fetch("/api/login", {

method: "POST",

headers: { "Content-Type": "application/json" },

body: JSON.stringify(encryptedData)

});

const result = await res.json();

console.log(result); // 登录结果

});

</script>

步骤 3:后端解密与校验(以 Node.js 为例)

后端用 RSA 私钥解密 AES 密钥,再用 AES 密钥解密数据,最后必须校验数据合法性(如密码是否正确):

const crypto = require("crypto");

const fs = require("fs");

// 读取RSA私钥

const privateKey = fs.readFileSync("./config/rsa_private.key", "utf8");

// 解密AES密钥(用RSA私钥)

function decryptAesKey(encryptedAesKey) {

return crypto.privateDecrypt(

{ key: privateKey, padding: crypto.constants.RSA_PKCS1_PADDING },

Buffer.from(encryptedAesKey, "base64")

).toString("utf8");

}

// 解密登录数据(用AES密钥)

function decryptLoginData(encryptedData, aesKey, iv) {

const decipher = crypto.createDecipheriv(

"aes-128-cbc",

Buffer.from(aesKey, "hex"),

Buffer.from(iv, "hex")

);

let decrypted = decipher.update(encryptedData, "base64", "utf8");

decrypted += decipher.final("utf8");

return JSON.parse(decrypted);

}

// 登录接口处理

app.post("/api/login", (req, res) => {

const { encryptedData, encryptedAesKey, iv } = req.body;

try {

// 1. 解密AES密钥

const aesKey = decryptAesKey(encryptedAesKey);

// 2. 解密登录数据

const loginData = decryptLoginData(encryptedData, aesKey, iv);

const { username, password } = loginData;

// 3. 关键:校验数据合法性(如查数据库对比密码)

const dbUser = getUserFromDB(username); // 从数据库查用户

if (!dbUser || dbUser.password !== hashPassword(password)) { // 密码需哈希存储,不能明文

return res.json({ code: -1, msg: "用户名或密码错误" });

}

// 4. 登录成功

res.json({ code: 0, msg: "登录成功", token: generateToken(dbUser) });

} catch (err) {

res.json({ code: -2, msg: "加密数据异常" });

}

});

3. 必须遵守的 3 个安全原则

- 密钥不落地:AES 密钥随机生成,不在前端存储;RSA 私钥只在后端存储,权限严格控制(如 Linux 下

chmod 600,仅管理员可读写); - 双向校验:后端不仅要解密数据,还要校验数据合法性(如密码是否正确、用户名是否存在),防止黑客篡改加密数据;

- HTTPS 不可少:即使做了前后端加密,所有传输仍需走 HTTPS——HTTPS 能防止 “中间人攻击”(黑客拦截并替换 RSA 公钥,窃取 AES 密钥)。

三、零基础入门到精通:网络安全学习路径(含前端加密)

前端加密是网络安全的 “冰山一角”,零基础想系统掌握网络安全,需要按 “基础→实战→攻防” 分阶段学习,避免盲目跟风。

阶段 1:入门期(1-2 个月)—— 搞懂核心概念,建立安全认知

核心目标:理解 “加密 / 解密”“HTTP/HTTPS”“漏洞基础”,能识别常见安全风险。

| 学习内容 | 核心知识点 | 工具 / 资源 | 实战任务 |

|---|---|---|---|

| 加密基础 | 对称加密(AES)、非对称加密(RSA)、哈希算法(MD5/SHA256) | OpenSSL、CryptoJS | 用 OpenSSL 生成 RSA 密钥对,用 CryptoJS 实现 AES 加密 |

| 网络基础 | HTTP 请求结构、HTTPS TLS 握手流程、Cookie/Session 安全 | Wireshark、Burp Suite | 用 Wireshark 抓包看 HTTPS TLS 握手,用 Burp 分析 HTTP 请求 |

| 前端安全 | XSS 漏洞原理、CSRF 漏洞原理、前端加密误区 | 浏览器开发者工具 | 在本地页面复现反射型 XSS,分析前端加密的 Base64 误区 |

重点提醒:别一开始就学复杂工具(如 Metasploit),先搞懂 “为什么不安全”,再学 “怎么防护”。

阶段 2:进阶期(3-6 个月)—— 实战前端安全 + Web 渗透

核心目标:能独立实现安全的前端加密逻辑,能挖掘 Web 应用的基础漏洞(如 SQL 注入、XSS)。

1. 前端安全实战

- 深入学习:Web Crypto API(浏览器原生加密 API,比 CryptoJS 更安全)、前端密钥安全存储(如 Web Storage 加密、IndexedDB 加密);

- 实战项目:开发一个带 “安全登录” 的 Demo,包含 “RSA+AES 加密”“HTTPS 配置”“XSS 防护(CSP 头)”;

- 工具:Postman(测试加密接口)、JSHint(检测 JS 加密代码漏洞)。

2. Web 渗透基础

- 学习内容:SQL 注入原理与利用、文件上传漏洞、Burp Suite 高级用法(如 Intruder 暴力破解、Repeater 改包);

- 实战靶场:DVWA(基础漏洞练习)、SQLI-LAB(SQL 注入专项)、Upload-Lab(文件上传专项);

- 成果输出:编写漏洞分析报告,记录 “漏洞位置→利用步骤→修复建议”。

阶段 3:精通期(7-12 个月)—— 攻防实战 + 体系化安全

核心目标:能审计前端加密逻辑漏洞,能进行企业级 Web 渗透测试,理解 “安全防护体系”。

1. 前端加密审计

- 学习内容:前端加密逻辑漏洞(如密钥泄露、IV 固定、未校验数据完整性)、逆向 JS 加密代码(用 Chrome DevTools Debugger);

- 实战任务:审计开源项目的前端加密逻辑,找出并修复漏洞(如硬编码密钥、缺少数据校验);

- 工具:Chrome DevTools(JS 逆向)、IDA Pro(复杂 JS 逆向,可选)。

2. 企业级渗透测试

- 学习内容:内网渗透基础(如横向移动、权限提升)、应急响应(如日志分析、恶意代码清除)、安全方案设计(如 WAF 配置、数据加密策略);

- 实战场景:参与 SRC 漏洞提交(如阿里云 SRC、腾讯 SRC),尝试挖掘企业 Web 应用的加密逻辑漏洞;

- 证书加持:考取 CISP-PTE(渗透测试工程师)或 CEH(道德黑客),提升行业认可度。

3. 安全体系认知

- 学习内容:OWASP Top 10(Web 应用 Top10 漏洞)、ISO 27001(信息安全管理体系)、数据分级分类(如敏感数据加密策略);

- 输出成果:编写企业级 “前端安全防护方案”,包含 “加密逻辑设计”“漏洞防护措施”“应急响应流程”。

四、必收藏的学习资源 & 实战清单

1. 核心工具(零基础优先掌握)

| 工具类型 | 工具名称 | 用途 | 学习优先级 |

|---|---|---|---|

| 加密工具 | OpenSSL | 生成 RSA/AES 密钥对、加密文件 | ★★★★★ |

| 加密库 | CryptoJS/Web Crypto API | 前端实现 AES/RSA 加密 | ★★★★★ |

| 抓包工具 | Burp Suite(社区版) | 分析前端传输数据、测试加密逻辑 | ★★★★★ |

| 网络分析 | Wireshark | 查看 HTTPS TLS 握手、分析网络流量 | ★★★★☆ |

| 靶场平台 | DVWA/SQLI-LAB | 练习前端安全 & Web 渗透 | ★★★★★ |

2. 免费学习资源

- 官方文档:

- MDN Web Crypto API:https://developer.mozilla.org/zh-CN/docs/Web/API/Web_Crypto_API(前端原生加密权威指南)

- OWASP 前端安全指南:https://owasp.org/www-project-web-security-testing-guide/v42/(前端安全测试标准)

- 视频教程:

- B 站 “前端加密实战”:搜索 “CryptoJS AES RSA 实战”(零基础入门首选)

- 极客时间《Web 安全实战》:讲解前端加密与 Web 渗透的结合场景

- 书籍推荐:

- 《Web 前端安全揭秘》:聚焦前端安全,含加密逻辑实战案例

- 《网络安全导论》:零基础入门网络安全核心概念

3. 实战清单(建议打印执行)

- 用 OpenSSL 生成 RSA 密钥对,前端调用公钥加密 AES 密钥,后端用私钥解密;

- 搭建 DVWA 靶场,修改 “登录模块” 为 “RSA+AES 加密”,测试抓包能否破解;

- 分析一个开源项目的前端加密逻辑,找出至少 1 个安全漏洞(如密钥泄露);

- 提交 1 个包含 “前端加密漏洞” 的 SRC 报告(如某网站用 Base64 加密敏感数据);

- 编写一份 “前端安全加密方案”,包含流程图、代码示例、防护措施。

结语:安全不是 “一次性操作”,而是 “持续迭代”

回到开篇的问题:“你的前端加密真的加密了吗?”—— 答案取决于 “是否建立了完整的安全逻辑”:不是前端单独做加密,而是前后端协同;不是用编码冒充加密,而是用正确的算法;不是做完就不管,而是持续审计和优化。

对零基础学习者来说,网络安全的核心不是 “学多少工具”,而是 “建立安全思维”:看到前端加密时,先问自己 “密钥怎么传?后端怎么校验?有没有绕开的可能?”;学习漏洞时,先想 “这个漏洞怎么产生的?怎么防护?怎么验证防护效果?”。

收藏这篇教程只是开始,真正的安全能力,来自 “边学边练、边练边改”—— 比如今天学了 AES 加密,明天就动手写个 Demo;后天用 Burp 测试自己的 Demo,找出漏洞再修复。只有这样,才能从 “零基础” 真正成长为 “能解决实际问题的安全从业者”。

最后记住:网络安全没有 “绝对安全”,只有 “相对更安全”—— 持续学习、持续实战,才是应对风险的唯一办法。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

683

683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?