2006 年,“熊猫烧香” 病毒席卷全国,感染数千万台 Windows 电脑,从个人用户到企业服务器无一幸免,成为中国互联网史上最知名的电脑病毒爆发事件。此后,WannaCry 勒索病毒、永恒之蓝漏洞攻击等多次全球性电脑病毒爆发,均造成数十亿美元损失。

反观手机普及的近 15 年,尽管手机病毒从未消失 —— 从早期的 “FakePlayer” 扣费病毒,到近年的 “暗刷流量”“隐私窃取” 恶意 App,却始终未出现 “全民感染” 的大规模爆发。据 360 安全中心数据,2024 年手机恶意程序拦截量约 1.2 亿次,但单次峰值未超过 500 万次,且多集中在特定人群或地域,与电脑病毒 “单日感染数百万台” 的爆发规模形成鲜明对比。

这种差异并非偶然,而是手机与电脑在系统架构、生态管控、硬件特性、用户行为等多维度的底层差异,共同构建了手机病毒难以大规模传播的 “防御壁垒”。本文将从技术原理出发,拆解手机病毒难以爆发的核心逻辑。

一、核心差异:手机与电脑的 “安全基因” 本质不同

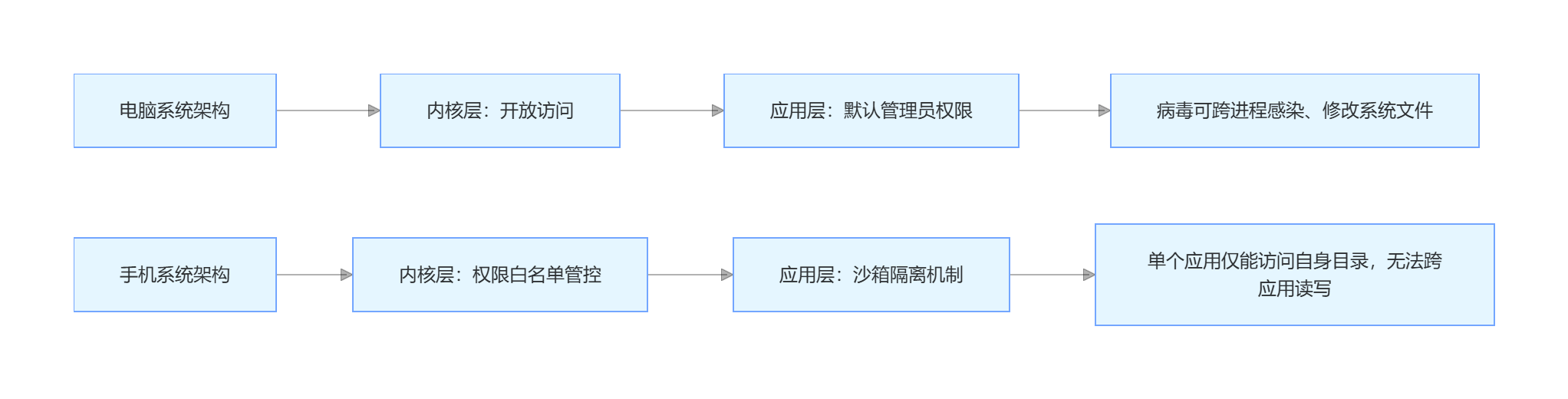

手机与电脑的设计初衷决定了其安全架构的底层差异 —— 电脑以 “开放兼容” 为核心,手机以 “封闭可控” 为导向。这种差异从根源上决定了病毒传播的难度阈值。

1. 系统架构:从 “开放内核” 到 “沙箱隔离” 的权限收紧

电脑病毒的大规模爆发,核心依赖对系统内核的自由访问权限。以 Windows 系统为例,早期 Windows XP/7 的用户账户默认拥有管理员权限,病毒可轻松修改系统文件、注册表,实现开机自启、跨进程感染。而手机系统从诞生之初就建立了 “沙箱隔离” 机制,从内核层面限制应用权限。

(1)iOS:封闭生态的 “极致管控”

iOS 的沙箱机制堪称 “铁桶阵”:

- 每个 App 都有独立的 “容器目录”,仅能读写自身数据,无法访问其他 App 的文件或系统核心目录(如

/System); - 应用权限采用 “动态申请 + 用户授权” 模式,核心权限(如通讯录、定位、后台运行)需用户手动同意,且可随时关闭;

- 内核级防护(Secure Enclave)将加密密钥与硬件绑定,病毒无法破解系统签名机制,难以实现开机自启或底层驻留。

(2)Android:从 “宽松” 到 “收紧” 的沙箱进化

早期 Android(4.4 及以下)因开源特性,沙箱机制相对宽松,允许应用通过 “共享 UID” 跨应用访问,且默认授予较多权限,导致出现 “吸费病毒”“暗扣短信” 等问题。但从 Android 6.0 开始,Google 逐步收紧权限管控:

- 引入 “动态权限申请”,危险权限(如存储、相机、电话)需用户实时授权,且细分权限类别(如存储权限分为 “读取” 和 “写入”);

- 限制后台应用行为,Android 10 后禁止后台应用访问剪贴板、启动前台服务,切断病毒 “静默运行” 的路径;

- 强化应用签名校验,未经过 Google Play 签名的应用无法安装(国内厂商定制系统进一步加强了这一机制)。

对比来看,电脑病毒可通过 “捆绑安装”“漏洞利用” 直接获取系统最高权限,而手机病毒即使感染单个应用,也被限制在沙箱内,无法扩散到其他应用或系统层面,自然难以形成大规模爆发。

2. 硬件特性:碎片化与专用化的 “传播阻碍”

电脑硬件的 “标准化” 为病毒传播提供了便利 ——x86 架构占据绝对主导,Windows 系统版本虽多,但核心 API 接口兼容,病毒编写者只需适配少数几个版本即可实现 “全平台感染”(如熊猫烧香兼容 Windows 2000/XP/2003)。

而手机硬件呈现 “高度碎片化” 特征,这种碎片化从两方面阻碍病毒传播:

- 架构碎片化:手机芯片以 ARM 架构为主,但细分版本(ARMv7/ARMv8)、指令集(AArch32/AArch64)差异显著,且 iOS 与 Android 的编译环境不同(iOS 用 LLVM,Android 用 GCC),病毒代码难以同时适配多架构;

- 硬件差异化:不同厂商的手机硬件配置(如传感器、基带芯片、存储方案)差异极大,病毒依赖的底层漏洞(如基带漏洞、传感器漏洞)往往仅存在于特定机型,无法实现 “跨品牌感染”;

- 网络隔离:手机主要依赖移动网络(4G/5G),而移动网络采用 NAT 地址转换,设备间无法直接通信,病毒难以像电脑局域网那样通过 “共享文件夹”“局域网漏洞” 大规模传播。

据统计,2024 年全球手机机型超过 2 万款,仅 Android 机型就覆盖 1000 + 品牌,这种碎片化导致病毒的 “适配成本” 极高 —— 编写一款能感染 10% 手机的病毒,所需工作量是电脑病毒的 5-10 倍,而收益却因 “分散感染” 大打折扣。

二、生态管控:应用分发渠道的 “守门人” 效应

电脑病毒的传播核心依赖 “自由分发渠道”—— 用户可从任意网站下载 exe 文件,病毒可通过 “捆绑软件”“邮件附件”“网页挂马” 等多种方式传播,且缺乏统一的安全审核机制。而手机应用的分发渠道被严格管控,形成了病毒传播的 “第一道防线”。

1. 手机:官方商店主导的 “审核闭环”

无论是 iOS 还是 Android,官方应用商店均占据 90% 以上的分发量,且建立了严格的 “上架审核 + 实时监测” 机制:

| 平台 | 分发渠道 | 审核机制 | 安全管控 |

|---|---|---|---|

| iOS | App Store(唯一官方渠道) | 人工 + 机器双重审核,审核周期 1-3 天,重点检测恶意行为、权限滥用 | 1. 应用需通过 Apple 签名验证,否则无法安装;2. 实时监测应用行为,发现恶意行为后远程下架;3. 禁止 “热更新” 未经审核的代码 |

| Android | Google Play + 厂商应用商店(华为应用市场、小米应用商店等) | 机器审核为主,人工复核高危应用,审核周期数小时 - 1 天 | 1. 应用需提交开发者实名认证;2. 内置恶意代码检测引擎(如 Google Play Protect);3. 国内厂商新增 “应用行为记录”,异常行为触发用户提醒 |

这种管控机制从源头阻断了病毒的大规模传播:

- 恶意 App 难以通过官方商店审核,只能通过 “第三方 APK 下载”“短信链接” 等小众渠道传播,覆盖人群有限;

- 即使恶意 App 侥幸上架,官方也会通过后台监测(如监测异常权限调用、流量消耗)快速下架,避免扩散。

2. 电脑:开放分发的 “无守门人” 困境

电脑应用的分发渠道高度分散:

- Windows 系统无统一官方应用商店(Microsoft Store 市场份额不足 5%),用户主要从官网、第三方下载平台(如华军软件园、太平洋下载)获取软件;

- 缺乏统一的审核机制,第三方平台仅做简单的病毒扫描,甚至为了流量纵容 “捆绑安装”—— 很多电脑病毒通过 “捆绑播放器”“破解软件” 传播,用户下载正版软件时可能被植入病毒;

- 可执行文件(exe)无需签名即可运行,病毒可通过 “伪装成系统文件”“修改后缀名” 等方式欺骗用户点击。

对比来看,手机应用的分发渠道相当于 “封闭式商场”,每款应用都经过安检;而电脑应用的分发渠道相当于 “露天集市”,任何人都可摆摊,病毒自然容易大规模扩散。

三、安全机制:手机的 “多层防御体系” vs 电脑的 “事后补救”

手机系统的安全机制是 “主动防御 + 分层防护”,而早期电脑系统的安全机制以 “事后补救” 为主,这种差异进一步放大了病毒爆发的难度。

1. 手机:从硬件到云端的 “全链路防护”

现代手机构建了 “硬件 - 系统 - 应用 - 云端” 的四层防御体系,形成了病毒难以突破的 “立体防线”:

(1)硬件级安全:不可破解的 “信任根”

手机芯片普遍集成专用安全模块,为系统安全提供底层保障:

- iOS 的 Secure Enclave:独立于主处理器的加密芯片,存储用户指纹、Face ID 数据及系统密钥,即使主处理器被破解,也无法获取密钥;

- Android 的 TrustZone:将芯片分为 “安全世界” 和 “普通世界”,核心安全操作(如密码加密、权限验证)在 “安全世界” 执行,病毒无法篡改;

- 基带隔离:手机基带芯片负责处理通信功能,与应用处理器物理隔离,避免病毒通过基带漏洞入侵系统。

(2)系统级安全:实时监控与快速响应

手机系统具备 “主动防御” 能力,而非被动等待病毒攻击:

- 实时行为监测:iOS 的 “App Tracking Transparency”、Android 的 “应用行为记录”,可监测应用的异常行为(如频繁读取通讯录、后台发送短信);

- 快速补丁推送:手机厂商可通过 OTA(空中下载)快速推送安全补丁,修复系统漏洞 ——2023 年 Android 针对 “Dirty COW” 漏洞的补丁,推送覆盖率 72%,而 Windows XP 的漏洞补丁覆盖率不足 30%;

- 恶意代码查杀:系统内置安全引擎(如 iOS 的 XProtect、Android 的 Google Play Protect),实时扫描安装包和运行中的应用,拦截恶意程序。

(3)云端安全:大数据协同防御

手机厂商通过云端服务器实现 “协同防御”:

- 恶意样本库共享:某用户感染的恶意 App 会被上传至云端,经分析后快速更新到所有用户的安全引擎中;

- 异常行为预警:云端监测到某应用在短时间内被大量用户举报,会立即触发下架机制,并向未感染用户推送预警。

2. 电脑:滞后的 “被动防御” 模式

早期电脑系统的安全机制存在明显短板:

- 缺乏硬件级安全模块:传统电脑主板无专用安全芯片,系统密钥存储在硬盘中,容易被病毒窃取;

- 补丁更新滞后:Windows 系统的补丁通常按月推送(Patch Tuesday),且用户可手动关闭更新,导致大量电脑长期处于 “未打补丁” 状态 ——WannaCry 病毒正是利用了 Windows XP/7 未修复的 “永恒之蓝” 漏洞;

- 依赖第三方杀毒软件:电脑的恶意代码查杀主要依赖第三方杀毒软件,而杀毒软件的病毒库更新存在延迟,难以应对 “零日漏洞” 攻击。

直到近年,Windows 10/11 才引入 “安全启动”“内核隔离” 等机制,但由于兼容性考虑,这些功能默认未开启,且大量老旧电脑仍在使用 Windows 7 等未支持新安全机制的系统,导致电脑病毒的爆发风险依然存在。

四、用户行为:从 “主动操作” 到 “被动防护” 的习惯转变

用户行为是病毒传播的 “最后一公里”,手机与电脑用户的使用习惯差异,进一步抑制了手机病毒的大规模爆发。

1. 应用获取习惯:从 “随意下载” 到 “官方依赖”

电脑用户的应用获取习惯相对随意:

- 为了获取 “免费软件”“破解版工具”,很多用户会从非官方网站下载 exe 文件,这些文件往往捆绑病毒;

- 邮件附件、聊天软件传输的可执行文件,用户容易直接点击打开,导致病毒感染。

而手机用户的应用获取习惯更趋理性:

- 90% 以上的用户通过官方应用商店下载 App,对 “短信链接”“第三方网站 APK” 的信任度极低;

- 手机应用的安装流程更复杂(如 Android 需手动开启 “允许安装未知来源应用”),且安装时会显示应用所需权限,用户看到 “无需权限却要求读取通讯录” 的异常应用,会直接拒绝安装。

2. 系统操作权限:从 “全能用户” 到 “普通用户”

电脑用户普遍习惯使用管理员账户登录:

- 早期 Windows 系统默认创建管理员账户,用户可随意修改系统设置、安装软件,病毒可借助管理员权限实现全盘感染;

- 很多用户为了 “操作方便”,即使知道管理员账户风险,也不愿切换到普通用户账户。

而手机用户从一开始就处于 “普通用户” 权限:

- 手机系统无 “管理员账户” 概念,所有应用的权限均需用户单独授权,且无法修改系统核心设置;

- 用户对权限的敏感度更高 —— 当应用申请 “不必要的权限”(如手电筒 App 要求读取通讯录),用户会直接拒绝,切断病毒的权限获取路径。

3. 设备使用场景:从 “固定网络” 到 “移动场景”

电脑的使用场景以 “固定网络” 为主:

- 企业内网、家庭局域网的设备互联互通,病毒可通过局域网共享、网络打印机等方式快速传播;

- 电脑通常长时间开机,为病毒的后台运行、远程控制提供了条件。

而手机的使用场景以 “移动网络” 为主:

- 手机主要连接 4G/5G 网络或公共 Wi-Fi,移动网络采用 NAT 隔离,设备间无法直接通信,病毒难以通过网络扩散;

- 手机用户的使用时长碎片化,且经常关闭后台应用,病毒缺乏 “持续运行” 的环境,难以完成 “感染 - 传播” 的闭环。

五、攻击者利益导向:从 “大规模破坏” 到 “精准牟利”

病毒爆发的规模,本质上取决于攻击者的利益诉求。随着互联网的发展,攻击者的目标从 “追求感染量” 转向 “精准牟利”,这种转变也导致手机病毒难以形成大规模爆发。

1. 电脑病毒:以 “破坏与炫耀” 为核心的早期诉求

早期电脑病毒的攻击者多为技术爱好者,核心诉求是 “炫耀技术” 或 “破坏系统”:

- 熊猫烧香病毒的作者李俊,初衷是 “展示自己的编程能力”,病毒的 “熊猫烧香” 图标和感染后的文件破坏,均带有明显的 “炫耀” 属性;

- 冲击波、震荡波病毒通过攻击系统漏洞,导致电脑蓝屏、重启,核心诉求是 “制造混乱”。

这种诉求决定了电脑病毒的 “大规模传播” 特性 —— 感染的设备越多,攻击者的 “成就感” 越强。

2. 手机病毒:以 “精准牟利” 为核心的现代诉求

现代手机病毒的攻击者多为黑产团伙,核心诉求是 “非法获利”,而非 “追求感染量”:

- 隐私窃取:窃取用户的通讯录、短信、支付密码,精准定位有支付能力的用户,进行盗刷或诈骗;

- 暗刷流量:控制用户手机后台运行广告 App,赚取流量分成,这类病毒需 “静默运行”,避免被用户发现,因此不会大规模传播;

- 勒索病毒:针对企业用户或高价值个人(如商务人士),加密手机数据并索要赎金,精准攻击而非广谱感染。

黑产团伙的逻辑是 “低调牟利”—— 大规模爆发会引发安全厂商和监管部门的关注,导致病毒被快速查杀,反而影响获利。因此,手机病毒往往采用 “精准投放” 策略,通过 “钓鱼短信”“伪基站推广” 等方式感染特定人群,而非无差别传播。

六、未来趋势:手机病毒的 “爆发风险” 与 “防御升级”

尽管手机病毒从未出现大规模爆发,但随着技术发展,一些新的风险点可能打破现有平衡:

1. 潜在爆发风险

(1)物联网设备与手机的融合

智能手表、智能家居等物联网设备多采用 Android 衍生系统,安全机制薄弱,且与手机互联互通。若攻击者利用物联网设备的漏洞入侵手机,可能形成 “设备链传播”。

(2)AI 技术的滥用

AI 大模型可快速生成适配多机型的病毒代码,降低病毒编写的技术门槛;同时,AI 驱动的钓鱼短信、语音诈骗,可提高用户的受骗概率,扩大病毒传播范围。

(3)系统漏洞的规模化利用

若出现 iOS 或 Android 的 “零日漏洞”,且被黑产团伙大规模利用,可能导致短期的病毒爆发 ——2019 年 iOS 的 “Checkm8” 漏洞被曝光后,曾出现小规模的越狱病毒传播,但由于 Apple 快速修复,未形成大规模爆发。

2. 防御升级方向

(1)更严格的权限管控

Android 15 将引入 “细粒度权限”,进一步限制应用对敏感数据的访问;iOS 18 计划新增 “应用行为审计” 功能,让用户可查看应用的所有操作记录。

(2)AI 驱动的主动防御

手机安全引擎将集成 AI 模型,实时识别 “零日漏洞攻击”“异常行为模式”,提前拦截未被收录的恶意程序。

(3)跨设备协同防御

手机、电脑、物联网设备将实现安全数据共享,某设备发现的恶意样本可快速同步到所有关联设备,形成 “全域防御”。

结语:手机病毒的 “非爆发性” 是技术与生态的必然结果

手机病毒从未出现电脑病毒式的大爆发,并非因为手机更 “安全”,而是系统架构的封闭性、生态管控的严格性、硬件的碎片化、用户行为的理性化等多因素共同作用的结果。这些因素构建了一道 “多层防御壁垒”,让病毒难以实现 “大规模感染 - 跨设备传播 - 持续驻留” 的爆发闭环。

未来,随着技术的发展,手机病毒的攻击手段会更隐蔽、更精准,但大规模爆发的概率依然较低 —— 因为手机生态的 “安全基因” 正在不断强化,而攻击者的利益导向也决定了 “低调牟利” 比 “大规模破坏” 更具吸引力。

对于普通用户而言,防范手机病毒的核心依然是 “守住基本盘”:仅从官方应用商店下载 App、拒绝不必要的权限申请、及时更新系统补丁。这些简单的习惯,结合手机系统的底层安全机制,足以抵御绝大多数手机病毒的攻击。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

3743

3743

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?