前言:第一次用 Hydra 爆破出 SSH 密码时,我懂了 “入门不代表简单”

三年前,我还是个刚接触网络安全的小白,对着 Kali Linux 的终端发呆 —— 听说 “密码爆破” 是黑客入门第一课,可当我第一次输入hydra命令时,连 “用户字典和密码字典放哪” 都不知道。

直到我花了一下午,用hydra -L user.txt -P top1000.txt 192.168.1.102 ssh -vV成功爆破出靶机的 SSH 密码(用户名root,密码123456),看着终端里弹出 “[22][ssh] host: 192.168.1.102 login: root password: 123456” 时,我突然明白:密码爆破看似 “暴力”,实则是 “概率、工具、策略” 的结合 —— 它是黑客入门的基础,更是企业防御的重中之重。

这篇文章,我会从 “原理→工具→实战→防御” 四个维度,把密码爆破讲透,哪怕是零基础,也能跟着操作上手,建议收藏慢慢看。

一、先搞懂:密码爆破不是 “瞎猜”,是 “精准攻击”

很多人以为密码爆破是 “用工具穷举所有可能”,其实这是最大的误区。真正的密码爆破,核心是 “缩小范围、提高概率”,本质是利用 “人类设置密码的惰性” 和 “系统认证机制的漏洞”。

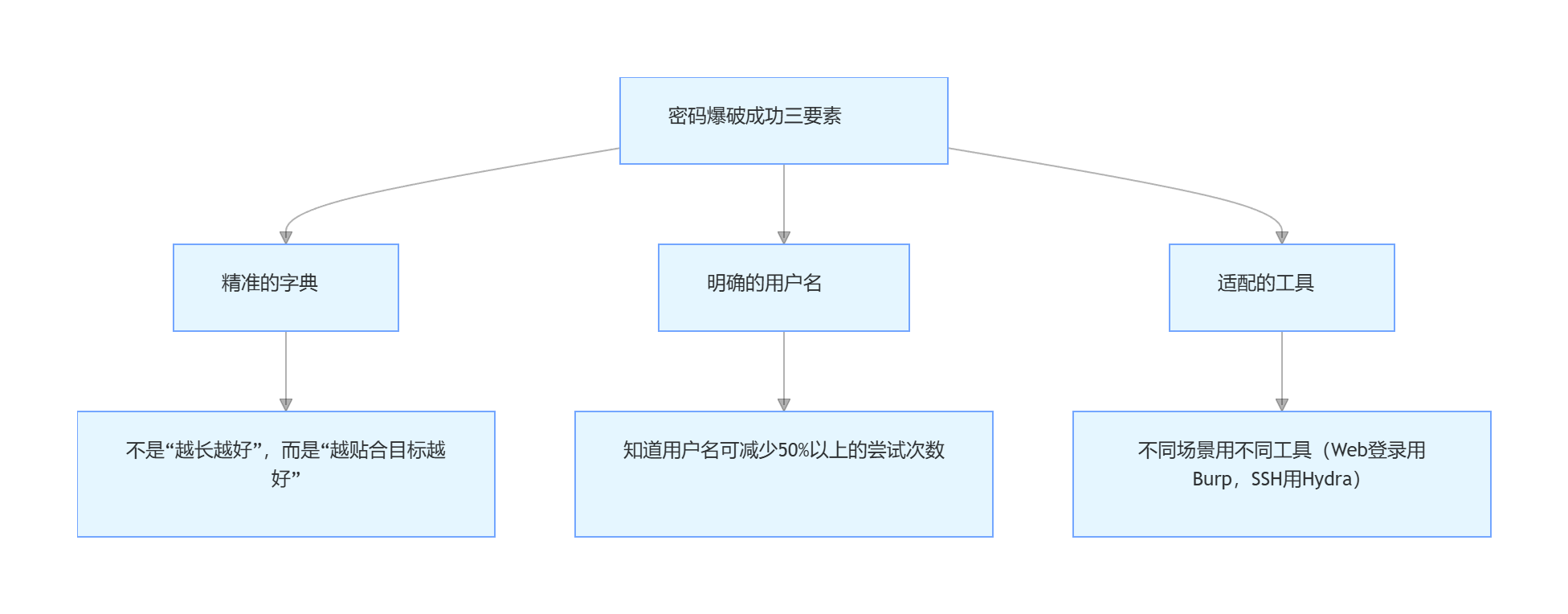

1. 密码爆破的核心逻辑:3 个要素决定成败

密码爆破的本质是 “模拟合法用户登录请求,用字典中的账号密码组合尝试匹配”,能否成功,全看这 3 个要素:

举个例子:如果目标是某公司的 OA 系统,用 “123456、qwerty” 这类通用字典,成功率可能不到 10%;但如果结合 “公司名 + 员工姓名首字母 + 生日” 制作社工字典(比如wangwu20200101),成功率能提升到 60% 以上 —— 这就是 “精准攻击” 和 “盲目穷举” 的区别。

2. 常见的爆破场景:这 4 类场景最容易被攻击

密码爆破不是 “万能的”,它只针对 “存在认证机制且未做防护” 的场景,最常见的有 4 类:

| 场景类型 | 攻击目标 | 典型案例 | 防御薄弱点 |

|---|---|---|---|

| Web 应用登录 | 网站后台、OA 系统、CRM | 爆破 DVWA 登录页的 admin 账号 | 未做账户锁定、验证码简单 |

| 远程服务登录 | SSH、RDP、FTP、MySQL | 爆破 Linux 服务器的 SSH root 账号 | 弱密码、未禁用 root 远程登录 |

| 移动应用登录 | APP 登录接口(API) | 爆破某购物 APP 的用户账号 | 接口未做频率限制 |

| 无线 WiFi 连接 | WiFi 路由器的 PSK 密码 | 爆破邻居家的 WiFi 密码 | 使用简单密码(如 12345678) |

其中,Web 应用登录和远程服务登录是黑客攻击的重灾区 —— 因为这两类场景直接关联 “核心数据”(比如网站后台能修改业务数据,SSH 能控制服务器)。

二、入门必学:密码爆破的核心工具(3 个工具覆盖 90% 场景)

零基础不用学太多工具,先掌握这 3 个 “高频工具”,就能应对绝大多数爆破场景。每个工具我都会讲 “适用场景 + 实战命令 + 操作步骤”,跟着做就能上手。

1. Hydra:远程服务爆破 “神器”(SSH/RDP/FTP 首选)

Hydra 是 Kali Linux 自带的工具,专门用于爆破 “远程服务”(比如 SSH、RDP、FTP),特点是 “速度快、支持多协议”,是入门必学的第一个工具。

实战案例:爆破 Linux 服务器的 SSH 账号

目标:已知靶机 IP 为192.168.1.102,SSH 端口 22,尝试爆破 root 账号的密码。准备工作:

- 用户字典:

user.txt(仅包含root,因为 SSH 默认管理员账号是 root); - 密码字典:

top1000.txt(包含 1000 个最常用密码,可从 Kali 的/usr/share/wordlists/目录复制)。

操作步骤:

- 打开 Kali 终端,输入命令:

hydra -L user.txt -P top1000.txt 192.168.1.102 ssh -vV -o ssh_爆破结果.txt命令参数解释:-L:指定用户字典(大写 L,单个用户用-l小写);-P:指定密码字典(大写 P);ssh:指定爆破的协议(还可填 rdp、ftp、mysql 等);-vV:显示详细爆破过程(新手建议打开,方便排查问题);-o:将爆破结果保存到文件。

- 等待爆破完成,终端会显示成功的账号密码,同时结果会保存到

ssh_爆破结果.txt中。

注意事项:

- 爆破 RDP(Windows 远程桌面)时,协议参数填

rdp,命令:hydra -L user.txt -P pass.txt 192.168.1.103 rdp -vV; - 不要把线程开太大(默认线程足够),否则容易被目标服务器封 IP。

2. BurpSuite:Web 应用登录爆破 “首选”(表单登录 / API 登录)

Burp Suite(社区版免费)是 Web 安全的核心工具,爆破 Web 登录页(比如网站后台、用户登录页)比 Hydra 更灵活,能自定义 “请求头、Cookie、参数位置”,适合处理 “复杂的 Web 登录场景”。

实战案例:爆破 DVWA 靶场的登录页

目标:DVWA 登录页(http://192.168.1.101/dvwa/login.php),已知用户名可能是admin,爆破密码。准备工作:

- 开启 Burp 的代理,设置浏览器代理为

127.0.0.1:8080; - 密码字典:

top500.txt(精简版常用密码,避免爆破时间过长)。

操作步骤:

- 打开 DVWA 登录页,输入任意用户名(比如

admin)和密码(比如123),点击登录,用 Burp 抓包。 - 将抓包结果发送到 “Intruder” 模块(右键→Send to Intruder)。

- 配置 Intruder:

- Positions(位置):清空默认标记,只标记 “password” 参数的值(因为用户名固定为 admin,只爆密码);

- Payloads(负载):选择 “Simple list”,点击 “Load” 加载

top500.txt字典; - Options(选项):设置 “线程数” 为 5(避免触发 DVWA 的防护),“爆破暂停时间” 为 100ms。

- 点击 “Start attack” 开始爆破,等待完成后,通过 “Length”(响应长度)判断结果 —— 通常正确密码的响应长度和错误密码不同(比如错误密码响应长度是 1200,正确密码是 800,且包含 “登录成功” 的关键词)。

进阶技巧:

- 如果登录页有验证码,可先尝试 “简单验证码绕过”(比如验证码不刷新、验证码在 Cookie 中);

- 爆破 API 登录(比如 APP 的登录接口)时,同样抓包后标记 “password” 参数,流程和 Web 表单一致。

3. Medusa:多线程爆破 “补充工具”(适合批量目标)

Medusa 和 Hydra 功能类似,但多线程支持更好,适合 “批量爆破多个目标”(比如同时爆破 10 个 SSH 服务器)。新手可作为 Hydra 的补充,重点记一个常用命令即可:

批量爆破 SSH 命令:medusa -h 目标IP列表.txt -u root -P top1000.txt -M ssh -v 6 -O 批量爆破结果.txt参数解释:

-h:指定目标 IP 列表文件(每行一个 IP);-u:指定单个用户名(批量用户用-U);-M:指定爆破模块(协议,如 ssh、rdp);-v 6:显示详细程度(6 为最高)。

三、字典是 “灵魂”:新手如何制作高成功率的字典?

很多人爆破失败,不是工具用得不对,而是 “字典选得差”—— 用通用字典爆破企业账号,就像 “在大海里捞针”。新手要学会 “制作贴合目标的字典”,这才是爆破成功的关键。

1. 字典的 3 种类型:从 “通用” 到 “精准”

不同场景用不同字典,新手可按 “精准度” 分为 3 类:

| 字典类型 | 适用场景 | 制作方法 | 示例内容 |

|---|---|---|---|

| 通用字典 | 未知目标、测试靶场 | 直接使用 Kali 自带字典 | 123456、qwerty、123456789、admin |

| 行业字典 | 已知目标行业(如金融、教育) | 通用字典 + 行业关键词(如 “bank”“edu”) | bank123、eduadmin、jsy123456(教师) |

| 社工字典 | 已知目标个人信息(如姓名、生日) | 姓名首字母 + 生日 + 常见后缀 | wangwu20200101、zwj@123456、liudehua888 |

Kali 自带字典位置:/usr/share/wordlists/,常用的有:

rockyou.txt:包含 1400 万条密码(需解压:gunzip rockyou.txt.gz);top1000.txt:1000 条最常用密码(适合快速测试)。

2. 新手字典制作工具:用 Crunch 生成自定义字典

如果需要制作 “社工字典”(比如已知目标姓名 “张三”,生日 “19900520”),可用 Kali 自带的 Crunch 工具生成:

示例:生成 “张三首字母 zs + 生日 19900520+1-2 位数字” 的密码字典:命令:crunch 8 10 zs19900520 -o zhangsan_dict.txt参数解释:

8 10:生成 8-10 位的密码;zs19900520:字典的基础字符集;-o:保存到文件。

生成的字典会包含zs19900520、zs199005201、zs1990052012等组合,精准度远高于通用字典。

四、2 个经典实战案例:从 0 到 1 完成爆破(附避坑指南)

光说不练假把式,下面两个案例,我会把 “操作步骤、遇到的问题、解决方法” 全写出来,新手跟着做就能成功。

案例 1:爆破 Windows 服务器的 RDP 远程桌面(Hydra)

目标:Windows Server 2012(IP:192.168.1.103),开启 RDP(3389 端口),尝试爆破管理员账号Administrator的密码。操作步骤:

-

先用 Nmap 确认 3389 端口是否开放:

nmap -p 3389 192.168.1.103,显示 “open” 说明可爆破。 -

准备用户字典

user.txt(仅一行:Administrator),密码字典rdp_pass.txt(包含Admin@123、123456aA等常见 Windows 密码)。 -

输入 Hydra 命令:hydra -L user.txt -P rdp_pass.txt 192.168.1.103 rdp -vV -t 3

(-t 3:设置线程为 3,避免被 Windows 防火墙拦截)。 -

爆破结果:约 5 分钟后,终端显示 “[3389][rdp] host: 192.168.1.103 login: Administrator password: Admin@123”。

避坑指南:

- 如果爆破时提示 “Connection reset”,是 Windows 防火墙拦截了请求,可减少线程(如

-t 2)或暂停 10 分钟再试; - Windows 默认禁止 Administrator 远程登录,需先确认目标开启 “允许管理员远程登录”(可通过信息收集判断)。

案例 2:爆破某开源 CMS 的后台登录(BurpSuite)

目标:织梦 CMS 后台(http://192.168.1.104/dede/login.php),已知默认用户名是admin,爆破密码。操作步骤:

- 浏览器访问后台,输入

admin和任意密码,点击登录,用 Burp 抓包,发送到 Intruder。 - 配置 Intruder:

- Positions:只标记 “pwd” 参数的值(密码位置);

- Payloads:加载

dedecms_pass.txt(包含织梦用户常用密码,如dedecms123、admin123); - Options:设置 “响应判断”—— 查找 “登录成功” 关键词(织梦登录成功会显示 “欢迎使用织梦内容管理系统”)。

- 开始爆破,约 1 分钟后,找到 “包含登录成功关键词” 的结果,密码为

dedecms123。

避坑指南:

- 织梦 CMS 默认有 “登录失败 5 次锁定 10 分钟” 的机制,爆破时线程设为 1,每次尝试间隔 2 秒,避免被锁定;

- 如果后台有验证码,可先尝试 “删除验证码参数”(部分老版本织梦验证码不生效),或用 OCR 工具自动识别简单验证码。

五、企业如何防御密码爆破?5 个措施让攻击 “无从下手”

作为安全从业者,不能只讲攻击,还要懂防御。下面 5 个措施,能覆盖 90% 的密码爆破场景,企业可直接落地。

1. 核心防御措施:从 “认证机制” 入手

最有效的防御是 “让爆破无法进行”,核心是优化认证机制,具体措施如下:

| 防御措施 | 实现方法 | 适用场景 | 防御效果 |

|---|---|---|---|

| 强密码策略 | 密码长度≥12 位,包含大小写 + 数字 + 特殊符号,定期更换 | 所有登录场景 | ★★★★★ |

| 账户锁定机制 | 登录失败 3 次锁定 10 分钟,失败 5 次锁定 24 小时 | Web 登录、远程服务登录 | ★★★★☆ |

| 复杂验证码 | 使用图形验证码(如滑动验证、点选验证),避免简单数字验证码 | Web 登录、APP 登录 | ★★★☆☆ |

| 多因素认证(MFA) | 登录时需额外验证(如短信验证码、谷歌验证器) | 核心系统(如服务器 SSH、财务系统) | ★★★★★ |

| 禁用高危配置 | 禁用 root 远程登录(SSH)、禁用空密码账户 | 远程服务登录 | ★★★★☆ |

2. 防御体系图:从 “检测→拦截→溯源” 全流程防护

企业防御不能只靠单一措施,要建立 “全流程防护体系”

实战建议:中小企业可优先落地 “强密码策略 + 账户锁定 + WAF”,成本低、效果好;大型企业建议增加 “MFA” 和 “日志监控”,覆盖核心系统。

六、新手必避 5 个坑 + 合法实战建议

最后,给新手提 5 个关键建议,避免走弯路,同时强调 “合法实战”—— 这是安全从业者的底线。

1. 新手必避 5 个坑

- 坑 1:用 “全量字典” 盲目爆破(如用 1400 万条的 rockyou.txt 爆破 Web 登录),不仅慢,还容易被封 IP;

- 坑 2:线程开太大(如 Hydra 用

-t 100),导致目标服务器崩溃,或自己 IP 被封; - 坑 3:未经授权测试(如爆破公网网站、陌生服务器),违反《网络安全法》,面临罚款或拘留;

- 坑 4:忽略 “登录失败限制”(如目标有账户锁定机制,还持续爆破),浪费时间;

- 坑 5:只学工具不用脑(如不会制作社工字典,只会用通用字典),成功率极低。

2. 合法实战建议

密码爆破只能在 “合法场景” 下练习,新手可选择:

- 靶场:DVWA、Metasploitable、VulnHub(全是合法模拟环境,无法律风险);

- 授权测试:通过企业 SRC 平台(如阿里云 SRC、腾讯 SRC),在授权范围内测试;

- 个人环境:自己搭建服务器、Web 应用,在本地环境练习爆破。

记住:网络安全的核心是 “保护”,不是 “破坏”—— 合法实战是底线,也是职业发展的基础。

结语:密码爆破是 “入门钥匙”,不是 “万能钥匙”

密码爆破是黑客入门的基础操作,它能帮你理解 “认证机制的漏洞” 和 “工具的使用逻辑”,但不要误以为 “会爆破就是黑客”。

真正的安全从业者,会用爆破的思维去 “发现企业的防御漏洞”,用防御的思维去 “阻止爆破攻击”—— 这才是密码爆破的真正价值。

希望这篇文章能帮你入门密码爆破,建议收藏,后续练习时可随时查阅。如果有疑问,欢迎在评论区交流,一起进步!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?