序章:32 岁运维的焦虑夜 —— 看着薪资条,我决定跳出舒适区

2023 年春节后的第一个工作日,我攥着9K 的薪资条,在公司茶水间站了很久。32 岁,8 年运维经验,从最初的服务器上架、系统部署,到后来的监控运维、故障排查,我把能做的活都摸透了,可薪资却像被钉死的钉子,三年没涨过一分。

更让我焦虑的是部门新招的 95 后 —— 本科毕业,运维经验只有 2 年,起薪就比我高 3K。领导找我谈话时说:“现在基础运维岗位竞争太激烈,年轻人能熬夜、学新东西快,你要是不提升,以后可能会被淘汰。”

那天晚上,我翻遍了招聘软件,一条 “网络安全工程师 年薪 30W-50W” 的岗位描述突然抓住了我的眼球。点进去一看,岗位要求里 “熟悉 Linux 系统、了解网络协议” 正是我的运维优势,而 “渗透测试、漏洞挖掘” 等技能虽然陌生,却已然让我心头生成一种强烈的兴趣。

我在网上搜索 “运维转网安”的相关案例,看到一篇运维到安全工程师的文章,作者和我经历相似,仅用1年时间实现了薪资从8K到22K的跨越。文章里的一句话,成了我那晚最坚定的念头:“IT 行业不缺重复劳动的人,缺的是能解决核心安全问题的人。”

第一章:转型初期:用运维优势搭 “跳板”,3 个月入门网安

决定转行后,我没有盲目学习,而是先梳理自己的 “运维优势”—8 年 Linux 运维经验,熟悉 Nginx、Apache 配置,懂 TCP/IP 协议,会看服务器日志。这些看似和网安无关的技能,后来成了我转型的 “加速器”。

1. 第一个月:从 “服务器运维” 到 “安全运维”,无缝衔接

我先从 “安全运维” 入手,这是运维和网安的交叉领域,不需要完全从零开始。每天下班后,我花2小时做两件事:

- 学安全配置:把之前熟悉的 Nginx、Apache 配置,换成 “安全加固版”—— 比如给 Nginx 加 WAF 模块、禁用 Apache 的目录浏览、给 Linux 系统设置防火墙规则;

- 学日志分析:用 ELK 栈(Elasticsearch、Logstash、Kibana)分析服务器日志,找出 “异常登录”“恶意扫描” 等行为 —— 比如通过

/var/log/auth.log日志,识别暴力破解 SSH 的 IP 地址。

有次公司服务器出现异常流量,我通过 Kibana 快速定位到是某个 IP 在扫描 8080 端口,立刻用iptables封禁了该 IP,还写了份《服务器安全加固报告》提交给领导。领导看完说:“没想到你还懂安全,以后部门的安全运维就交给你了。”

这次经历让我明白:转型不是 “全盘否定过去”,而是 “把旧技能嫁接到新赛道”。运维的服务器知识、网络知识,都是网安的基础 —— 就像盖房子,之前的运维经验是 “地基”,网安技能是 “楼层”,地基越稳,楼层才能盖得越高。

2. 第二个月:啃下 “渗透测试入门” 硬骨头,避开 2 个转行坑

安全运维做了 1 个月后,我开始学渗透测试。最开始,我跟着网上的 “7 天速成教程” 学,结果越学越懵 —— 教程里只讲 “用 Nmap 扫端口、用 Burp 抓包”,却没说 “为什么要扫这些端口”“抓包后改哪些参数”。

后来我才发现自己踩了两个坑:

- 误区 1:只学工具,不学原理:就像只会用螺丝刀,却不知道螺丝的型号,遇到特殊螺丝就束手无策;

- 误区 2:贪多求全,没有重点:同时学 Web 渗透、内网渗透、无线安全,结果哪个都学不精。

我立刻调整计划,聚焦 “Web 渗透”(最适合运维转型的方向),遵循 “原理→工具→实战” 的顺序学习:

- 学原理:先看《OWASP Top 10》,搞懂 SQL 注入、XSS、文件上传等漏洞的成因 —— 比如 SQL 注入是因为 “用户输入未过滤,导致 SQL 语句拼接错误”;

- 学工具:每个漏洞对应一个工具,比如 SQL 注入用 SQLMap、抓包用 Burp Suite、端口扫描用 Nmap,学一个工具就用靶场练一次;

- 练实战:在 DVWA 靶场里复现漏洞,从 “Low” 难度到 “High” 难度,每成功一次就记录 “利用步骤” 和 “防御方法”。

比如学文件上传漏洞时,我先搞懂 “漏洞原理是服务器未校验文件类型”,再用 Burp Suite 抓包改 “Content-Type” 参数,最后在靶场里成功上传 PHP 木马 —— 整个过程,既懂了 “为什么能成”,又会了 “怎么操作”。

3. 第三个月:考下 “CISP-PTE”,给转型加个 “硬背书”

为了让转型更有说服力,我报名了 CISP-PTE(注册渗透测试工程师)考试。备考的 1 个月里,我把重点放在 “渗透测试流程” 和 “漏洞验证” 上 —— 毕竟运维出身,对 “流程化操作” 和 “问题排查” 本来就熟悉。

考试那天,最后一道 “内网渗透” 题正好用到了我的运维知识:需要通过netstat命令查看服务器开放的端口,用ps命令查看进程,再结合漏洞利用工具拿到权限。这些操作我在运维工作中做过无数次,几乎没费力气就完成了。

当收到 CISP-PTE 证书的邮件时,我第一时间更新了简历—现在我的简历上,不仅有 “8 年运维经验”,还有 “安全运维实战”“CISP-PTE 证书”“Web 渗透能力”,转型的 “跳板” 终于搭稳了。

第二章:求职突围:用 “运维 + 安全” 复合优势,拿下 30W 年薪 offer

转型准备做了 6 个月后,我开始投简历。最开始,我投的是纯 “渗透测试工程师” 岗位,结果面试时总被问:“你没有网安实战经验,怎么证明能做好渗透测试?”

后来经过前辈的指点,才明白自己的 “卖点” 不是 “纯网安能力”,而是 “运维 + 安全” 的复合能力 —— 企业需要的不是 “只会挖漏洞的黑客”,而是 “懂运维、能落地安全方案的工程师”。

1. 重构简历:突出 “运维 + 安全” 的交叉经验

我重新修改了简历,把重点放在 “用运维能力解决安全问题” 上:

- 项目 1:服务器安全加固:用 Nginx WAF 拦截恶意请求,结合 ELK 日志分析识别攻击行为,使服务器攻击量下降 80%;

- 项目 2:Web 漏洞修复:在公司内部系统中发现 SQL 注入漏洞,用 “参数化查询” 修复,同时编写运维脚本,定期扫描漏洞;

- 项目 3:应急响应实战:处理过 2 次服务器被入侵事件,通过日志分析定位攻击源,恢复数据并加固系统。

这些项目既有运维的 “配置、日志、脚本” 元素,又有网安的 “漏洞、攻击、防御” 元素,正好击中了企业的 “痛点”—— 很多公司的安全团队不懂运维,运维团队不懂安全,而我能衔接两者。

2. 面试技巧:用 “运维案例” 讲安全,让 HR 眼前一亮

面试某互联网公司时,面试官问:“你没有纯网安经验,为什么觉得能胜任这个岗位?”

我没有直接回答,而是举了一个运维案例:“之前公司服务器频繁被暴力破解 SSH,我不仅用fail2ban封禁了攻击 IP,还写了个脚本,每天自动备份/etc/shadow文件,同时配置了 SSH 密钥登录 —— 这其实就是‘安全运维’的思路:既要防御攻击,又要保证业务可用性。现在学渗透测试后,我能更懂‘攻击者的思路’,比如知道他们会扫描哪些端口、用哪些字典暴力破解,这样做防御时会更有针对性。”

面试官点点头,又问:“如果让你给公司的运维团队做安全培训,你会讲什么?”

我答:“会从‘运维日常操作中的安全风险’入手,比如‘服务器初始化时要关闭不必要的端口’‘配置 Nginx 时要禁用目录浏览’‘备份数据时要加密’—— 这些都是运维能听懂、能落地的内容,比讲抽象的‘漏洞原理’更有用。”

这场面试后,我收到了该公司的 offer,年薪 30W,岗位是 “安全运维工程师”—— 既做安全,又做运维,正好发挥我的复合优势。

3. 薪资谈判:用 “量化成果” 证明价值,比 “谈薪资” 更有效

薪资谈判时,HR 问:“你期望的薪资是多少?”

我没有直接说多少,而是拿出之前做的 “服务器安全加固项目” 数据:“我之前负责的服务器集群,有 50 台 Linux 服务器,加固后攻击量下降 80%,应急响应时间从 2 小时缩短到 30 分钟,每年帮公司节省至少上百万的安全服务费用。如果我加入贵公司,能把这套‘运维 + 安全’的方案落地,既减少安全事件,又不影响业务运维效率 —— 我相信这个价值,值得30W的年薪。”

HR 听完,没再多问就同意了我的薪资要求。后来我才知道,企业给薪资,看的不是 “你有多少经验”,而是 “你能给公司创造多少价值”—— 我的运维经验能让安全方案 “落地”,这就是别人没有的价值。

第三章:入职后:在新赛道站稳脚跟,用 “复合能力” 快速成长

入职后的第一个项目,是给公司的电商业务做 “安全加固”。这个项目让我彻底明白,“运维 + 安全” 的复合能力,在网安赛道上有多吃香。

1. 第一个项目:用运维知识解决安全问题,比纯安全工程师更高效

项目初期,安全团队发现电商系统的 “订单查询接口” 有 SQL 注入漏洞,开发团队修复后,却导致接口响应时间从 100ms 变成了 500ms—— 业务团队抱怨 “影响用户体验”,开发团队说 “安全修复必须这样做”,两边僵持不下。

我介入后,先查了修复代码 —— 开发用了 “参数化查询”,但同时加了很多不必要的 “数据校验逻辑”,导致接口变慢。我又用运维的 “性能分析” 方法,用ab工具压测接口,发现 “校验逻辑” 占了 70% 的响应时间。

我建议开发团队:“保留‘参数化查询’的安全修复,去掉不必要的校验逻辑,同时用 Nginx 做接口缓存 —— 这样既保证安全,又能提升性能。”

开发团队按我的建议修改后,接口响应时间恢复到 120ms,业务团队也满意了。安全负责人说:“你既懂安全修复,又懂运维性能优化,这是很多纯安全工程师做不到的。”

2. 建立个人品牌:在公司内部做 “安全运维” 分享,快速提升影响力

入职 3 个月后,我在公司内部做了一场 “运维人员必学的 10 个安全技巧” 分享,内容包括:

- 服务器初始化:关闭不必要的端口(如 21、139),禁用 root 远程登录;

- 日志管理:用 ELK 分析

/var/log/nginx/access.log,识别恶意爬虫和 SQL 注入请求; - 备份安全:数据备份后用 GPG 加密,备份文件存到离线存储;

- 应急响应:服务器被入侵后,先保护现场(备份日志),再断网排查。

这场分享吸引了很多运维同事参加,结束后有个运维工程师说:“之前觉得安全离我们很远,听你讲完才知道,原来日常操作中就能做安全 —— 你讲的iptables配置、日志分析,我们每天都在用,这样学安全太容易了。”

后来,公司成立了 “安全运维小组”,让我当组长 —— 既负责制定安全运维规范,又负责培训运维团队,我的 “复合能力” 终于有了更大的发挥空间。

3. 未来规划:在网安赛道深耕,打造 “不可替代” 的核心竞争力

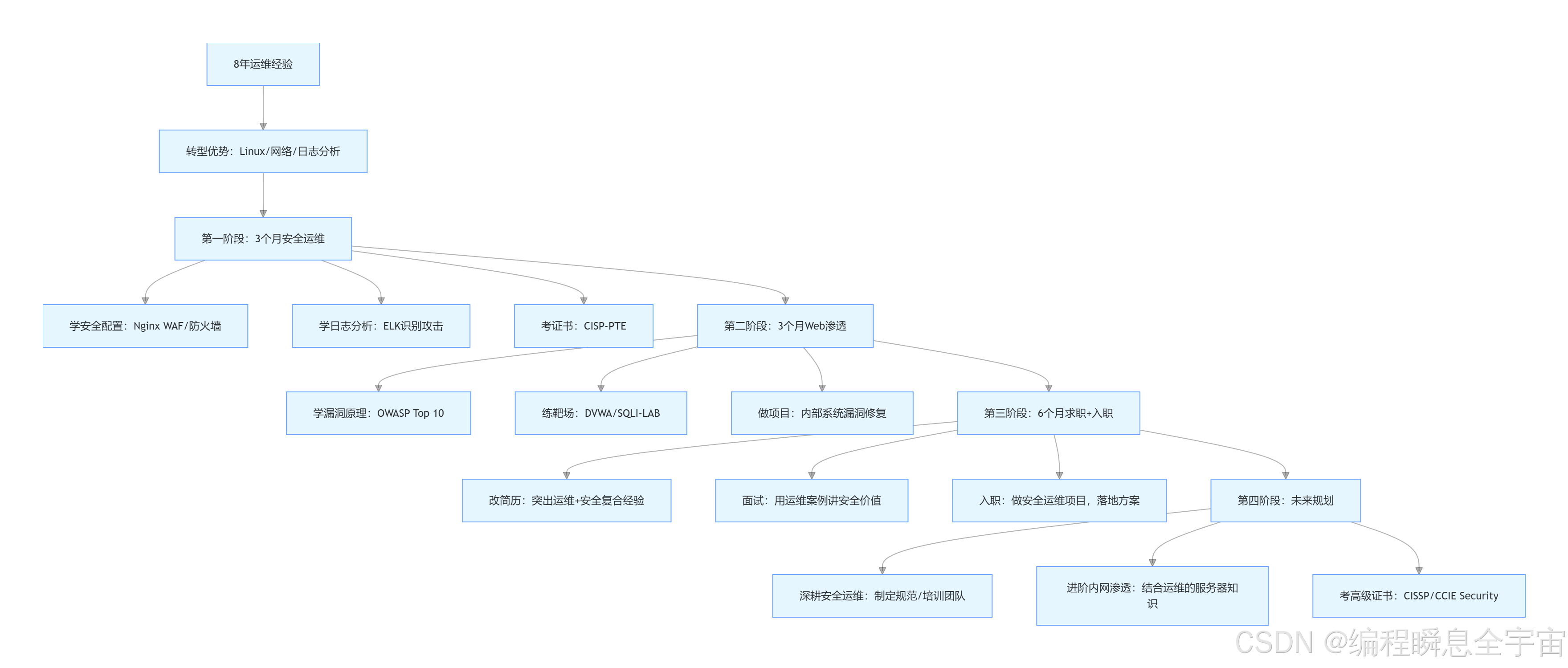

现在,我已经入职半年,不仅站稳了脚跟,还拿到了季度 “优秀员工” 奖。回顾这 18 个月的转型经历,我画了一张 “运维转网安路径图”,总结自己的成长逻辑:

从这张图里,能清晰地看到:我的转型不是 “从零开始”,而是 “以运维为基础,叠加网安技能”—— 这也是所有 IT 人转行网安的最优路径:不要放弃过去的经验,而是把它变成新赛道的 “护城河”。

结语:给想转行网安的 IT 人:选对赛道,比努力更重要

现在,经常有运维、开发同事问我:“我也想转行网安,该怎么做?” 我的答案永远是:“先找到自己的‘复合优势’,再搭好转型的‘跳板’—— 网安赛道不缺‘纯新手’,缺的是‘有其他 IT 经验、能落地安全方案’的人。”

回顾这一年,我最庆幸的不是拿到了想要的薪资,而是在32岁那年,勇敢地跳出了运维的 “舒适区”,抓住了网安的 “黄金赛道”。IT 行业变化太快,今天的热门岗位,明天可能就会被淘汰;而网安,因为 “数据安全越来越重要”“人才缺口越来越大”,会是未来 10 年的朝阳行业。

如果你也在 IT 行业里感到焦虑,不妨看看网安赛道 —— 它不需要你完全放弃过去的经验,反而会让你的旧技能 “焕发新生”。就像我,8 年运维经验没有白费,反而成了我在网安赛道上的 “独特优势”。

最后,用我最喜欢的一句话结尾:“在正确的赛道上,即使慢一点,也能到达终点;在错误的赛道上,再努力也只是原地打转。” 网安,就是 IT 人下一个值得深耕的正确赛道 —— 只要你敢迈出第一步,未来就有无限可能。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?