2023年护网行动启动前一周,我作为新人加入某央企的蓝队防守组。第一次走进应急响应中心(SOC)时,满屏的告警日志、此起彼伏的讨论声、墙上实时更新的 “红蓝比分”,让我瞬间明白:护网不是 “演习”,是真刀真枪的技术对抗。

那时我刚转行网络安全半年,对 “红蓝对抗” 的认知还停留在 “红队进攻、蓝队防守” 的表层。直到护网第一天,红队通过一封伪装成 “会议通知” 的钓鱼邮件,突破了外围服务器,蓝队在 15 分钟内通过日志监测发现异常,最终成功阻断横向移动 —— 这场 “攻防战” 让我彻底看清:红蓝对抗的核心,是 “攻击思维” 与 “防御思维” 的碰撞,而两者的技术体系,更是天差地别。

结合我两次护网的实战经历,这篇文章我将从 “什么是红蓝对抗、技术体系、实战案例” 三个维度,拆解护网行动中红蓝对抗的本质,帮你搞懂 “红队怎么攻、蓝队怎么防”。

第一:先搞懂基础 —— 护网行动的红蓝对抗,到底是什么?

在拆解技术差异前,必须先明确 “红蓝对抗” 的核心定义 —— 它不是 “黑客攻、网管防” 的简单博弈,而是在护网行动框架下,有明确规则、目标、边界的 “攻防演练”。

1. 红蓝对抗的核心定位:护网行动的 “实战检验”

护网行动是国家主导的网络安全演练,参与单位涵盖央企、国企、关键信息基础设施运营者。而红蓝对抗,是护网的 “核心环节”:

- 红队(攻击方):由专业安全厂商、白帽黑客组成,模拟 “APT 组织” 的攻击手法,在授权范围内对目标单位发起攻击,目标是 “拿下核心资产(如数据库、业务系统)并留下‘flag’”;

- 蓝队(防守方):由目标单位的安全团队组成,负责 “监测、阻断、溯源” 红队攻击,目标是 “守住核心资产,降低攻击造成的‘损失’(护网中以‘失陷资产数量’为评分标准)”;

- 裁判组:由护网办组成,负责制定规则(如 “禁止攻击生产系统”“红队需在 24 小时内提交攻击报告”)、判定攻防结果(如 “红队是否成功拿下资产”“蓝队是否及时阻断”)。

简单说:红队是 “有授权的白帽黑客”,蓝队是 “实战化的安全守卫”,两者的对抗,本质是 “用真实攻击手法,检验防守体系的漏洞”。

2. 红蓝对抗的核心目标差异:一个 “破”,一个 “守”

护网中红蓝双方的目标完全相反,这直接决定了两者的技术侧重点:

| 维度 | 红队(攻击方) | 蓝队(防守方) |

|---|---|---|

| 核心目标 | 突破防御体系,拿下核心资产(如 OA 系统、数据库) | 守住核心资产,减少失陷数量,及时溯源 |

| 技术核心 | 漏洞利用、隐蔽渗透、横向移动 | 资产梳理、实时监测、应急响应 |

| 成功标准 | 在规定时间内拿下目标资产并留 flag | 未失陷核心资产,或失陷后 1 小时内恢复 |

| 关键能力 | 发现未知漏洞、绕过防御机制 | 快速发现异常、阻断攻击链、追溯攻击源 |

举个实战例子:某次护网中,红队的目标是 “拿下某央企的财务系统”,蓝队的目标是 “守住财务系统,监测所有异常访问”。红队通过 “钓鱼邮件→Webshell→内网横向→权限提升” 的链路接近目标,蓝队则通过 “邮件网关监测→EDR 告警→日志分析→防火墙阻断” 的流程层层防御 —— 最终红队因蓝队的实时监测未能成功,这场对抗中,双方的技术动作都围绕 “核心目标” 展开。

第二:红队技术体系 —— 从 “隐蔽突破” 到 “拿下核心”,5 步攻击链拆解

护网中的红队,追求 “像真实黑客一样攻击”,但更强调 “隐蔽性” 和 “系统性”—— 不会像新手一样用 Nmap 疯狂扫描,而是通过 “信息收集→边界突破→内网渗透→权限维持→数据窃取” 的完整攻击链,一步步接近核心资产。结合我的红队实战经历,每个环节的核心技术和工具如下:

1. 第一步:信息收集 ——“知己知彼,才能精准攻击”

红队的信息收集,核心是 “不触发告警的前提下,摸清目标的‘防御底牌’”,不会用传统扫描器(如 Nmap 默认参数),而是用 “低噪音” 工具和手法:

- 资产梳理:用 OneForAll、Layer 子域名爆破工具,收集目标的子域名(如 “oa.xxx.com”“mail.xxx.com”),再用 Fofa、ZoomEye 筛选 “存活且开放 Web 服务” 的资产(避免扫描死链浪费时间);

- 端口与服务探测:用 Masscan 做 “快速端口扫描”(每秒 10000 包,降低被 IDS 识别的概率),再用 Nmap “-sV -Pn”(不 ping 探测,避免触发 ICMP 告警)识别服务版本(如 “Tomcat 7.0.96”“MySQL 5.7”);

- 漏洞情报收集:查目标使用的 CMS(如织梦、WordPress)、中间件(如 Tomcat、Nginx)是否有已知漏洞(如 Tomcat 弱口令、Log4j 漏洞),同时在 SRC 平台、漏洞库(如 CNVD)查目标是否有未修复的历史漏洞;

- 社工信息收集:通过企查查、脉脉收集目标单位的组织架构(如 “IT 部 - 安全组” 成员)、员工姓名、邮箱格式(如 “张三→zhangsan@xxx.com”),为后续钓鱼邮件做准备。

实战案例:2023 年护网中,我们红队针对某能源企业,用 OneForAll 收集到 200 个子域名,其中 “test.xxx.com”(测试环境)未做访问控制,直接开放了 MySQL 端口(3306),且使用弱口令(root/123456)—— 这成了我们后续突破的关键入口。

2. 第二步:边界突破 ——“找最薄弱的点,打最隐蔽的仗”

边界突破是红队的 “核心环节”,目标是 “拿到第一个 Webshell 或服务器权限”,技术上优先选 “低告警、高成功率” 的手法:

- 钓鱼攻击:最常用的突破方式,伪装成 “会议通知”“工资条”“系统升级通知”,邮件附件藏 “宏病毒” 或 “钓鱼链接”(用 Gophish 平台搭建钓鱼站点),一旦员工点击,红队即可获取客户端权限(用 Cobalt Strike 生成后门);

- Web 漏洞利用:针对边界 Web 资产(如 OA 系统、官网),利用已知漏洞(如 SQL 注入、文件上传、Log4j)或逻辑漏洞(如越权登录、密码重置漏洞)getshell,工具常用 Burp Suite(改包测试)、SQLMap(注入利用)、蚁剑(连接 Webshell);

- 弱口令爆破:针对远程桌面(3389)、SSH(22)、数据库(3306)端口,用 Hydra、Medusa 工具,结合目标员工信息生成的 “定制字典”(如 “姓名首字母 + 生日”)爆破,成功率比通用字典高 30%。

避坑点:红队不会一上来就用 “攻击性强” 的手法(如 DDOS、暴力破解通用字典),因为容易触发蓝队的 IDS 告警 —— 护网中,“隐蔽” 比 “快速” 更重要。

3. 第三步:内网渗透 ——“从‘一个点’到‘一张网’的横向移动”

拿到边界服务器权限后,红队的目标是 “横向移动,拿下更多资产,接近核心系统”,核心技术围绕 “信息收集→权限提升→横向移动” 展开:

- 内网信息收集:用 CS(Cobalt Strike)、MSF(Metasploit)的内置脚本,收集当前服务器的内网段(如 “192.168.1.0/24”)、域环境(是否有域控)、登录账号(用 mimikatz 抓取明文密码)、共享文件夹(用 net view 命令查看);

- 权限提升:通过 “系统漏洞”(如永恒之蓝、MS17-010)或 “配置漏洞”(如管理员误将普通用户加入管理员组),将当前权限从 “普通用户” 提升为 “system 权限”;

- 横向移动:用 “抓取的明文密码” 或 “哈希传递(Pass the Hash)” 技术,登录内网其他服务器,常用工具:PTH 工具(mimikatz、CME)、远程桌面连接工具(mstsc、Royal TS);

- 域渗透(针对有域环境的目标):若目标有域控,红队会通过 “黄金票据(Golden Ticket)”“白银票据(Silver Ticket)” 伪造域管理员身份,直接拿下域控(核心中的核心)。

实战案例:某次护网中,我们通过钓鱼拿到一台员工电脑权限(内网段 10.0.0.0/24),用 mimikatz 抓取到 IT 管理员的明文密码,再用 CME 工具批量横向移动,1 小时内拿下 15 台内网服务器,最终通过 “黄金票据” 拿下域控,成功获取核心业务数据。

4. 第四步:权限维持与数据窃取 ——“占住坑,带走路”

红队拿下核心资产后,不会立刻撤离,而是做 “权限维持”(确保后续能再次访问)和 “数据窃取”(模拟真实黑客的 “目的”):

- 权限维持:在服务器上留下 “后门”,如植入 “不死马”(通过定时任务、服务自启动实现后门持久化)、修改注册表(添加隐藏账户)、部署 “隧道工具”(如 Frp、Ngrok,突破蓝队的出口流量限制);

- 数据窃取:用 CS 的 “文件下载” 功能,窃取核心数据(如数据库备份、业务配置文件),并通过 “加密压缩 + 分段传输” 的方式,避免被蓝队的流量监测发现;

- 留 flag:按护网规则,在核心资产(如域控、财务系统)上留下指定格式的 flag(如 “HW2023_RED_TEAM_XXX”),作为 “攻击成功” 的证明。

第三:蓝队技术体系 —— 从 “监测预警” 到 “溯源反击”,4 层防御链拆解

蓝队的核心不是 “防住所有攻击”(护网中几乎不可能),而是 “快速发现、及时阻断、准确溯源”,将攻击造成的损失降到最低。结合我在蓝队的实战经历,防御体系围绕 “资产梳理→监测预警→应急响应→溯源分析” 展开:

1. 第一步:战前准备 —— 资产梳理,筑牢 “防御地基”

护网正式开始前 1-2 个月,蓝队的核心工作是 “摸清自己的家底”—— 很多单位被红队突破,根源是 “不知道自己有多少资产,哪些是核心”:

- 资产全量梳理:用资产管理工具(如 FusionSphere、天融信资产探测),统计所有资产(服务器、网络设备、终端)的 IP、操作系统、服务版本、负责人,建立 “资产台账”,重点标注 “核心资产”(如财务系统、数据库服务器);

- 漏洞自查与修复:用漏洞扫描器(如 Nessus、绿盟远程安全评估系统)扫描所有资产,优先修复高危漏洞(如 Log4j、心脏出血),对无法及时修复的资产,做 “访问控制”(如限制仅内网 IP 访问);

- 防御设备部署与配置:检查 WAF(Web 应用防火墙)、IDS/IPS(入侵检测 / 防御系统)、EDR(终端检测与响应)、邮件网关是否正常运行,更新规则库(如 WAF 添加 “SQL 注入、XSS” 防护规则,邮件网关拦截 “含宏病毒的附件”);

- 应急预案制定:明确 “不同攻击场景的响应流程”,如 “发现钓鱼邮件→封禁发件人 IP→通知员工→清理恶意附件”“发现服务器失陷→断开网络→备份日志→查杀后门”,并组织安全团队演练。

关键教训:2022 年护网中,某单位因未梳理 “测试环境资产”,被红队通过测试环境的弱口令突破 —— 蓝队的 “防御”,必须从 “全量资产” 开始。

2. 第二步:战时监测 —— 实时盯防,捕捉 “攻击痕迹”

护网期间,蓝队的核心工作是 “实时监测”,通过多维度日志和告警,及时发现红队的攻击动作:

- 日志集中分析:用 ELK(Elasticsearch+Logstash+Kibana)、Splunk 等日志分析平台,收集 “Web 日志(Nginx/Apache)、系统日志(Windows 事件查看器、Linux /var/log)、设备日志(WAF、防火墙)”,设置 “异常规则”(如 “1 分钟内 5 次失败登录”“访问不存在的目录超过 10 次”),触发告警;

- 流量监测:用 IDS/IPS、流量分析工具(如 Netflow Analyzer),监测 “异常流量”(如 “大量 ICMP 扫描包”“从内网向外网传输的大文件”“连接境外 IP 的加密流量”);

- 终端监测:通过 EDR 工具,监测终端的 “异常进程”(如 “mimikatz.exe”“csagent.exe”)、“异常注册表修改”(如添加隐藏账户)、“异常文件操作”(如修改系统服务);

- 邮件与 Web 监测:邮件网关实时拦截 “钓鱼邮件”(基于发件人 IP、附件类型、邮件内容关键词),WAF 拦截 “Web 攻击请求”(如含 SQL 注入语句、恶意脚本的请求),并实时推送告警到 SOC。

实战案例:2023 年护网中,我们蓝队通过 ELK 发现 “192.168.1.100(员工电脑)在 10 分钟内,向 10.0.0.5(内网服务器)发起 20 次 RDP 连接请求”,且账号为 “test”(非员工常用账号)—— 判断为红队横向移动,立刻阻断该 IP 的 RDP 访问,避免了进一步失陷。

3. 第三步:应急响应 —— 快速阻断,切断 “攻击链”

发现攻击后,蓝队需要在 “黄金 1 小时” 内响应,核心是 “切断攻击链,阻止红队继续渗透”:

- 隔离失陷资产:对已失陷的服务器、终端,立即断开网络(物理断网或防火墙阻断),避免红队通过该资产横向移动;

- 查杀恶意程序:在隔离的资产上,用杀毒软件(如火绒、卡巴斯基)+ 手动分析,查杀后门程序(如 Webshell、不死马),删除隐藏账户,恢复被修改的配置(如注册表、服务);

- 修复漏洞:针对红队突破的漏洞(如弱口令、Web 漏洞),立即修复(如修改密码、打补丁、配置 WAF 规则),避免红队再次利用;

- 恢复业务:在确认 “恶意程序已清除、漏洞已修复” 后,将资产重新接入网络,恢复正常业务(优先恢复核心业务)。

避坑点:蓝队不要 “盲目断网”—— 若失陷资产是核心业务服务器,断网会影响正常运营,此时应先 “限制该资产的内网访问权限”(如仅允许访问必要的数据库),再逐步清理。

4. 第四步:溯源分析 —— 定位 “攻击者”,完善 “防御体系”

阻断攻击后,蓝队需要做 “溯源分析”,核心是 “搞清楚红队怎么攻进来的、用了什么手法、来自哪里”,为后续防御优化提供依据:

- 攻击路径溯源:通过日志(Web 日志、系统日志、流量日志),还原红队的攻击链(如 “钓鱼邮件→客户端失陷→横向移动→核心资产访问”),标注每个环节的 “攻击手法” 和 “防御漏洞”;

- 攻击源溯源:通过 “攻击 IP→WHOIS 信息→IP 归属地”“恶意程序的 C2 服务器 IP→域名解析记录”“钓鱼邮件的发件人 IP→邮件路由记录”,定位红队的 “攻击源”(护网中主要是红队的 IP 段、钓鱼站点域名);

- 攻击手法分析:对红队使用的 “恶意程序”(如后门、钓鱼附件)做逆向分析(用 IDA Pro、x64dbg),提取特征码(如 MD5、字符串),添加到 EDR、杀毒软件的规则库中;

- 防御优化:根据溯源结果,优化防御体系(如 “红队用钓鱼邮件突破→加强员工安全培训 + 升级邮件网关规则”“红队用弱口令横向→强制开启密码复杂度 + 定期改密”)。

第四章:红蓝阵营技术核心差异 ——3 张图看清 “攻” 与 “防” 的本质

通过实战拆解,红蓝阵营的技术差异不仅是 “工具不同”,更是 “思维方式、技术侧重点、能力要求” 的根本不同。用 3 张图表能更清晰地对比:

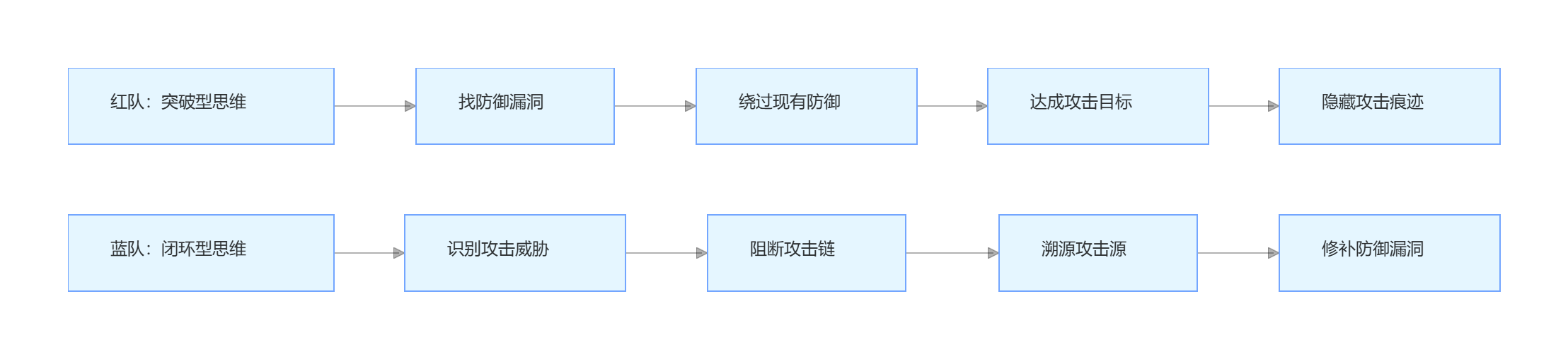

1. 技术思维差异:“突破型” vs “闭环型”

红队思维是 “线性突破”—— 从 “找漏洞” 到 “达目标”,全程围绕 “如何绕过防御”;蓝队思维是 “闭环防御”—— 从 “识威胁” 到 “补漏洞”,全程围绕 “如何让防御更完善”。

2. 核心技术能力对比:“单点突破” vs “体系防御”

- 红队的核心能力集中在 “漏洞利用、内网渗透、隐蔽性操作”—— 追求 “单点突破,深入渗透”;

- 蓝队的核心能力集中在 “资产梳理、实时监测、应急响应、溯源分析”—— 追求 “体系化防御,全面覆盖”。

3. 工具选择差异:“轻量灵活” vs “重型集成”

| 阵营 | 核心工具类型 | 代表工具 | 工具特点 |

|---|---|---|---|

| 红队 | 渗透测试工具 | Cobalt Strike、MSF、Burp Suite、OneForAll | 轻量、灵活、可定制,支持隐蔽操作 |

| 漏洞利用工具 | SQLMap、PoC 框架(MSFvenom、ExpDev2000) | 针对性强,支持多种漏洞利用 | |

| 内网工具 | mimikatz、CME、Frp、黄金票据工具 | 专注内网横向、权限维持 | |

| 蓝队 | 日志分析工具 | ELK、Splunk、日志易 | 重型、集成化,支持海量日志分析 |

| 防御设备 | WAF(阿里云、深信服)、IDS/IPS、EDR | 实时拦截,规则库更新快 | |

| 应急响应工具 | 火绒终端安全、奇安信威胁狩猎平台 | 支持查杀、隔离、溯源一体化 |

第五:红蓝对抗不是 “零和博弈”,而是 “互相成就”

两次护网经历让我明白:红蓝对抗不是 “红队赢、蓝队输” 的零和博弈,而是 “通过攻击检验防御,通过防御推动攻击技术升级” 的互相成就。

对红队而言,蓝队的 “实时监测、应急响应” 能倒逼红队提升 “隐蔽性”—— 比如蓝队的 EDR 能识别 mimikatz 进程,红队就会改用 “更隐蔽的内存抓取工具(如 LaZagne)”;对蓝队而言,红队的 “新型攻击手法(如钓鱼邮件 + 宏病毒 + 隧道工具)” 能帮蓝队发现 “防御盲区”—— 比如红队用 “测试环境突破内网”,蓝队就会完善 “测试环境的访问控制”。

而对网络安全从业者来说,理解红蓝对抗的技术差异,能帮你更清晰地定位职业方向:若你喜欢 “突破与挑战”,擅长 “从 0 到 1 找漏洞”,红队(渗透测试工程师、红队工程师)是适合的方向;若你喜欢 “体系与稳定”,擅长 “从 1 到 N 建防御”,蓝队(安全运维工程师、SOC 分析师、应急响应工程师)是更优的选择。

结语:护网红蓝对抗的本质,就是用实战守护数字安全

护网行动中的红蓝对抗,看似是 “技术的较量”,实则是 “安全理念的落地”—— 红队模拟的 “攻击”,是为了让蓝队看清 “真实的威胁”;蓝队构建的 “防御”,是为了在真实的网络攻击中,守住国家关键信息基础设施的安全。

作为两次护网的亲历者,我见过红队为了 “隐蔽突破” 熬到凌晨 3 点,也见过蓝队为了 “阻断攻击” 连续 48 小时值守 —— 无论是红队还是蓝队,最终的目标都是 “让网络更安全”。

如果你未来有机会参与护网,无论选择红队还是蓝队,记住:技术是手段,守护才是目的。而理解 “攻” 与 “防” 的本质,会让你在网络安全的道路上,走得更稳、更远。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

2598

2598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?