在网络安全领域,CTF(Capture The Flag,夺旗赛)是检验技术实力的 “试金石”,也是白帽黑客成长的 “练兵场”。对于刚接触网络安全的新手来说,CTF 既神秘又充满吸引力 —— 它不像传统考试那样侧重理论,而是通过模拟真实攻防场景,让参赛者在 “解题夺旗” 中锤炼漏洞利用、逆向分析、取证溯源等核心能力。本文结合渗透测试、漏洞挖掘等实战技术,从 “CTF 是什么”“比什么”“需具备什么水平” 三个维度,带你全面读懂黑客界的 “竞技盛宴”。

一、CTF 大赛是什么?从 “技术游戏” 到 “安全人才孵化器”

CTF 的本质是 “攻防技术的竞技比赛”,起源于 1996 年 DEF CON 黑客大会,最初是黑客之间的技术对抗游戏,如今已发展为全球网络安全领域的顶级赛事。其核心规则很简单:参赛者通过解决技术难题(如利用 Web 漏洞、逆向软件、破解密码)获取隐藏在题目中的 “Flag”(一段特定格式的字符串,如flag{ctf_2024_secure}),最终以获取 Flag 的数量和速度决胜负。

1.1 CTF 与真实安全场景的关联:不是 “纸上谈兵”,而是 “实战预演”

很多人误以为 CTF 是 “脱离实际的技术游戏”,但实际上,CTF 的题目设计完全源于真实安全场景 —— 参赛者在比赛中解决的问题,正是企业安全工程师日常面对的漏洞。例如:

- 比赛中 “利用 SQL 注入获取 Flag”,对应真实场景中 “通过 SQL 注入漏洞窃取数据库数据”;

- 比赛中 “用 Wireshark 分析流量找 Flag”,对应真实场景中 “通过流量分析溯源攻击路径”;

- 比赛中 “破解弱口令登录系统拿 Flag”,对应真实场景中 “企业服务器弱口令防护”。

可以说,CTF 是 “缩小版的真实攻防”—— 参赛者在比赛中积累的解题思路,能直接迁移到渗透测试、漏洞挖掘等实际工作中。很多企业招聘安全工程师时,会优先录用 CTF 获奖选手,因为他们的实战能力经过了验证。

1.2 黑客界著名的 CTF 大赛:全球顶级赛事盘点

目前全球范围内的 CTF 赛事分为 “国际顶级赛”“国内官方赛”“企业 / 社区赛” 三类,不同赛事的难度、侧重点不同,适合不同阶段的参赛者。结合我在漏洞挖掘、红蓝对抗等文章中提到的技术场景,以下是值得关注的核心赛事:

| 赛事名称 | 主办方 / 背景 | 赛事特点 | 常考技术方向 | 适合人群 |

|---|---|---|---|---|

| DEF CON CTF | DEF CON 黑客大会(美国) | 全球历史最久、影响力最大的 CTF 赛事,被称为 “CTF 世界杯”;采用 “攻防对抗模式”(红队攻击、蓝队防御),题目难度极高 | 逆向工程、0day 漏洞利用、内核安全、取证 | 高阶团队(有 1-2 年 CTF 经验) |

| GeekPwn(极客大赛) | 碁震安全(中国) | 侧重 “实战化漏洞利用”,题目多结合热门设备(如智能汽车、智能家居),允许提交 0day 漏洞获取高额奖金 | Web 漏洞、物联网安全、硬件破解、逆向 | 进阶 - 高阶参赛者 |

| 强网杯 | 国家网络与信息安全信息通报中心 | 国内官方顶级赛事,聚焦 “关键信息基础设施安全”,题目贴近等保 2.0 要求,获奖选手可获政企招聘绿色通道 | Web 安全、内网渗透、工控安全、取证 | 进阶 - 高阶团队 |

| HCTF(华为杯) | 华为安全团队 | 企业级赛事,题目侧重 “工程化安全能力”,如代码审计、自动化漏洞扫描,获奖可获华为安全部门内推资格 | Web 安全、逆向工程、密码学、自动化工具 | 入门 - 进阶参赛者 |

| XCTF 联赛 | 中国网络空间安全协会 | 国内覆盖范围最广的 CTF 联赛,分 “城市赛、总决赛”,题目难度梯度合理,适合新手积累经验 | Web 安全、隐写术、基础取证、密码学 | 零基础 - 入门参赛者 |

| SCTF(学校 CTF) | 各大高校安全社团 | 校园级赛事(如清华大学蓝莲花杯、上海交通大学 0CTF),题目基础,侧重知识点覆盖,适合学生入门 | Web 基础漏洞、简单逆向、基础密码学 | 纯新手(刚接触 CTF) |

例如,我国的网络安全领域的护网行动 “红蓝对抗”,与 DEF CON CTF 的 “攻防模式” 完全一致 —— 红队通过漏洞攻击对方服务器拿 Flag,蓝队则通过修复漏洞、加固系统防御,二者的对抗逻辑高度贴合真实企业的攻防演练。

1.3 CTF 的两种核心模式:解题模式与攻防模式

不同 CTF 赛事的赛制差异较大,但核心可分为 “解题模式(Jeopardy)” 和 “攻防模式(Attack-Defense)”,参赛者需根据赛制调整策略:

1.3.1 解题模式(Jeopardy):新手入门首选,侧重 “单点技术突破”

解题模式是最常见的 CTF 赛制,类似 “闯关答题”—— 比赛平台会划分多个技术模块(如 Web、逆向、密码学),每个模块下有不同分值的题目(分值越高难度越大),参赛者独立或组队解题,提交 Flag 获取分值,最终按总分排名。

特点:

- 题目独立,无需与其他队伍对抗,适合新手专注技术突破;

- 分值梯度清晰,新手可从低分值题目入手(如 Web 基础漏洞、简单隐写术),逐步挑战高分题;

- 常见于入门级赛事(如 XCTF 城市赛、SCTF)。

1.3.2 攻防模式(Attack-Defense):高阶赛事主流,侧重 “综合攻防能力”

攻防模式更贴近真实网络对抗 —— 参赛队伍分为红队(攻击方)和蓝队(防御方),每支队伍拥有一台或多台 “靶机”(搭载漏洞的服务器),靶机中隐藏着 Flag。红队需攻击其他队伍的靶机获取 Flag,蓝队需修复自身靶机漏洞、防御红队攻击,同时还要确保自身服务不中断。

特点:

- 需兼顾 “攻击” 与 “防御”,考验团队协作(如有人负责漏洞利用,有人负责日志分析防御);

- 题目动态变化(如漏洞被修复后需寻找新攻击路径),对临场应变能力要求高;

- 常见于顶级赛事(如 DEF CON CTF、强网杯总决赛)。

二、CTF 主要比赛什么技术?5 大核心模块,覆盖网络安全全领域

CTF 的题目虽千变万化,但核心技术模块固定,主要围绕 “Web 安全、逆向工程、密码学、取证分析、隐写术” 五大方向展开。这些技术不仅是比赛重点,也是我在渗透测试、漏洞挖掘文章中反复强调的核心能力 —— 例如 Web 安全中的 SQL 注入、XSS,取证分析中的 Wireshark 使用,均是比赛与实战的 “重合技能”。

2.1 模块 1:Web 安全 ——CTF 的 “基础得分项”,新手入门首选

Web 安全是 CTF 中最基础、最易得分的模块,题目占比通常达 30%-40%,核心是 “利用 Web 应用漏洞获取 Flag”。其技术范围我一直分享的技术内容高度一致,主要包括以下漏洞类型:

| 漏洞类型 | 比赛中的常见场景 | 解题思路 | 工具依赖 |

|---|---|---|---|

| SQL 注入 | 题目给出一个带查询功能的网页,需注入获取数据库中的 Flag | 用 sqlmap 自动化注入(sqlmap -u "url" --dbs),或手动构造 SQL 语句(如union select 1,flag from flag_table) | sqlmap、Burp Suite(抓包改参数) |

| XSS 跨站脚本 | 题目要求在网页中注入脚本,触发后获取管理员 Cookie 中的 Flag | 构造 XSS payload(如<script>alert(document.cookie)</script>),结合 BeEF 框架控制浏览器 | BeEF、Burp Suite(拦截修改请求) |

| CSRF 跨站请求伪造 | 题目要求伪造管理员请求,执行 “删除用户”“修改密码” 等操作获取 Flag | 构造自动提交的表单,利用管理员已登录的 Cookie 身份,触发请求 | Burp Suite(生成 CSRF PoC)、浏览器开发者工具 |

| SSRF 服务器端请求伪造 | 题目允许输入 URL,需通过 SSRF 访问内网地址获取 Flag | 用http://127.0.0.1/flag.php访问本地资源,或通过 “@符号” 绕过 URL 过滤(如http://example.com@127.0.0.1) | Burp Suite(修改请求 URL)、curl |

| 文件上传漏洞 | 题目允许上传文件,需上传恶意脚本(如.php 文件)执行获取 Flag | 绕过文件后缀检测(如改shell.jpg为shell.php.jpg)、MIME 类型检测(Burp 改Content-Type为image/jpeg) | Burp Suite(修改请求头)、中国菜刀(连接后门) |

比如,“当 Cookie 设置为 SameSite=None 时,跨域请求可携带 Cookie,这是 CTF 中 CSRF 题的常见考点”—— 这一细节正是解 CSRF 题的关键。

2.2 模块 2:逆向工程 ——CTF 的 “难点模块”,考验代码分析能力

逆向工程(Reverse Engineering)模块的核心是 “破解二进制程序(如.exe、.elf 文件),从程序中提取 Flag”,题目难度较高,占比约 20%-30%。该模块要求参赛者能 “读懂机器代码背后的逻辑”,与 “代码审计” 思路相通。

核心技术点与比赛场景:

- 静态逆向:不运行程序,直接分析代码逻辑找 Flag。

- 比赛场景:题目给出一个无源码的.exe 程序,需用反编译工具查看代码,找到 Flag 的加密逻辑(如 “将 Flag 与密钥异或”),反向计算出原 Flag。

- 工具与方法:用 IDA Pro(反编译工具)查看汇编代码,或用 Ghidra(开源反编译工具)还原伪代码,分析条件判断(如

if (input == "correct_flag") { print("success"); })。

- 动态调试:运行程序,通过断点、内存查看获取 Flag。

- 比赛场景:程序运行后要求输入密码,输入错误则提示失败,需调试找到正确密码(Flag)。

- 工具与方法:用 x64dbg(Windows 调试工具)在 “密码验证函数” 处下断点,查看内存中存储的正确密码;或用 GDB(Linux 调试工具)通过

break命令中断程序,查看寄存器值。

- 加壳与脱壳:部分题目会给程序加 “壳”(如 UPX 壳、ASPack 壳),需先脱壳才能分析。

- 比赛场景:程序加壳后无法直接反编译,需脱壳后再逆向。

- 工具与方法:用 UPX 自带的脱壳命令(

upx -d program.exe),或用 PEiD(查壳工具)识别壳类型,再用对应脱壳工具处理。

推荐大家看看《黑客之道》这本书,就详细讲解了逆向工程的基础逻辑,适合 CTF 逆向模块的入门学习。电子书请看文末扫描免费获取哦

2.3 模块 3:取证分析(Forensics)——CTF 的 “侦探游戏”,侧重数据溯源

取证分析模块的核心是 “从混乱的数据中提取有效信息(Flag)”,模拟真实场景中的 “攻击后溯源”,题目占比约 15%-25%。该模块用到的工具(如 Wireshark、文件分析工具)主要包括以下场景:

核心场景与解题思路:

- 流量取证:分析网络流量包(.pcap 文件),找隐藏的 Flag。

- 比赛场景:题目给出一个 Wireshark 捕获的.pcap 文件,需从中筛选出 HTTP 请求、TCP 会话,找到包含 Flag 的数据包(如某条 HTTP 响应中隐藏

flag{traffic_secure})。 - 解题步骤:用 Wireshark 打开文件→用 “显示过滤器” 筛选(如

http只看 HTTP 流量)→追踪 TCP 流(右键 “追踪流”→“TCP 流”)→查看流内容中的 Flag。

- 比赛场景:题目给出一个 Wireshark 捕获的.pcap 文件,需从中筛选出 HTTP 请求、TCP 会话,找到包含 Flag 的数据包(如某条 HTTP 响应中隐藏

- 文件取证:修复损坏文件、提取隐藏在文件中的 Flag。

- 比赛场景:题目给出一个损坏的图片(如.png 文件),需修复文件头(如.png 的文件头应为

89 50 4E 47 0D 0A 1A 0A),或用工具提取图片隐藏数据(如 StegSolve)。 - 工具与方法:用 010 Editor(十六进制编辑器)修改文件头;用 StegSolve(隐写分析工具)查看图片的不同通道,找到隐藏的 Flag。

- 比赛场景:题目给出一个损坏的图片(如.png 文件),需修复文件头(如.png 的文件头应为

- 内存取证:分析进程内存镜像(.mem 文件),提取运行中的 Flag。

- 比赛场景:题目给出一个 Windows/Linux 进程的内存镜像,需从中提取进程中存储的 Flag(如某程序运行时将 Flag 存在内存中)。

- 工具与方法:用 Volatility(内存取证工具)查看进程列表(

volatility -f mem.img --profile=Win7SP1x64 pslist)→ dump 目标进程内存(memdump -p 1234 -D ./)→ 分析 dump 文件找 Flag。

2.4 模块 4:密码学(Cryptography)——CTF 的 “数学游戏”,考验算法理解

密码学模块的核心是 “破解加密算法,还原明文 Flag”,题目占比约 10%-20%,主要涉及古典密码、对称加密、非对称加密的破解。该模块虽需一定数学基础,但入门题目难度较低,适合新手逐步掌握。

常见加密类型与比赛场景:

- 古典密码:入门级题目,加密逻辑简单,易破解。

- 类型:凯撒密码(字母移位,如 A→D)、维吉尼亚密码(多表替换)、栅栏密码(字符分组重组)。

- 比赛场景:题目给出加密后的字符串(如

khoor zruog),提示用凯撒密码,需尝试移位 3 位得到明文hello world(Flag 可能为flag{hello_world})。 - 工具:用在线密码破解工具(如 CyberChef)自动尝试不同加密算法,或手动计算移位。

- 对称加密:加密和解密用同一密钥,需找到密钥破解。

- 类型:AES、DES(需密钥)、XOR 异或(密钥通常较短,可暴力破解)。

- 比赛场景:题目给出 AES 加密后的密文和加密模式(如 ECB 模式),需通过 “已知明文攻击” 或 “密钥泄露” 找到密钥(如密钥隐藏在题目附件的文档中),再解密得到 Flag。

- 非对称加密:加密用公钥、解密用私钥,需破解私钥或利用算法漏洞。

- 类型:RSA(常见漏洞: modulus 分解、e 过小)。

- 比赛场景:题目给出 RSA 的公钥(n、e)和密文,n 可分解为两个质数(p、q),通过计算得到私钥(d),再解密得到 Flag。

- 工具:用 RSACrack(分解 n)、PyCryptodome(Python 加密库)编写解密脚本。

推荐大家看看这本书《Python 密码学编程》,就详细讲解了古典密码和 RSA 的破解逻辑,是 CTF 密码学模块的优质学习资源,电子书请看文末扫描免费获取哦。

2.5 模块 5:隐写术(Steganography)——CTF 的 “捉迷藏游戏”,侧重细节观察

隐写术模块的核心是 “从多媒体文件(图片、音频、视频)中提取隐藏的 Flag”,题目占比约 10%-15%,难度较低,是新手的 “得分保底项”。该模块的解题思路与 “信息收集细节” 相通 —— 关键在于 “发现异常”。

常见隐写场景与解题方法:

- 图片隐写:Flag 隐藏在图片的像素、EXIF 信息、文件末尾。

- 比赛场景 1:题目给出一张.jpg 图片,用 010 Editor 打开,发现文件末尾追加了

flag{stego_123}(直接查看十六进制即可找到); - 比赛场景 2:图片的 RGB 通道隐藏数据,用 StegSolve 打开,切换到 “Red 0” 通道,发现 Flag 以文字形式显示。

- 比赛场景 1:题目给出一张.jpg 图片,用 010 Editor 打开,发现文件末尾追加了

- 音频隐写:Flag 隐藏在音频的频谱、声道中。

- 比赛场景:题目给出一段.wav 音频,用 Audacity(音频编辑工具)查看频谱图,发现某段频率对应的图案是 Flag(如频谱中显示

flag{audio_secure})。

- 比赛场景:题目给出一段.wav 音频,用 Audacity(音频编辑工具)查看频谱图,发现某段频率对应的图案是 Flag(如频谱中显示

- 文档隐写:Flag 隐藏在 Word、PDF 的隐藏文字、属性中。

- 比赛场景:题目给出一个 PDF 文件,用 Adobe Acrobat 打开,查看 “文档属性”→“附加文件”,发现隐藏的.txt 文件,打开后得到 Flag。

2.6 CTF 技术模块关联图:各模块的协同关系

CTF 比赛中,部分题目会跨模块融合(如 “Web + 隐写”“逆向 + 密码学”),需参赛者具备综合技术能力。

例如,某 CTF 题目流程为:“通过 Web 漏洞获取加密的 Flag 文件→逆向程序得到解密算法→用密码学知识破解密钥→最终得到 Flag”—— 这就要求参赛者同时掌握 Web、逆向、密码学三个模块的技术。

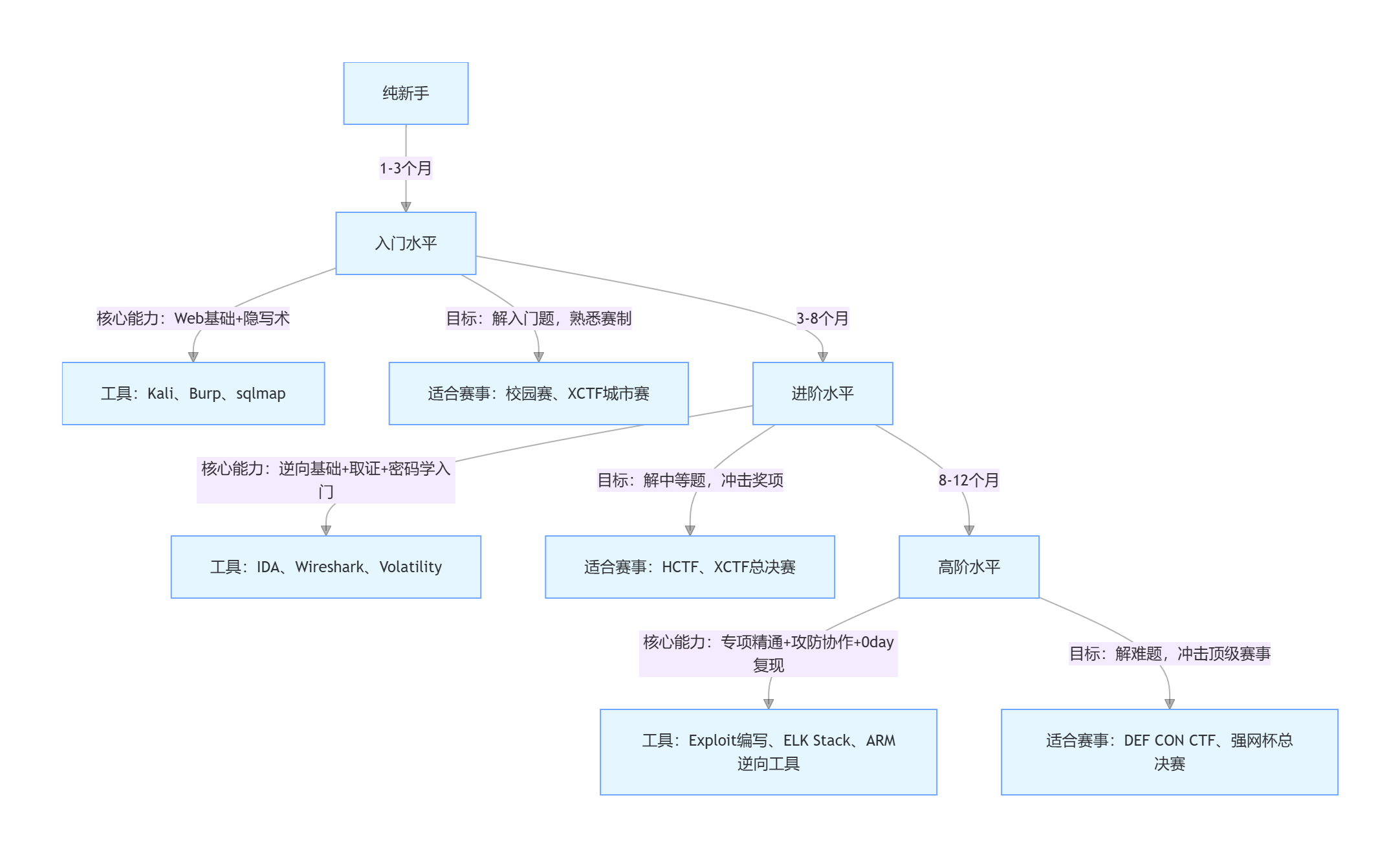

三、想参赛需要什么水平?3 个阶段,从 “纯新手” 到 “参赛选手”

很多新手会问:“我刚学 Kali Linux,能参加 CTF 吗?” 结合“拆解目标、逐步落地” 的理念,CTF 参赛水平可分为 “入门、进阶、高阶” 三个阶段,每个阶段有明确的技术目标和学习路径。

3.1 阶段 1:入门水平(1-3 个月)—— 能解基础题,目标 “凑分不垫底”

核心目标:掌握 Web 基础漏洞、简单隐写术,能在解题模式比赛中获取 30%-50% 的基础分值。

需掌握的技术与工具:

- 基础环境与工具:

- 熟练使用 Kali Linux(安装、命令行操作);

- 会用 Burp Suite 抓包、改包(如修改 Web 请求参数)、sqlmap 自动化注入。

- Web 安全基础:

- 理解 SQL 注入、XSS、文件上传的基本原理,能手动构造简单 Payload(如

' or 1=1#注入); - 会用在线工具(如 SQLi-Labs 靶场)复现漏洞,确保能独立获取靶场中的 Flag。

- 理解 SQL 注入、XSS、文件上传的基本原理,能手动构造简单 Payload(如

- 隐写术基础:

- 会用 010 Editor 查看文件十六进制,提取文件末尾隐藏的 Flag;

- 会用 StegSolve 分析图片通道,找到基础隐写的 Flag。

实战训练路径:

- 先在本地搭建靶场:DVWA(Web 漏洞综合靶场)、CTFshow(入门级 CTF 平台,提供免费题目);

- 每周解 3-5 道入门题(优先 Web 和隐写题),记录解题思路(如 “SQL 注入题用了 union 查询,步骤是 xxx”);

- 加入 CTF 新手交流群,遇到卡壳时参考他人 Writeup(解题报告),但需避免 “直接抄答案”—— 要理解每一步的原理。

适合参赛类型:校园赛(如 SCTF)、XCTF 城市赛(入门组),目标是 “熟悉赛制、积累解题经验”,不追求排名。

3.2 阶段 2:进阶水平(3-8 个月)—— 能解中等题,目标 “冲击奖项”

核心目标:掌握逆向工程基础、取证分析、密码学入门,能在解题模式比赛中获取 60%-80% 分值,或在攻防模式比赛中完成基础攻防。

需掌握的技术与工具:

- Web 安全进阶:

- 掌握 SSRF、CSRF、XXE 等复杂漏洞的利用;

- 会代码审计(如审计 PHP 代码中的文件包含漏洞),能用 Burp Suite 编写简单插件(如自动化扫描 Payload)。

- 逆向工程基础:

- 会用 IDA Pro/Ghidra 查看伪代码,分析简单 C 语言程序的逻辑(如 “密码验证函数”);

- 会用 x64dbg/GDB 动态调试,获取程序运行中的 Flag(如在断点处查看内存中的密码)。

- 取证分析进阶:

- 熟练使用 Wireshark 分析流量(如筛选 HTTPS 流量、追踪 UDP 流;

- 会用 Volatility 分析内存镜像,提取进程、注册表中的 Flag。

- 密码学入门:

- 能破解古典密码(凯撒、维吉尼亚),会用 Python 编写简单解密脚本;

- 理解 AES、RSA 的基本原理,能利用已知漏洞(如 RSA 的 e=3)破解密文。

实战训练路径:

- 挑战进阶靶场:VulnHub(模拟真实企业环境的 CTF 靶机)、HCTF 线上赛(华为杯,题目难度适中);

- 组建 3-5 人小队,分工练习(如 1 人负责 Web,1 人负责逆向,1 人负责取证),模拟比赛中的团队协作;

- 赛后复盘:每道题无论是否解出,都要写 Writeup,重点总结 “卡壳点”(如 “SSRF 题没考虑到 @符号绕过,下次需注意”)。

适合参赛类型:HCTF、XCTF 联赛总决赛、GeekPwn 新手组,目标是 “进入前 20 名,争取获得企业内推资格”。

3.3 阶段 3:高阶水平(8-12 个月)—— 能解难题,目标 “冲击顶级赛事”

核心目标:精通某一模块(如 Web 漏洞利用、逆向工程),能解决 CTF 中的高难度题,具备攻防模式比赛的综合能力,可冲击国际顶级赛事。

需掌握的技术与工具:

- 专项技术精通:

- Web 方向:掌握内核漏洞利用、浏览器漏洞利用(如 Chrome 的 0day 漏洞),能编写 Exploit(漏洞利用脚本);

- 逆向方向:精通 ARM 架构逆向(针对物联网设备)、加壳程序脱壳(如 VMProtect 壳),能逆向分析复杂软件(如手机 APP);

- 取证方向:掌握工控设备取证、云环境取证(如 AWS/Azure 的日志分析),能应对复杂流量和内存镜像。

- 攻防模式能力:

- 红队:能快速扫描靶机漏洞,编写自动化攻击脚本(如批量检测 SQL 注入),在有限时间内获取多个 Flag;

- 蓝队:能实时分析攻击日志(如用 ELK Stack),快速修复漏洞(如禁用危险函数、添加 WAF 规则),确保靶机服务稳定。

- 0day/1day 漏洞理解:

- 关注最新漏洞平台(如 CNVD、NVD),能复现刚披露的 1day 漏洞(如 Log4j 漏洞),并将其应用到 CTF 解题中。

实战训练路径:

- 挑战顶级靶场:HTB(Hack The Box,国际知名 CTF 平台,题目贴近真实漏洞)、DEF CON CTF Quals(DEF CON 预选赛,难度极高);

- 参与线下赛:如强网杯总决赛、GeekPwn 现场赛,适应 “高压环境下的快速解题”;

- 研究顶级队伍的 Writeup(如 DEF CON 冠军队伍的解题思路),学习其漏洞利用技巧和团队协作模式。

适合参赛类型:DEF CON CTF、强网杯总决赛、GeekPwn 主赛事,目标是 “进入前 10 名,争夺冠军或高额奖金”。

3.4 参赛水平进阶路径图

以下用 mermaid 图展示从 “新手” 到 “高阶选手” 的进阶路径,每个阶段的核心目标和技术重点一目了然:

四、参赛实战建议:从 “会解题” 到 “能赢比赛” 的关键

掌握技术只是参赛的基础,要在 CTF 中取得好成绩,还需注意 “策略、心态、团队协作” 三个维度 —— 这些 “非技术因素” 往往决定了比赛的最终结果。

4.1 团队协作:分工明确,效率最大化

CTF 比赛(尤其是攻防模式)不是 “个人秀”,而是 “团队战”。所以建议 3-5 人团队按技术模块分工:

- Web 手:负责所有 Web 安全题目,专注漏洞利用和 Flag 获取;

- 逆向手:负责逆向工程、密码学题目,破解二进制程序和加密 Flag;

- 取证手:负责取证分析、隐写术题目,从流量、文件中提取 Flag;

- 队长:负责整体策略(如优先解高分题、分配时间),协调队员进度,避免重复解题。

协作技巧:使用共享文档(如腾讯文档)记录解题进度,发现 Flag 后及时同步给队友;遇到卡壳时,队友间可快速 “换题”(如 Web 手解不出的题,让取证手帮忙看是否有隐写关联),避免浪费时间。

4.2 时间管理:优先解 “性价比高” 的题目

CTF 比赛时间通常为 4-24 小时,时间有限,需优先解 “分值高、耗时少” 的题目:

- 比赛前 30 分钟:快速浏览所有题目,按 “模块 + 分值” 分类(如 Web 题 5 道,分值 100-500 分);

- 优先解 “低分基础题”(如 100-200 分的 Web、隐写题),快速积累分值,建立信心;

- 中期(比赛 1/2 时间):集中攻克 “中等分值题”(200-400 分),如逆向基础题、取证题;

- 后期(比赛最后 1/3 时间):若分值差距大,可尝试 “高分难题”(400-500 分);若差距小,优先巩固已得分值(如检查已解题目是否有遗漏 Flag)。

4.3 心态调整:不纠结 “难题”,不放弃 “细节”

CTF 比赛中,“心态崩了” 是常见的失败原因:

- 遇到难题不纠结:若一道题卡壳超过 1 小时,果断换题,避免因 “钻牛角尖” 浪费时间;

- 重视细节不粗心:很多 Flag 隐藏在 “不起眼的地方”(如文件 EXIF 信息、流量包的 HTTP 头),解题时需仔细检查,避免 “明明会做却漏看 Flag”;

- 高压下保持冷静:攻防模式比赛中,若靶机被频繁攻击,不要慌乱,先修复关键漏洞(如关闭危险端口、删除后门文件),再分析攻击日志溯源。

4.4 赛后复盘:比 “获奖” 更重要的成长机会

无论比赛成绩如何,赛后复盘都是提升水平的关键:

- 整理 Writeup:将每道题的解题步骤、工具使用、卡壳点记录下来,形成自己的 “解题知识库”;

- 学习对手思路:查看排名靠前队伍的 Writeup,对比自己的解题方法,学习更高效的技巧(如 “同样的 SQL 注入题,对手用了更简洁的 Payload”);

- 补充技术短板:针对比赛中 “没解出的题目”,专项学习对应的技术(如 “逆向题没解出,就集中一周学习 ARM 架构逆向”)。

五、结语:CTF 不是 “终点”,而是安全成长的 “起点”

对于网络安全从业者来说,CTF 的价值不仅是 “获奖证书” 或 “企业内推”,更在于它能快速锤炼实战能力 —— 比赛中解决的每一个漏洞、破解的每一个程序,都是未来应对真实安全威胁的 “经验储备”。正如“网络安全行业缺的是‘能解决问题的人’,而 CTF 正是培养‘解决问题能力’的最佳途径。”

如果你刚接触网络安全,不必担心 “技术不够”—— 从搭建 Kali Linux 环境、解第一道 Web 题开始,逐步积累;如果你已有一定基础,不妨尝试组队参加一场入门级 CTF 赛,感受攻防竞技的魅力。记住:每一位顶级白帽黑客,都曾是 CTF 赛场的 “新手”;每一次解题夺旗的尝试,都是向安全专家迈进的一步。

抓住 CTF 这个 “练兵场”,用技术实力在攻防对抗中成长,你终会成为网络安全领域的 “技术强者”。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

6554

6554

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?