在Web应用安全测试中,Burp Suite被誉为“渗透测试的瑞士军刀”,其强大的扫描功能能高效挖掘SQL注入、XSS、信息泄露等漏洞。本文将结合实战步骤,详细解析如何利用Burp Suite进行安全扫描,助你快速掌握核心技巧!

一、扫描模式选择:主动扫描 vs 被动扫描

Burp Scanner支持两种扫描模式,适用于不同场景:

- 主动扫描(Active Scanning)

- 客户端漏洞:XSS、HTTP;

- 头注入、重定向漏洞:XSS、HTTP头注入、重定向漏洞。

- 服务端漏洞:SQL注入、命令注入、文件遍历

- 特点: 主动发送Payload验证漏洞,检测范围广但可能触发防护机制(如WAF);

2. 被动扫描(Passive Scanning)

-

特点:

仅分析已有流量,安全性高,适合生产环境。

-

适用漏洞:

明文传输密码、Cookie属性不安全、敏感信息泄露(如IP地址、堆栈跟踪)等

二、实战步骤:主动扫描从抓包到生成报告

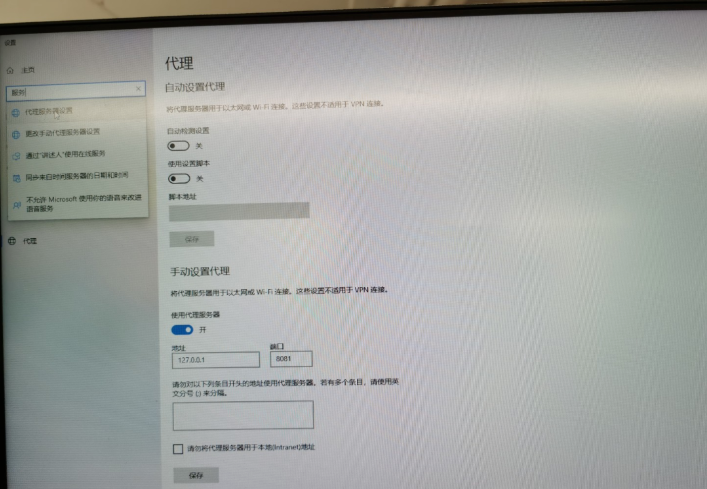

1,设置电脑端代理服务器,设置如下:

127.0.0.1 8080端口

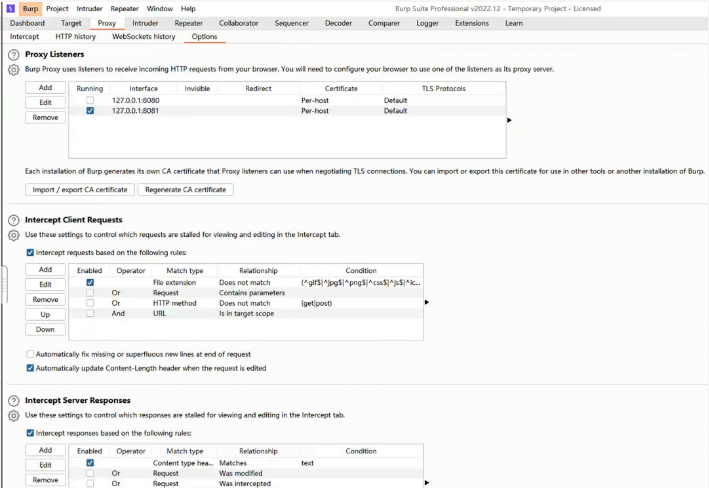

2,打开Burpsuite,依次在Proxy-Options进行设置,详细设置如下所示:,

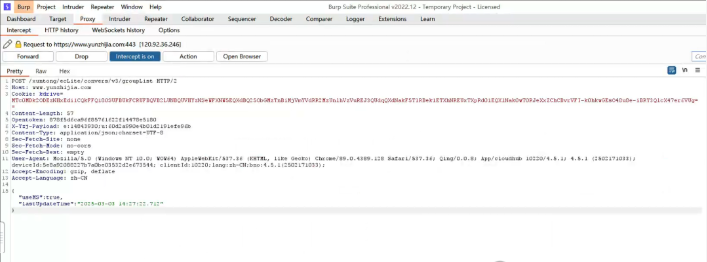

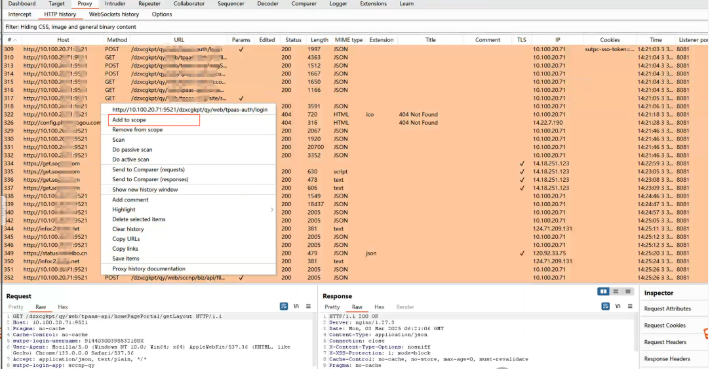

3,开启Proxy → Intercept拦截功能,访问目标网站(如10.1.1.3)并截获请求打开你要进行渗透测试的网站,进行操作,在Intercept界面将会看到如下界面,当点击“Forward”,Burpsuite表示通过请求,服务端会返回相应的请求响应,请求的信息会同步显示在HTTP history中;当点击“Drop”时,Burpsuite舍弃该请求,网页端无法收到服务器的请求响应。

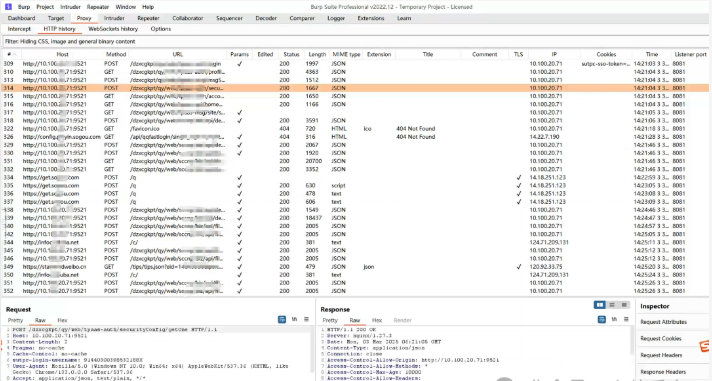

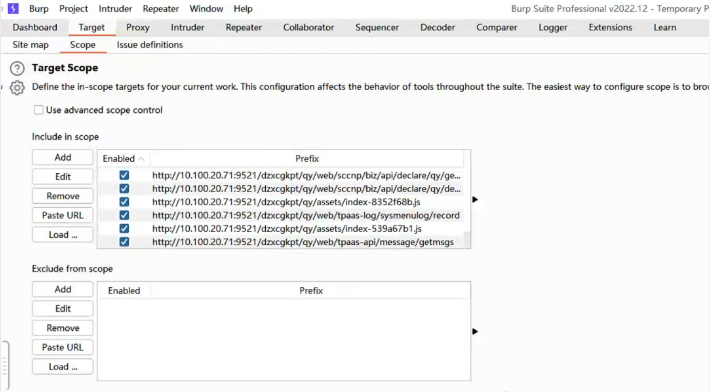

4,将服务端采集到的请求,通过全选(或部分选择)相应请求,鼠标右键选择“Add to scope”,会直接添加到要扫描的Scope范围内;

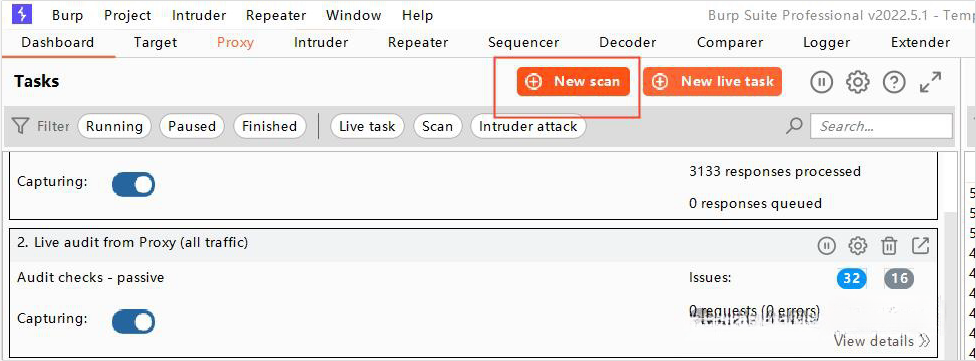

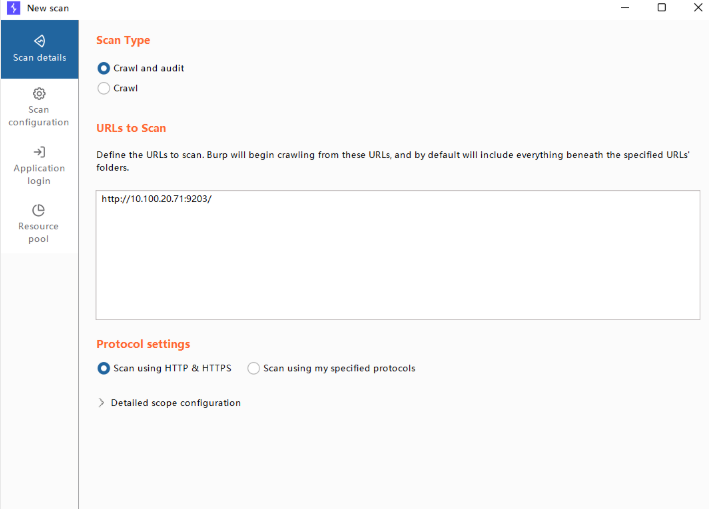

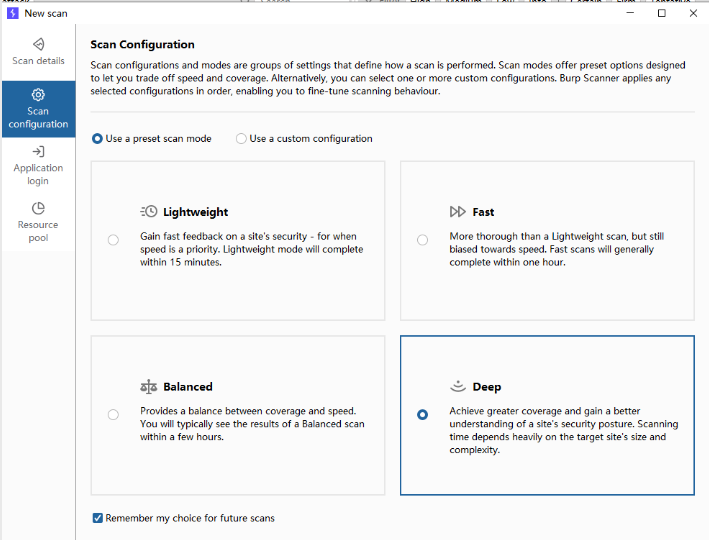

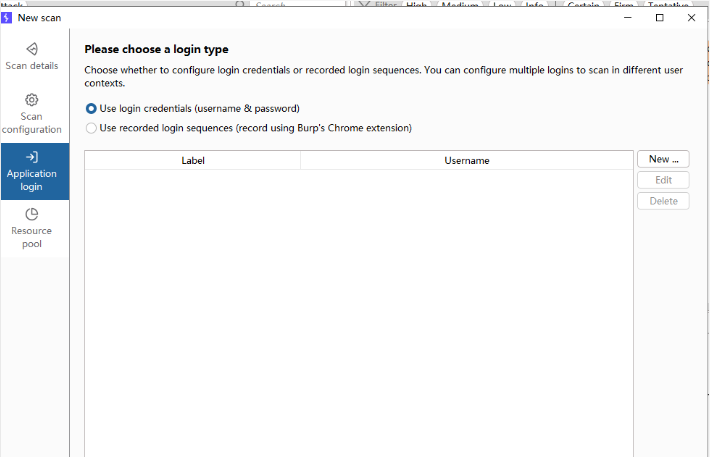

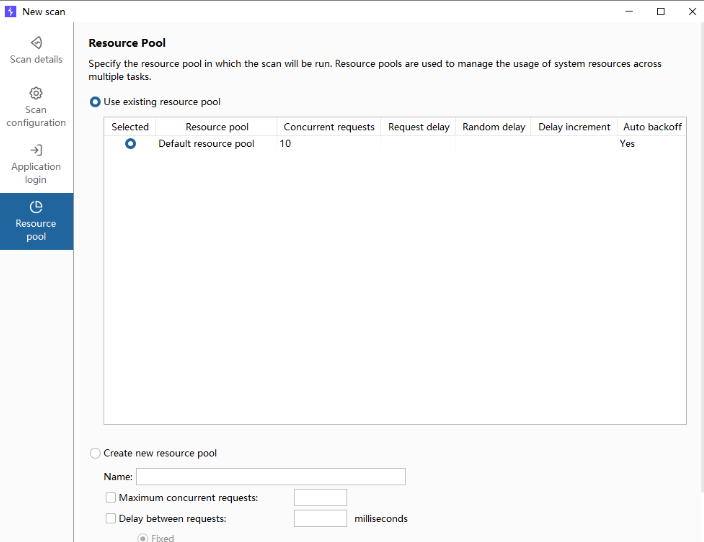

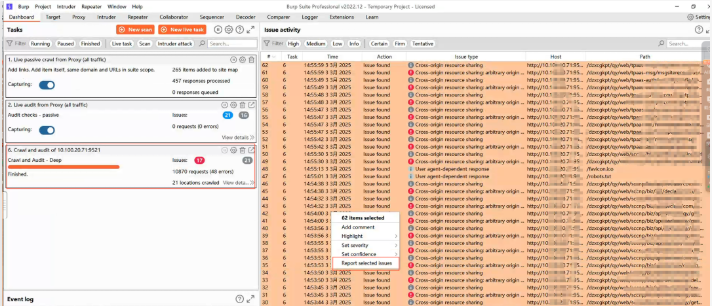

5,新建扫描任务:在Dashboard中选择扫描类型(主动/被动),自定义扫描策略(如仅检测SQL注入、XSS)。

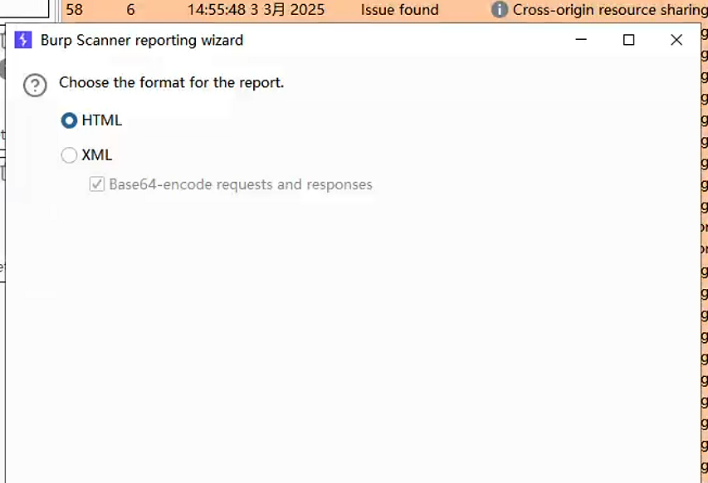

6:生成专业报告

-

在Target → Site map中右键目标域名,选择

Report issues → HTML/XML格式导出。 -

报告内容定制

:包含漏洞详情、请求/响应摘要、修复建议等

四、进阶技巧与注意事项

- 与其他模块联动:

-

Intruder模块

:用于爆破、参数枚举(如目录扫描)。

-

Comparer模块

:对比请求差异,辅助分析漏洞成因

- 规避防护机制:

-

设置

Match and Replace Rules动态修改请求头(如绕过User-Agent检测)。 -

调整请求间隔(

Throttle)避免触发速率限制

- 生产环境建议:优先使用被动扫描,或通过白名单限制扫描范围,避免业务中断。

五、总结

Burp Suite的扫描功能能大幅提升漏洞检测效率,但其威力取决于使用者的配置与策略。建议结合主动扫描的全面性与被动扫描的安全性,灵活应对不同场景。同时,扫描结果需人工二次验证,避免误报漏报。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

1897

1897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?