本文所有相关资源打包链接(题目+软件+实现+报告):https://download.youkuaiyun.com/download/qq_39932172/11393753

4个实验Word文档:

- 报文监听与分析:https://wenku.baidu.com/view/8ae7bf0f8ad63186bceb19e8b8f67c1cfad6eebc

- 漏洞扫描:https://wenku.baidu.com/view/408d4ef982c4bb4cf7ec4afe04a1b0717fd5b3bf

- 逆向工程:https://wenku.baidu.com/view/b00e7ea90a1c59eef8c75fbfc77da26925c596bf

- 安全产品:https://wenku.baidu.com/view/0dd5efd6fbd6195f312b3169a45177232f60e4bf

.

实验一: 报文监听与分析

一、 实验内容:

- 使⽤Wireshark完成:

• 监听ICMP数据包;

• 流量分析与提取(题⽬⼀、题⽬⼆)。 - 使⽤aircrack-ng套件完成:

• 使⽤弱⼝令字典破解加密的⽆线⽹络密码(题⽬三);

• 解密⽆线数据包(题⽬三)。

二、 实验要求:

- 掌握wireshark的基本使⽤、过滤器的使⽤;

- 学会运⽤wireshark进⾏流量分析与提取;

- 学会运⽤aircrack-ng套件进⾏⽆线安全测试; - 完成ICMP监听和题⽬⼀、题⽬⼆、题⽬三并写出实验报告(含有实验内容、实验步骤、得到的flag、实验中遇到的问题等)。

三、 实验步骤:

-

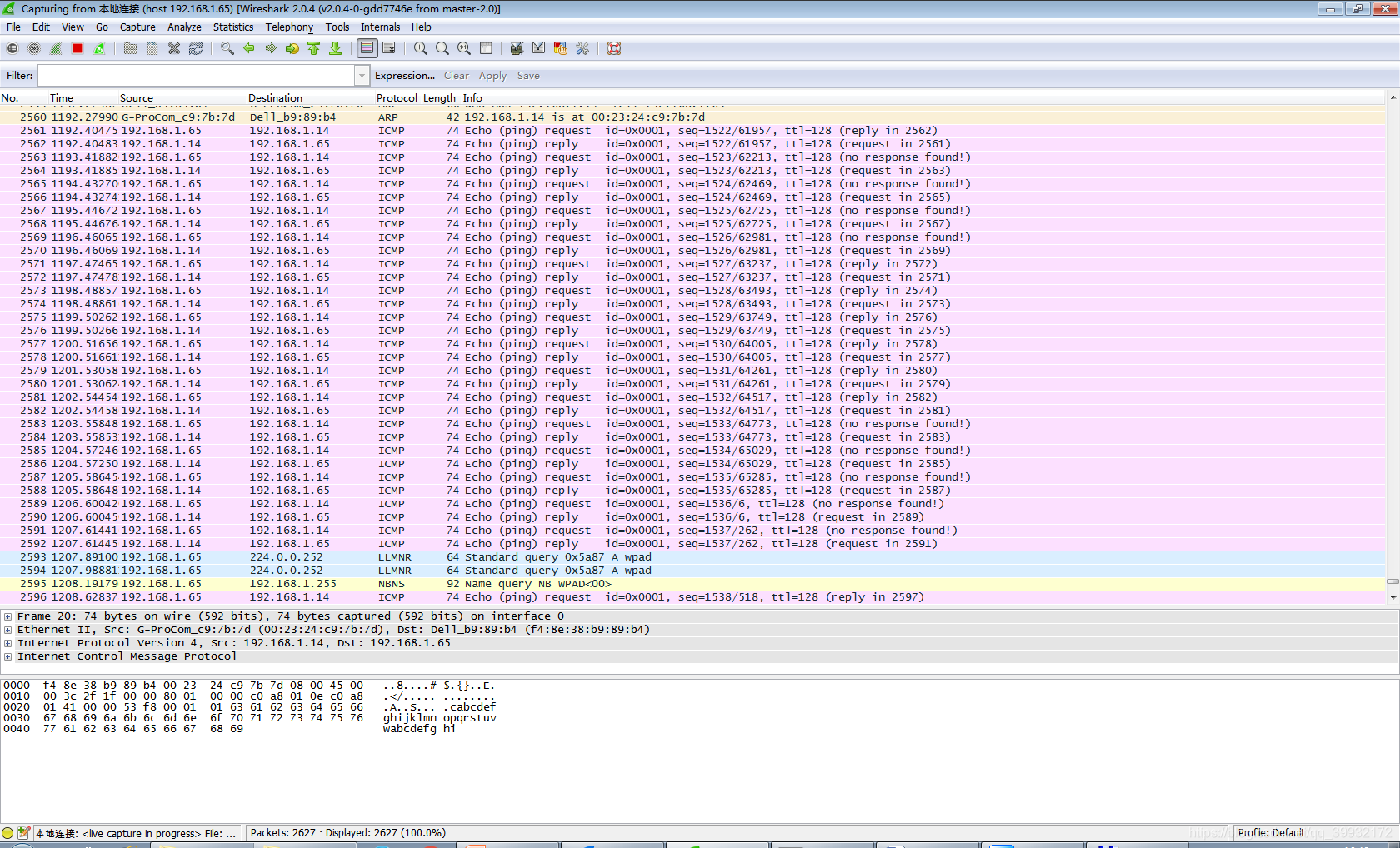

ICMP监听两主机之间互相使⽤ping命令。其中⼀主机使⽤wireshark监听

ICMP数据包。 设置监听过滤器或显示过滤器,使主界⾯只显示ICMP数据包。

-

流量分析与提取

A. 题⽬⼀:从shell.pcapng⽂件中找到flag(得分字符串)。flag格式: “flag{xxxxx}”。 思路:右键跟踪流。⼀般关注TCP流、HTTP流等。

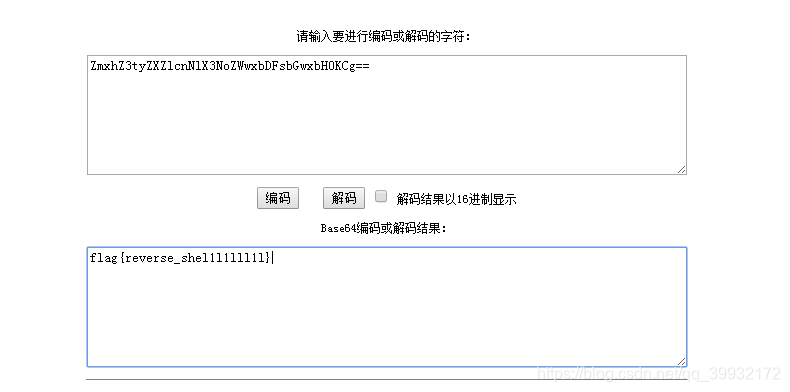

结果:在某⼀个TCP流中显示cat flag命令的结果,根据特征猜测是Base64编码,解码之后得到flag。

B. 题⽬⼆:从network.pcapng⽂件中找到flag(得分字符串)。flag格 式:“flag{xxxxx}”。

结果: 经过对network.pcapng⽂件的分析,找到可疑http包,通过进一步判断,了解到该包为一张图片,将其导出为图片时即得到了flag。

C. 题⽬三:破解加密的⽆线数据包:解密wifi.pcap⽂件,并找到其中的flag(得 分字符串)。flag格式:“flag{xxxxx}”。

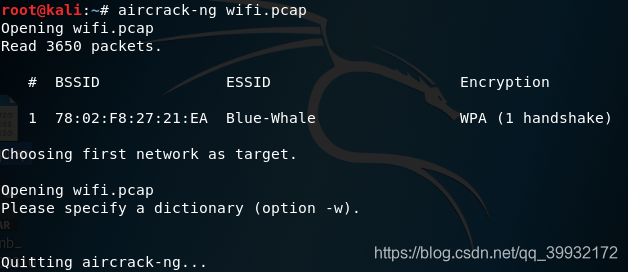

该wifi.pcap是经过加密的数据包

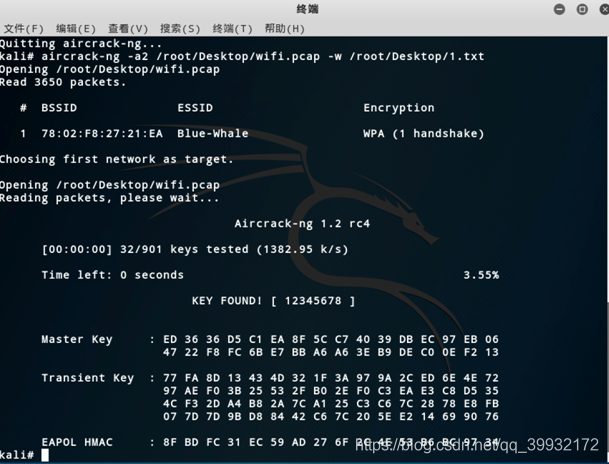

使用aircrack-ng进行暴力破解 方式为WPA-PSK

加入参数-a2

使用弱口令字典 加入参数-w

弱口令字典为从网上找的弱口令集合保存成的txt文件

破解结果如下 :

可以得知该包的ESSID为Blue-Whale Encryption为WPA

密码为123456789

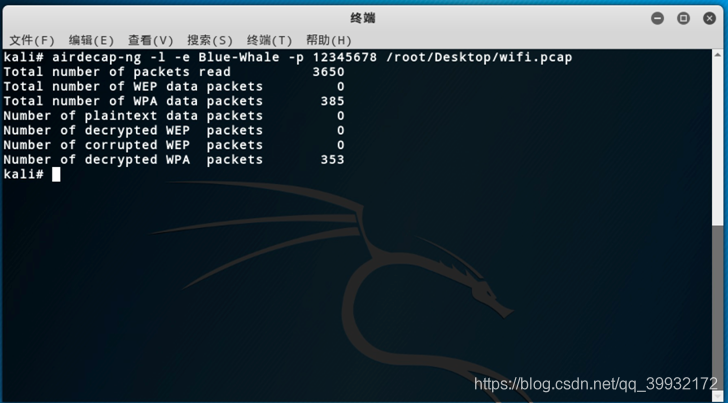

使用airdecap-ng命令对该文件进行解密

-l 不要移除802.11帧头

-e 使用ASCII形式的目标网络标识符 Blue-Whale

-p 目标网络密码 123456789

解密结果如下:

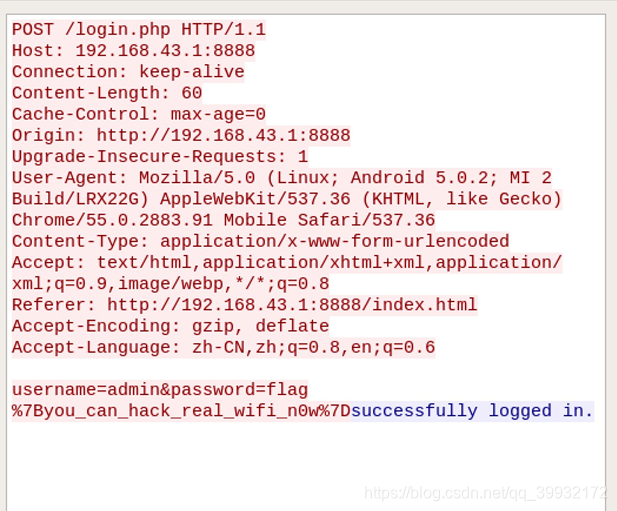

解密后使用wireshark打开该文件,可以很轻易的通过追踪TCP流找到该flag

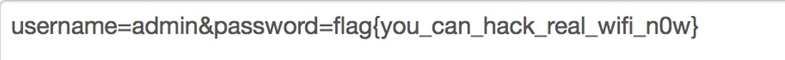

经过url码解密之后得到结果如下

四、 实验心得:

1. 对本实验的思考:

一方面,通过本次实验,我掌握了wireshark的基本使⽤、过滤器的使⽤;并且学会了如何运⽤wireshark进⾏流量分析与提取;更重要的是我甚至学会了运⽤aircrack-ng套件去进⾏⽆线安全测试。

另一方面,通过本次实验,我也更确切地感受到网络安全的重要性,因为不安全时时刻刻都在发生,更要命的是,它发生的时候甚至我们都不知道,我们的许多重要的信息就已经泄露出去了。所以这也提醒我们以后一定要多多加强自我网络安全意识。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?