WinRAR不用介绍,大家平时都在用,全球有几亿用户量。

近日,安全公司 CheckPoint 安全研究员 Nadav Grossman 在一篇文中披露,WinRAR 中存在严重漏洞,可完全控制受害者的计算机。

影响版本:WinRAR < 5.70 Beta 1、Bandizip < = 6.2.0.0、好压(2345压缩) < = 5.9.8.10907、360压缩 < = 4.0.0.1170

该漏洞处于 WinRAR 的模块(UNACEV2.dll)中,主要用于解析 ACE文件格式,在解压处理的过程中存在一处目录穿越漏洞,允许解压过程中将文件写入启动文件夹中,导致系统重启后攻击者代码得到执行。

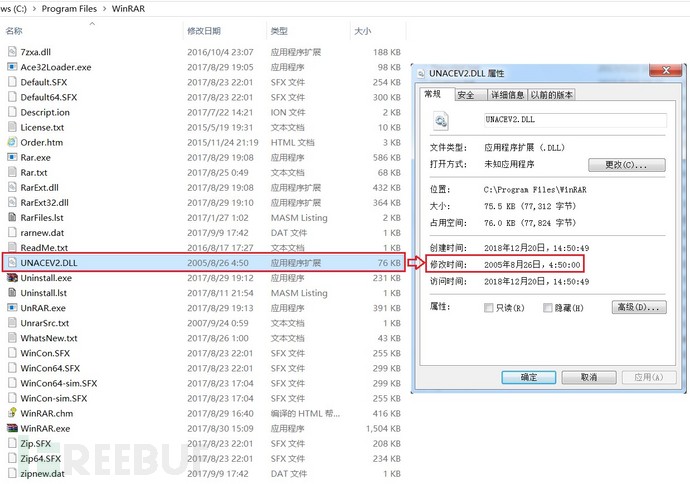

这里使用的WinRAR版本为5.5,可以看到UNACEV2.DLL修改时间为2005年8月26日,说明该漏洞存在时间已有10多年之久。

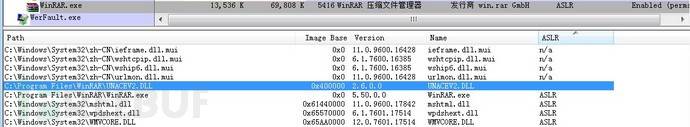

解压文件时会加载该模块,可以看到该模块不具有保护机制,如:ASLR。

攻击者能够精心构建一个 ACE 恶意文件,当该恶意文件用WinRAR 打开时,会利用 UNACEV2.dll 的目标路径,将文件解压到攻击者选择的路径位置。

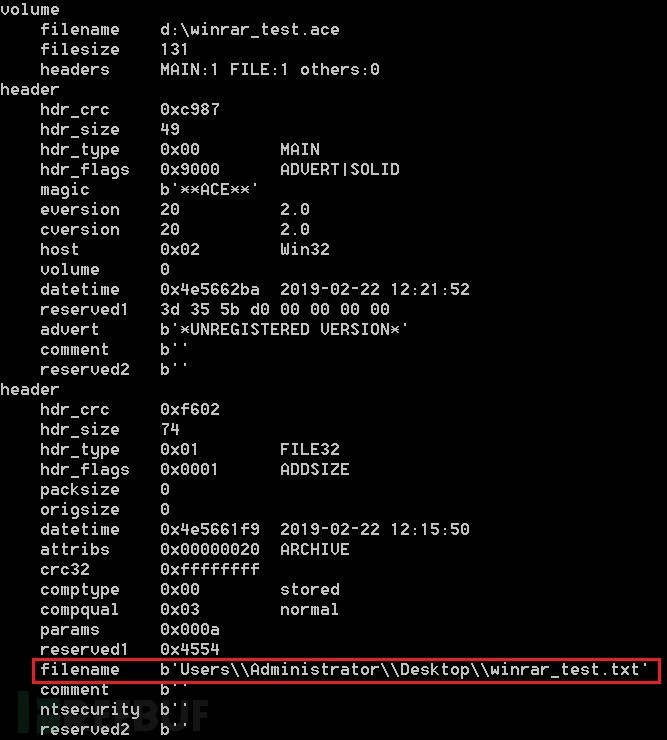

示例如下:

通过文件名字段中精心构造的字符串触发漏洞

攻击者可以通过从 ACE 存档中提取压缩的可执行文件到其中一个启动文件夹,从而获得代码执行。启动文件夹如:C:\ProgramData\Microsoft\Windows\StartMenu\Programs\StartUp,C:\Users\<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup。

修复方法:

1. 删除 UNACEV2.dll文件;

2. 使用最新的 5.70 Beta 1 版本。

WinRAR等压缩软件因UNACEV2.dll模块存在目录穿越漏洞,可被攻击者利用完全控制受害者计算机。此漏洞已存在10余年,影响多个版本。通过精心构造ACE恶意文件,攻击者可将文件解压至启动文件夹,实现代码执行。

WinRAR等压缩软件因UNACEV2.dll模块存在目录穿越漏洞,可被攻击者利用完全控制受害者计算机。此漏洞已存在10余年,影响多个版本。通过精心构造ACE恶意文件,攻击者可将文件解压至启动文件夹,实现代码执行。

1500

1500

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?