1. 查看一下网页源代码

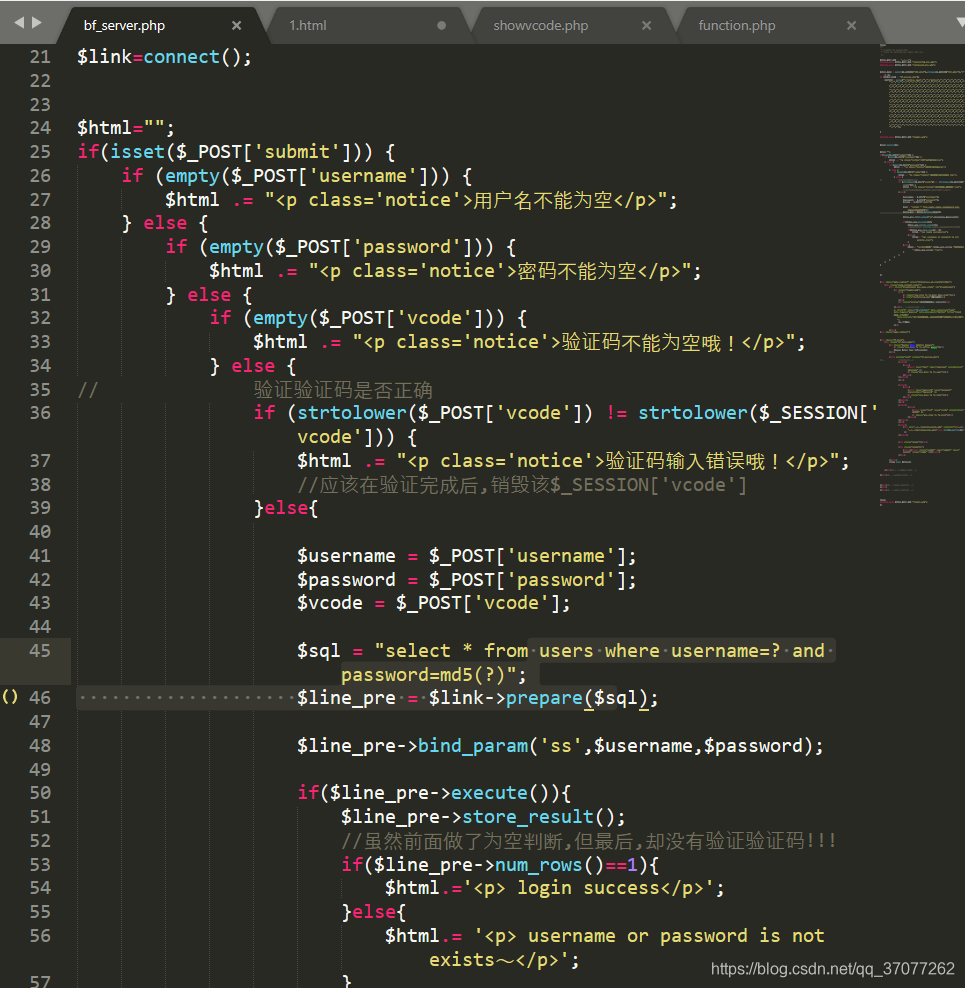

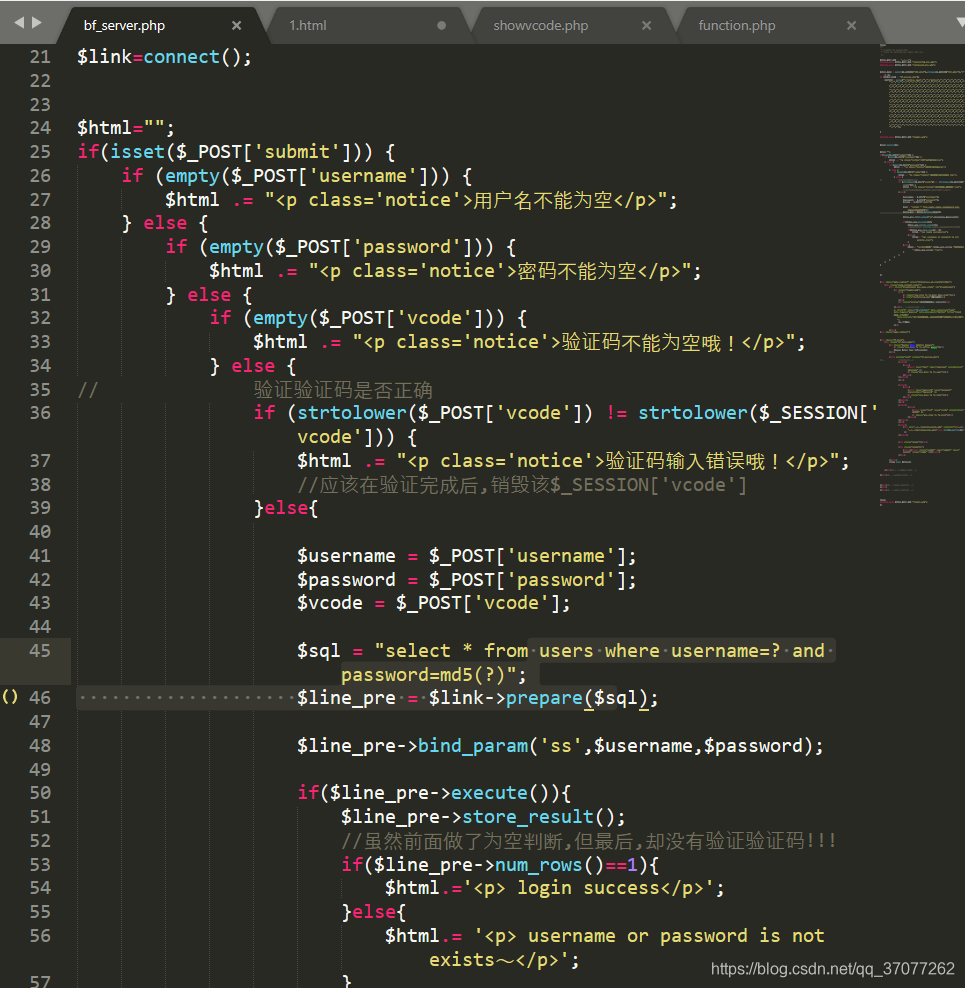

看到对于username、password,后台从数据库中进行查询判断

对于vcode值,将用户提交的$_POST['vcode']值和$_SESSION['vcode']值进行比较

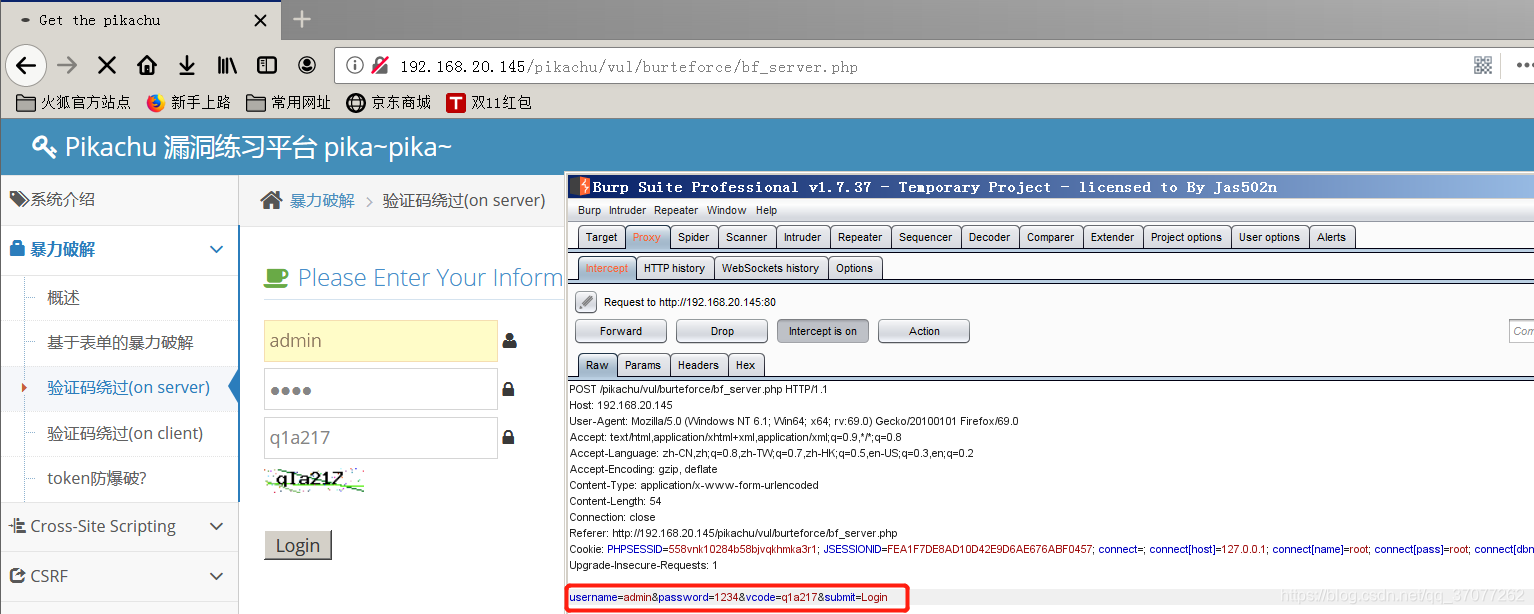

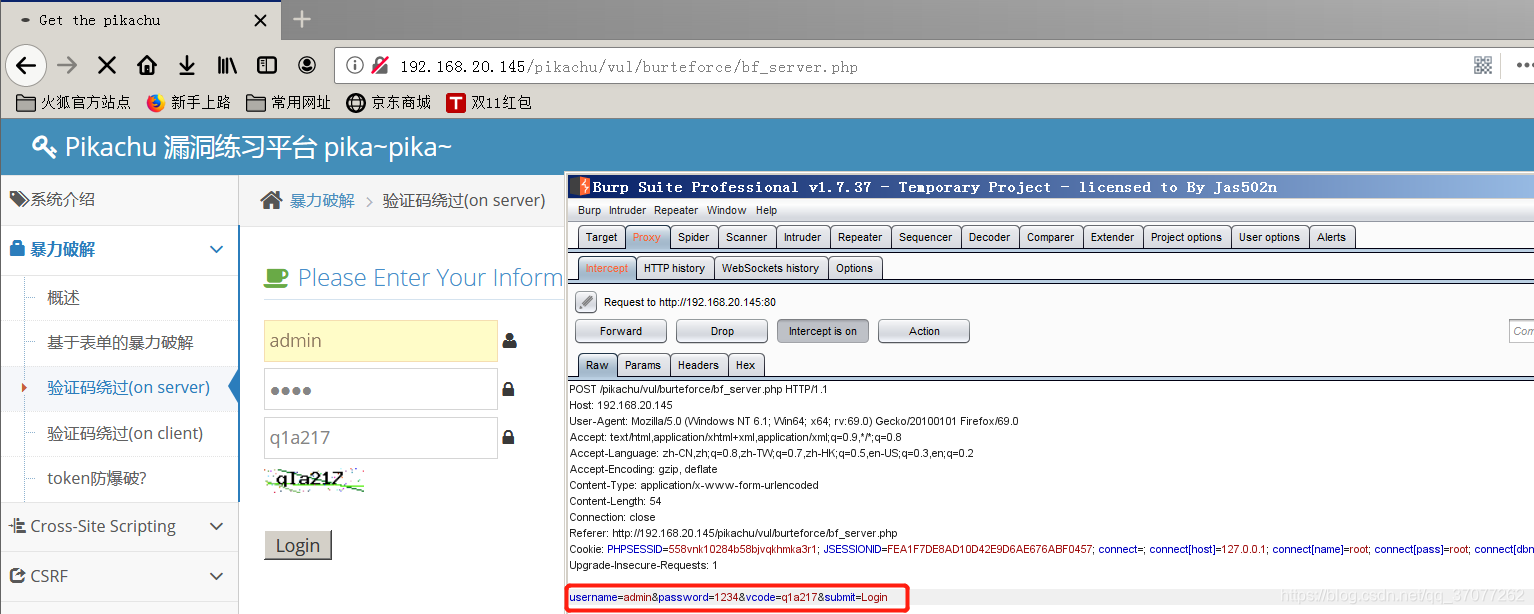

对数据进行抓包

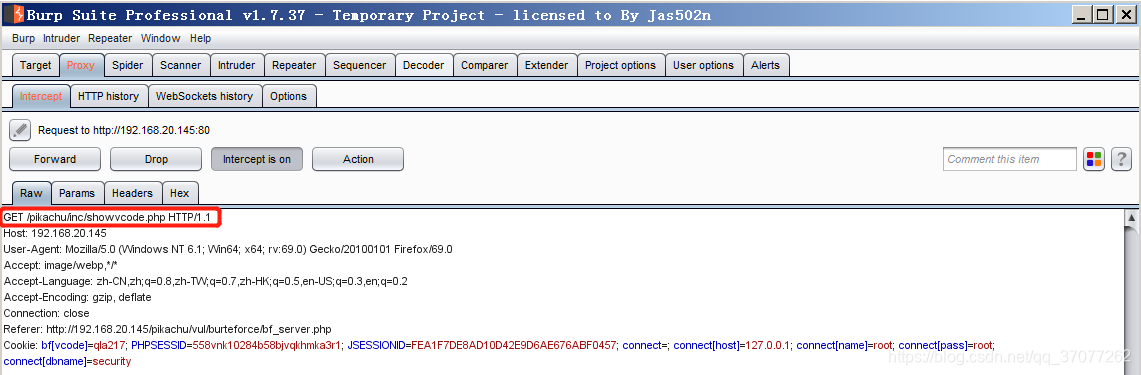

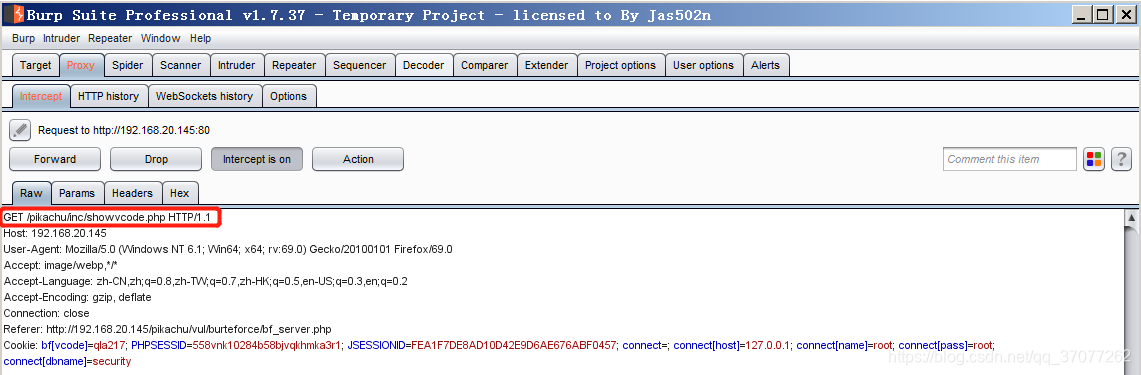

选择forward后 可以看到数据提交请求到/pikachu/inc/showvcode.php上

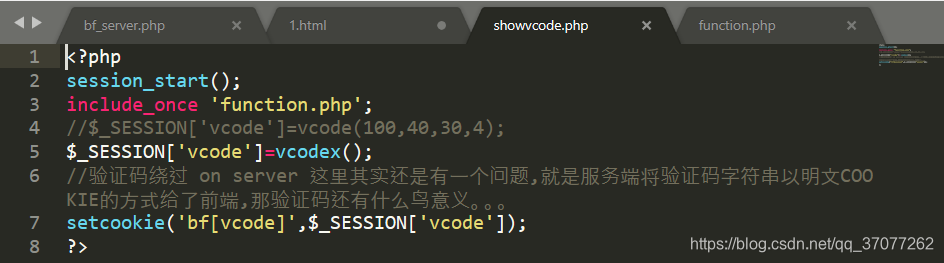

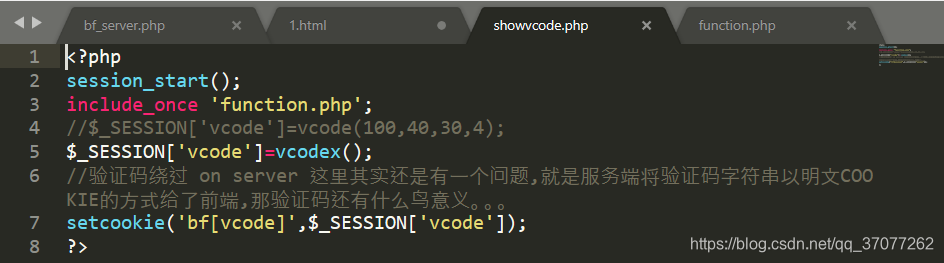

查看showvcode.php的源代码

看到调用了function.php文件 查看function.php的代码

1. 查看一下网页源代码

看到对于username、password,后台从数据库中进行查询判断

对于vcode值,将用户提交的$_POST['vcode']值和$_SESSION['vcode']值进行比较

对数据进行抓包

选择forward后 可以看到数据提交请求到/pikachu/inc/showvcode.php上

查看showvcode.php的源代码

看到调用了function.php文件 查看function.php的代码

1041

1041

4779

4779

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?