因为之前有同事写了一半,之前只有一个全部,我来了之后又加了几个类型,所以到我这,本来是直接让H5传个状态我这边在判断一下并给H5返回去(比如传1或2我就判断传的是1还是2),结果H5那边说自己处理比较麻烦,让给她一个1一个2写两个接口,就是不用判断直接我这边直接把状态值查出来返回给H5,然后H5那边点击1我就返回1的类型,点击2返回2的类型让我这样写,我只好按照H5的要求来了,谁叫人家是妹子,哎

期间出现太多的问题:

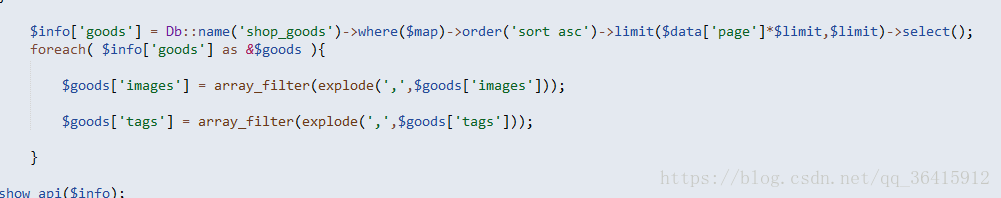

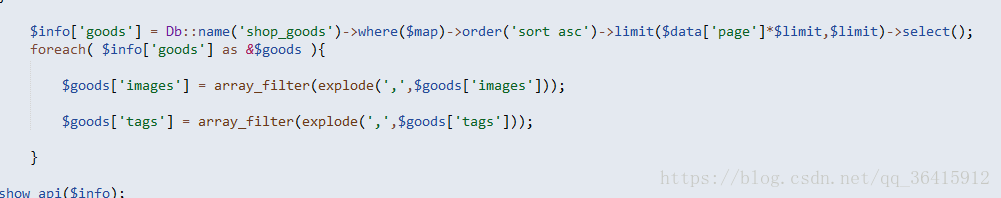

1 写代码的时候没有理解明白之前同事写的代码,也直接造成我传过去的json数据H5那边显示不出来,回过头再去看之前同事写的代码发现

同事在获取到所有数据后,利用array_filter

回调函数过滤了数组中的元素,并且用 explode() 函数把字符串打散为数组,这样的话json数据传给H5后,H5会快速的将数据展示出来,

2 遇到了基础的数据问题没能快速反应到问题出在哪个位置,问了朋友才理解了,因为H5要的是json数据,我之前传的数据没有转json格式就直接传过去了,导致H5不能用,只好转json格式:return json($data)转完之后,跟之前的js

这篇博客主要介绍了如何使用DolphinPHP框架来编写商品类型的接口。作者分享了其两个月未接触代码后的重新开始,并欢迎遇到类似问题的读者联系交流。

这篇博客主要介绍了如何使用DolphinPHP框架来编写商品类型的接口。作者分享了其两个月未接触代码后的重新开始,并欢迎遇到类似问题的读者联系交流。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8074

8074

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?