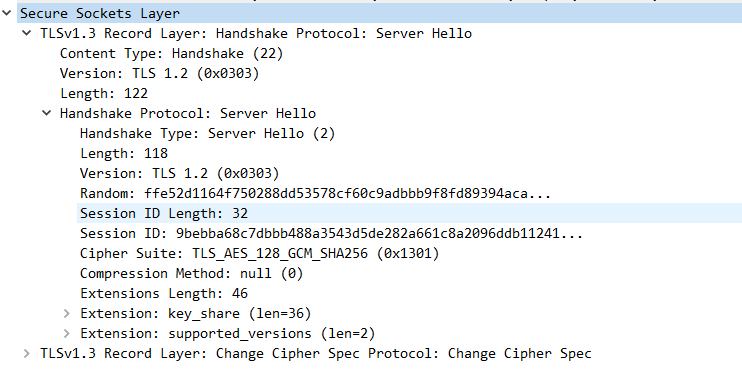

继续上次的报文分析,这次主要内容是TLS握手中的ServerHello消息。

首先是记录层(Record Layer)内容,Content Type表示内容类型为握手(Handshake),Version表示版本为TLS1.2,接下来是长度(Length)。

后面是握手协议部分的内容,我将逐个解释(其实大部分都和ClientHello的内容类似):

Handshake Type:ServerHello,表示握手消息类型,此处是ServerHello。

Length:118,表示ServerHello的长度。

Version:TLS1.2(0x0303),表示版本号为1.2。在TLS1.3的草案当中规定此处必须置为0x0303,即TLS1.2,起到向后兼容的作用。1.3版本用来协商版本号的部分在扩展当中,而之前的版本就在此处进行。

Random,随机数,由服务器生成,必须独立于ClientHello.random的生成(即客户端和服务器的随机数是分别独立生成的)。

Session ID Length:会话ID的长度。

Session ID,会话ID,TLS 1.3之前的版本支持“会话恢复”功能,该功能已与1.3版本中的预共享密钥合并。为了兼容以前的版本,该字段必须是非空的,因此不提供TLS 1.3之前会话的客户端必须生成一个新的32字节值。该值不必是随机的,但应该是不可预测的,以避免实现固定在特定值。

Cipher Suites Length,即下面Cipher Suites的长度。

Cipher Suites:密码套件,此处为TLS_AES_128_GCM_

TLS1.3抓包分析(2)——ServerHello

最新推荐文章于 2024-04-12 23:12:01 发布

本文深入解析TLS1.3握手过程中的ServerHello消息,详细阐述了ServerHello的内容,包括版本号、随机数、会话ID、密码套件、压缩方法以及扩展中的共享密钥和版本协商,同时探讨了TLS 1.3的降级保护机制和客户端验证策略。

本文深入解析TLS1.3握手过程中的ServerHello消息,详细阐述了ServerHello的内容,包括版本号、随机数、会话ID、密码套件、压缩方法以及扩展中的共享密钥和版本协商,同时探讨了TLS 1.3的降级保护机制和客户端验证策略。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2257

2257

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?