常见网络攻击一览(原理、识别指标与防御措施)

1)窃听 / 中间人(Eavesdropping / MITM)

攻击原理

- 被动窃听:攻击者在网络链路上捕获未加密的数据包(例如在共享以太网、开放Wi-Fi、被劫的路由上)。

- 主动中间人(MITM):攻击者通过ARP欺骗、DNS欺骗、TLS中间代理、恶意Wi-Fi热点、证书伪造等方式拦截并篡改流量。

如何识别(可见症状)

- 出现未知或重复的 ARP 表项 / MAC 地址冲突。

- 证书警告或浏览器提示不受信任证书;抓包看到 TLS 握手异常。

- 网络流量到不寻常的网关/代理;DNS 响应异常(指向可疑IP)。

- 在网段里发现大量明文敏感数据(HTTP、FTP、未加密邮件)。

防御措施

- 终端到终端加密:强制 HTTPS/TLS,使用最新安全套件(TLS1.2/1.3),启用 HSTS、证书透明和证书钉扎(可选)。

- 网络层加密:VPN、IPsec 隧道;在设备间使用802.1X 而不是开放 Wi-Fi。

- 无线安全:WPA3、禁用开放热点或对访客网络隔离。

- DNS 安全:使用 DNSSEC / DoT / DoH,监控异常解析。

- 检测:部署网络检测(Zeek/Bro、Suricata)与 IDS/IPS,监测 ARP 欺骗和异常流量。

- 习惯与培训:不要在不可信 Wi-Fi 下传输敏感信息;验证证书指纹。

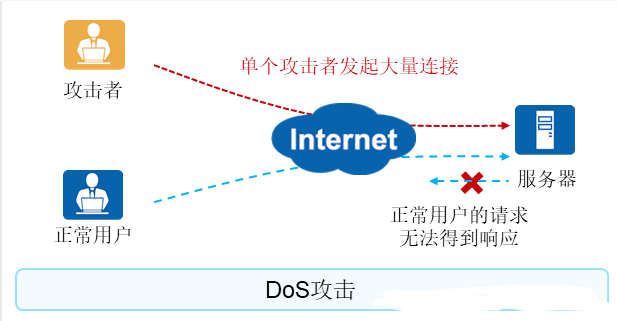

2)拒绝服务 / 分布式拒绝服务(DoS / DDoS)

攻击原理

- 通过大量合法/伪造请求或特制报文耗尽目标资源(带宽、连接表、CPU、内存),使服务不可用。DDoS通常由大量被感染的僵尸主机发起。

如何识别

- 突然的流量峰值(带宽/连接数激增)。

- 服务响应延迟急剧上升或完全无响应。

- 来自单一或多个相似 ASN / 地理区域的海量请求。

- SYN 半开连接过多、UDP flood、HTTP 请求速率异常。

防御/缓解

- 边缘防护:使用云 DDoS 清洗服务(CDN + DDoS 保护,如 Anycast + 清洗节点)。

- 网络层限流:ACL、速率限制、SYN cookie、流量黑洞/灰洞策略。

- 应用层防护:WAF、请求速率限制、验证码(CAPTCHA)、会话限制。

- 架构冗余:负载均衡、多区域部署、弹性伸缩。

- 监控与演练:建立 DDoS 响应计划,演练流量突发处理。

- ISP 协作:与上游/托管商建立联系,必要时请求流量清洗或路由过滤。

3)恶意软件(Malware:病毒、木马、勒索、后门等)

攻击原理

- 通过钓鱼邮件、恶意附件、被感染的网站、软件漏洞、盗用远程管理凭据等方式将恶意代码引入端点或服务器。目的包括持久控制、窃密、破坏或勒索。

如何识别

- 端点行为异常:CPU/磁盘/网络使用率异常、未知进程启动、持久化项(自启动项)出现。

- 可疑网络通信:向可疑域名/国外IP发送流量、DNS隧道、异常端口。

- 文件/进程哈希与已知 IOC 匹配(威胁情报)。

- 用户收到勒索提示或文件被加密(明显迹象)。

- EDR/AV 报告、沙箱分析发现恶意行为。

防御/缓解

- 多层防护:反病毒/EDR(行为检测)、邮件网关(附件、链接过滤)、Web 过滤。

- 最小权限:按需分配权限、禁用管理员日常使用权限。

- 补丁与配置管理:及时修补 OS/应用漏洞,关闭不必要服务。

- 应用白名单与沙箱:对高价值主机使用应用白名单,附件/下载先入沙箱分析。

- 备份与恢复:定期离线备份并测试恢复(防止勒索无法恢复)。

- 威胁情报与 IOC:部署自动化 IOC 匹配(YARA、Sigma 规则)。

- 用户培训:防钓鱼训练、避免不明附件/链接。

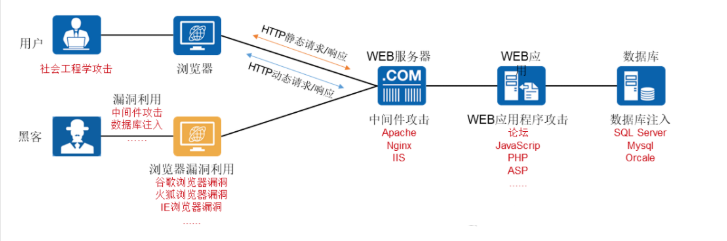

4)Web 攻击(针对 Web 应用:SQL 注入、XSS、CSRF、RCE 等)

攻击原理(常见类型)

- SQL 注入(SQLi):向后端数据库注入恶意 SQL,泄露/篡改数据。

- 跨站脚本(XSS):将恶意脚本注入页面,窃取会话或劫持用户操作。

- 跨站请求伪造(CSRF):诱导已登录用户在受信任站点执行未授权操作。

- 文件上传/任意文件包含、目录遍历、远程命令执行(RCE):利用输入校验不足执行命令或读取敏感文件。

- 依赖链攻击:第三方库/组件的漏洞被利用(如常见的 OSS 漏洞)。

如何识别

- 异常请求模式:带有 SQL 语法片段、长 payload、可疑字符(’ OR 1=1–)。

- 异常登录/会话行为:会话劫持迹象、同一会话在不同地理位置同时使用。

- WAF 或应用日志报警:参数中的脚本/可疑Payload触发规则。

- 数据库响应异常(错误信息泄露)、日志中出现异常 SQL。

- 通过 SAST/DAST 扫描发现高危漏洞。

防御/缓解

- 安全开发:参数化查询/ORM(防止 SQLi)、输出编码(防 XSS)、CSRF token、防止直接文件名拼接等。

- 输入验证与最小化信任:白名单校验、长度/类型限制、限制文件类型与大小。

- WAF:规则型 WAF + 行为型/学习型 WAF(用于阻挡常见攻击)。

- 安全测试:定期进行 SAST(静态)与 DAST(动态)扫描、渗透测试、依赖组件漏洞扫描(SCA)。

- 安全配置:最小权限数据库账户、错误信息屏蔽、强认证/多因素。

- 日志与审计:对关键操作启用详细审计日志并集中分析。

- CI/CD 安全:把安全扫描纳入流水线(shift-left)。

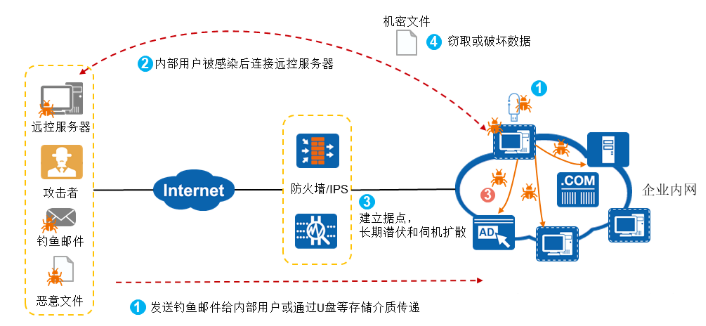

5)APT(高级持续性威胁)

攻击原理

- APT 是组织化、目标明确、长期潜伏的攻击,常由有资源的攻击者(国家或资助组织)发起。典型阶段:侦查 → 针对性钓鱼/0day利用 → 建立持久化(后门)→ 横向移动 → 权限提升 → 数据收集与外传(渗透、窃密)→ 覆盖痕迹/长期驻留。

如何识别(比较隐蔽,需结合多信号)

- 长时间低速的数据外传(数据分片、小量慢传)。

- 非工作时间的异常账户行为、长期存在的可疑后台进程或服务。

- EDR 报告发现横向移动行为(Pass-the-Hash、远程管理工具被滥用)。

- 日志链路显示重复失败/成功的凭据尝试、异常权限提升、异常注册表/计划任务更改。

- 发现未知持久化机制或加密的通信通道(C2)。

- 威胁情报关联:目标组织被列入攻击者关注名单或收到相关 IOC。

防御/缓解(更依赖流程与可见性)

- 零信任 & 最小权限:严格身份验证(强 MFA、免密码/硬件密钥)、微分段网络、基于角色的访问控制(RBAC)。

- 全面可观测性:端点(EDR)、网络(NDR/流量分析)、日志(SIEM/日志聚合)、云审计联合分析(UEBA 用户/实体行为分析)。

- 快速检测与响应(DRP/IR):建立 IR 小组、制定并演练应急响应流程与沟通机制。

- 补丁与配置基线:及时修补关键漏洞,硬化主机与服务。

- 减少攻击面:禁用不必要协议/端口,限制远程访问,管理第三方供应链风险。

- 威胁狩猎与情报:主动威胁狩猎、利用 IOC/威胁情报进行对比、部署 YARA/Sigma 规则。

- 备份与灾备:定期验证备份完整性、确保关键数据可恢复。

常用检测与防护工具(快速清单)

- 网络检测/流量分析:Zeek (Bro), Suricata, Snort, NetFlow/sFlow 分析

- 端点防护:EDR(CrowdStrike、SentinelOne、Carbon Black 等)、传统 AV

- 日志与SIEM:Splunk、Elastic SIEM、Microsoft Sentinel、Graylog

- Web 防护:WAF(云端或本地)、RASP(运行时应用自我保护)

- 扫描/测试:Nmap、Nikto、Burp Suite、OWASP ZAP、Snyk(依赖扫描)、Trivy

- 恶意样本分析:Cuckoo Sandbox、VirusTotal、YARA 规则库

- 模拟演练:Purple team 演练、红队/蓝队对抗、灾难恢复演练

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

1、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

2、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

3、适合学习的人群

一、基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

二、能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

75

75

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?