分析的APK:

APK链接:https://pan.baidu.com/s/1XT4NH2JXuwD-nQiH3QR37g?pwd=egzs

提取码:egzs

--来自百度网盘超级会员V2的分享

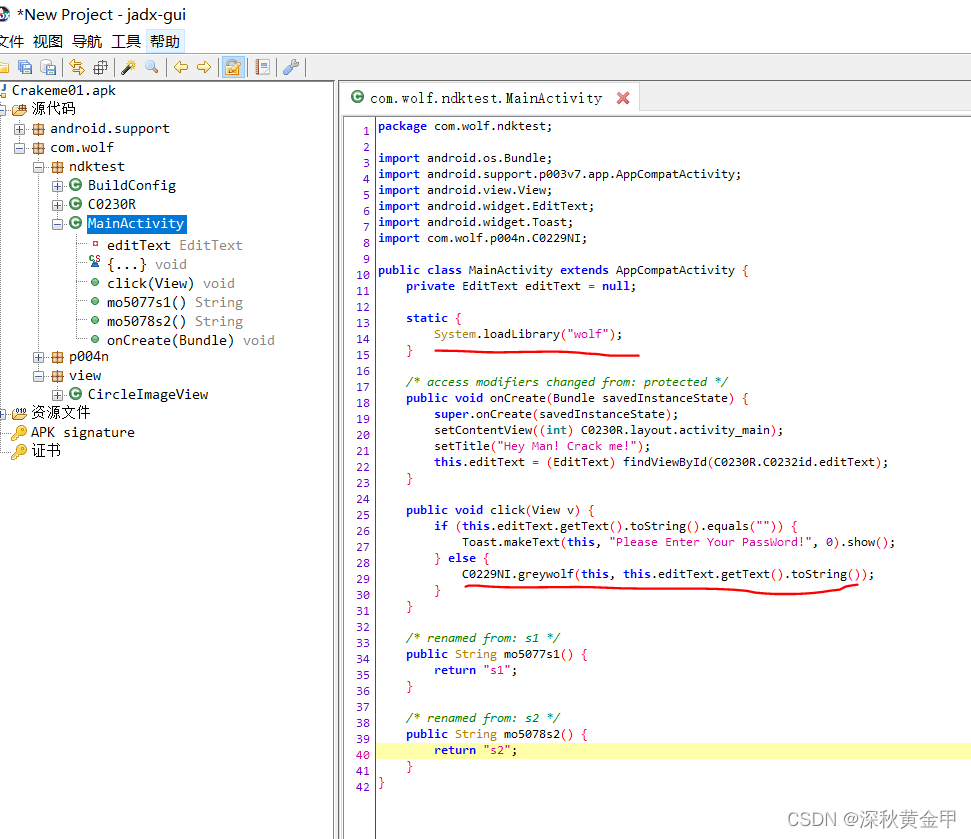

Step 1: Java层分析,用android killer , jadx-gui打开软件。

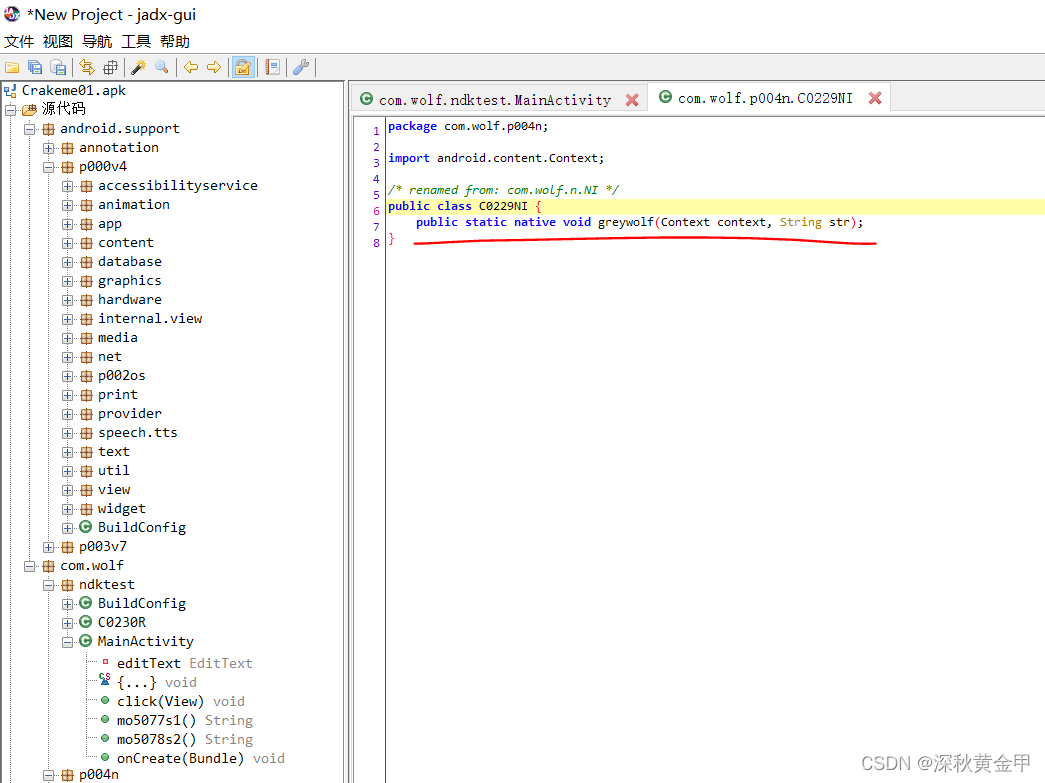

进入函数入口,load了wolf so库,调用了greywolf函数,进入greywolf函数的定义,可以看到这个函数是个native函数,所以需要分析so文件。

将so文件拖入ida中,注意不要拖错了文件目录。\lib\armeabi-v7a

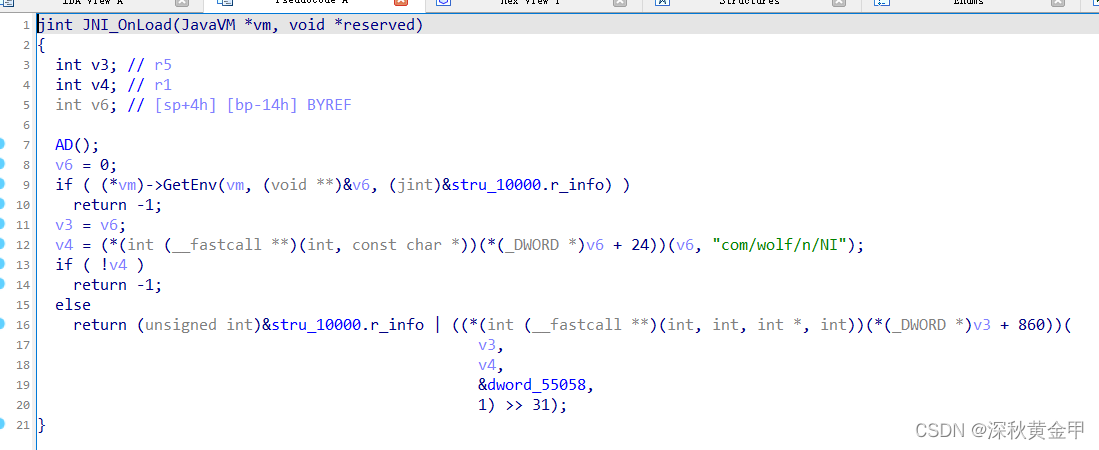

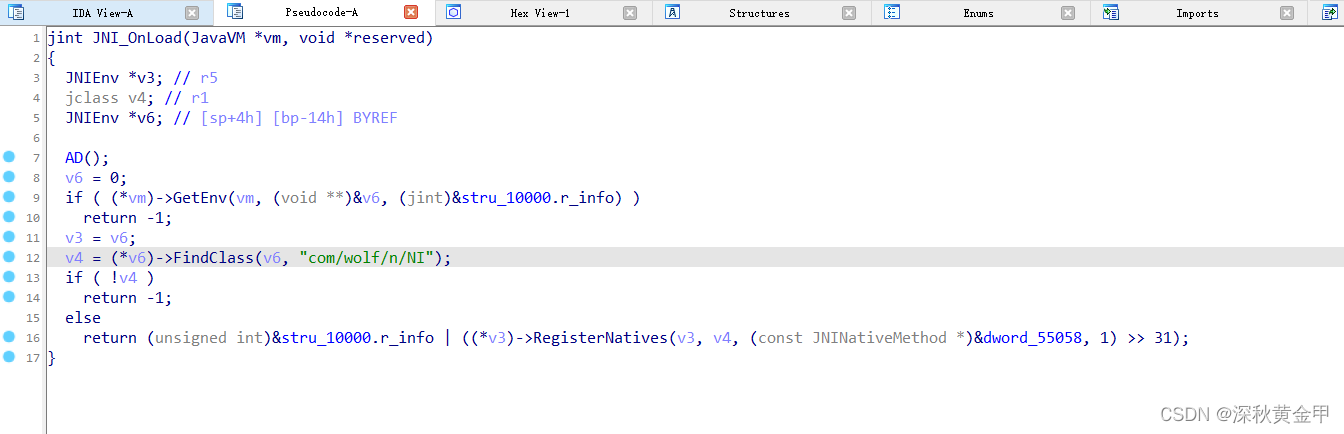

Step 2 静态分析JNI_Onload函数

将v6改成JNIEnv* 类型

可以看到后面是RegisterNatives函数,注册了native方法。将前

本文详细介绍了如何通过IDA动态调试Android应用的So库来解决Crakme问题。首先,通过静态分析找到JNI_Onload函数并分析RegisterNatives,接着动态调试找到java层调用的native函数bc。在bc函数中定位输入数据,并通过跟踪dc函数找到关键的ds函数,最后发现秘钥为'hello5.1',验证成功。

本文详细介绍了如何通过IDA动态调试Android应用的So库来解决Crakme问题。首先,通过静态分析找到JNI_Onload函数并分析RegisterNatives,接着动态调试找到java层调用的native函数bc。在bc函数中定位输入数据,并通过跟踪dc函数找到关键的ds函数,最后发现秘钥为'hello5.1',验证成功。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1941

1941

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?