宝塔服务器管理是现在非常流行的一款免费的 Linux 管理应用,作为不想做过多运维操作的可以使用这个可视化操作。今天这篇文章主要是说一下怎么使用宝塔面板来操作禁止通过 IP 直接访问我们的网站防止被恶意解析,当然独立安装的也是同理。

什么是恶意解析?

恶意解析是指有人通过域名 A 记录直接解析自己 IP 地址,从而得到一个在访问者眼中完全相同网站,也会造成搜索引擎收录别人的域名。

原理是什么呢?简单解释就是,你的网站可以通过 IP 直接访问,本来这没什么问题,但是如果被人恶意用别的域名解析到你的 IP 的话,那么你的网站就能通过别人的域名来访问了。

VPS 服务器的 IP 如果被别人恶意绑定,流量就会被劫持到别的域名,从而遭到广告联盟的封杀。因为广告联盟肯定也是跟域名绑定的,被人这么一搞,时间一长肯定会被发现域名不符,于是就 GG 了。

Nginx 防止恶意解析

这里说一下使用宝塔面板在LNMP的环境下禁止通过 IP 直接访问我们的网站从而达到防止恶意解析的操作。

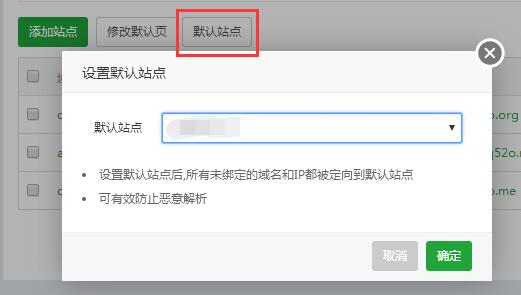

1、绑定一个默认站点,也就是找一个空闲不用的站点,所有未在面板绑定的域名都会访问到这个默认站点。

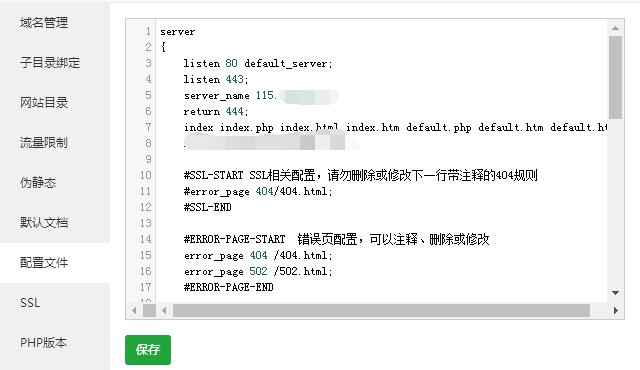

2、添加好默认站点以后,修改站点的配置文件

修改站点的配置文件

添加 return 444,可以把 444 改成404或 502 等错误码,为了防止使用https访问,我们 server_name 写服务器 IP 地址,同时监听 443 端口

server

{

listen 80 default_server;

listen 443;

server_name 115.*.*.*;

return 444;然后我们使用 IP 访问看一下咯

Apache 防止恶意解析

如果你的Apache开通了虚拟主机,则需要修改 conf/extra/httpd-vhosts.conf 文件。如何判断 Apache 是否开通了虚拟主机?可以在配置文件 httpd.conf 中搜索,若有类似如下的选项的,则开启了虚拟主机,#为注释

# Virtual hosts

Include conf/extra/httpd-vhosts.conf若是开通了虚拟主机,则需要在 httpd-vhosts.conf 中修改配置如下;若没有开通虚拟主机,则可以直接在 httpd.conf 文件最后面,加入以下代码:

NameVirtualHost XXX.XXX.XXX.XXX

<virtualhost XXX.XXX.XXX.XXX:80>

ServerName XXX.XXX.XXX.XXX

<Directory />

Order Allow,Deny

Deny from all

</Directory>

</virtualhost>

<virtualhost XXX.XXX.XXX.XXX:80>

ServerName yourdomain.com

DocumentRoot /home/wwwroot/

</virtualhost>说明:

- XXX.XXX.XXX.XXX 为你的 IP 地址;

- 第一处 virtualhost 配置为拒绝 IP 的任何访问请求,返回 403 错误;

- 第二处的 virtualhost 配置为允许通过 yourdomain.com 这个域名访问,网站主目录为/home/wwwroot/。

当然,我们还可以新建一个虚拟主机配置,将来自 IP 的访问 Rewrite 到一个自定义的 PHP 页面,利用 Apache 的 Rewrite 和 PHP 实现 400 错误。

本文介绍如何使用宝塔面板防止网站被恶意解析,通过设置Nginx或Apache配置阻止他人通过IP直接访问网站,避免流量被劫持及搜索引擎收录错误。

本文介绍如何使用宝塔面板防止网站被恶意解析,通过设置Nginx或Apache配置阻止他人通过IP直接访问网站,避免流量被劫持及搜索引擎收录错误。

4118

4118

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?