某塔的线上比赛平台,最后一道一堆蜜罐,听说没flag,反正没找到。然后看一下其中一道ICMP隧道的题目。

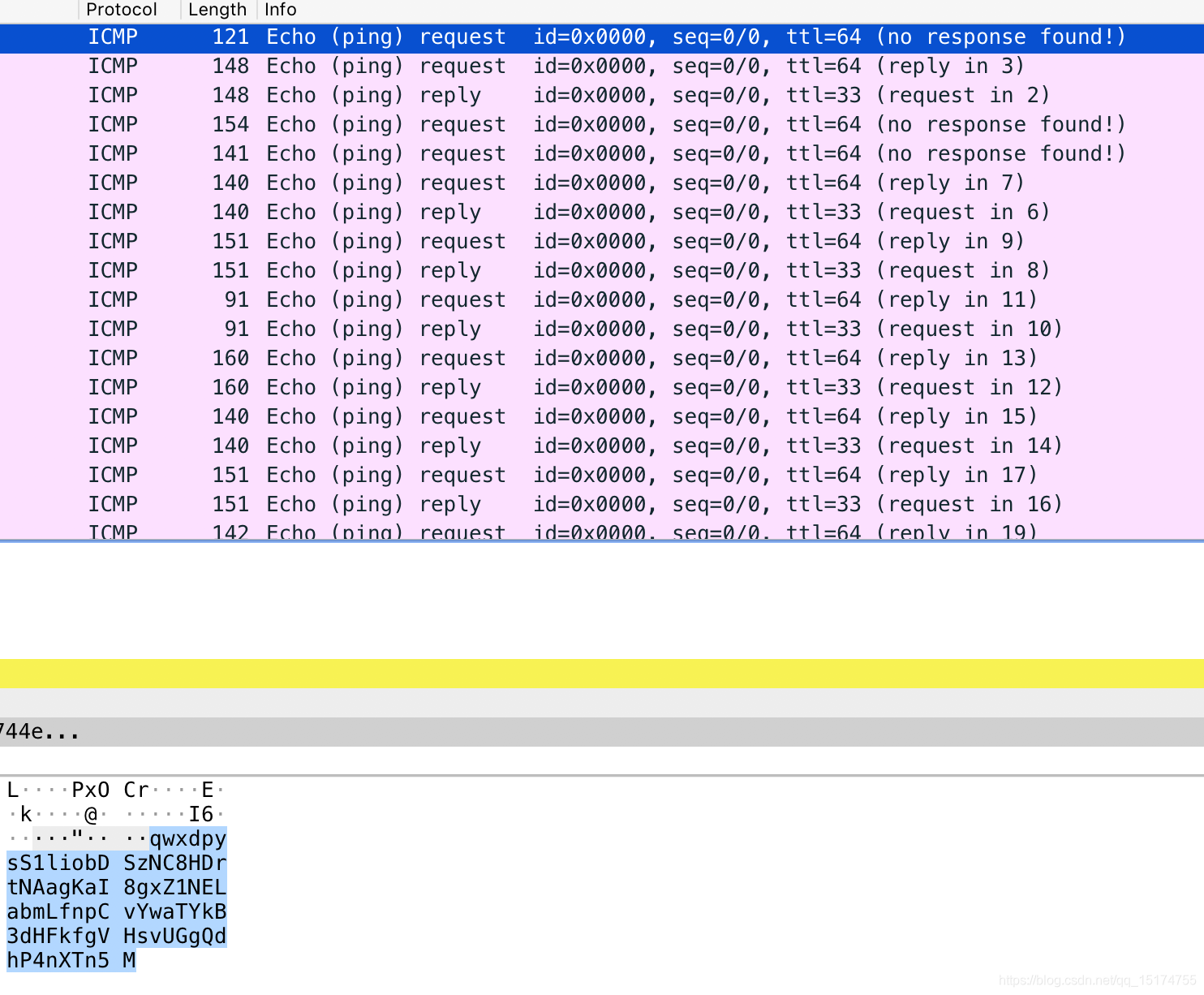

数据包如图:

当时的考量:

响应包有的,请求包也有,并且都一样,所以请求包的数据是最全的,可以不看响应包。

考虑到填充不符合正常的ICMP请求应答的填充方式,也尝试了对数据进行解密,但都无果。

两个通信IP没有什么有用信息。

考虑过包长度转ASCII字符的这个问题,但是看到整个包的长度超过了127,觉得不太可能就放弃了。后来实在找不出来,看了下ICMP包头长度,然后明白了可能只是数据长度。

以下是解题脚本:

#!/usr/bin/python

# coding=utf8

# @Author:B1u3Buf4

import pyshark

import base64

L_flag= []

packets = pyshark.FileCapture('xxx.pcap')

for packet in packets:

for pkt in packet:

if pkt.layer_name == "icmp":

if int(pkt.type) != 0:

L_flag.append(int(pkt.data_len))

print(base64.b64decode(''.join([chr(c) for c in L_flag])))

有老哥吐槽说这题太脑洞了,谁能构造这样的流量也是够煞费苦心了。没有直接的文本特征,识别起来比较麻烦的,确实有一定的隐蔽性,但是作隧道可能通信效率太低了。然后无聊就写了一个构造这样发包的。

#!/usr/bin/python

# coding=utf8

# @Author:B1u3Buf4

import string

import time

import random

from

本文记录了一次工控CTF比赛中遇到的ICMP隧道题目,详细描述了解题过程。通过分析ICMP数据包,发现填充方式不寻常,尝试解密未果。最终通过关注ICMP包头长度找到了关键线索,揭示了数据隐藏的方式。虽然此类通信隐蔽性强,但效率较低,作者还分享了构造此类流量的脚本。

本文记录了一次工控CTF比赛中遇到的ICMP隧道题目,详细描述了解题过程。通过分析ICMP数据包,发现填充方式不寻常,尝试解密未果。最终通过关注ICMP包头长度找到了关键线索,揭示了数据隐藏的方式。虽然此类通信隐蔽性强,但效率较低,作者还分享了构造此类流量的脚本。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2417

2417

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?