作者:梧桐雨

链接:https://www.zhihu.com/question/27646993/answer/42865322

来源:知乎

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

链接:https://www.zhihu.com/question/27646993/answer/42865322

来源:知乎

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

xss攻击很多场景下htmlspecialchars过滤未必能奏效。

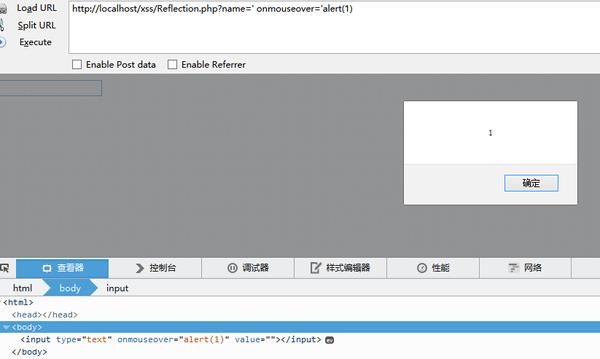

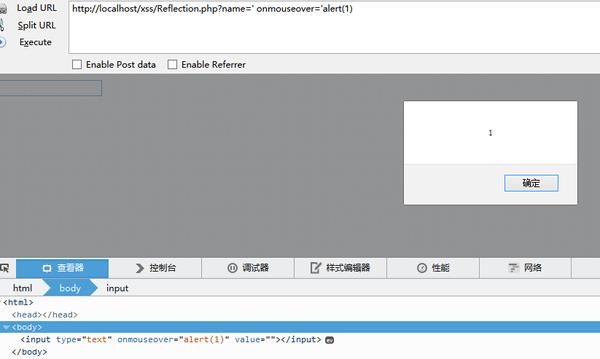

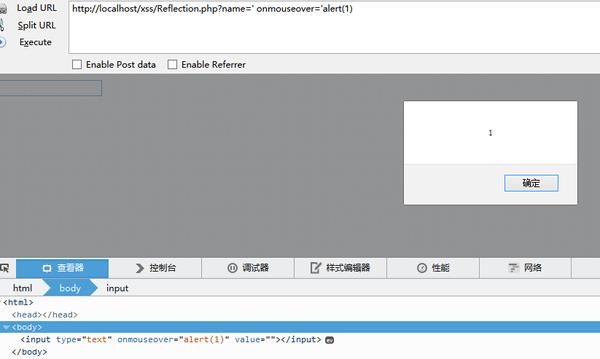

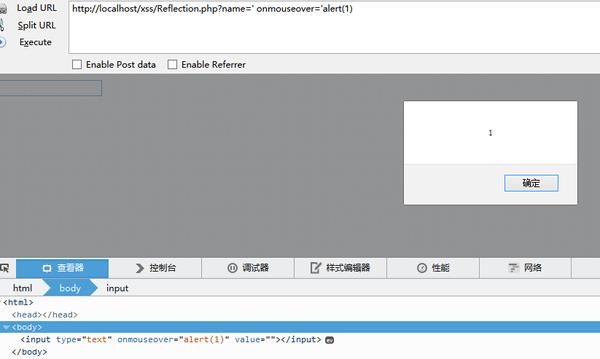

场景1:

源码如下:

htmlspecialchars默认配置是不过滤单引号的。只有设置了:quotestyle 选项为ENT_QUOTES才会过滤单引号,如果此时你的输出为

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

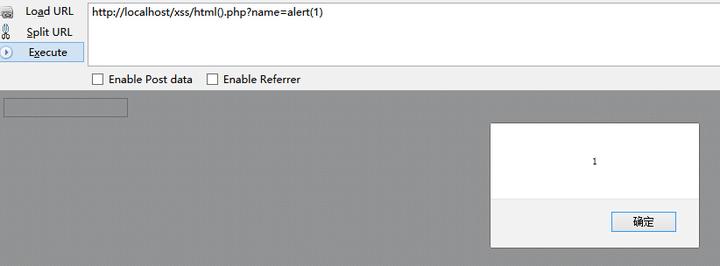

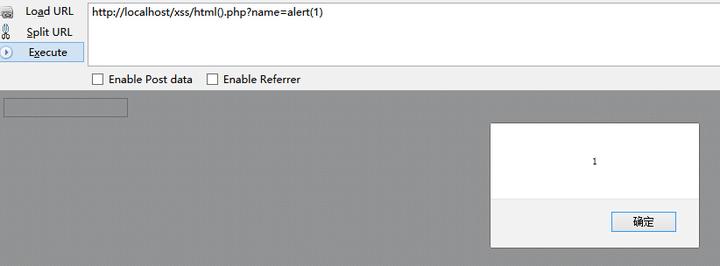

场景2:

仅仅用htmlspecialchars函数的地方错用了该函数导致的xss,源码如下:

此处调用了html()做输出,仅考虑单引号双引号以及尖括号显然已经不够了,还必须得考虑别的因素在里面,此时应该再使用json_encode()函数进行处理。即:

处理之后,里边的代码就不会被当成js执行。

场景3:客户端造成的htmlspecialchars失效:

Opera浏览器跨域字符集继承漏洞

此类漏洞已经不是单凭htmlspecialchars函数就能防御的了。

上面3个场景仅仅只是较为常见的,还有一些别的场景可能会导致htmlspecialchars失效。尤其是各种编码转换、富文本、进入数据库再取出数据库这些地方等等。

最后,建议题主结合实际场景,去进行不同的环境测试,最后得出是否能绕过的结论。:)

场景1:

源码如下:

<?php

$name = $_GET["name"];

$name = htmlspecialchars($name);

?>

<input type='text' value='<?php echo $name?>'>

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

那么仍然会绕过htmlspecialchars()函数的检查,从而造成一个反射型的xss。

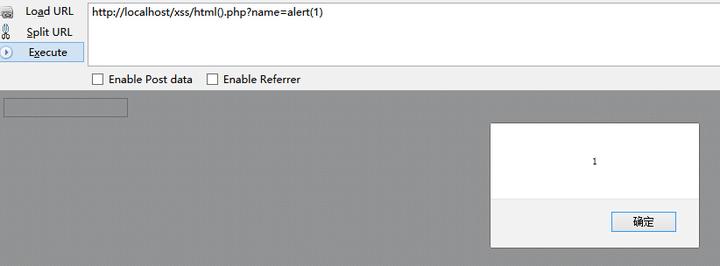

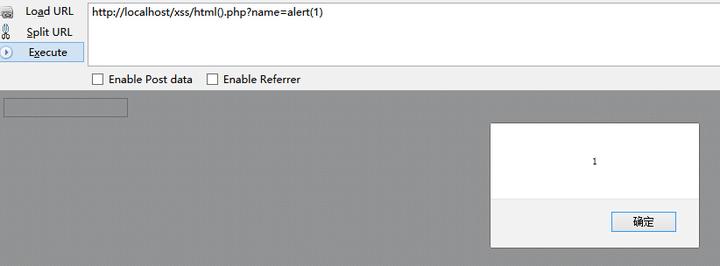

场景2:

仅仅用htmlspecialchars函数的地方错用了该函数导致的xss,源码如下:

<meta http-equiv=Content-Type content="text/html;charset=gbk">

<script src="http://wooyun.org/js/jquery-1.4.2.min.js"></script>

<?php

$name = $_GET["name"];

echo "<script type='text/javascript'>

$(document).ready(function(){

$('#text').html(".htmlspecialchars($name).");

})

</script>";

?>

此处调用了html()做输出,仅考虑单引号双引号以及尖括号显然已经不够了,还必须得考虑别的因素在里面,此时应该再使用json_encode()函数进行处理。即:

$('#text').html(".htmlspecialchars($name).");

修改为

$('#text').html(".json_encode(htmlspecialchars($name)).");

场景3:客户端造成的htmlspecialchars失效:

Opera浏览器跨域字符集继承漏洞

此类漏洞已经不是单凭htmlspecialchars函数就能防御的了。

上面3个场景仅仅只是较为常见的,还有一些别的场景可能会导致htmlspecialchars失效。尤其是各种编码转换、富文本、进入数据库再取出数据库这些地方等等。

最后,建议题主结合实际场景,去进行不同的环境测试,最后得出是否能绕过的结论。:)

转自:

点击打开链接

本文探讨了htmlspecialchars函数在不同场景下可能存在的XSS攻击风险,并提供了具体的代码示例来说明如何绕过该函数的过滤机制。

本文探讨了htmlspecialchars函数在不同场景下可能存在的XSS攻击风险,并提供了具体的代码示例来说明如何绕过该函数的过滤机制。

1030

1030

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?