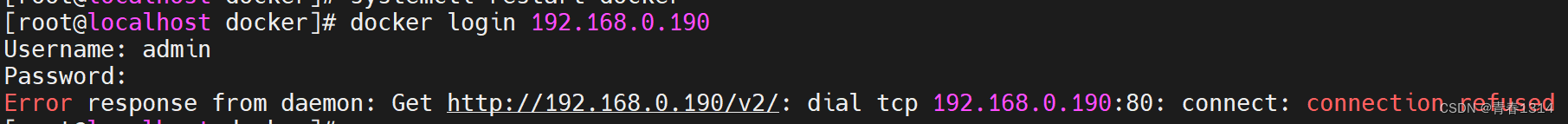

1、登录harbor报错

2、解决办法

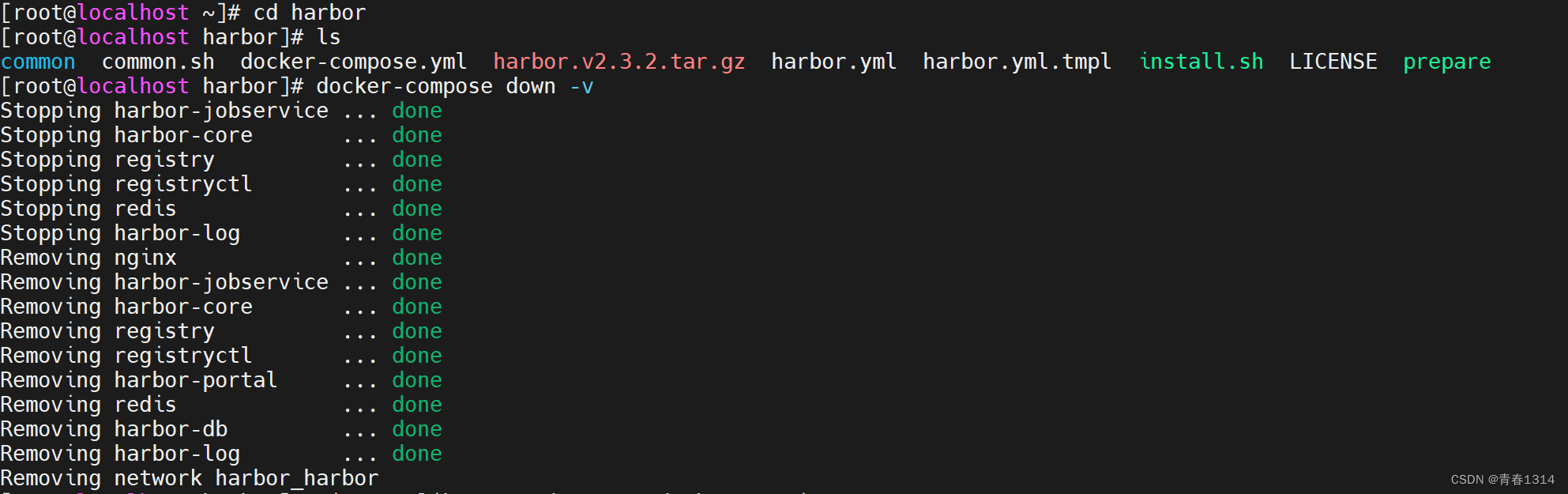

2.1 进入harbor目录,停止harbor

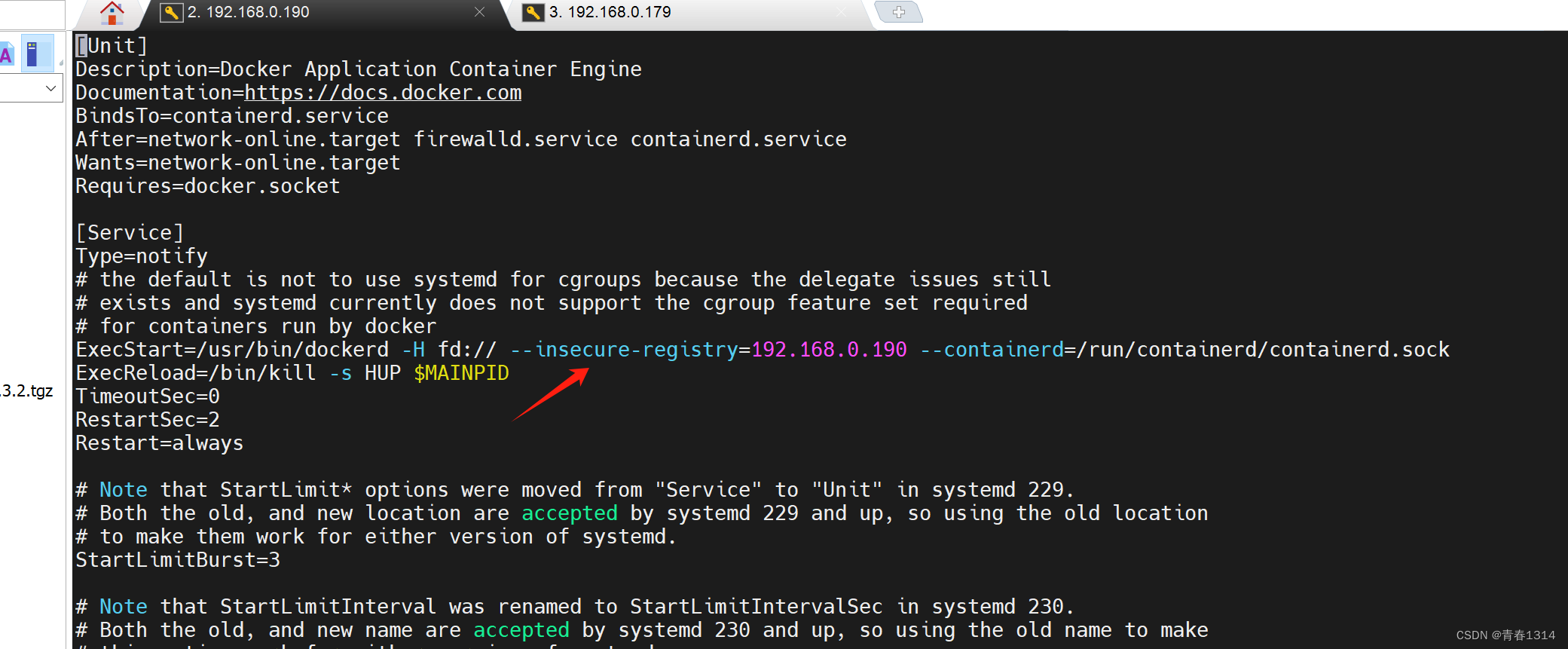

2.2 修改docker.service配置文件(需要登录Harbor仓库的主机都要修改):

添加 --insecure-registry=192.168.0.190 配置

vi /usr/lib/systemd/system/docker.service

2.3 重启服务

systemctl daemon-reload

systemctl restart docker

2.4 启动harbor

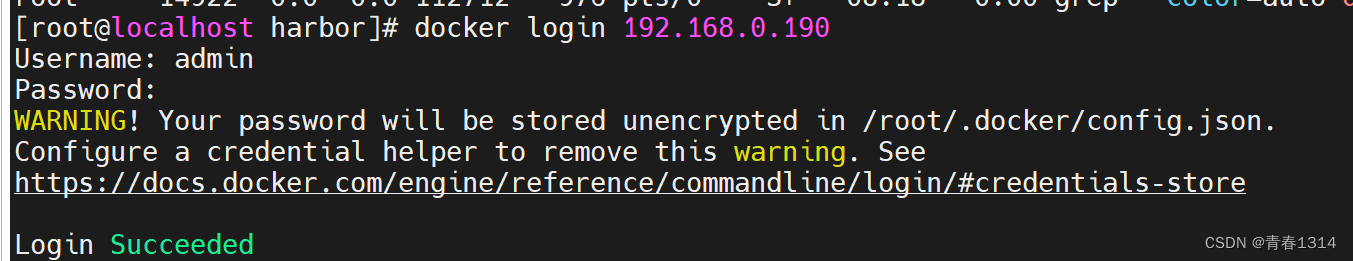

2.5 登录验证

本文详细描述了在使用Harbor时遇到登录问题的解决方法,包括进入harbor目录、修改docker服务配置文件以允许不安全连接、重启服务并验证登录过程。

本文详细描述了在使用Harbor时遇到登录问题的解决方法,包括进入harbor目录、修改docker服务配置文件以允许不安全连接、重启服务并验证登录过程。

6405

6405

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?