前六关题目都是这样,就只展示一个了

Pass-01

先写一个最简单的webshell文件

然后发现不可以上传

这时我们查看web开发工具(F12),选择禁用JavaScript

就可以上传了

Pass-02

上传文件并抓包

![]()

将Content-Type中的内容改为image/jpeg,点击forward,复制图像链接到新的网页,点击Load URL,打开post data,并在下面的文本框中输入pass=phpinfo(); 点击execute执行。

上传成功

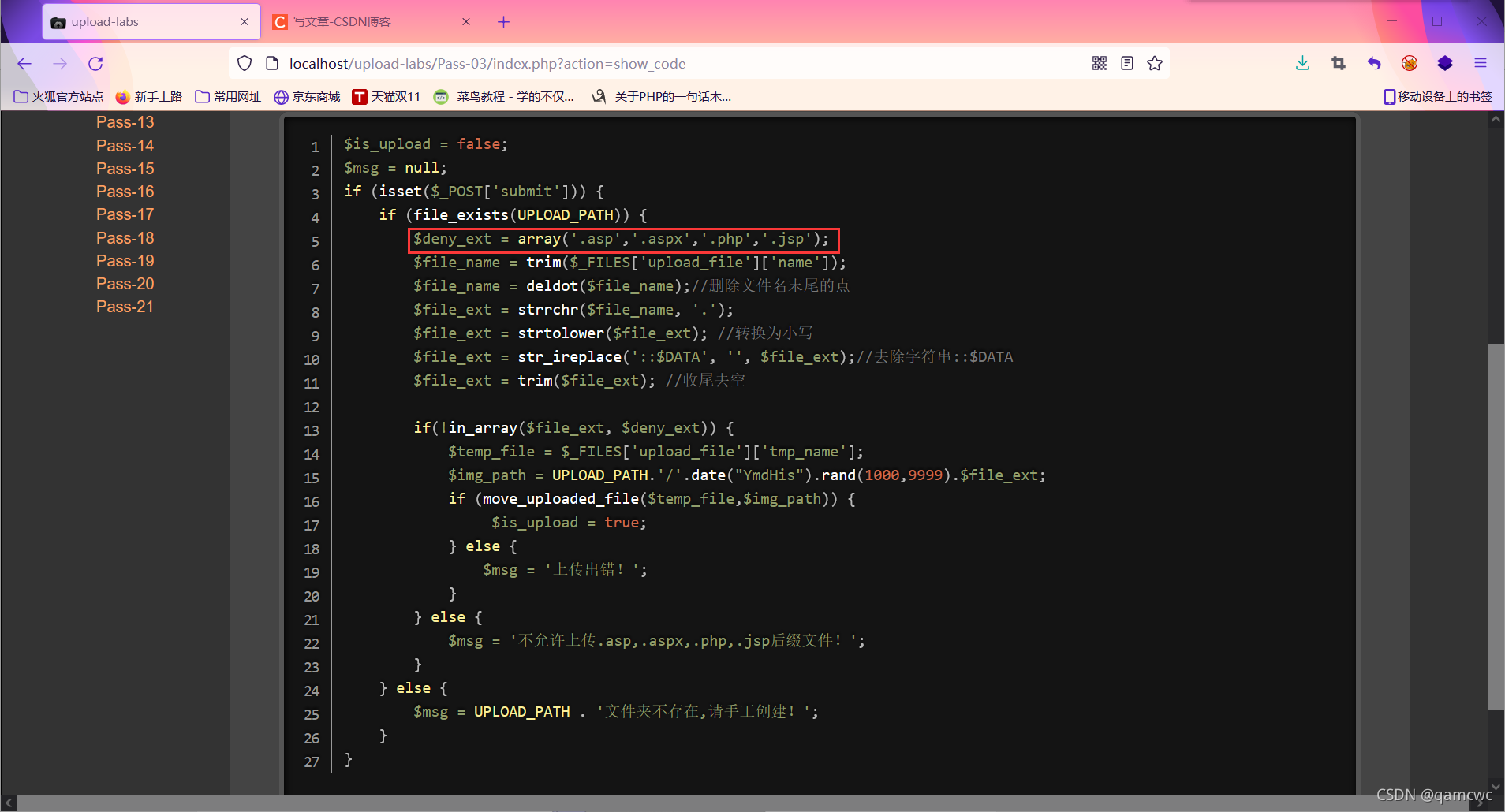

Pass-03

发现是黑名单判断, 禁止上传.asp|.aspx|.php|.jsp后缀文件,我们可以通过另类的文件名进行绕过。如.phtml .phps .php5 .pht

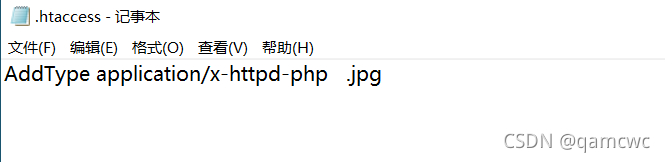

Pass-04

查看源码,用黑名单过滤了几乎全部的另类文件名,但是没有对.htaccess进行过滤,可以考虑上传图片马进行绕过。

写一个.htaccess文件

上传.htaccess文件和1.jpg

Pass-05

查看源码,发现几乎禁用了所有后缀,.htaccess也进入了黑名单,所以不能再采取第四题的方法

畸形后缀,文件名后面的.,和转化为小写,除去空格,去除字符串这些都有,但是没有多个后缀文件解析,所以,就可以在原来文件名的基础上再加点后缀

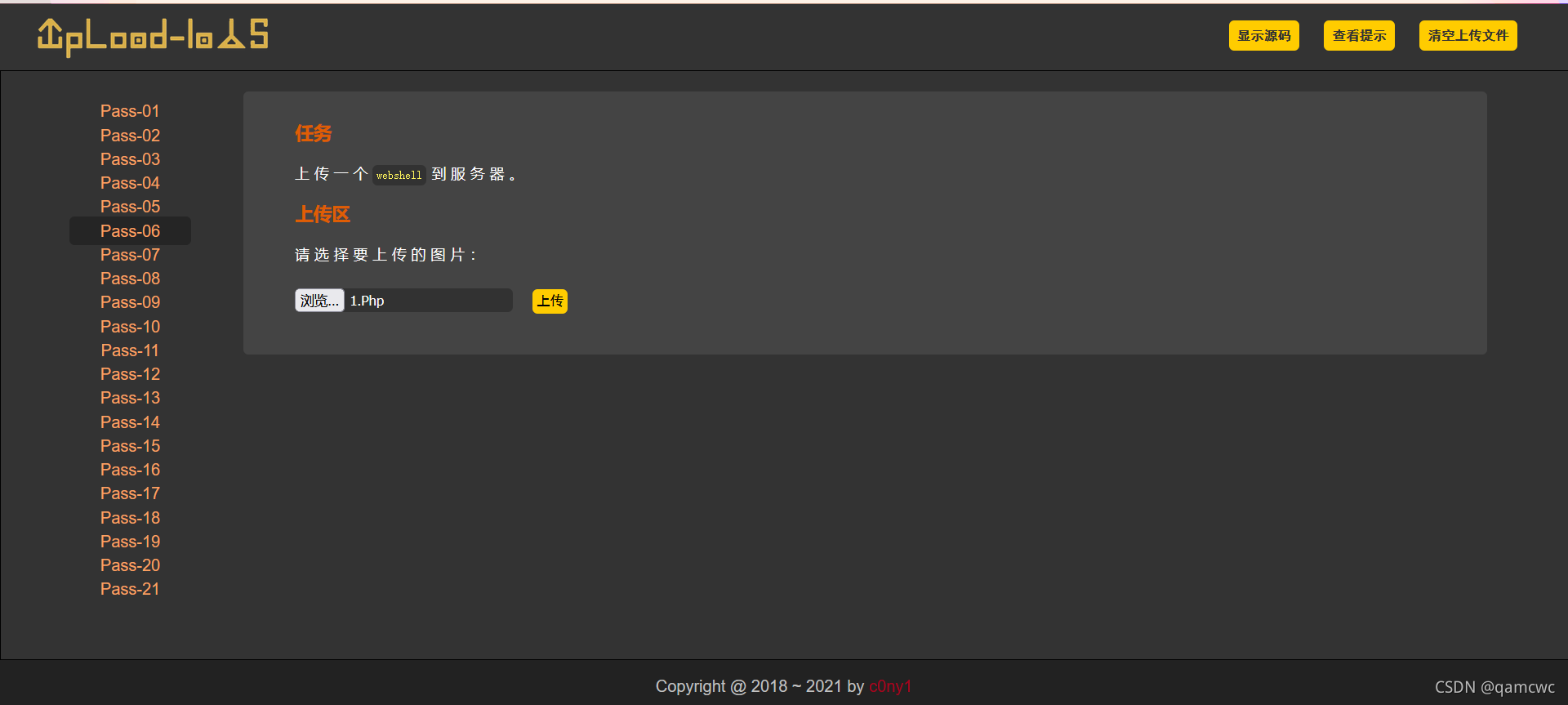

Pass-06

查看源码,却少转化为小写的语句,使用使用大小写对其进行绕过。

上传的格式为.Php (大小写交错使用)

本文详细记录了从基础Webshell上传到高级绕过黑名单的实战过程,涉及JavaScript禁用、文件类型欺骗、htaccess绕过等技巧。

本文详细记录了从基础Webshell上传到高级绕过黑名单的实战过程,涉及JavaScript禁用、文件类型欺骗、htaccess绕过等技巧。

1336

1336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?