每人打卡签到题目

[UTCTF2020]spectogram

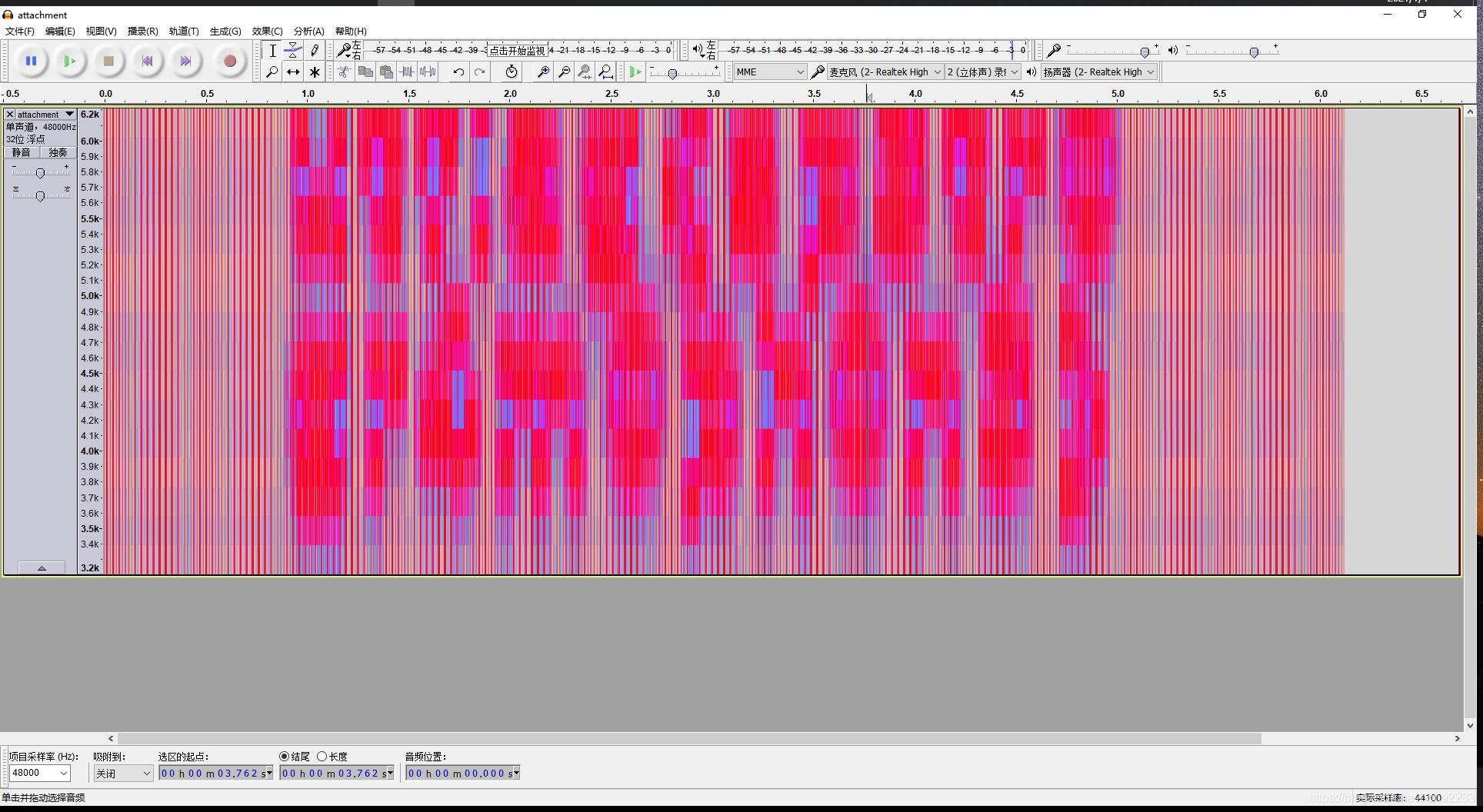

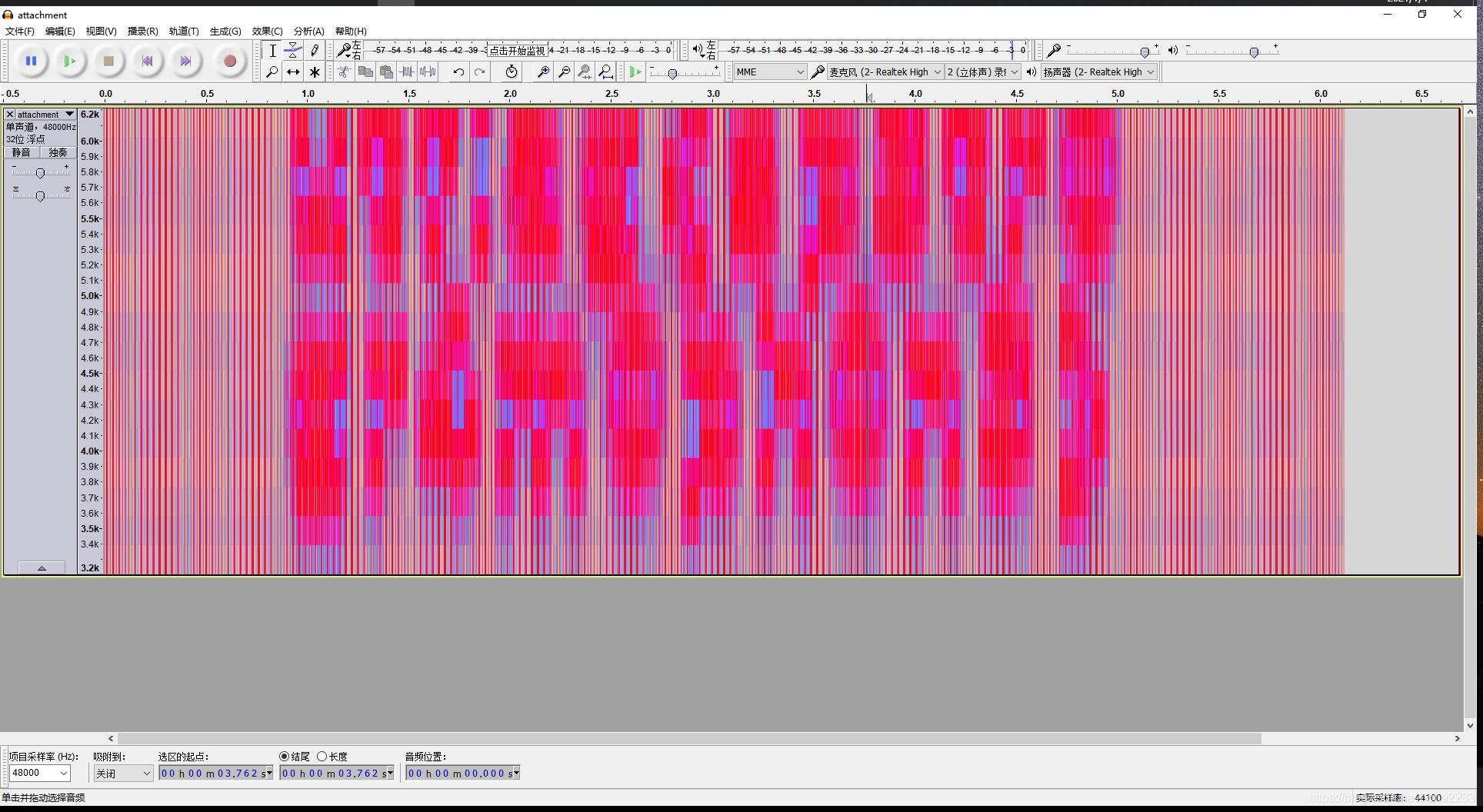

这个东西叫频谱图,老规矩我们放到软件中看一下

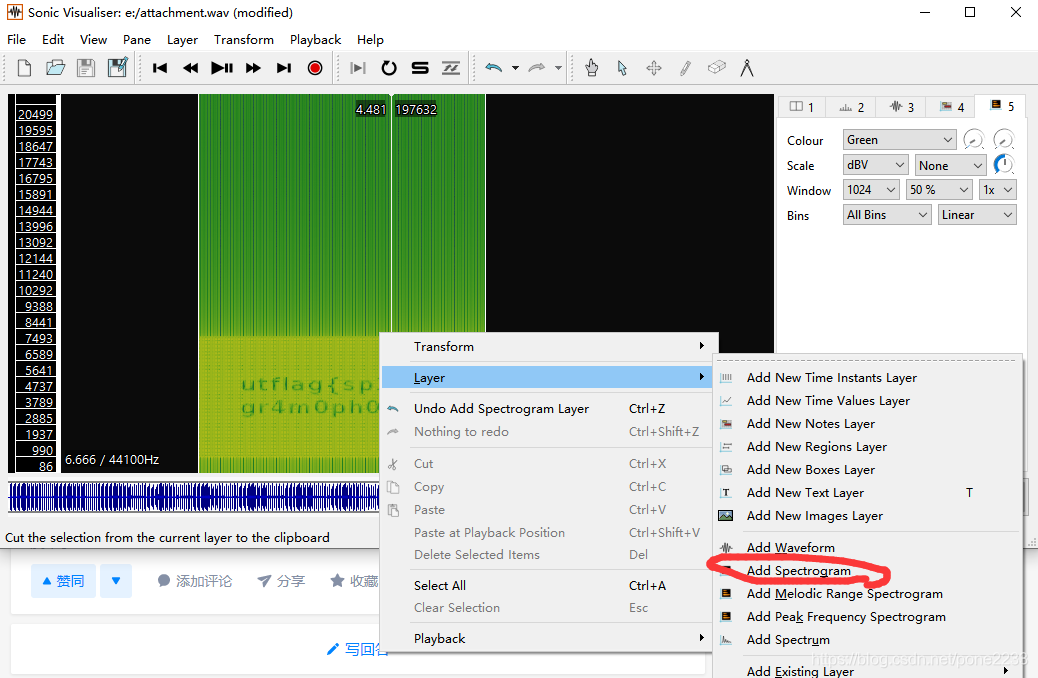

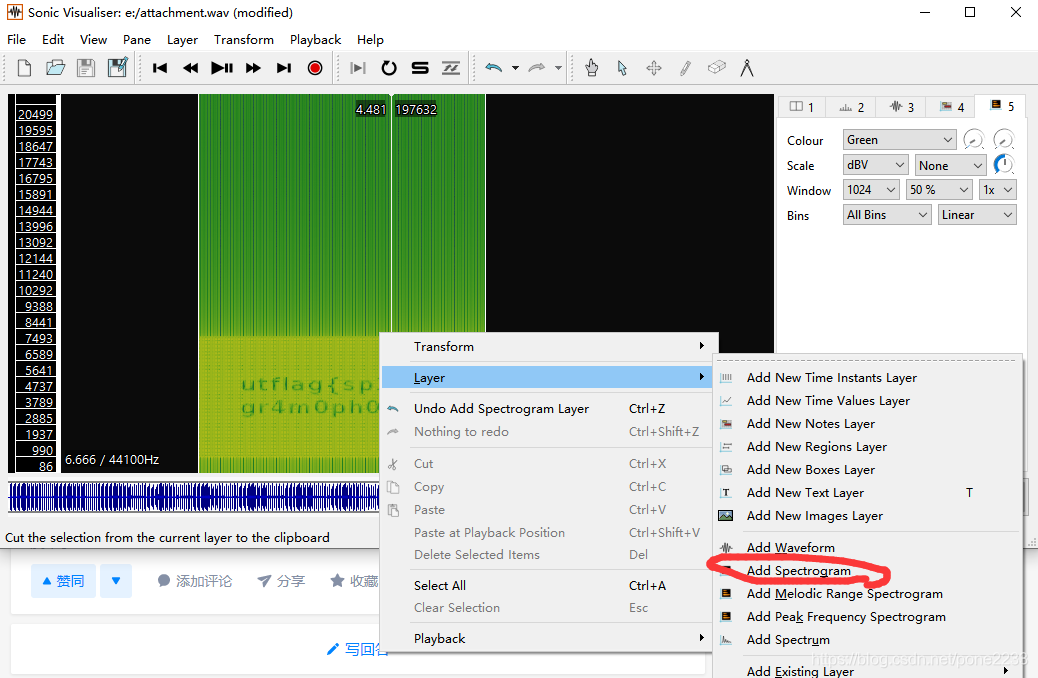

这一坨我是真看不清楚,然后搜索如何能看清频谱图,感谢这位大佬提供的频谱图查看器

末初_mochu7

非常感谢嗷

下载到神奇就一把梭哈

utflag{sp3tr0gr4m0ph0n3}

这个东西叫频谱图,老规矩我们放到软件中看一下

这一坨我是真看不清楚,然后搜索如何能看清频谱图,感谢这位大佬提供的频谱图查看器

末初_mochu7

非常感谢嗷

下载到神奇就一把梭哈

utflag{sp3tr0gr4m0ph0n3}

386

386

873

873

1612

1612

2260

2260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?