第一步,点开链接,看到如下页面,本能反应查看页面源代码。

第一眼反应,好像是robots里面的文件,直接查看robots文件。

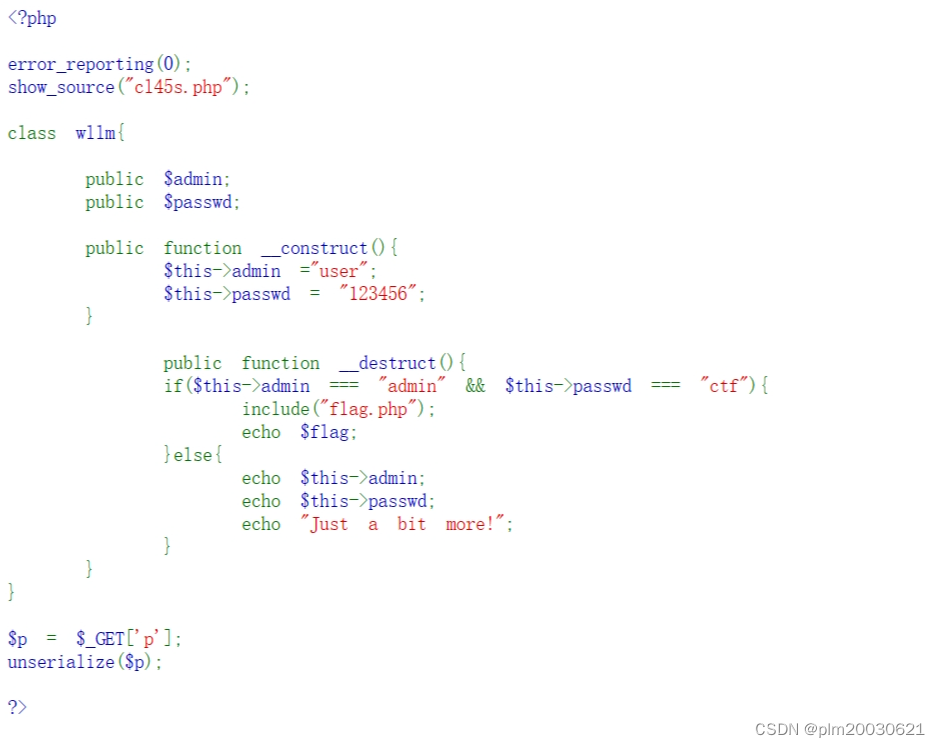

发现可以查看的文件,直接进行访问此文件,得到以下代码:

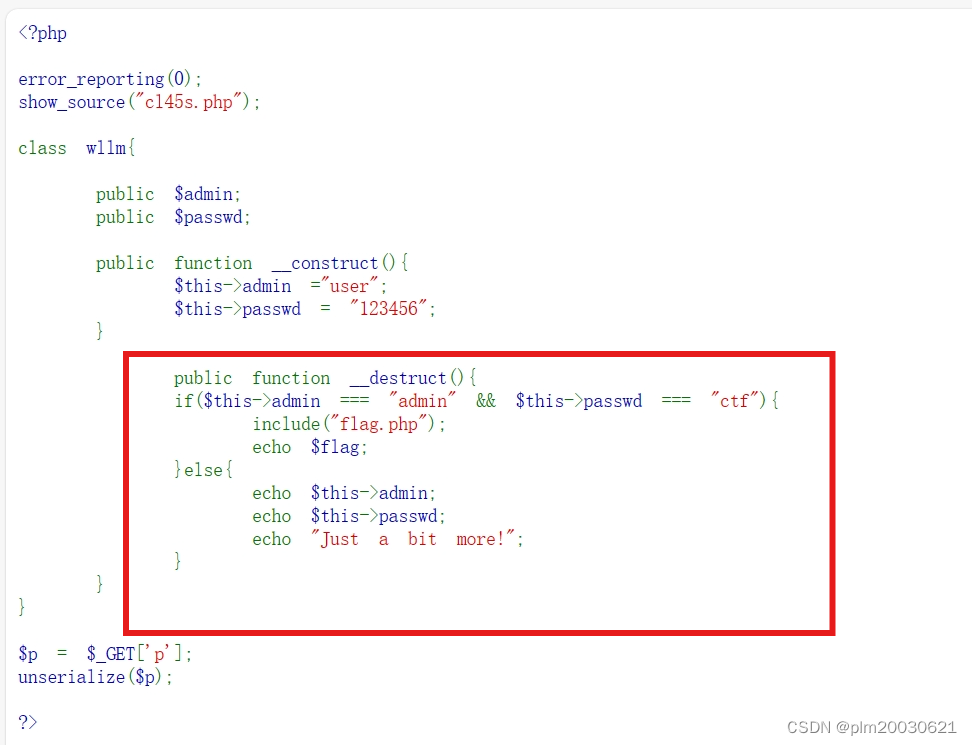

一眼看过去,反序列题目,仔细分析其中的代码逻辑,发现wllm类里面的__destruct方法有一句话:$this->admin=="admin"&&$this->passwd=="ctf",满足就发flag。你个老6,$admin和$passwd在类里面被固定了,不能控制啊

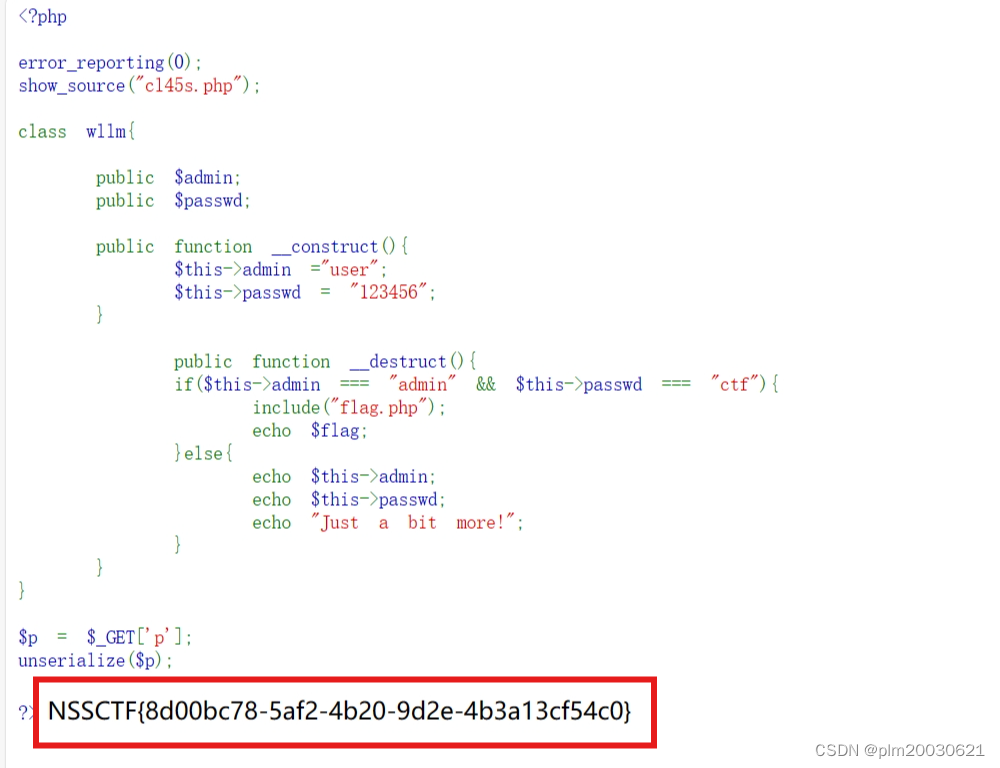

继续往后面看,发现程序接收一个变量名为p的GET参数,对其进行反序列化操作。反手构造一串:O:4:"wllm":2:{s:5:"admin";s:5:"admin";s:6:"passwd";s:3:"ctf";},这串被反序列化后,刚好是能满足条件,搞定!!!

文章讲述了作者在浏览网页时发现robots文件中的可疑代码,通过分析发现存在反序列化漏洞。利用$p$参数构造特定数据,成功触发`admin`和`passwd`变量的硬编码值,获取flag的过程。

文章讲述了作者在浏览网页时发现robots文件中的可疑代码,通过分析发现存在反序列化漏洞。利用$p$参数构造特定数据,成功触发`admin`和`passwd`变量的硬编码值,获取flag的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?