盲SSRF利用链术语表

盲SSRF利用链术语表

介绍

什么是服务器请求伪造(SSRF)?

SSRF(Server-Side Request Forgery:服务请求伪造)是一种由攻击者构造,从而让服务端发起请求的一种安全漏洞,它将一个可以发起网络请求的服务当作跳板来攻击其他服务,SSRF的攻击目标一般是内网。当服务端提供了从其他服务器获取数据的功能(如:从指定URL地址获取网页文本内容、加载指定地址的图片、下载等),但是没有对目标地址做过滤与限制时就会出现SSRF。

盲 SSRF(Blind SSRF)

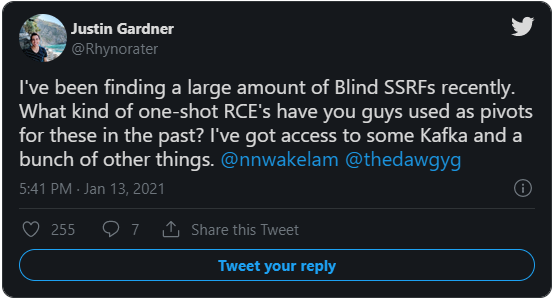

在利用服务器端请求伪造时,我们经常会发现自己无法读取响应。这种行为通常被称为"盲SSRF(Blind SSRF)"。在这种情况下,我们如何证明影响?这是贾斯汀 · 加德纳在推特上引发的一次有趣的讨论:

如果你能够获得内部资源,那么可以执行许多潜在的利用链来证明其影响。这篇文章尽可能详细介绍每个已知的盲SSRF的漏洞利用链,并将随着更多技术的发现和分享而更新。

你可以在这里找到一个GitHub仓库来查看所有的这些技术:Blind SSRF Chains。

请在GitHub上给我们发送一个pull请求,如果你想在这个术语表中添加更多的技术。

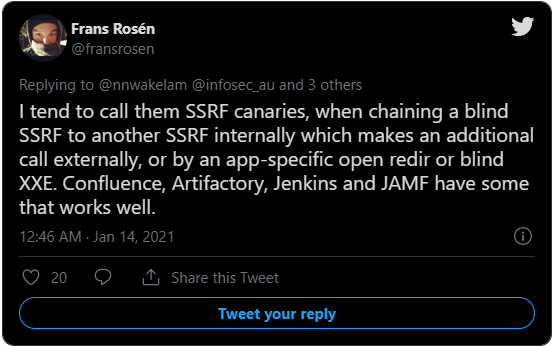

SSRF Canaries

(当在内部将一个盲SSRF链接到另一个SSRF时,我倾向于称他们为SSRF Canaries,这将在外部进行额外调用,或者通过特定于应用程序的打开重定向或盲XXE。Confluence, Artifactory, Jenkins, 和JAMF都有一些很好的效果。)

为了验证你可以与内部服务或应用程序交互,你可以使用“SSRF Canaries”。

此时,我们可以请求一个内部URL,该URL执行另一个SSRF并调用你的 Canaries主机。如果你收到一个到你的Canaries主机的请求,这意味着你已经成功地命中了一个内部服务,该服务也能够发出出站请求。

这是验证SSRF漏洞是否可以访问内部网络或应用程序的有效方法,也是验证内部网络上是否存在某些软件的有效方法。你还可以使用SSRF检测器访问内部网络中更敏感的部分,这取决于它位于何处。

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用!

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

网络安全工程师企业级学习路线

零基础入门视频教程

所有资料共282G,朋友们如果有需要全套资料包,可以点下面卡片获取,无偿分享!

1085

1085

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?