目录

HTTPS于HTTP的区别

HTTPS是基于HTTP的基础上引入了一个加密层。因为HTTP在传输方式是按照文本格式明文传输的,这样在传输过程中很容易出现数据被篡改等问题。

加密

加密就是把明文传输的信息通过一系列变换生成密文。

解密就是把密文经过一系列变换生成明文。

HTTPS的工作流程

HTTPS的工作流程就是和加密息息相关的。

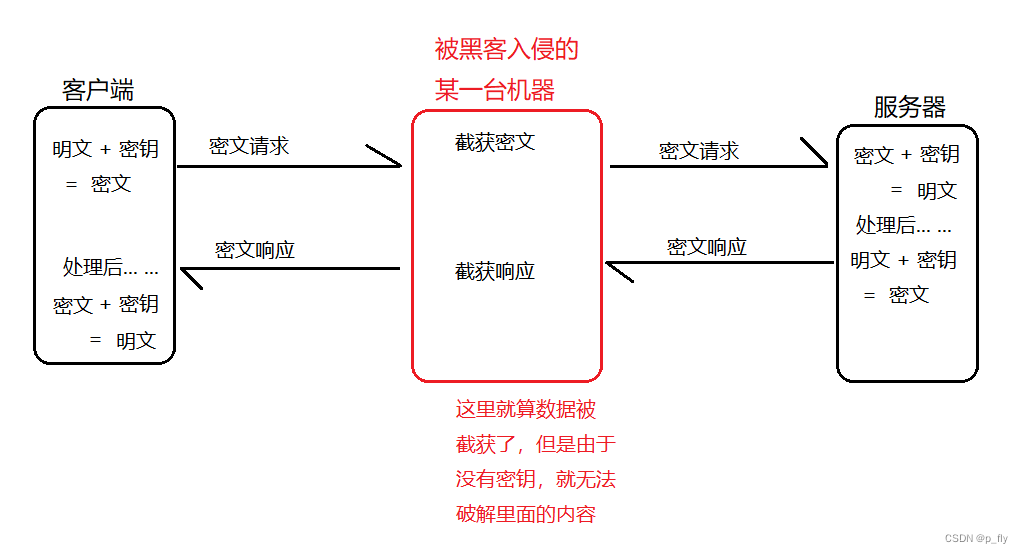

对称加密

加密:明文 + 密钥 = 密文

解密:密文 + 密钥 = 明文

上面的密钥是同一个密钥。这个密钥就是经过一些列运算所得到的结果。

由于服务器不止给一个客户端服务,所以每个客户端应该生成自己的密钥发送给服务器(在建立连接的时候),此时的密钥就是处于裸露状态,如果被黑客截获了,那么加密就形同虚设。

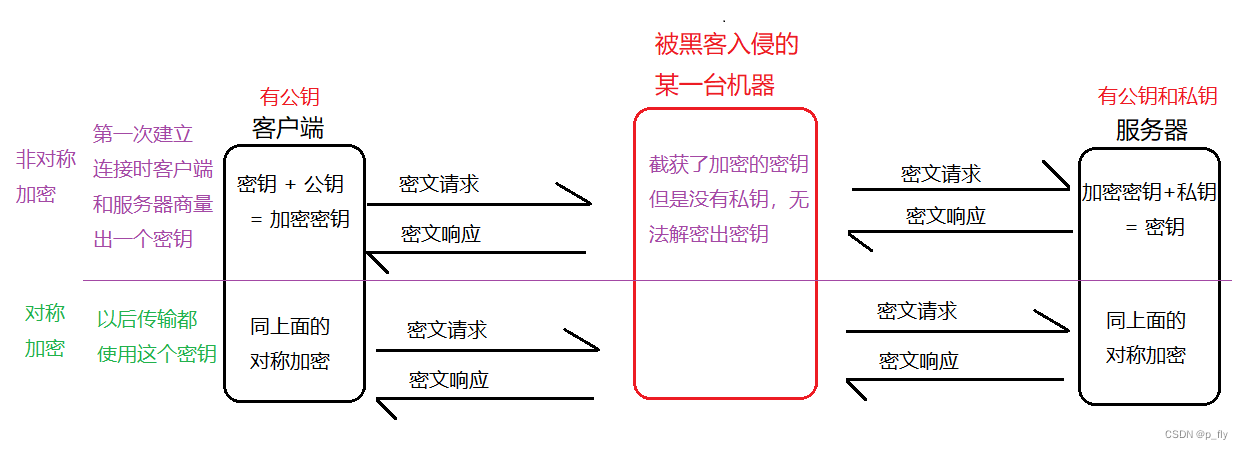

为了解决第一次建立连接发送密钥被截获的问题,于是又引入了非对称加密。

非对称加密

加密:公钥 + 明文 = 密文

解密:密文 + 私钥 = 明文

(公钥和私钥也可以反过来使用)

其中公钥是公开的,私钥是私密的。

知道公钥是无法计算出私钥的(计算量非常大)

非对称加密的速度比对称加密的速度慢很多。

服务器生成一对公钥和私钥。公钥公开,但是私钥不公开。

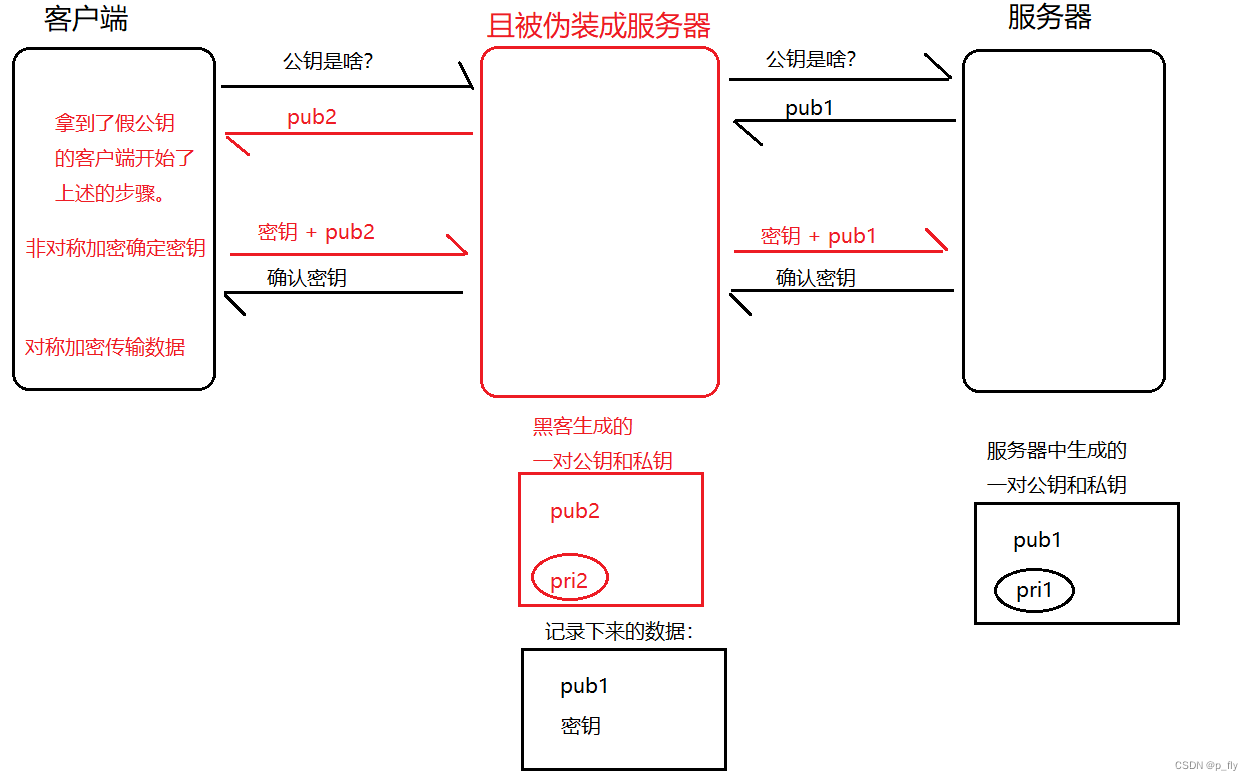

上面的情况是默认客户端已经真正的获取到了服务器的公钥了,但是可能最开始获取公钥的时候就已经被狸猫换太子了。

上面的情况是默认客户端已经真正的获取到了服务器的公钥了,但是可能最开始获取公钥的时候就已经被狸猫换太子了。

上述“中间人攻击”具体步骤如下:

客户端获取公钥阶段:

客户端向服务器发送获取公钥的请求,假机器截获请求,向服务器发送请求,然后获取到真公钥,然后向客户端发送自己的假公钥。

客户端和服务器确认密钥阶段(非对称加密):

客户端发送 密钥 + 假公钥 给假机器,假机器通过 假私钥 解密出 密钥,并且记录密钥,然后用 记录的 真公钥 + 密钥 发送给 服务器。服务器解析解密后返回同意使用该密钥的密文。假机器把该密文发送给客户端。

使用密钥加密传输阶段(对称加密):

有了密钥的假机器就可以为所欲为了。步骤和对称加密的步骤一样,只不过黑客有了密钥。

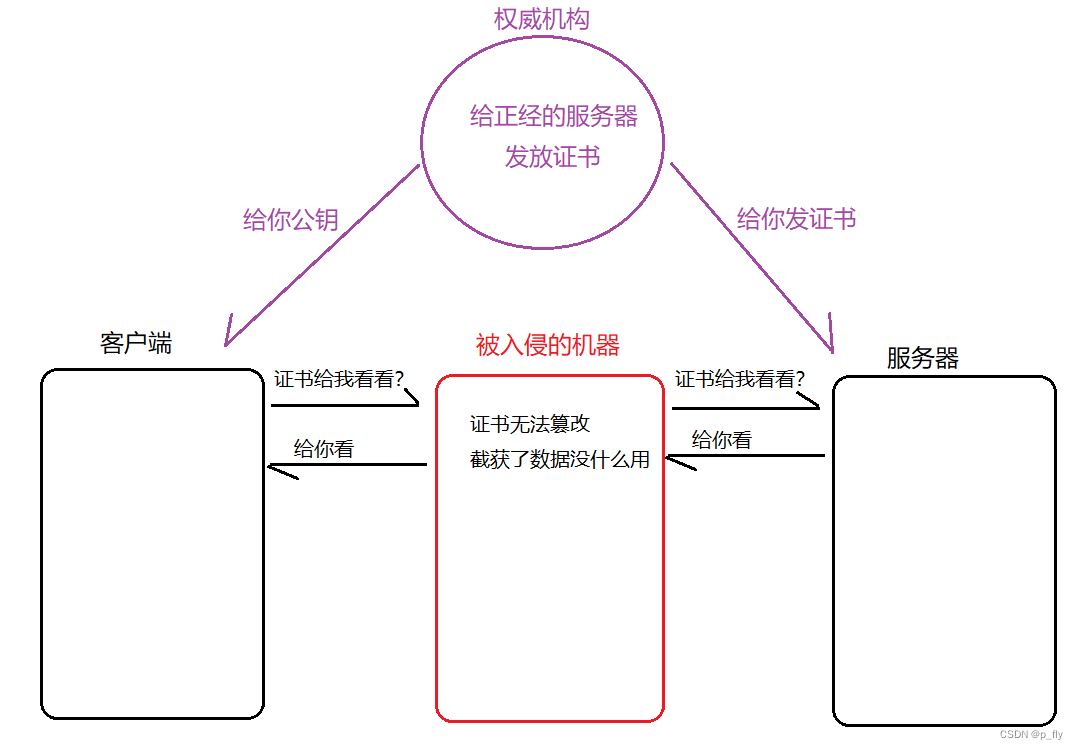

证书

正对上面的获取公钥被篡改的情况,又引入了证书。

证书:可以理解为一个结构化的字符串。里面的内容包括:证书发布机构,证书有效日期,公钥,证书持有者,签名等等。

签名:把证书中的字段进行一系列加密计算,可以通过公钥进行解密。

客户端使用认证机构提供的公钥解密签名,和服务器传过来公钥解密签名,解密出来 的值如果不相同就是证书内容被篡改了。

有什么错误评论区指出。希望可以帮到你。

HTTPS在HTTP基础上引入加密层确保数据安全。它使用对称加密和非对称加密技术,通过非对称加密的公钥/私钥机制解决初次连接的安全问题。然而,中间人攻击可能在公钥交换中发生,为防止这种情况,引入了证书来验证服务器的身份。证书包含公钥和其他信息,并通过签名保证其完整性和真实性。

HTTPS在HTTP基础上引入加密层确保数据安全。它使用对称加密和非对称加密技术,通过非对称加密的公钥/私钥机制解决初次连接的安全问题。然而,中间人攻击可能在公钥交换中发生,为防止这种情况,引入了证书来验证服务器的身份。证书包含公钥和其他信息,并通过签名保证其完整性和真实性。

1585

1585

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?