在密码学的攻击模型谱系中,选择明文攻击(Chosen-Plaintext Attack, CPA)是衡量加密方案安全性的核心基准之一。它代表了一种“主动攻击”场景——攻击者不再被动截取数据,而是通过主动构造明文并获取对应密文,挖掘加密算法或协议的潜在漏洞。本文将从技术本质出发,系统剖析CPA的攻击逻辑、分类、典型案例及现代防御机制,揭示其在密码学安全评估中的关键地位。

一、CPA的核心定义与Kerckhoffs原则锚点

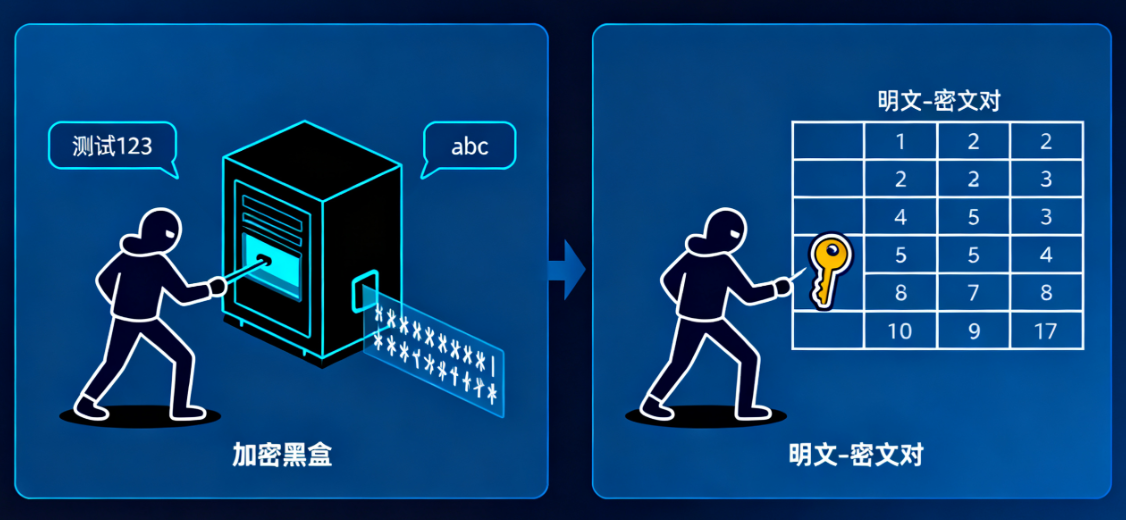

选择明文攻击的本质是:攻击者在掌握加密算法细节的前提下,能够自主选择任意明文并提交至加密系统,获取对应的密文输出,最终利用这些“明文-密文对”推导密钥信息或实现对未知密文的解密。这一定义的底层逻辑源于密码学的基石——Kerckhoffs原则:加密系统的安全性不应依赖于算法本身的保密,而仅应依赖于密钥的保密性。因此,在CPA模型中,我们默认攻击者知晓加密算法的完整实现细节,其攻击能力集中体现在“主动构造明文”的交互过程中。

Kerckhoffs原则延伸:即使加密算法公开,只要密钥保密,系统仍应安全。这也是现代加密标准(如AES、RSA)公开算法细节的原因。

核心特征:攻击者拥有“加密Oracle”(Encryption Oracle)——一个可调用的加密接口,能够对任意输入明文返回对应密文,且调用过程不受限制。

二、攻击者能力与攻击目标的技术拆解

2.1 攻击者的核心能力矩阵

-

算法全知:掌握加密算法的数学结构(如RSA的大素数分解特性、AES的S盒变换规则)、分组长度(如AES-128的128位分组)、填充方式(如PKCS#7、ISO 10126)等所有技术细节,无需通过逆向工程推导算法逻辑。通俗例子:就像知道一款密码锁的内部结构是弹子锁还是叶片锁,甚至清楚弹子的数量和排列规则,但不知道具体的钥匙齿形。

-

明文可控:可根据攻击策略构造任意格式的明文,包括具有特定模式的测试数据(如全0序列、重复字节序列、含特定标记位的协议帧结构等)。通俗例子:想破解邻居家的快递柜密码,你可以故意寄多份不同内容的快递(如“aaa”“bbb”“123”),观察每次快递单上的加密取件码变化规律。

-

密文实时获取:提交明文后能即时获得加密结果,形成“明文-密文对”数据集,支持后续的统计分析(如频率分析、差分分析)或代数推导(如求解线性方程组)。通俗例子:每次提交快递内容后,能立刻拿到取件码,相当于每秒能收集100组“快递内容-取件码”对照,快速积累分析数据。

2.2 攻击的三层目标梯度

-

密钥恢复(Key Recovery):最直接的目标,通过分析“明文-密文对”的关联性,推导出完整的加密密钥。通俗例子:假设快递柜密码是“乘以3加5”,你寄“1”得到取件码“8”,寄“2”得到“11”,通过这两组对照就能算出密码规则(密钥)是“x*3+5”,之后不管寄什么都能算出取件码。

-

部分信息泄露(Partial Information Leakage):即使无法获取完整密钥,若能得到密钥的部分比特(如高位比特、特定 parity 位)或明文的结构信息(如长度、格式标记),也可能显著降低加密系统的安全性。通俗例子:虽然没算出快递柜完整密码,但发现“寄偶数内容时取件码最后一位是偶数”,寄“苹果”(2字)取件码是“1234”,寄“香蕉”(2字)是“5678”,就能推断“2字内容对应4位取件码”,缩小破解范围。

-

解密Oracle构造(Decryption Oracle Construction):通过“明文-密文对”训练出一个等效于原加密系统的“解密模型”,无需密钥即可对任意新密文进行解密。通俗例子:收集了10万组“快递内容-取件码”后,用这些数据训练一个AI模型,就算不知道密码规则,输入任意取件码模型也能准确猜出对应的快递内容,相当于复制了一把“万能解密钥匙”。

三、从历史案例到现代分类:CPA的演进与细化

3.1 经典案例:中途岛海战中的CPA实践

二战时期的中途岛海战是选择明文攻击的标志性实例。美军情报部门怀疑日军加密电报中的“AF”代表中途岛,但缺乏直接证据。为验证这一猜想,美军主动构造了一条明文——让中途岛基地以明码发送“淡水设备故障”的电报。随后,美军截获日军加密电报,内容包含“AF缺乏淡水”的密文信息。通过这组“主动选择的明文+截获的密文”,美军确认了“AF”的具体所指,为战役胜利奠定了情报基础。此案例中,日军的JN-25密码系统无意中充当了美军的“加密Oracle”,凸显了CPA在实际场景中的破坏力。

3.2 现代CPA的两大分类:基本与适应性

根据攻击者是否能动态调整明文选择策略,现代CPA可分为两类,其核心差异如下表所示:

|

对比维度 |

基本选择明文攻击(Basic CPA) |

适应性选择明文攻击(ACPA) |

|---|---|---|

|

明文选择方式 |

一次性提交所有明文,非交互式 |

基于前序明密文对动态调整,交互式 |

|

灵活性 |

低,无法应对密钥动态变化 |

高,可适配密钥更新或算法特性 |

|

典型场景 |

离线加密系统(如早期U盘加密) |

在线加密服务(如云存储API) |

|

安全证明要求 |

需满足IND-BCPA |

需满足更强的IND-ACPA |

基本选择明文攻击示例

攻击者针对固定密钥的DES加密机,预先生成64组“仅第i位为1,其余为0”的明文,一次性提交加密后,通过对比密文比特位变化,反向推导DES的56位密钥。通俗例子:就像试密码锁时,一次性提交“100000”“010000”…“000001”这6组密码,看哪组能让锁芯转动,从而拼出完整密码。

适应性选择明文攻击示例

攻击者调用某云加密接口时,先提交明文“admin”得到密文C1;发现C1前4字节固定,后续提交“admin1”“admin2”等明文,观察密文变化规律,最终破解接口使用的AES密钥生成逻辑。通俗例子:试快递柜时先输“admin”得到取件码“ABCD1234”,发现前4位是“ABCD”,接着输“admin1”得到“ABCD5678”,输“admin2”得到“ABCD9012”,由此推断前4位固定,后4位随内容递增,进而破解整个编码规则。

四、CPA防御的核心技术:从概率性到认证加密

一个安全的现代加密方案必须满足“适应性选择明文攻击下的不可区分性”(Indistinguishability under Adaptive Chosen-Plaintext Attack, IND-CCA1/IND-CCA2)。核心防御手段围绕“破坏明文与密文的固定对应关系”展开。

4.1 概率性加密:打破明密文一一对应

确定性加密(相同明文始终生成相同密文)是CPA攻击的主要突破口。概率性加密通过引入随机因子,使相同明文每次加密生成不同密文,从根本上瓦解攻击者的统计分析基础。典型实现包括:

概率性加密通过引入随机因子打破明密文一一对应,不同实现方式的对比如下表:

|

加密类型 |

技术原理 |

随机因子 |

典型算法/模式 |

|---|---|---|---|

|

分组密码模式 |

通过链式操作或动态密钥流实现随机性 |

初始向量(IV)、计数器 |

AES-CBC、AES-CTR |

|

公钥加密填充 |

对明文进行随机化填充后再加密 |

随机哈希值、掩码 |

RSA-OAEP、ElGamal |

注意:IV需满足“不可预测性”而非单纯“随机性”。若IV可被预测(如使用自增序列),攻击者仍可通过CPA推导密文规律。

-

分组密码的加密模式:如CBC(Cipher Block Chaining)模式引入初始向量(IV),IV需满足“不可预测性”(即攻击者无法提前猜测下一个IV值),每次加密使用不同的IV,即使明文相同,IV与明文分组的异或运算结果也不同,最终导致密文差异。通俗例子:就像寄同一本书(相同明文),每次都在书里夹一张不同的随机纸条(IV)再打包,即使书一样,加上不同纸条后包裹的整体重量和外观(密文)也会不同,别人无法通过包裹外观判断里面是同一本书。

-

公钥加密的填充方案:RSA加密中采用OAEP(Optimal Asymmetric Encryption Padding)填充,其流程包括:将明文M分为两部分M1和M2,对M1进行哈希运算后与M2异或得到掩码结果,再对掩码结果哈希后与M1异或,最后拼接两部分得到填充后的明文。通俗例子:相当于把信件(明文)分成两半,先给前半部分盖章(哈希)后和后半部分混合,再给混合结果盖章后和前半部分混合,最后拼成一封“乱序+盖章”的信再寄出,就算是同一封信,每次盖章位置和混合方式都不同,加密结果也不一样。

4.2 认证加密:兼顾保密性与完整性

单纯的概率性加密无法抵御“选择密文攻击”(CCA),但认证加密(Authenticated Encryption, AE)通过同时提供保密性、完整性和真实性,间接增强了对CPA的防御能力。认证加密的核心是“加密+认证”一体化,常见的AE算法包括AES-GCM、ChaCha20-Poly1305等。通俗例子:就像寄快递时,不仅把物品装在密码箱里(加密),还在箱子上贴了防伪二维码(MAC码),收件人必须先扫二维码确认箱子没被拆开过(验证MAC),才会用密码开箱。即使别人伪造了一个密码箱(构造恶意密文),但没有正确的防伪码,收件人直接拒收,伪造者无法知道自己的伪造是否成功。

五、攻击模型谱系对比:CPA的定位与强度

在密码学攻击模型中,CPA的强度处于中等偏上水平,其与其他模型的核心差异体现在“攻击者获取信息的主动性”上。下表清晰对比了主流攻击模型的能力边界:

|

攻击模型 |

攻击者掌握的信息 |

核心能力 |

强度等级 |

典型攻击场景 |

|---|---|---|---|---|

|

唯密文攻击(COA) |

仅若干密文 |

被动分析密文统计特征 |

★☆☆☆☆ |

破解历史军事电报(如二战德军Enigma密码早期破解) |

|

已知明文攻击(KPA) |

若干“明文-密文对”(被动获取) |

基于固定对推导规律 |

★★☆☆☆ |

通过截获的加密邮件及其原文,破解企业邮件加密系统 |

|

选择明文攻击(CPA) |

自主构造的“明文-密文对” |

主动试探加密系统特性 |

★★★★☆ |

攻击云服务加密接口,动态构造明文获取密文 |

|

选择密文攻击(CCA) |

自主构造的“密文-明文对” |

主动试探解密系统特性 |

★★★★★ |

利用SSL/TLS协议漏洞,构造恶意密文获取解密反馈 |

六、CPA的形式化安全证明:IND-CPA不可区分性

现代密码学中,评估加密方案抵御CPA的能力需通过“不可区分性游戏”(Indistinguishability Game)进行形式化证明。游戏流程如下:

-

初始化:挑战者(通常代表加密方案的设计者或验证者)生成符合算法规范的加密密钥K(如AES-128的128位密钥),并为攻击者提供一个加密Oracle接口——攻击者可调用该接口输入任意明文M,接口返回E(K, M)(即密钥K对M的加密结果)。

-

挑战阶段:攻击者在完成一定次数的Oracle调用后,提交两个长度相同的明文M0和M1(如均为128位明文)。挑战者随机选择一个比特b∈{0,1},使用密钥K对Mb进行加密得到挑战密文Ct = E(K, Mb),并将Ct发送给攻击者。此时,攻击者需在不直接获取b值的情况下,通过后续操作猜测b。

-

猜测阶段:攻击者可继续调用加密Oracle获取更多“明文-密文对”(但禁止提交M0和M1以避免直接获取答案),之后输出对b的猜测值b'。若攻击者猜测正确的概率Pr[b'=b] ≤ 1/2 + ε(其中ε是可忽略的小量,如小于2^-60),则称该加密方案满足IND-CPA安全性。

IND-CPA安全性确保了攻击者无法通过CPA攻击区分两个明文对应的密文,从而无法获取任何有用的明文信息,这是现代加密算法的基本安全要求。

七、总结:CPA作为安全基准的现实意义

选择明文攻击不仅是一种理论攻击模型,更是衡量加密技术实用性的“试金石”。在现实场景中,攻击者可能通过多种途径实施CPA攻击:伪装成合法用户调用加密服务(如云平台的文件加密API、物联网设备的配置加密接口)、诱导目标系统加密特定数据(如发送含特定内容的邮件给目标邮箱,利用邮箱的自动加密功能获取密文)、甚至通过物理接触获取加密设备的临时访问权限(如临时使用目标的加密U盘,构造测试明文并观察密文)。因此,无论是TLS协议中的AES-GCM加密(保障网页通信安全)、区块链中的交易加密(保护用户资产信息)、还是工业控制系统中的数据加密(防止设备指令被破解),均需满足IND-CPA或更强的安全等级。

实战安全建议:在选型加密方案时,需优先选择通过NIST认证、且明确标注“IND-CCA2安全”的算法(如AES-GCM、ChaCha20-Poly1305),其安全性已覆盖IND-CPA要求。

现代CPA攻击的新挑战:随着量子计算技术的发展,传统加密算法的IND-CPA安全性面临新威胁。例如,量子计算机可通过Grover算法加速对“明文-密文对”的搜索效率,使原本需要2^128次运算的攻击复杂度降至2^64次。因此,后量子密码学(PQC)中的加密方案(如CRYSTALS-Kyber)在设计时,需在IND-CPA基础上进一步考虑量子环境下的安全增强,通过更复杂的数学结构(如格基问题)抵御量子化的CPA攻击。

理解CPA的攻击逻辑与防御手段,有助于从本质上把握加密方案的安全性边界,为设计或选择加密技术提供科学依据。在实际应用中,开发者需注意:避免使用自定义的加密算法(此类算法往往未经过严格的IND-CPA安全性证明)、正确配置加密参数(如确保IV的随机性、使用标准的填充方案)、定期更新加密密钥(降低CPA攻击的成功概率)。毕竟,在密码学中,“能抵御主动攻击的安全,才是真正的安全”;而应对CPA攻击的能力,正是加密技术从“理论安全”走向“实战安全”的关键一步。

4483

4483

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?