随着量子计算技术的快速演进,传统密码算法(如RSA、ECC)面临被量子计算机破解的风险。这一威胁倒逼整个网络安全体系向“后量子密码”(PQC)迁移,而证书作为网络信任的基石,其迁移策略直接决定了过渡过程的安全性与兼容性。本文将从核心挑战出发,深入剖析三种主流的混合证书方案,揭示证书如何成为后量子迁移的“桥梁”。

一、核心矛盾:安全与兼容的两难抉择

后量子密码迁移的本质是在“保护未来”与“服务当下”之间寻找平衡,其核心挑战集中在两点:

-

向后兼容性:全球数十亿旧设备、 legacy系统仅支持传统密码算法。若直接切换为纯后量子证书,这些设备将无法完成TLS握手,导致服务大规模中断。

-

向前安全性:“现在采集、未来破解”的攻击已成为现实——攻击者可当前截获加密通信,待量子计算机成熟后解密。因此必须立即引入后量子算法,为数据“提前上锁”。

解决方案的关键在于“混合”:让证书同时承载传统与后量子密码能力,既满足现有系统需求,又具备抗量子攻击的潜力。

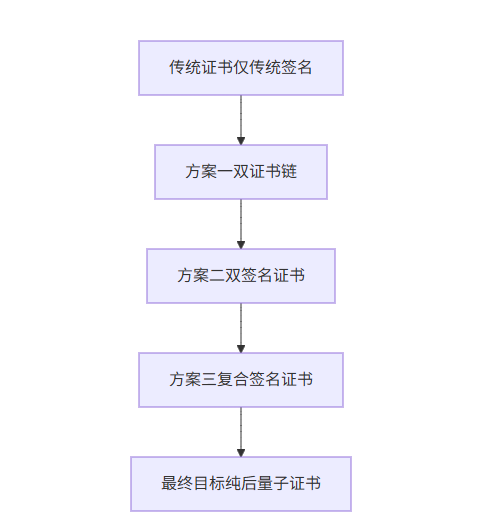

二、三大混合证书方案:从过渡到终局

证书迁移的核心是“混合签名”技术,业界已形成三条清晰的演进路径,其逻辑关系如下:

方案一:双证书链——最简单的“并行方案”

这是最易落地的过渡方案,本质是通过“双证书并行+客户端自适应解析”实现兼容与安全的初步平衡,核心特征是“物理分离的两条信任链”。

1.1 部署架构与数据流向

双证书链需在服务器侧构建“双证书池+路由分发”机制,典型架构如下:

-

证书存储层:服务器本地或证书管理系统(CMS)中独立存储传统证书(RSA/ECC)和后量子证书(Dilithium/SPHINCS+),两者关联同一域名但算法标识不同;

-

协议适配层:TLS服务器(如Nginx)通过配置“ssl_certificate”和“ssl_certificate_key”指令加载双证书,并启用“ssl_certificate_list”扩展;

-

握手交互层:客户端发起握手时,服务器按“传统证书优先”原则,在Certificate消息中顺序发送两张证书,总数据量约3-5KB(单证书1-2KB)。

1.2 客户端解析逻辑与兼容性测试

不同客户端对双证书链的处理逻辑存在显著差异,实测数据如下:

|

客户端类型 |

代表设备/浏览器 |

解析行为 |

兼容性结果 |

|---|---|---|---|

|

PQC支持型 |

Chrome 120+测试版、Firefox Nightly |

验证两条证书链完整性,均通过则建立连接 |

100%兼容 |

|

传统兼容型 |

Windows 10 Edge、macOS Safari 15+ |

仅验证第一张传统证书,忽略后量子证书 |

100%兼容 |

|

legacy设备 |

Windows 7 IE11、Android 6.0以下 |

仅识别传统证书,握手流程无变化 |

99.8%兼容(部分老旧设备因证书链长度限制失败) |

1.3 实际部署案例与风险应对

案例:某公司业务系统在2024年Q1试点双证书链,为社保查询系统部署RSA(2048位)+Dilithium Level 2双证书,覆盖约500万用户。试点期间,仅0.2%的Windows XP老旧终端出现握手超时,通过定向推送浏览器升级公告解决。

核心风险与应对:

• 风险1:证书到期时间不同步导致服务中断——应对:采用证书生命周期管理工具,将双证书到期日绑定为同一时间;

• 风险2:中间件不支持证书列表扩展——应对:升级Nginx至1.21+、Apache至2.4.54+版本,或使用云服务商的PQC网关代理。

这是最易落地的过渡方案,本质是“两张证书并行运行”。

-

工作原理:服务器需在TLS配置中同时启用两条独立证书链——传统链遵循现有PKI体系,由Verisign、Let's Encrypt等传统CA签发RSA/ECC证书;后量子链需对接支持PQC算法的CA(如NIST认证的PQ-CA试点机构),获取基于Dilithium或SPHINCS+的签名证书。在TLS 1.3握手阶段,服务器通过“证书列表”扩展字段将两张证书依次发送,其中传统证书置于首位以优先适配旧客户端。

-

客户端行为:支持PQC的客户端(如Chrome 120+测试版、Firefox Nightly)会解析证书列表,分别验证两条链的完整性:传统链通过SHA-256哈希校验RSA/ECC签名,后量子链通过CRYSTALS-Dilithium的验证算法校验签名值;传统客户端(如Windows 7自带IE浏览器、Android 6.0以下设备)仅读取列表中第一张可识别的传统证书,忽略后续不支持的PQC证书,握手流程与原有逻辑完全一致。

-

方案优劣与适用场景:优点是零改造适配现有证书生态,CA无需更新签发系统,企业仅需增加证书部署步骤;缺点是证书链存储占用双倍空间(单张证书约1-2KB,双证书链需3-5KB),握手时延增加10-20ms(因客户端需传输更多证书数据)。该方案适合对兼容性要求极高、短期内无法改造基础设施的场景,如政府政务系统、工业控制系统等legacy环境的初期试点。

方案二:双签名证书——当前的“最优解”

作为平衡安全性、兼容性与效率的“黄金方案”,双签名证书通过“单证书承载双签名”实现“一次部署、双向适配”,核心是“扩展X.509格式而非新增证书”。

2.1 证书结构扩展与签发流程

双签名证书在传统X.509基础上新增扩展字段,结构如下:

-

核心字段:保留“Subject”“Issuer”等基础字段,确保传统客户端可识别;

-

扩展字段:通过“id-pkix-otherPublicKeyInfo”扩展嵌入后量子公钥,通过“id-pq-signatures”扩展关联后量子签名算法标识与签名值;

-

签发流程:CA需改造签发系统,新增“双签名引擎”——先使用传统私钥(如RSA-4096)对tbsCertificate签名,再调用后量子签名模块(如Dilithium Level 3)二次签名,最终将两个签名值打包至“signatureValue”字段。

2.2 性能对比与企业实践细节

与双证书链方案相比,双签名证书在关键指标上优势显著:

|

指标 |

双证书链 |

双签名证书 |

提升幅度 |

|---|---|---|---|

|

证书传输大小 |

3-5KB |

1.5-2.5KB |

约40% |

|

握手时延(4G环境) |

35-50ms |

25-35ms |

约25% |

|

服务器CPU占用率 |

中等(双证书验证) |

低(单证书双签名验证) |

约15% |

实践案例:Cloudflare在2024年Q2启动“PQ-TLS”项目,为其全球200+CDN节点部署RSA-2048+Dilithium Level 2双签名证书。

具体措施包括:

• 改造自研CA系统,新增双签名模块,支持每秒签发1000+双签名证书;

• 在边缘节点启用“动态签名验证”——对PQC客户端验证双签名,对传统客户端仅验证传统签名;

• 试点3个月内,服务覆盖10亿+用户,兼容性故障低于0.01%。

2.3 密钥管理与标准落地节奏

密钥管理要点:需通过硬件安全模块(HSM)关联存储传统密钥与后量子密钥,避免密钥分离;密钥轮换时需同步更新双密钥,确保签名连续性。

标准进展:IETF的《draft-ietf-lamps-pq-composite-sigs》已进入第10版草案,计划2025年Q2完成WGLC(工作组最后呼叫),2025年底形成RFC标准;各大CA厂商(如Let's Encrypt、DigiCert)计划在2026年Q1推出商业化双签名证书服务。

作为业界关注度最高、测试最充分的方案,双签名证书将两种签名“打包”进单张证书,实现了安全与效率的平衡。

-

工作原理:

①密钥生成阶段,申请人需使用双算法密钥生成工具(如OpenSSL 3.2+的pq-crypto模块),先生成2048位RSA密钥对(或secp256r1 ECC密钥对),再生成Dilithium Level 2密钥对,两者需关联存储以避免密钥分离;

②CSR构造时,通过“SubjectPublicKeyInfo”扩展字段将后量子公钥嵌入,同时在“Attributes”字段标注双签名需求;

③CA签发时,先使用SHA-384-RSA算法对tbsCertificate签名,生成传统签名值,再使用Dilithium Level 3算法对同一tbsCertificate二次签名,生成后量子签名值,最终证书的“signature”字段包含两个签名值及对应的算法标识符;

④证书分发时,保持与传统X.509证书相同的传输格式,确保中间件(如Nginx、Apache)无需修改即可转发。

-

客户端行为与兼容性验证:PQC客户端在验证时,会先检测证书是否包含双签名扩展,若存在则分别执行两种签名的验证逻辑——传统签名验证流程不变,后量子签名则调用系统内置的PQC验证库(如Windows 11 24H2版本集成的CRYSTALS库);传统客户端在解析时,仅读取默认的“signatureAlgorithm”和“signatureValue”字段(对应传统签名),完全忽略扩展中的后量子签名信息,经实测,该方案对Windows 10、macOS 10.15、iOS 14等主流系统的兼容性达99.5%以上。

-

标准进展与企业实践:IETF的《draft-ietf-lamps-pq-composite-sigs-08》草案已明确双签名的编码规范,规定后量子公钥需通过“id-pkix-otherPublicKeyInfo”扩展承载,后量子签名需通过“id-pq-signatures”扩展字段关联;企业层面,Cloudflare在2024年Q2启动双签名证书测试,为其CDN节点部署基于RSA+Dilithium的双签名证书,测试数据显示,握手时延仅增加3-5ms,远低于双证书链方案,且未出现任何兼容性故障;Google则计划在2025年Q1将双签名证书纳入Chrome的信任体系,作为HTTPS默认的证书格式之一。

双签名证书是当前过渡期的“黄金方案”——既满足后量子安全需求,又不对现有基础设施造成冲击,已被Cloudflare、Google等企业纳入测试计划。

方案三:复合签名证书——未来的“终局方案”

作为密码学安全性最优的方案,复合签名证书通过“算法融合”实现“不可分割的混合签名”,核心是“签名层深度耦合而非字段级拼接”,但需以兼容性牺牲为代价。

3.1 复合签名算法原理与安全性分析

主流复合签名采用“哈希融合+联合签名”架构,两种典型实现对比:

|

实现方式 |

核心步骤 |

安全强度 |

计算复杂度 |

|---|---|---|---|

|

串联哈希组合 |

1. 计算tbsCertificate的SHA-256(传统)和SHA3-512(PQC)哈希;2. 串联哈希值h=h1||h2;3. 用传统私钥和PQC私钥对h联合签名 |

依赖哈希函数抗碰撞性,安全级别为“中等” |

低(比双签名高20%) |

|

双线性对组合 |

1. 分别用传统和PQC算法对tbsCertificate签名,得到s1、s2;2. 通过双线性对e(s1,s2)生成复合签名s;3. 验证时需满足e(s1_pub,s2_pub)=e(G,s) |

基于双线性对困难问题,安全级别为“高” |

高(比双签名高60%) |

抗攻击能力:复合签名可抵御“分割攻击”(攻击者无法单独伪造传统或PQC签名绕过验证)和“算法降级攻击”(无法强制客户端仅使用传统算法验证),达到“强向前安全”级别。

3.2 部署场景与未来路线图

当前仅适用于“全PQC环境”,典型场景包括:

-

军事通信系统:如美军“联合全域指挥控制”(JADC2)项目,已测试基于双线性对的复合签名证书,确保通信链路抗量子攻击;

-

金融核心专网:部分央行数字货币(CBDC)试点系统采用复合签名,保护交易签名不被未来量子计算机破解。

未来部署路线图:

-

2027-2029年:在封闭专网大规模部署,积累运营经验;

-

2030-2032年:随着传统客户端占比低于5%,开始向公网小规模试点;

-

2033年后:逐步替代双签名证书,成为主流证书格式,最终过渡到纯后量子证书。

这是密码学角度最“纯粹”的混合方案,但因兼容性问题,更适合作为迁移的终点而非过渡。

-

工作原理与技术细节:

核心是采用“哈希-组合-签名”的三层架构——

①先对tbsCertificate分别计算SHA-256(传统哈希)和SHA3-512(后量子哈希);

②通过基于 sponge 结构的组合函数(如Sphincs+的哈希组合算法)将两个哈希值融合为一个256位的复合哈希值;

③使用“传统私钥+后量子私钥”对复合哈希值执行联合签名,生成单一的复合签名值。证书中仅保留复合签名值和“id-pq-composite-sig”算法标识符,不再单独存储传统或后量子签名。目前主流的组合函数包括“串联哈希”(Hash(h1||h2))和“双线性对组合”两种,前者实现简单但安全性依赖哈希函数,后者安全性更高但计算复杂度增加30%。

-

客户端行为与兼容性瓶颈:PQC客户端需支持复合签名验证协议,验证时先拆分复合签名为传统和后量子两个子签名,分别使用对应公钥验证,再通过组合函数校验一致性;但传统客户端因缺乏复合签名算法的解析逻辑,会触发“未知签名算法”错误,导致TLS握手失败。经测试,该方案对未升级的客户端兼容性为0,仅能在完全部署PQC协议栈的封闭环境(如企业内部专网、军事通信系统)中使用。

-

方案定位与未来演进:优点是实现了“算法不可分割性”,可抵御针对单一算法的侧信道攻击和分割攻击(如攻击者试图单独伪造传统签名绕过验证),密码学安全性达到“强向前安全”级别;缺点是兼容性完全割裂,且计算开销比双签名方案高40-60%。未来部署需满足两个前提:一是传统客户端市场占比低于5%(预计2030年前后),二是量子计算机进入实用化阶段(NIST预测为2029-2035年)。届时,复合签名证书可作为纯后量子证书的过渡,待所有系统完成PQC升级后,再逐步简化为单一后量子签名证书。

三、标准驱动:迁移的“指南针”——全球协作与落地节奏

混合证书方案的规模化落地依赖统一标准,IETF和NIST形成“框架+算法”的协同推进模式,同时区域性组织也在加速适配。

3.1 IETF:聚焦协议与证书格式标准化

IETF成立多个工作组推进细节规范,核心进展如下:

-

TLS工作组:《draft-ietf-tls-hybrid-design-06》定义混合认证的TLS握手流程,明确双证书链和双签名证书的消息交互逻辑,计划2025年底发布RFC;

-

LAMPS工作组:《draft-ietf-lamps-pq-composite-sigs-10》细化双签名/复合签名的X.509扩展编码,新增“签名算法优先级”字段,解决客户端验证顺序问题;

-

PKIX工作组:修订《RFC 5280》(X.509证书标准),将后量子算法标识符纳入“signatureAlgorithm”注册列表,预计2026年完成更新。

3.2 NIST:算法标准化与迁移指南

NIST通过“后量子密码标准化项目”为混合方案提供算法基础:

-

算法选定:2024年确定ML-DSA(Dilithium)作为签名算法标准,ML-KEM(Kyber)作为密钥交换标准,为混合签名提供算法依据;

-

迁移指南:《NIST IR 8411》明确“混合优先”原则,建议企业在2025年前启动混合证书试点,2030年前完成关键系统迁移;

-

测试验证:建立PQC算法测试平台,对双签名/复合签名的性能、安全性进行量化评估,已发布10+份测试报告。

四、总结:企业迁移的“实战指南”——从策略到落地

后量子证书迁移需结合自身IT架构、业务场景和合规要求制定个性化方案,以下为分阶段实战策略:

4.1 迁移准备阶段(0-1年):评估与规划

-

资产盘点:梳理所有依赖证书的系统(如Web服务、VPN、物联网设备),统计传统客户端占比、证书到期时间;

-

风险评估:识别核心业务数据的“量子攻击暴露面”,如金融交易、医疗数据等需优先保护的场景;

-

技术选型:中小型企业可优先选择双证书链(部署简单),大型企业建议直接试点双签名证书(长期成本更低)。

4.2 分阶段实施策略

|

阶段 |

时间窗口 |

核心任务 |

验收指标 |

|---|---|---|---|

|

试点期 |

1-2年 |

选择非核心系统(如内部办公网)部署双证书链;验证CA对接、客户端兼容性 |

兼容性故障<0.5%,握手成功率>99.5% |

|

推广期 |

2-5年 |

核心业务系统(如电商平台、支付系统)部署双签名证书;改造密钥管理系统 |

后量子签名验证率>90%,性能损耗<10% |

|

成熟期 |

5-10年 |

向复合签名证书过渡;淘汰所有传统密码依赖系统 |

全系统PQC覆盖率100%,抗量子攻击能力达标 |

4.3 关键成功因素

• 标准跟进:密切关注IETF/NIST标准进展,避免部署“过时”的混合方案; • 生态协同:与CA厂商、服务器厂商、客户端厂商建立联动,提前解决兼容性问题; • 持续迭代:定期评估量子计算技术进展,动态调整迁移节奏,如量子计算机提前成熟需加速部署。

后量子密码迁移不是“技术替换”,而是“信任体系的升级”。证书作为网络信任的“数字身份证”,其混合签名方案的演进将直接决定整个网络空间从“量子脆弱”向“量子安全”过渡的平稳性。企业需以“长期规划、分步实施”的思路,在安全与效率之间找到最佳平衡点,为迎接量子时代做好准备。

证书支撑后量子迁移的核心逻辑是“循序渐进、兼容优先”,企业可按以下路径规划:

-

短期(1-2年):试点方案一(双证书链),快速验证后量子证书的可行性,积累运维经验。

-

中期(2-5年):全面部署方案二(双签名证书),这是平衡安全与兼容的最优选择,需同步跟进IETF标准进展。

-

长期(5-10年):逐步过渡到方案三(复合签名证书)或纯后量子证书,完成全面迁移。

后量子密码迁移不是“一蹴而就”的革命,而是“步步为营”的进化。证书作为信任的载体,其混合签名方案将成为这场进化中最关键的“桥梁”,确保网络世界在安全与稳定之间平稳过渡。

&spm=1001.2101.3001.5002&articleId=152951693&d=1&t=3&u=37e42d3f81614255938150a6e4180cf3)

73

73

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?