在互联网世界中,"安全"是绕不开的话题。当你在浏览器输入密码登录账号、在电商平台支付订单时,背后都有一个"隐形保镖"在守护数据安全——这就是TLS协议(Transport Layer Security,传输层安全协议)。TLS1.2和TLS1.3作为两代主流协议,前者是过去十余年的"安全老将",后者是重构升级的"新锐卫士"。本文将从技术演进、核心原理、关键差异到应用场景,用通俗的语言带你读懂它们。

一、技术演进:从"兼容优先"到"安全与速度并重"

要理解TLS1.2和1.3的区别,得先看看它们的"成长背景"。

TLS协议的前身是SSL协议(Secure Sockets Layer),由网景公司在1990年代开发。经过多次迭代,2008年TLS1.2正式发布(RFC 5246),成为接下来十余年互联网安全的"中流砥柱"。它的设计思路是"兼容优先"——支持各种老旧设备和算法,哪怕有些算法在后来被证明存在安全隐患。这种"大而全"的特性让它兼容性极强,但也埋下了复杂、冗余和安全风险的种子。

随着互联网速度的提升和安全威胁的升级,TLS1.2的缺点越来越明显:握手延迟高、配置复杂、存在已知漏洞(如POODLE、CRIME攻击)。于是,IETF(互联网工程任务组)从2014年开始推进TLS1.3的研发,历经多次修改,终于在2018年正式发布(RFC 8446)。它的核心目标很明确:删繁就简、提升速度、强化安全——砍掉所有不安全的特性,重构握手流程,让协议既安全又轻快。

二、技术原理:握手流程与时序图解析

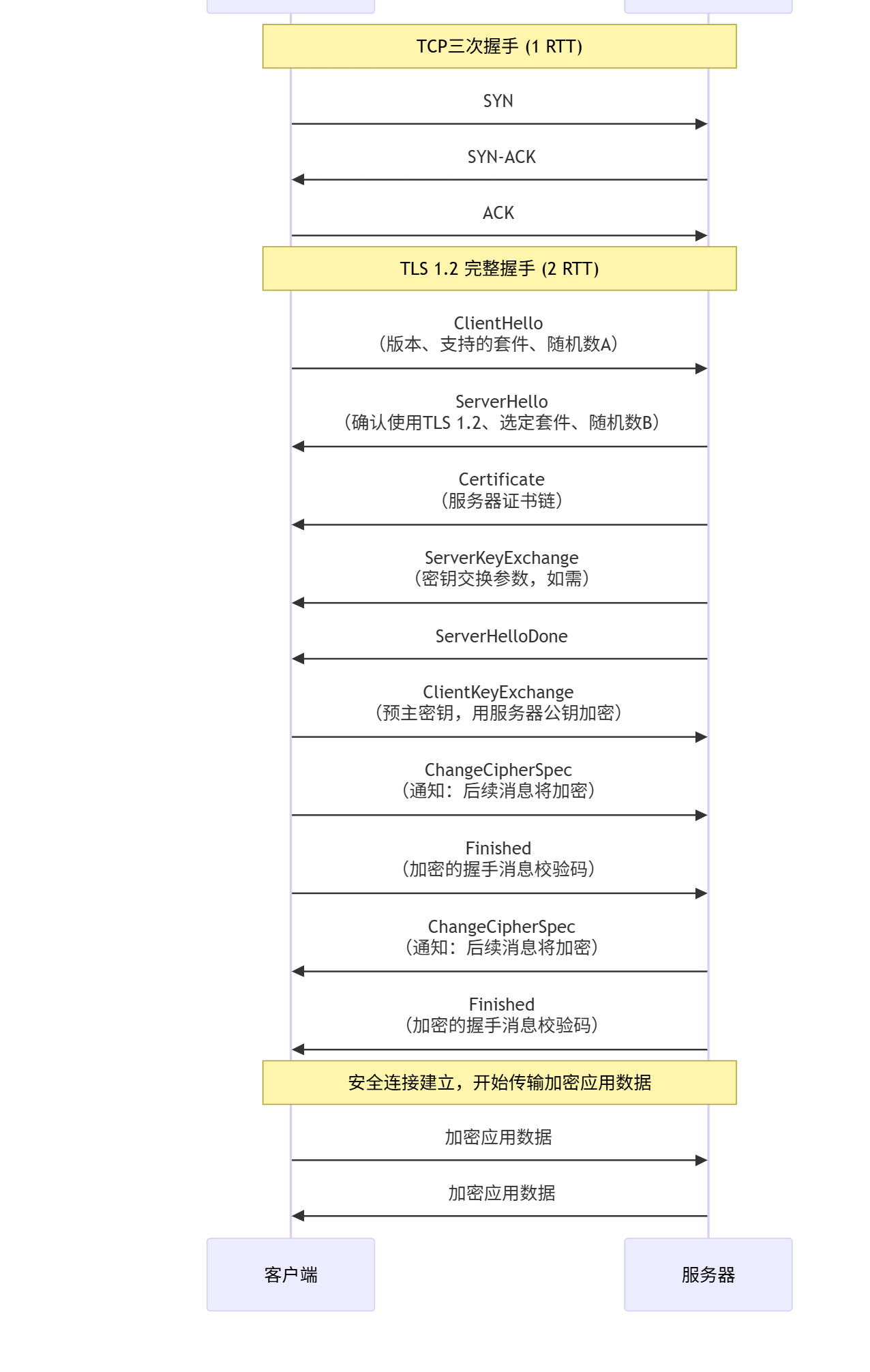

TLS的核心作用是在客户端(比如你的手机APP)和服务器(比如淘宝服务器)之间建立"加密通道",而"握手"就是建立这个通道的过程。我们用"对话"的方式,结合时序图来拆解两者的差异。

1. TLS1.2:"慢条斯理"的2-RTT握手

TLS1.2的握手需要两次网络往返(2-RTT)才能开始传输数据,就像两个人初次见面,要经过多轮"确认身份+交换密钥"的流程:

-

TCP握手打底:在TLS握手前,客户端和服务器先通过TCP三次握手建立基础连接(这是所有HTTP/HTTPS通信的前提)。

-

客户端打招呼:客户端发送"ClientHello"消息,包含自己支持的TLS版本、密码套件列表(比如"我支持AES加密、RSA认证")、随机数A。

-

服务器回礼:服务器回复"ServerHello",确认使用TLS1.2和某个密码套件,同时发送自己的证书(证明"我是真的淘宝服务器")、密钥交换参数、随机数B,最后说一句"ServerHelloDone"表示第一轮回复结束。

-

客户端验证并发密钥:客户端验证服务器证书有效后,生成"客户端密钥参数",发送"ClientKeyExchange";接着发送"ChangeCipherSpec"(意思是"接下来咱们用加密模式说话"),最后发"Finished"(校验握手是否被篡改)。

-

服务器确认:服务器也发送"ChangeCipherSpec"和"Finished",表示双方加密通道建立完成。

-

开始传数据:至此,2-RTT结束,终于可以传输加密的应用数据(比如你浏览的商品页面)。

上图清晰展示了TLS1.2的2-RTT握手流程,需经过两次完整的网络往返才能开始传输数据,步骤繁琐导致延迟较高。

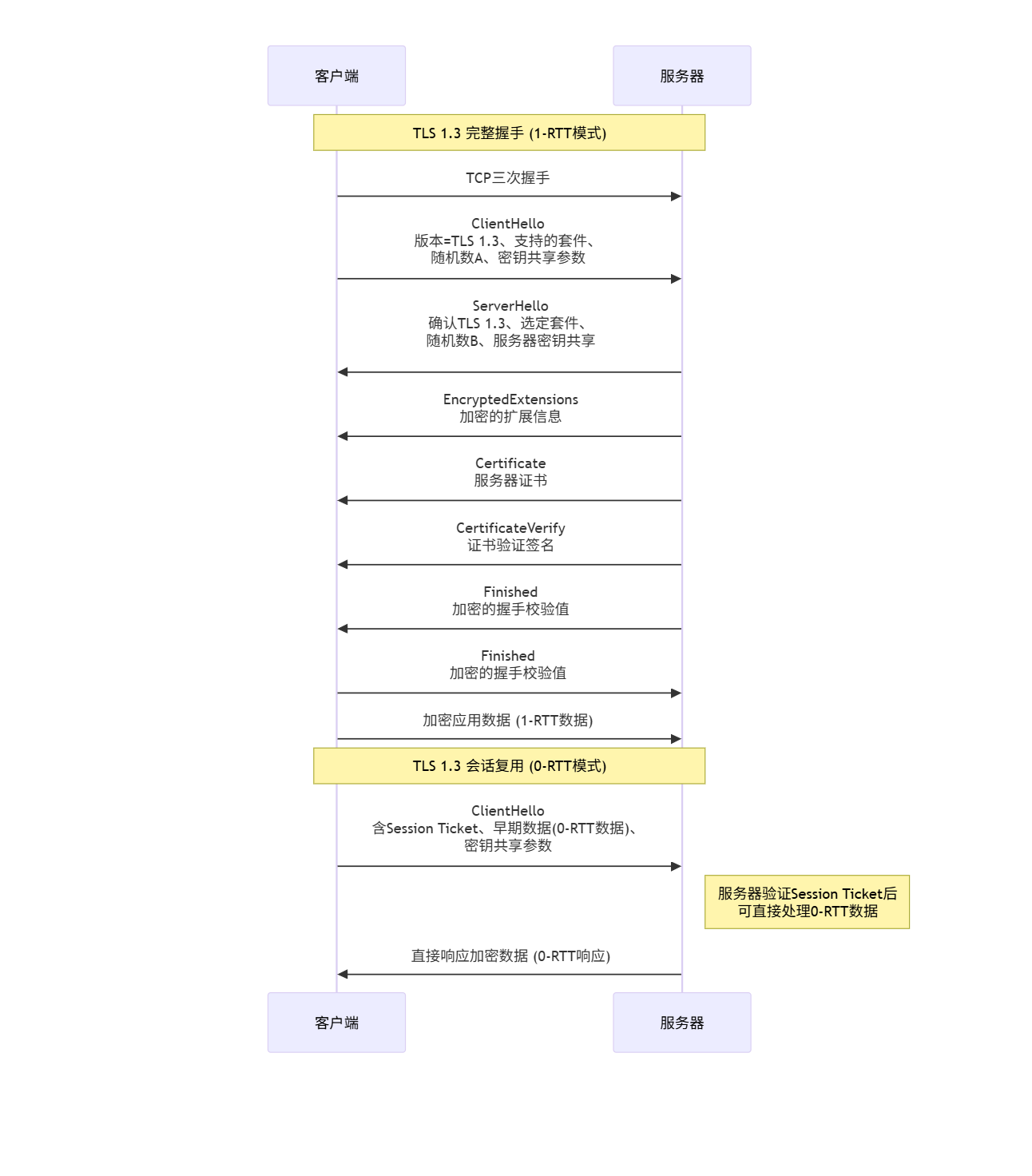

2. TLS1.3:"速战速决"的1-RTT(甚至0-RTT)握手

TLS1.3重构了握手逻辑,把核心步骤压缩到一次网络往返(1-RTT),就像两个人熟络后见面,省去了多余客套:

-

TCP握手打底:和TLS1.2一致。

-

客户端"主动出击":发送"ClientHello"时,不仅包含版本、套件列表、随机数A,还直接带上了"密钥共享参数"(提前猜测服务器可能支持的密钥算法,主动把自己的密钥材料发过去)。如果是之前连接过的服务器,还能带上"0-RTT数据"(比如直接请求首页内容)。

-

服务器"一步到位":服务器回复"ServerHello"确认版本和套件后,直接发送加密的扩展信息、证书、证书验证,最后发"Finished"完成握手。

-

客户端收尾:客户端发送"Finished",1-RTT结束,立即开始传输数据。如果用了0-RTT,此时已经把请求数据发出去了,相当于"握手和传数据同步进行"。

上图体现了TLS1.3的优化:1-RTT模式下一次往返即可完成握手,0-RTT模式复用会话时甚至能同步传输数据,大幅降低延迟。

三、关键差异对比:一张表看懂核心区别

除了握手流程,两者在安全性、算法支持等方面还有诸多差异,我们用表格直观呈现:

|

对比维度 |

TLS1.2 |

TLS1.3 |

|---|---|---|

|

握手延迟 |

2-RTT,首次连接延迟高 |

默认1-RTT,支持0-RTT(复用会话时),延迟降低50%+ |

|

密钥交换算法 |

支持RSA(无Forward Secrecy)、DH、ECDH等 |

仅支持ECDHE/DHE(强制Forward Secrecy),移除RSA |

|

密码套件 |

数十种,含不安全套件(如CBC模式、SHA-1) |

仅5种核心套件,全部支持认证加密(AEAD),无安全隐患 |

|

安全性 |

安全特性"可选",需手动禁用危险选项 |

安全特性"强制",默认禁用所有不安全算法/功能 |

|

兼容性 |

支持所有旧设备(如Windows 7、旧路由器) |

不支持超旧系统(需Windows 10 1903+、Android 10+) |

|

会话恢复 |

支持Session ID(服务器存)、Session Ticket(客户端存) |

仅保留Session Ticket,与0-RTT结合提升复用效率 |

小知识:Forward Secrecy(前向保密)是指即使服务器私钥泄露,之前的加密会话数据也不会被破解,TLS1.3强制开启,安全性远高于TLS1.2。

四、典型应用场景:该选1.2还是1.3?

没有绝对的"更好",只有"更适合"。不同场景下的选择逻辑如下:

1. 优先选TLS1.3的场景

-

互联网消费级应用:如电商平台、短视频APP、资讯网站。这类场景用户多为现代设备(手机、Win10+电脑),对加载速度敏感。TLS1.3的1-RTT/0-RTT能显著提升首屏加载速度,比如电商首页加载可提速30%以上,提升用户体验。

-

金融支付场景:支付数据需要极高安全性,TLS1.3的强制前向保密和认证加密能抵御大部分攻击,虽然禁用0-RTT(避免重放风险),但1-RTT仍比TLS1.2快,兼顾安全与效率。

-

API接口服务:如小程序后端、APP接口。API调用频繁,TLS1.3的低延迟和低CPU占用(比1.2节省40%+资源)能降低服务器压力,提升并发能力。

2. 暂时保留TLS1.2的场景

-

企业内网系统:部分企业仍在使用Windows 7、旧工业设备等,这些设备不支持TLS1.3,可采用"1.3+1.2"混合模式,既服务现代设备,也兼容旧终端,待设备升级后再全面切换1.3。

-

面向老旧硬件的服务:如某些嵌入式设备(旧路由器、物联网终端),受硬件性能限制,可能无法适配TLS1.3,需暂时保留1.2,但要严格禁用不安全的密码套件(如RSA、CBC)。

五、总结:TLS协议的未来趋势

TLS1.2是"功臣",用兼容性支撑了互联网安全十余年;但TLS1.3是"未来",通过"减法设计"(砍不安全特性)和"加法优化"(1-RTT/0-RTT),实现了安全与速度的平衡。

对于大多数开发者和企业来说,现在是部署TLS1.3的最佳时机:一方面,现代设备的支持率已超过90%(据Can I Use数据);另一方面,主流Web服务器(Nginx 1.13+、Apache 2.4.38+)都已原生支持。即使需要兼容旧设备,"1.3为主、1.2为辅"的混合模式也能兼顾各方需求。

未来,TLS协议还会继续演进(比如加入抗量子计算的算法),但核心逻辑不会变——用更简单的设计、更快的速度、更强的安全,守护每一次网络通信。

373

373

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?