一、核心概念:HSM是什么?

HSM本质上是专用于密码运算的防篡改硬件设备,其核心使命是为数字世界中最敏感的资产——加密密钥——提供最高级别的安全保管与运算载体。作为符合国际安全标准(如FIPS 140-2/3)的专用设备,HSM不仅是密钥管理的核心载体,更是整个密码体系的“信任根”,为数字身份认证、数据加密、交易签名等关键场景提供不可替代的安全支撑。

与软件加密相比,HSM的根本优势在于:

-

物理安全:密钥在设备内部专用安全芯片(如CPU卡芯片、FPGA加密模块)中完成生成、存储与运算,明文始终处于设备安全边界之内。即使设备遭遇物理拆解,常规技术手段无法读取密钥信息。

-

防篡改能力:集成温度、电压、物理振动等多维度传感器,任何物理或逻辑层面的入侵尝试(如开盖、暴力破解)均会触发密钥自毁机制,保障敏感信息不被泄露。

-

高性能运算:内置专用密码加速芯片,可并行处理数千次RSA签名/验证、AES加密/解密等运算,满足金融交易、云服务等高并发场景的性能诉求。

-

合规性保障:严格遵循金融、政务等行业安全规范(如PCI DSS、GM/T 0039),提供可审计的密钥操作轨迹,助力企业满足监管合规要求。

HSM核心组件协同构建“密钥不可见、操作可追溯”的安全闭环,各组件功能与作用如下:

-

安全密码处理器:作为HSM的“运算核心”,负责执行所有密码学操作,如密钥生成、加密解密、签名验证等。其采用专用加密芯片(如ASIC、FPGA)设计,具备硬件级运算加速能力,可并行处理数千次RSA、AES等算法运算。同时,处理器内置受保护内存(安全域),明文密钥仅在此区域临时存储,运算结束后立即清除,从根本上杜绝密钥泄露风险。

-

安全存储单元:承担密钥与设备配置信息的长期存储功能,采用加密存储技术(如AES-256加密)对数据进行保护。存储单元分为易失性(如DRAM)和非易失性(如Flash、EEPROM)两种,前者用于临时加载密钥,后者用于持久化存储主密钥、用户密钥及系统配置。部分高端HSM还支持硬件级存储隔离,为不同租户或应用提供独立的密钥存储空间。

-

审计日志模块:负责记录HSM的所有操作行为,包括操作时间、发起主体身份、操作类型(如密钥生成、签名)、密钥句柄、操作结果等信息。日志采用防篡改设计,支持WORM(一次写入多次读取)存储模式,无法被删除或修改,确保操作轨迹可追溯、可审计。该模块是满足金融、政务等行业合规要求(如PCI DSS、SOX)的关键组件。

-

外部通信接口:实现HSM与外部系统(如应用服务器、管理终端)的连接与数据交互,常见接口类型包括以太网(用于网络HSM)、PCIe(用于PCIe HSM)、USB(用于小型设备)等。接口通信采用加密协议(如TLS 1.3)进行保护,同时支持身份认证机制,防止未授权设备接入HSM。部分HSM还提供标准化API接口(如PKCS#11、KMIP),便于与第三方应用系统集成。

二、工作原理:HSM如何安全地提供服务?

HSM的设计理念为“将计算任务推送至密钥所在环境,而非将密钥传输至计算任务端”。该“密钥不动、数据移动”模式,从根本上杜绝密钥在传输与使用过程中的泄露风险。

2.1 核心安全边界

HSM内部设有一个或多个安全密码处理器,作为其核心运算单元。所有涉及明文密钥的操作均在该处理器的受保护内存(即“安全域”)中完成,外部无法通过内存dump、调试接口等方式直接访问。安全域与设备其他部分通过硬件隔离技术(如内存加密、总线隔离)严格划分,构建不可逾越的安全边界。

2.2 关键交互流程

HSM支持多种密码服务,以下以“数字签名”与“数据加密”为例,解析其安全交互流程:

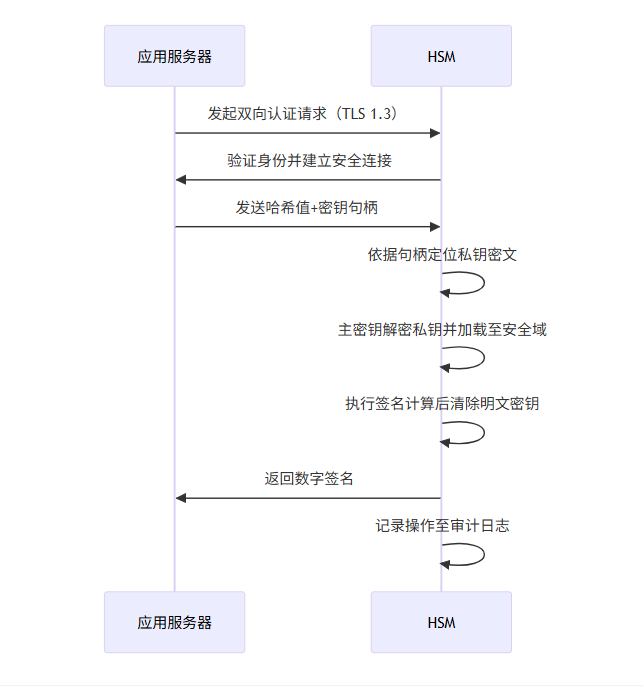

案例1:数字签名(适用于文档防篡改、身份认证)

-

连接与认证:应用服务器通过标准API(如PKCS#11、KMIP、JCE)与HSM建立双向认证的安全连接(如TLS 1.3)。HSM对应用的身份证书或密钥进行验证,确保仅授权主体可发起请求。

-

请求发送:应用对需签名数据进行哈希运算(如SHA-256),将哈希值与目标密钥的“句柄”(即密钥的逻辑引用标识)发送至HSM。密钥句柄仅用于内部索引,不包含任何密钥信息。

-

内部安全处理:HSM依据句柄在加密存储区定位对应的私钥密文,使用设备主密钥(MK,Manufacturing Key)对其解密,并将明文私钥临时加载至安全域的易失性内存;密码处理器调用专用算法模块对哈希值执行签名计算(如RSA-PSS、ECDSA);计算完成后,立即清除安全内存中的明文私钥,确保密钥仅在运算瞬间存在。

-

结果返回与记录:HSM将生成的数字签名返回至应用,同时自动记录操作时间、发起主体身份、密钥句柄、操作结果等信息至不可篡改的审计日志,日志支持防删除与防篡改校验。

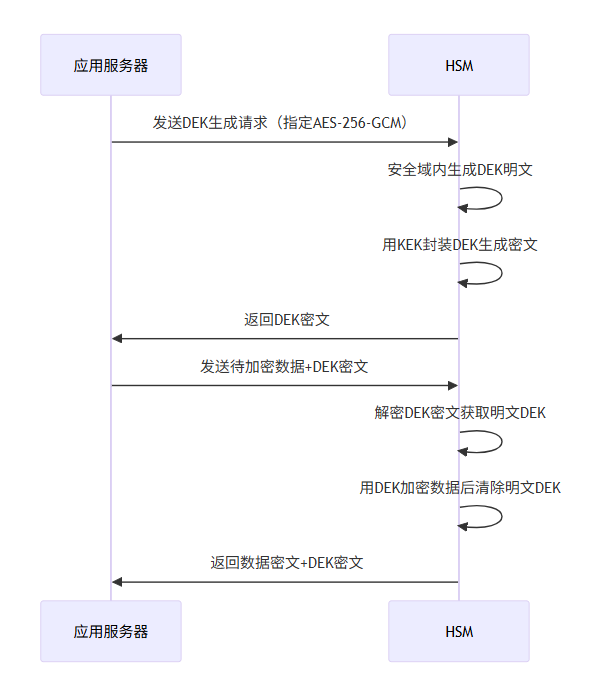

案例2:数据加密(适用于敏感数据存储、传输加密)

-

密钥生成请求:应用向HSM发送“生成数据加密密钥(DEK)”的请求,并指定算法(如AES-256-GCM)。

-

密钥生成与封装:HSM在安全域内生成DEK明文,使用密钥加密密钥(KEK,由用户提前导入或生成)对DEK进行加密(即“密钥封装”),生成DEK密文。

-

数据加密与返回:应用获取DEK密文后,将其与待加密数据一同发送至HSM;HSM解密DEK密文得到明文DEK,对数据执行加密操作生成密文;最终返回数据密文与DEK密文(DEK密文可与数据密文一同存储,明文DEK在运算后立即清除)。

三、HSM的形态与演进

为适配不同场景的部署需求与性能要求,HSM经历了从单一硬件形态向多元形态的演进,形成覆盖物理、虚拟、云端的全场景产品矩阵,各形态的技术特性与应用价值如下:

3.1 网络HSM:企业级集中化密钥服务中枢

网络HSM以独立机架式设备形态存在,通过TCP/IP网络为多节点提供密码服务,是目前企业级场景的主流选择。其技术特点包括: 部署架构:支持单机或多节点集群部署,集群模式下通过负载均衡实现高可用(HA),单点故障时自动切换至备用节点,服务中断时间<1秒。例如,某国有银行部署的泰雷兹nShield Connect集群,由4台HSM组成,支撑全国各分行的支付交易密钥管理。 性能指标:单设备每秒可处理10万+次RSA 2048签名,支持1000+并发连接,满足企业级高并发需求。部分高端型号(如SafeNet Luna Network HSM 7)集成硬件加速引擎,RSA 4096签名性能可达每秒5万次。 安全特性:具备多租户隔离功能,通过逻辑分区(Partition)为不同业务系统分配独立密钥存储空间,各分区间密钥不可见、操作不干扰。同时支持远程管理加密通道,管理员操作需经双因素认证(如智能卡+密码)。 典型应用:企业PKI证书服务器、支付清算系统、云平台密钥管理中心(KMS)等。厂商代表产品包括泰雷兹nShield Connect、赛门铁克Symantec KMS配套HSM。

3.2 PCIe HSM:低延迟场景的性能王者

PCIe HSM采用PCI Express插卡形式,直接与服务器主板PCIe插槽连接,数据传输不经过网络层,是高频交易、实时计算场景的核心选择。 技术特性:传输延迟低至微秒级(网络HSM通常为毫秒级),单卡可提供4路PCIe 3.0通道,数据传输速率达8GB/s。例如,某量化交易公司部署的英飞凌Optiga PCIe HSM,股票交易签名延迟控制在50微秒以内,满足高频交易对时延的严苛要求。 硬件设计:采用被动散热或小型风扇散热,适配服务器机架环境,部分型号(如nShield Solo XC)支持热插拔,可在不关机情况下更换设备。 安全增强:内置硬件随机数生成器(TRNG),符合NIST SP 800-22标准,确保密钥生成的随机性。同时支持本地密钥注入,通过硬件密钥加载器导入敏感密钥,避免网络传输风险。 典型应用:高频证券交易系统、数据库透明加密(TDE)、高性能计算(HPC)安全加密等。厂商代表产品有英飞凌Optiga PCIe HSM、金雅拓SafeNet Luna PCIe HSM。

3.3 嵌入式HSM:终端设备的硬件信任根

嵌入式HSM以芯片或模块形式集成至终端设备,具备体积小、功耗低、成本可控的特点,是物联网、汽车电子等资源受限场景的核心安全组件。 形态规格:常见封装形式包括SOP8、QFN等,芯片面积通常<5mm²,工作功耗低至10μA(待机功耗<1μA),适配电池供电设备。例如,恩智浦SE051嵌入式HSM,封装尺寸仅2.5mm×2.5mm,可集成至智能手表、智能门锁等小型设备。 算法支持:支持轻量化密码算法,如AES-128、ECC secp256r1、国密SM2/SM4等,部分型号支持硬件加速的哈希运算(SHA-256)。 安全能力:具备物理防篡改特性,集成熔丝电路,密钥写入后不可逆,任何物理攻击(如激光切割、化学腐蚀)都会导致密钥自毁。同时支持安全启动,确保设备固件不被篡改。 典型应用:汽车电子控制单元(ECU)、物联网传感器、智能卡、医疗设备等。厂商代表产品包括恩智浦SE050/SE051、英飞凌Optiga TPM/SE系列。

3.4 云HSM:云原生架构的弹性安全服务

云HSM是云服务商托管的虚拟HSM服务,通过API接口为云原生应用提供密钥管理能力,无需用户采购和维护物理设备。 服务特性:支持弹性扩容,用户可根据业务需求动态调整HSM资源(如并发连接数、密钥存储量),按使用量计费(如AWS CloudHSM按小时收费)。例如,某电商平台在大促期间将云HSM并发连接数从1000扩容至5000,应对流量峰值。 合规性保障:云HSM物理设备部署于云服务商数据中心,符合FIPS 140-2 Level 3、PCI DSS等标准,用户可通过合规报告审计HSM安全状态。部分云服务商(如Azure)提供“专属HSM”服务,物理设备仅为单一用户使用。 集成能力:与云服务生态深度集成,如AWS CloudHSM可直接对接S3加密、RDS数据库加密、Lambda函数加密等服务,用户无需修改应用代码即可调用HSM功能。 典型应用:云原生应用加密、SaaS服务密钥管理、云端PKI服务等。厂商代表产品有AWS CloudHSM、Azure Dedicated HSM、阿里云KMS云HSM。

3.5 软件定义HSM(SD-HSM):轻量化场景的过渡方案

SD-HSM基于通用服务器硬件,通过软件实现HSM的安全隔离与密码功能,是测试环境、中小微企业轻量级需求的经济之选。 技术实现:采用虚拟化技术(如KVM、VMware)构建逻辑隔离的安全域,密码运算依赖服务器CPU的硬件加密指令集(如Intel AES-NI),部分型号可外接USB加密狗增强安全。 成本优势:无需专用硬件,部署成本仅为物理HSM的1/5~1/3,适合预算有限的场景。例如,某创业公司使用开源SD-HSM方案(如SoftHSMv2)搭建测试环境,验证代码签名流程。 局限性:安全级别低于物理HSM,通常仅符合FIPS 140-2 Level 1/2标准,不建议用于核心业务密钥管理。同时性能受服务器CPU资源限制,高并发场景下处理能力不足。 典型应用:开发测试环境、非核心业务密钥管理、中小微企业轻量级加密需求。厂商代表产品包括SoftHSMv2(开源)、Vormetric Data Security Manager(商业)。

不同形态HSM的选择需结合业务场景的性能需求、安全级别、成本预算综合判断——金融核心交易优先选择网络HSM或PCIe HSM,物联网终端优先嵌入式HSM,云原生业务则适配云HSM,形成分层部署、优势互补的密钥安全体系。

|

形态类型 |

技术特点 |

核心优势 |

适用场景 |

|---|---|---|---|

|

网络HSM |

独立机架式设备,通过TCP/IP网络提供服务,支持多节点集群部署 |

高可用性、多租户隔离、集中管理,单设备可服务数百台服务器 |

企业级密钥管理、支付系统、PKI证书服务器 |

|

PCIe HSM |

PCI Express插卡形式,直接与服务器主板连接,数据传输不经过网络 |

超低延迟(微秒级)、极高吞吐量,适合密集型密码运算 |

高频交易系统、数据库加密、高性能计算安全 |

|

嵌入式HSM |

以芯片或模块形式集成至终端设备,体积小、功耗低 |

硬件级信任根,成本可控,适合资源受限环境 |

汽车电子(防盗、V2X安全)、物联网网关、智能卡读卡器 |

|

云HSM |

云服务商托管的虚拟HSM服务,通过API接口调用,支持弹性扩容 |

无需硬件维护、按需付费、快速部署,兼容云原生架构 |

云原生应用、SaaS服务加密、云存储数据保护 |

|

软件定义HSM(SD-HSM) |

基于通用硬件的虚拟化HSM,通过软件实现安全隔离与密码功能 |

部署灵活、成本较低,适合测试环境或非核心业务 |

开发测试、中小微企业轻量级密钥管理 |

需注意的是,云HSM与SD-HSM虽以“虚拟化”形态存在,但其核心安全功能仍依赖硬件加密模块,确保密钥操作符合FIPS 140-2 Level 3及以上标准,规避“纯软件模拟”模式下的安全隐患。

总结

HSM作为数字世界的“硬件级信任根”,其核心价值在于通过物理安全隔离、防篡改设计与高性能运算,构建起密钥全生命周期的安全闭环。从企业级集中化服务的网络HSM,到低延迟场景的PCIe HSM,再到物联网终端的嵌入式HSM与云原生架构的云HSM,多元形态的演进使其能够深度适配不同行业的业务需求。在数字经济加速发展的背景下,无论是金融交易的资金安全、PKI体系的信任传递,还是物联网设备的身份认证,HSM都将持续作为底层安全支柱,为各类敏感业务的合规落地与风险防控提供不可替代的技术保障,成为数字信任生态中不可或缺的核心组件。

3887

3887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?