一、背景:从安全危机到技术刚需

在数字安全的发展历程中,密钥管理曾长期处于 “裸奔” 状态。2007 年,社交平台 MySpace 因直接存储用户密码明文,导致数亿用户数据泄露;2012 年,LinkedIn 仅用简单 MD5 哈希存储密码,黑客利用彩虹表轻松破解 650 万条密码记录。这些事件暴露了传统密钥存储的致命缺陷:低熵密码易被暴力破解、单一密钥泄露引发全局风险、缺乏动态防护机制应对硬件算力提升。

随着云计算、物联网、区块链等技术的普及,密钥应用场景从单一服务器扩展到跨设备、跨平台环境。2025 年 Salesloft 供应链攻击事件中,Cloudflare、Palo Alto Networks 等企业因 API 令牌未通过合规密钥派生机制生成,导致攻击者通过伪造令牌侵入核心系统。据 Gartner 统计,2025 年全球 70% 的数据泄露事件与密钥派生配置不当相关,这使得密钥派生技术从 “可选优化” 升级为 “基础安全刚需”,成为连接用户密码、主密钥与实际加密场景的核心桥梁。

二、原理:密钥派生的 “三重密码术”

密钥派生函数(KDF)的本质是通过可控算法,将初始密钥材料(如用户密码、硬件密钥)转化为符合场景需求的加密密钥,核心围绕 “熵增强、上下文隔离、抗攻击性” 三大目标展开,其工作原理可通过 “原料 - 加工 - 成品” 的流程清晰理解:

1. 核心原料:初始密钥材料与三大要素

初始密钥材料分为两类:低熵材料(如用户密码,通常 12-20 位,随机性低)和高熵材料(如主密钥,由硬件随机数生成器产生,256 位以上)。为确保派生质量,需搭配三大关键要素:

- 盐值(Salt):16 字节以上的加密安全随机数,如同给 “面粉” 加 “香料”。无盐值时,相同密码会生成相同派生密钥,黑客可预制彩虹表批量破解;加入盐值后,即使密码相同,派生结果也完全不同,2025 年 NIST 要求盐值必须与派生密钥绑定存储,且每个用户独立生成。

- 迭代次数:算法重复计算的次数,类似 “揉面次数”。2025 年 OWASP 数据显示,GPU 算力较 2015 年提升 100 倍,因此 PBKDF2-HMAC-SHA256 的迭代次数需从 2015 年的 10 万次提升至 60 万次,通过增加计算耗时抵御暴力破解。

- 工作因子:平衡安全性与性能的可调参数,包括内存消耗、并行度等。如 Scrypt 的 N 参数(CPU / 内存开销因子)决定内存占用,Argon2 的并行度参数适配多核处理器,避免 “过度安全” 导致设备卡顿。

2. 加工流程:两步生成法

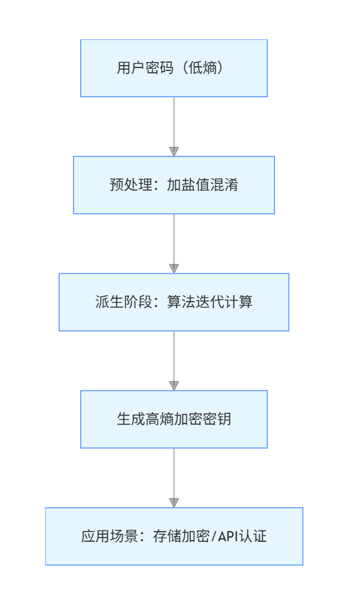

KDF 的工作流程可分为 “预处理 - 派生” 两步,以用户密码派生加密密钥为例:

- 预处理阶段:将盐值与初始密钥材料混合,通过哈希函数(如 SHA-256)初步提升熵值,避免原始密码直接参与计算。

- 派生阶段:根据算法特性进行多次迭代或内存交互。如 PBKDF2 通过反复哈希增强抗破解性,Scrypt 通过内存块交换增加硬件攻击成本,Argon2 则结合迭代与内存操作实现双重防护。

三、应用场景:分领域的 “密钥解决方案”

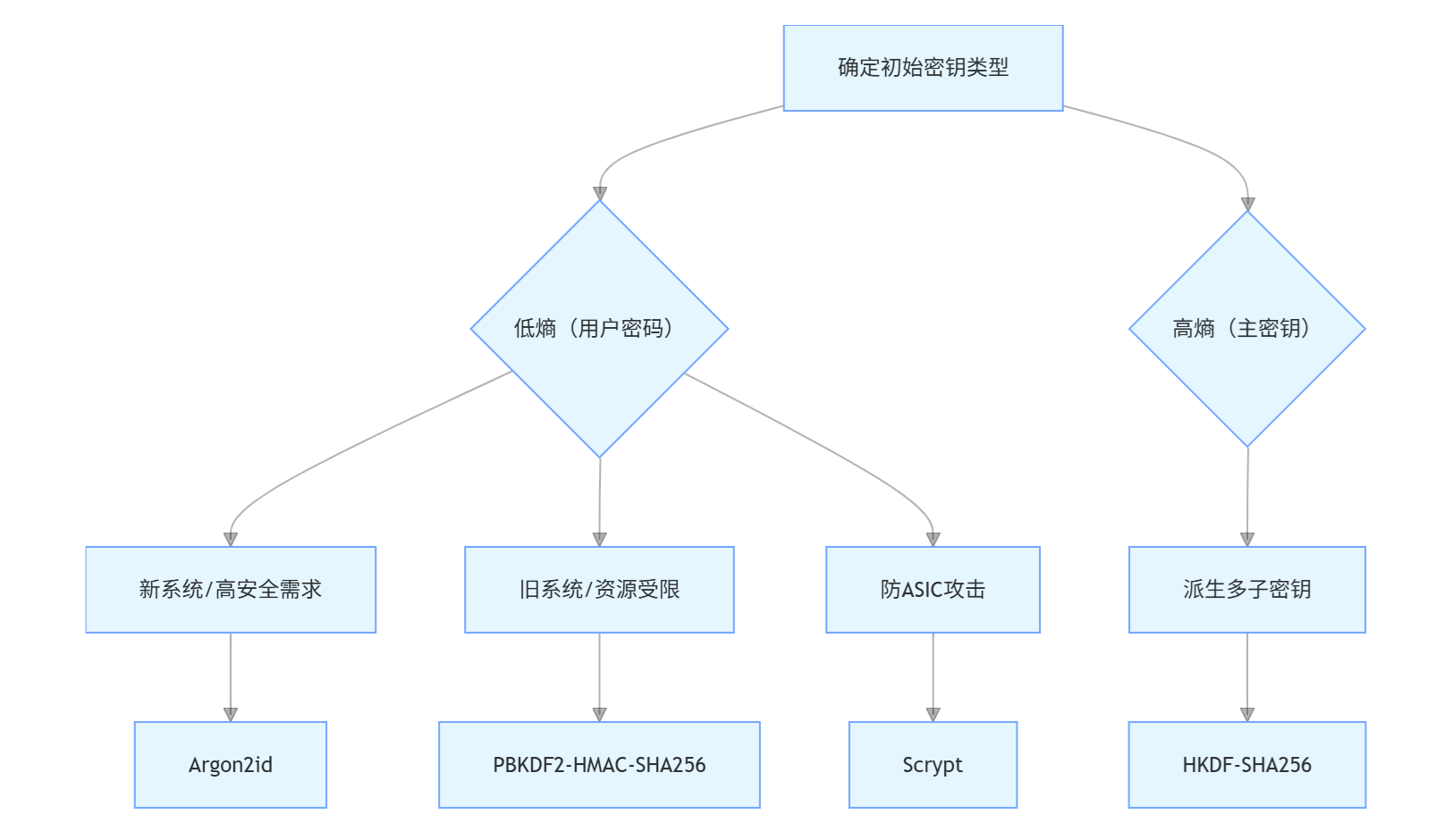

不同场景对密钥的安全性、性能、兼容性需求差异显著,需针对性选择 KDF 算法,以下为四大核心应用领域的实践方案:

1. 用户身份认证(低熵密码场景)

- 场景特点:用户密码通常为 12-20 位字符,熵值低,需抵御 GPU 暴力破解,同时兼顾登录响应速度(单次派生耗时建议 < 500ms)。

- 推荐算法:

- 新系统:Argon2id(内存成本 19MiB,迭代次数 2,并行度 1),无密码长度限制,适配多核 CPU,2025 年金融级认证首选。

- 旧系统兼容:PBKDF2-HMAC-SHA256(迭代次数 600,000),支持所有主流编程语言,可无缝替换原有 MD5/SHA-1 哈希方案。

- 案例:微信支付用户密码存储采用 Argon2id,派生耗时控制在 300ms 内,成功抵御 2024 年某黑客组织的 GPU 集群破解攻击。

2. 物联网设备(资源受限场景)

- 场景特点:设备内存通常 < 128MB,CPU 性能弱(如 ARM Cortex-M 系列),需低内存消耗的 KDF,同时支持离线派生(无网络依赖)。

- 推荐算法:PBKDF2-HMAC-SHA1(迭代次数 100,000),内存占用 < 1MB,单次派生仅需 50ms,适配智能门锁、传感器等低端设备。

- 注意事项:避免使用 Scrypt(最低内存需求 16MB),防止设备死机;盐值需存储在设备 Flash 中,禁止硬编码在固件里。

3. 云服务密钥管理(高熵主密钥场景)

- 场景特点:主密钥由云服务商 HSM 生成(256 位高熵),需派生出多个子密钥(如存储加密密钥、API 签名密钥),且支持密钥轮换(子密钥需随主密钥更新自动再生)。

- 推荐算法:HKDF-SHA256,分 “提取 - 扩展” 两阶段:

- 提取阶段:从主密钥中提取核心熵值,生成伪随机密钥(PRK)。

- 扩展阶段:根据子密钥用途(如 “storage-2025”“api-sign”)生成不同子密钥,确保一钥泄露不影响其他子密钥安全。

- 案例:AWS KMS 采用 HKDF 派生 S3 存储加密密钥,主密钥每 90 天轮换一次,子密钥自动同步更新,2025 年未发生一起因子密钥泄露导致的数据安全事件。

4. 区块链与加密货币(高安全需求场景)

- 场景特点:私钥派生需绝对安全,抵御 ASIC 矿机等专用硬件攻击,同时支持分层密钥结构(如 BIP-39 助记词派生钱包地址)。

- 推荐算法:Scrypt(N=32768,r=8,p=1),内存需求 32MB,ASIC 破解成本是 GPU 的 10 倍以上;或 Argon2id(内存成本 64MiB),适配区块链冷钱包离线派生。

- 标准:比特币 BIP-38 钱包加密采用 Scrypt,以太坊 2.0 验证者密钥派生采用 Argon2id,确保私钥即使泄露也难以被破解。

四、交互流程:多角色的 “密钥协作机制”

密钥派生并非孤立的计算过程,而是涉及用户、设备、服务器、HSM 等多角色的交互,以下为两大典型场景的详细交互流程:

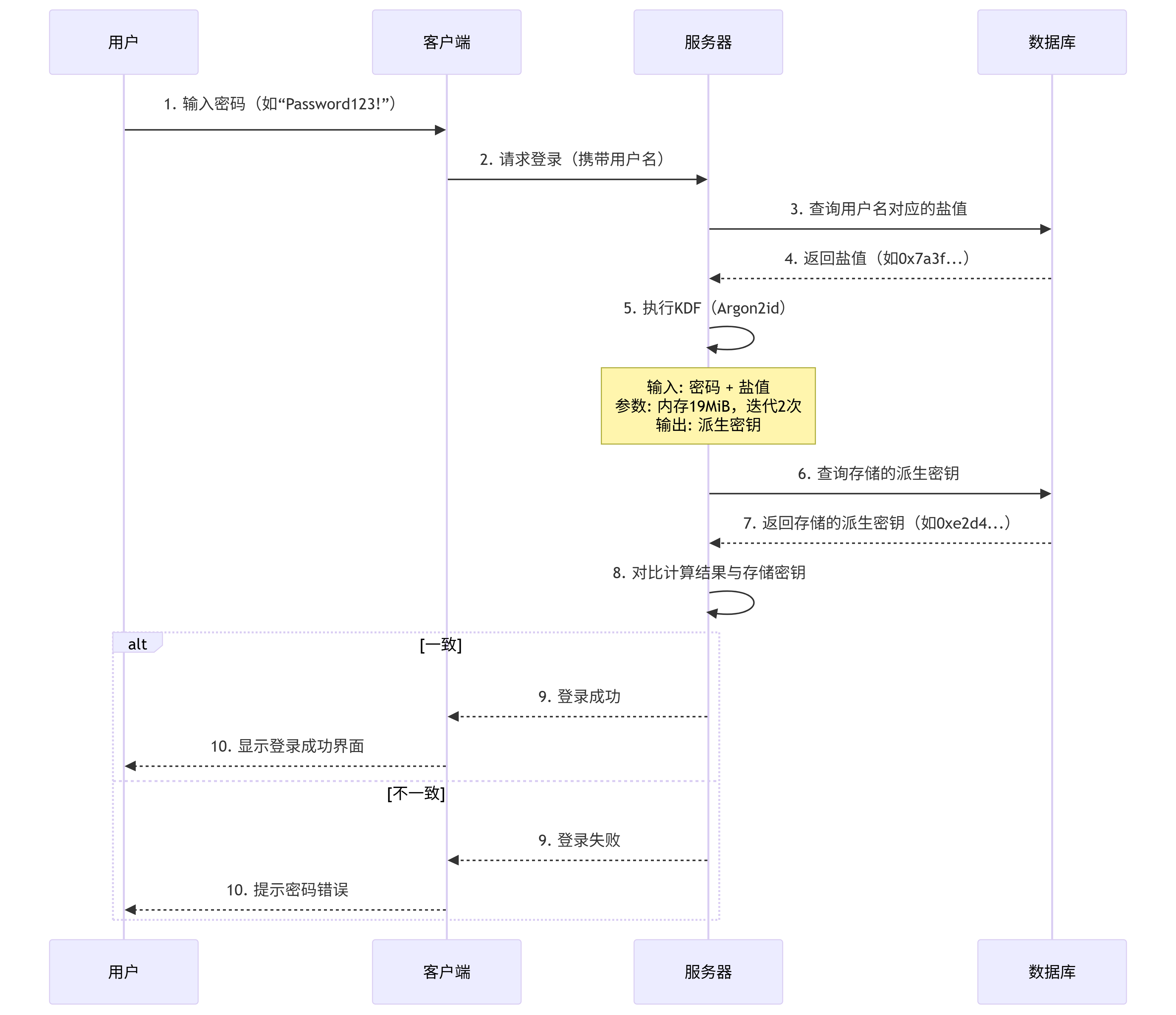

1. 用户登录密码派生流程(客户端 - 服务器交互)

- 关键节点:盐值由服务器生成并存储,派生计算在服务器端执行(禁止客户端派生,防止算法参数泄露);每次登录均重新派生密钥,不存储原始密码,即使数据库泄露也无法还原密码。

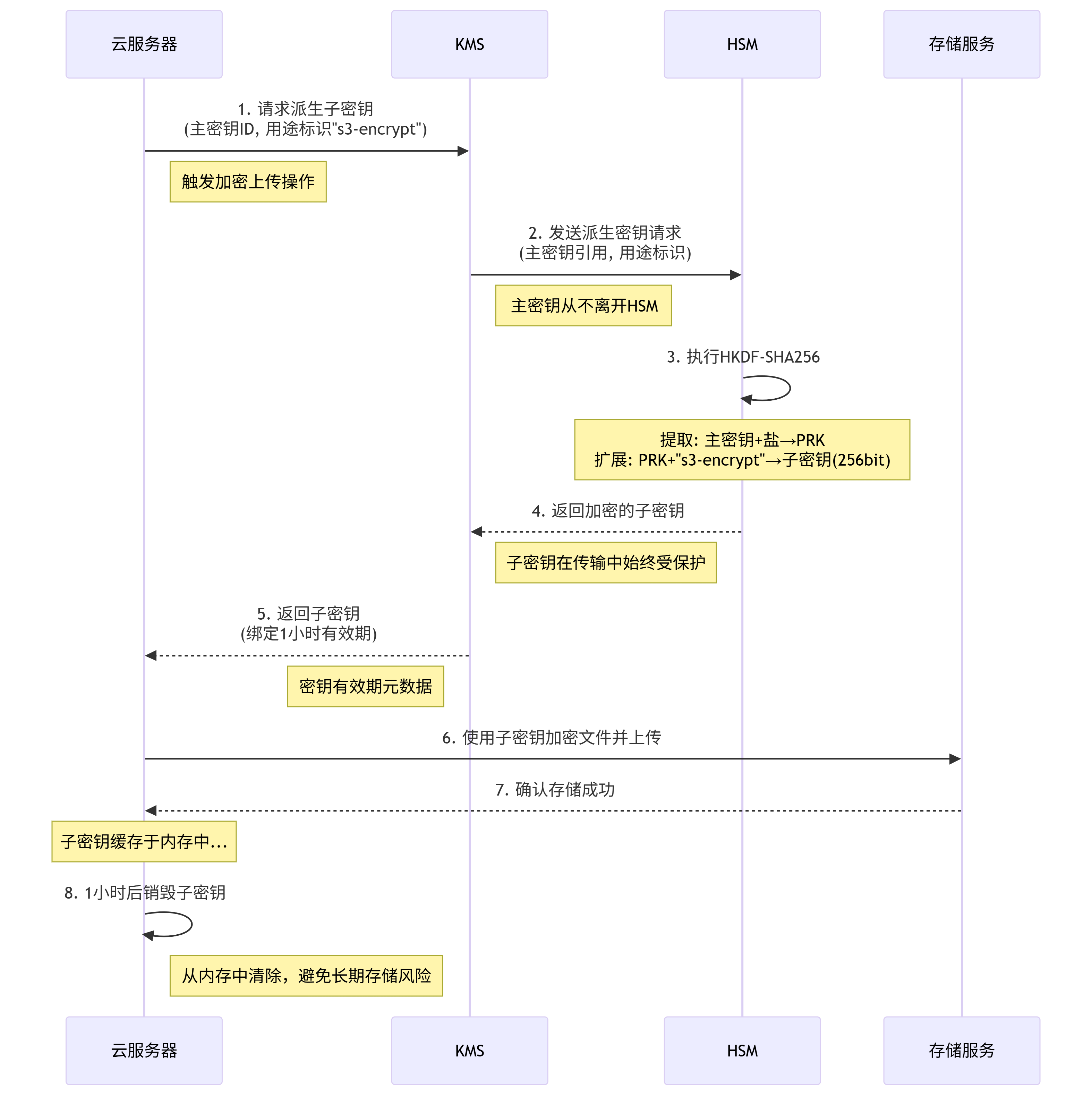

2. 云服务子密钥派生流程(HSM - 服务器交互)

- 安全要点:主密钥始终存储在 HSM 中,不离开硬件环境;子密钥有有效期(通常 1 小时),到期自动销毁;交互过程采用 TLS 1.3 加密,防止中间人攻击窃取密钥。

五、主流密钥派生算法:算法兵器谱

目前主流的 KDF 算法可分为 “基于密码的 KDF”(低熵输入)和 “基于密钥的 KDF”(高熵输入)两大类,各算法特性对比如下:

1. PBKDF2:平衡派的选择

- 核心机制:基于哈希函数(SHA 系列)的多次迭代,无内存交互。

- 优势:兼容性强(支持所有编程语言),内存占用 < 1MB,适合资源受限设备。

- 2025 年安全配置:

- PBKDF2-HMAC-SHA1:1,300,000 次迭代

- PBKDF2-HMAC-SHA256:600,000 次迭代

- PBKDF2-HMAC-SHA512:210,000 次迭代

- 适用场景:物联网设备、旧系统密码升级。

2. Scrypt:内存困难型的先锋

- 核心机制:通过内存块交换增加硬件攻击成本,属于 “内存困难型” KDF。

- 优势:抗 ASIC/GPU 破解能力强,专用破解设备成本高。

- 安全配置:N=16384(内存 16MB)、r=8、p=1(高端设备可设 N=32768,内存 32MB)。

- 适用场景:区块链钱包、高价值账户密码存储。

3. Argon2:密码哈希竞赛的赢家

- 核心机制:结合迭代计算与内存交互,支持并行计算,分 Argon2d(抗 GPU)、Argon2i(抗侧信道)、Argon2id(平衡型)三个变体。

- 优势:无密码长度限制,适配多核 CPU,2025 年 NIST 推荐首选算法。

- 安全配置:Argon2id(内存 19MiB,迭代 2 次,并行度 1)。

- 适用场景:新系统用户认证、金融级加密。

4. HKDF:主密钥的分流器

- 核心机制:分 “提取 - 扩展” 两阶段,专为高熵主密钥设计,支持子密钥定制化生成。

- 优势:可派生任意长度子密钥,支持上下文隔离(不同用途子密钥独立)。

- 安全配置:基于 SHA-256,提取阶段加盐值,扩展阶段指定用途标识。

- 适用场景:云服务密钥管理、TLS 协议密钥派生。

六、实战指南:场景化选择与最佳实践

1. 算法选择决策树

2. 关键参数配置清单

|

算法 |

核心参数 |

安全要求 |

性能参考(CPU:i7-13700H) |

|

PBKDF2-HMAC-SHA256 |

迭代次数 600,000 |

输出密钥≥256 位 |

单次派生耗时:200ms |

|

Argon2id |

内存 19MiB,迭代 2 次,并行度 1 |

无密码长度限制 |

单次派生耗时:300ms |

|

Scrypt |

N=16384,r=8,p=1 |

内存≥16MB |

单次派生耗时:400ms |

|

HKDF-SHA256 |

提取盐值 16 字节,扩展用途标识 |

主密钥≥256 位 |

单次派生耗时:<1ms |

3. 安全实施要点

- 定期更新参数:每 1-2 年根据硬件算力提升调整参数(如 2023 年 PBKDF2 迭代次数 400,000,2025 年需提升至 600,000)。

- 盐值管理:盐值需通过加密安全随机数生成器(如 OpenSSL 的 RAND_bytes)生成,禁止使用用户名、邮箱等可预测信息作为盐值。

- 避免常见错误:

- 不使用 MD5/SHA-1 等弱哈希函数(2025 年已完全可破解)。

- 不在客户端执行密钥派生(防止算法参数泄露,应在服务器端或 HSM 中执行)。

- 不降低迭代次数提升性能(如将 Argon2 迭代次数从 2 减为 1,会使破解难度下降 50%)。

- 结合其他安全措施:密钥派生需与多因素认证(MFA)、密钥轮换(主密钥每 90 天轮换)、传输加密(HTTPS/TLS 1.3)配合,构建完整安全体系。

七、未来展望:量子时代的密钥派生

随着量子计算技术的发展,传统 KDF 面临新挑战:量子计算机可通过 Grover 算法将暴力破解时间缩短至原来的平方根(如 256 位密钥破解时间从 10^30 年缩短至 10^15 年)。2025 年 NIST 后量子加密标准(PQC)已进入最终阶段,未来密钥派生技术将向以下方向发展:

1. 后量子 KDF 算法

- 基于格的 KDF:如 CRYSTALS-Kyber 的派生变体,利用格问题的量子计算抗性,已在谷歌 Chrome 浏览器中试点应用。

- 增强型内存困难函数:设计量子抗性的内存交互机制(如增加量子比特操作成本),预计 2027 年将出现首个标准化方案。

2. AI 动态参数调整

- 利用 AI 分析实时攻击模式(如 GPU 集群破解特征、量子计算模拟数据),动态调整 KDF 参数(如迭代次数、内存成本)。2025 年某安全厂商已推出 AI 驱动的 KDF 系统,可将攻击识别速度提升 300%,参数调整响应时间 < 100ms。

3. 混合加密方案

- 过渡期采用 “传统 KDF + 后量子 KDF” 双重派生(如 Argon2id 生成基础密钥,再通过格基 KDF 增强量子抗性),确保现有系统平滑过渡到量子安全时代。

八、结语:密钥派生的艺术与责任

密钥派生技术是数字安全的 “隐形锁匠”,它将脆弱的用户密码转化为坚不可摧的加密密钥,将单一主密钥分解为多场景专用子密钥,在安全性与性能之间找到精妙平衡。2025 年的网络安全环境中,正确选择 KDF 算法已不是技术优化,而是企业合规与用户信任的基石 —— 正如 Salesloft 攻击事件所警示的,任何一个参数的疏忽都可能导致百亿级数据泄露。

作为开发者与安全从业者,我们需牢记:密钥派生的核心不是 “越安全越好”,而是 “适配场景的安全才是最好”。在物联网设备上选择轻量的 PBKDF2,在金融系统中部署抗量子的 Argon2id,在云服务中运用灵活的 HKDF,每一次算法选择都是对数字资产的责任承诺。未来,随着量子计算与 AI 技术的融合,密钥派生将进入 “动态智能防护” 时代,但不变的是其守护数字世界安全的核心使命。

8838

8838

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?