在数字世界中,我们每天都会传输大量数据 —— 从手机支付的交易信息到云端存储的工作文件。这些数据在传输过程中可能被篡改、伪造,如何确保数据 “未被动手脚” 且 “确实来自可信方”?消息认证码(Message Authentication Code,简称 MAC)就是解决这一问题的核心技术。本文将带你认识 MAC 家族的三大主流成员:HMAC、CMAC、GMAC,用通俗语言 + 直观图表拆解它们的原理与应用。

一、先搞懂:什么是消息认证码(MAC)?

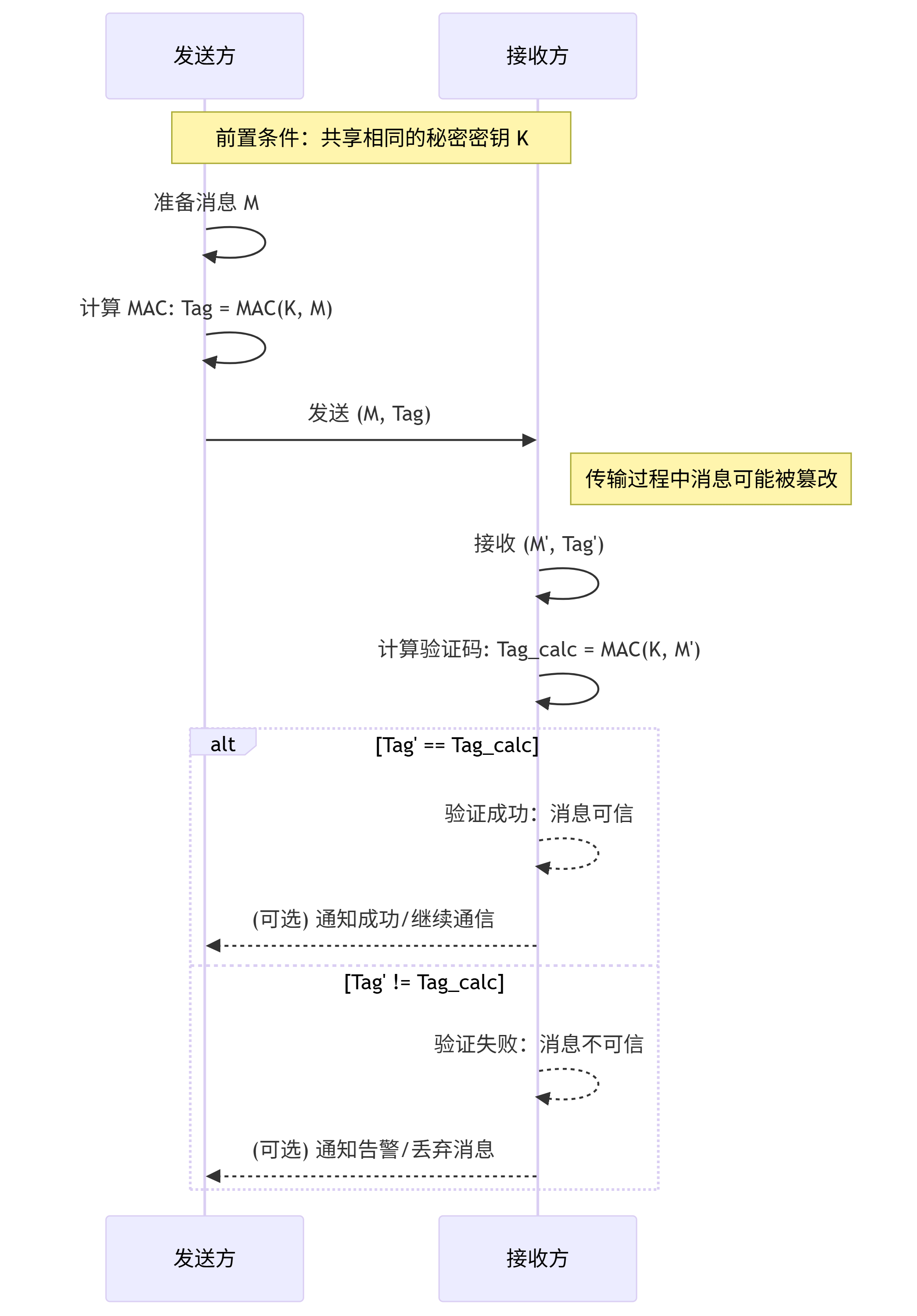

简单来说,MAC 是一种 “带密钥的哈希函数”—— 它需要两个输入:“原始消息” 和 “共享密钥”,通过特定算法计算出一段固定长度的 “认证码”。接收方拿到消息后,用相同的密钥和算法重新计算认证码,若与发送方传来的认证码一致,就说明消息 “完整且来自可信方”。

MAC 的核心作用(2 大能力)

- 数据完整性校验:防止消息被篡改(比如将 “转账 100 元” 改成 “转账 10000 元”);

- 数据源认证:确认消息来自持有共享密钥的合法发送方(防止伪造身份发送假消息)。

MAC 的基本工作流程(流程图)

注意:MAC 与哈希函数(如 MD5、SHA-256)的最大区别是需要密钥—— 哈希函数是 “无密钥的单向计算”,只能校验完整性,无法确认数据源;而 MAC 通过 “共享密钥” 实现了 “完整性 + 数据源双认证”。

二、MAC 家族三巨头:HMAC、CMAC、GMAC 详解

MAC 算法的核心差异在于 “底层依赖的技术”——HMAC 基于哈希函数,CMAC 基于分组密码,GMAC 基于流密码模式,三者各有特点,适用于不同场景。

1. HMAC:基于哈希函数的 “兼容性王者”

HMAC(Hash-based MAC,基于哈希的消息认证码)是应用最广泛的 MAC 算法,它将 “哈希函数” 与 “密钥” 结合,既保留了哈希函数的便捷性,又增加了密钥的安全性。

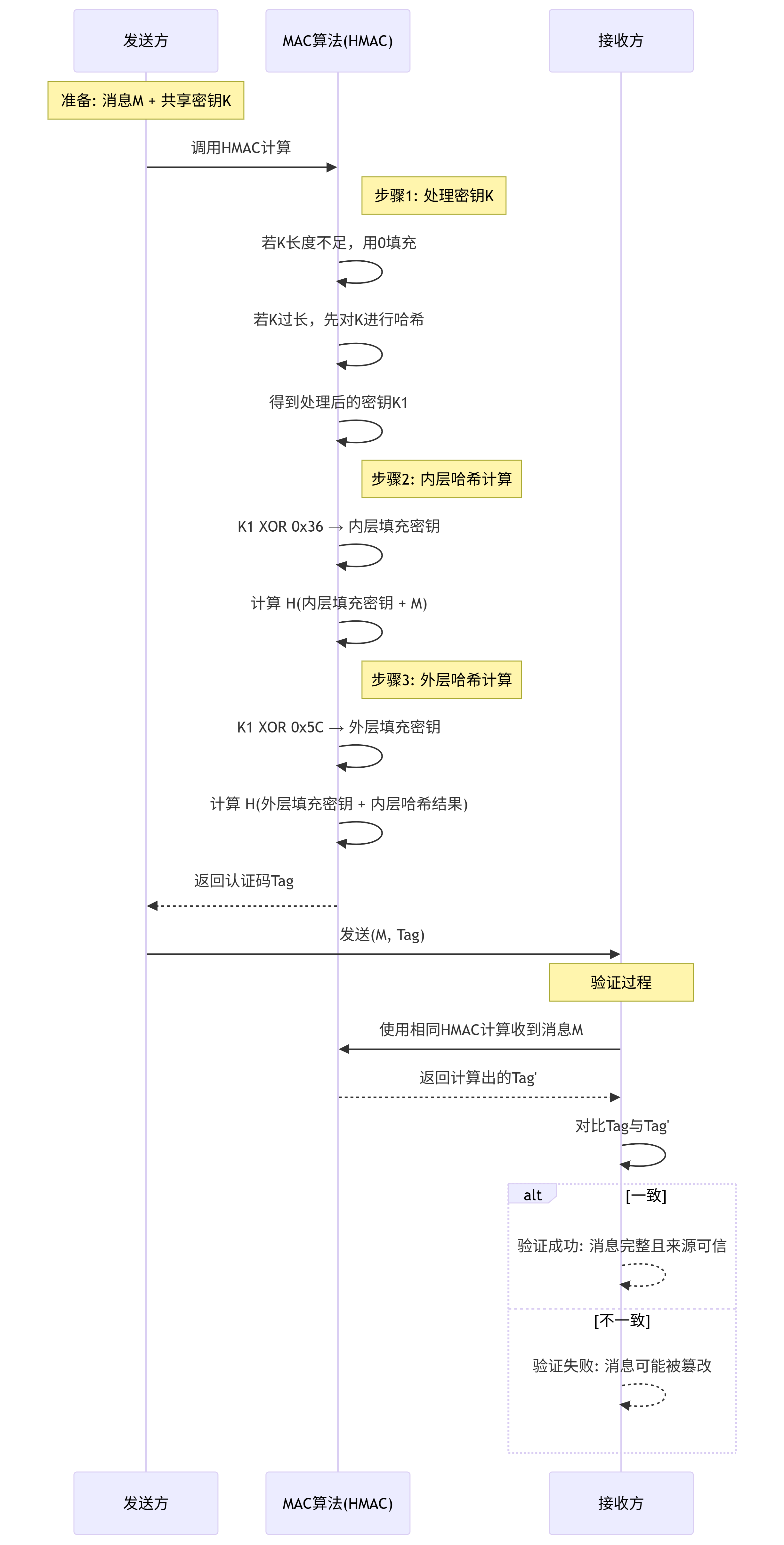

(1)HMAC 的原理:“双层哈希 + 密钥嵌套”

HMAC 的核心思路是 “用密钥对消息进行两次哈希处理”,避免直接将密钥拼接在消息前 / 后导致的安全漏洞。以基于 SHA-256 的 HMAC(简称 HMAC-SHA256)为例,步骤如下:

简单理解:HMAC 先将密钥与 “内层常量” 结合后哈希消息,再将密钥与 “外层常量” 结合后哈希第一次的结果,最终得到认证码。这种双层结构能抵御 “长度扩展攻击”(一种针对哈希函数的常见攻击手段)。

(2)HMAC 的特点

优势:

- 兼容性强:基于通用哈希函数(SHA-1、SHA-2、SHA-3),几乎所有编程语言 / 系统都内置支持;

- 无需依赖对称密码算法,适合仅部署了哈希库的场景;

- 安全性高:只要底层哈希函数安全(如 SHA-256、SHA-3),HMAC 就能抵御主流攻击。

劣势:

- 速度较慢:哈希函数是 “串行处理”,无法并行计算长消息(比如 GB 级数据);

- 不支持 “加密 + 认证一体化”:若需要同时加密消息,需额外搭配 AES 等加密算法。

(3)典型应用场景

- API 接口签名(如微信支付、阿里云 API):防止请求被篡改;

- 文件完整性校验(如 Linux 系统的 rpm 包校验);

- 物联网设备的小型数据认证(如传感器采集的温度数据)。

2. CMAC:基于分组密码的 “加密认证二合一选手”

CMAC(Cipher-based MAC,基于密码的消息认证码)是为 “分组密码”(如 AES、DES)设计的 MAC 算法。它解决了传统 “ECB 模式分组密码” 用于认证时的安全漏洞,同时支持 “加密 + 认证” 联动。

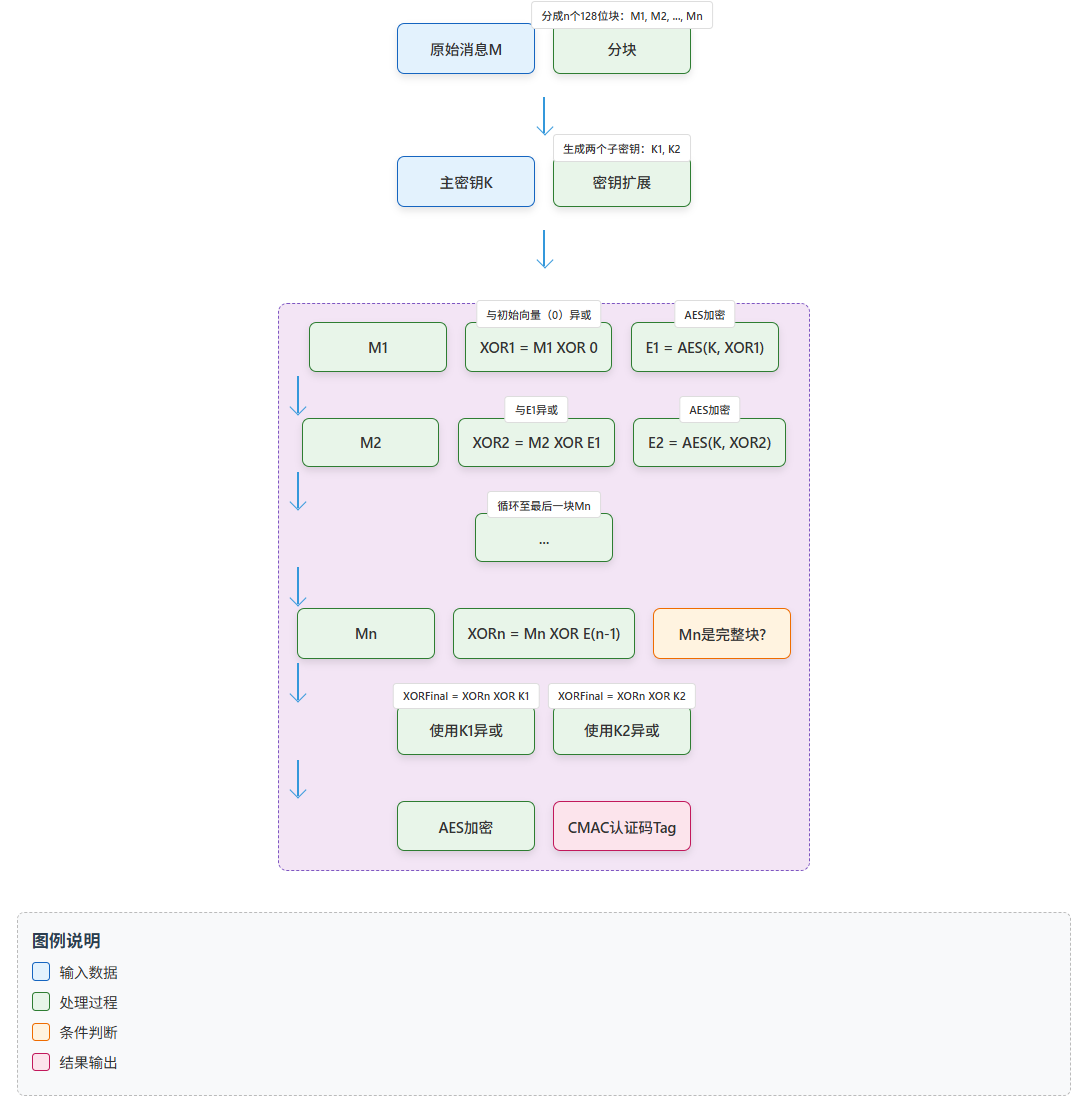

(1)CMAC 的原理:“分组异或 + 密钥扩展”

分组密码的特点是 “将消息分成固定长度的块(如 AES 的 128 位块)” 处理,CMAC 通过 “块间异或 + 最后一块特殊处理” 实现认证,步骤如下(以 AES-128 为例):

关键设计:通过 “子密钥 K1/K2” 处理最后一块消息,避免了 “相同消息块产生相同加密结果” 的漏洞(ECB 模式的致命问题)。

(2)CMAC 的特点

优势:

- 支持 “加密 + 认证一体化”:若在分块处理时直接加密消息块,可同时得到 “加密后的消息 + 认证码”,减少计算步骤;

- 安全性高:基于 AES 等强分组密码,可抵御 “差分攻击”“线性攻击” 等高级攻击;

- 适合短消息:对小于 1KB 的消息处理效率优于 HMAC。

劣势:

- 并行性差:与 HMAC 类似,需按块串行处理,无法利用多核 CPU 加速;

- 依赖分组密码:若系统未部署 AES 等分组密码,需额外集成,兼容性略逊于 HMAC。

(3)典型应用场景

- 金融交易加密认证(如银行卡芯片的交易数据);

- 物联网设备的加密消息认证(如智能家居的控制指令);

- 工业控制系统(如 PLC 设备的指令传输)。

3. GMAC:基于流密码模式的 “高速并行冠军”

GMAC(Galois/Counter Mode MAC,伽罗瓦 / 计数器模式 MAC)是 GCM(Galois/Counter Mode)加密模式的 “认证部分”,基于 “流密码 + 伽罗瓦域乘法” 实现,最大特点是支持并行计算,速度远超 HMAC 和 CMAC。

(1)GMAC 的原理:“计数器加密 + 伽罗瓦哈希”

GMAC 的核心是 “将消息分成块后,用计数器生成的密钥流加密,再通过伽罗瓦域乘法合并结果。

关键设计:

- 并行性:每个消息块的加密和哈希计算可独立进行,适合大文件 / 高速传输场景;

- 伽罗瓦域乘法:一种数学运算,能快速合并多个块的结果,保证认证安全性。

(2)GMAC 的特点

优势:

- 速度极快:支持并行计算,在多核 CPU / 硬件加速(如 AES-NI 指令集)下,处理 GB 级数据比 HMAC 快 5~10 倍;

- 加密 + 认证一体化:与 GCM 模式结合,可同时完成加密和认证,效率极高;

- 支持 “附加数据认证”:可对 “不加密但需认证” 的数据(如消息头、时间戳)一起计算认证码。

劣势:

- 安全性依赖 “IV 唯一性”:若同一密钥下使用相同的 IV(初始向量),会导致认证漏洞;

- 硬件依赖强:若没有硬件加速(如老旧 CPU 不支持 AES-NI),软件实现速度可能不如 HMAC。

(3)典型应用场景

- 高速网络传输(如 5G 核心网的数据传输、视频流加密);

- 大型文件加密存储(如云端硬盘、数据库加密);

- 实时系统(如自动驾驶的传感器数据传输)。

三、HMAC、CMAC、GMAC 对比:怎么选?

为了帮你快速决策,我们将三者的核心指标整理成表格:

|

对比维度 |

HMAC |

CMAC |

GMAC |

|

底层依赖 |

哈希函数(SHA-2、SHA-3 等) |

分组密码(AES、DES 等) |

流密码(GCM 模式 + AES 等) |

|

计算速度 |

较慢(串行) |

中等(串行) |

极快(并行,支持硬件加速) |

|

安全性 |

高(依赖哈希函数安全) |

高(依赖分组密码安全) |

高(需保证 IV 唯一性) |

|

加密 + 认证一体化 |

不支持(需额外加密) |

支持 |

支持(与 GCM 联动) |

|

并行计算支持 |

不支持 |

不支持 |

支持 |

|

兼容性 |

极强(全平台内置) |

较强(需分组密码支持) |

中等(需 GCM 模式支持) |

|

典型应用场景 |

API 签名、文件校验 |

金融交易、物联网短消息 |

5G 传输、大文件加密、实时系统 |

四、总结:数据安全的 “选择逻辑”

消息认证码是数字世界的 “数据防伪标签”,选择 HMAC、CMAC 还是 GMAC,核心看你的场景需求:

- 若需要 “简单、通用、不依赖加密算法”—— 选 HMAC(如 API 签名);

- 若需要 “加密 + 认证二合一,且消息较短”—— 选 CMAC(如金融交易);

- 若需要 “高速处理、大文件 / 实时数据”—— 选 GMAC(如 5G、视频流)。

无论选择哪种,记住一个核心原则:密钥的安全性决定了 MAC 的安全性—— 即使算法再强,若共享密钥被泄露或破解,数据认证也会形同虚设。

HMAC、CMAC、GMAC深度解析

HMAC、CMAC、GMAC深度解析

1266

1266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?