在 HTTPS 加密、VPN 登录、代码签名等场景中,我们总能听到 “X.509 证书” 这个词。它就像网络世界的 “数字身份证”,通过加密技术确认身份合法性,保障数据传输安全。本文将从基础概念出发,带您掌握 X.509 证书的生成、验证与管理逻辑,并用图表直观呈现关键流程。

一、X.509 证书核心概念:什么是 “数字身份证”?

X.509 是国际电信联盟(ITU)制定的公钥证书标准,定义了证书的格式、生成规则和验证逻辑。它的核心作用是:将用户 / 设备的 “身份信息” 与 “公钥” 绑定,由权威机构(CA)签名担保,确保身份不可伪造、公钥可信任。

1.1 证书的核心结构(表格解析)

X.509 证书本质是一个结构化的二进制文件,核心字段可通过文本格式(如 PEM)查看。以下是 V3 版本(当前主流)的关键字段说明:

| 字段名称 | 作用说明 | 示例值 |

| 版本(Version) | 证书格式版本,V3 支持扩展字段(主流) | v3 |

| 序列号(Serial Number) | CA 颁发的唯一标识,用于吊销证书 | 0x1A3F5B7D9C |

| 签名算法(Signature Alg) | CA 签名时使用的算法(哈希 + 非对称加密),确保证书完整性 | SHA256withRSA |

| 颁发者(Issuer) | 签发证书的 CA 名称(如机构、国家、城市) | C=CN, O = 某根 CA, CN = 某根 CA 根证书 |

| 有效期(Validity) | 证书生效 / 失效时间(UTC 时区,避免时区偏差) | 2024-01-01 00:00:00 ~ 2025-01-01 23:59:59 |

| 主体(Subject) | 证书持有者信息(个人 / 设备 / 服务器),与公钥绑定 | C=CN, O = 某公司,CN=www.example.com |

| 主体公钥信息(Subject Public Key Info) | 持有者的公钥 + 公钥算法(如 RSA、ECDSA),用于加密或验签 | RSA 公钥(2048 位) |

| 扩展字段(Extensions) | V3 版本新增,含关键功能(如域名绑定、证书用途) | Subject Alternative Name: DNS:www.example.com, DNS:api.example.com |

| CA 签名值(Signature Value) | CA 用私钥对证书内容的签名,用于验证证书未被篡改 | 二进制签名数据(PEM 格式下为 Base64 编码) |

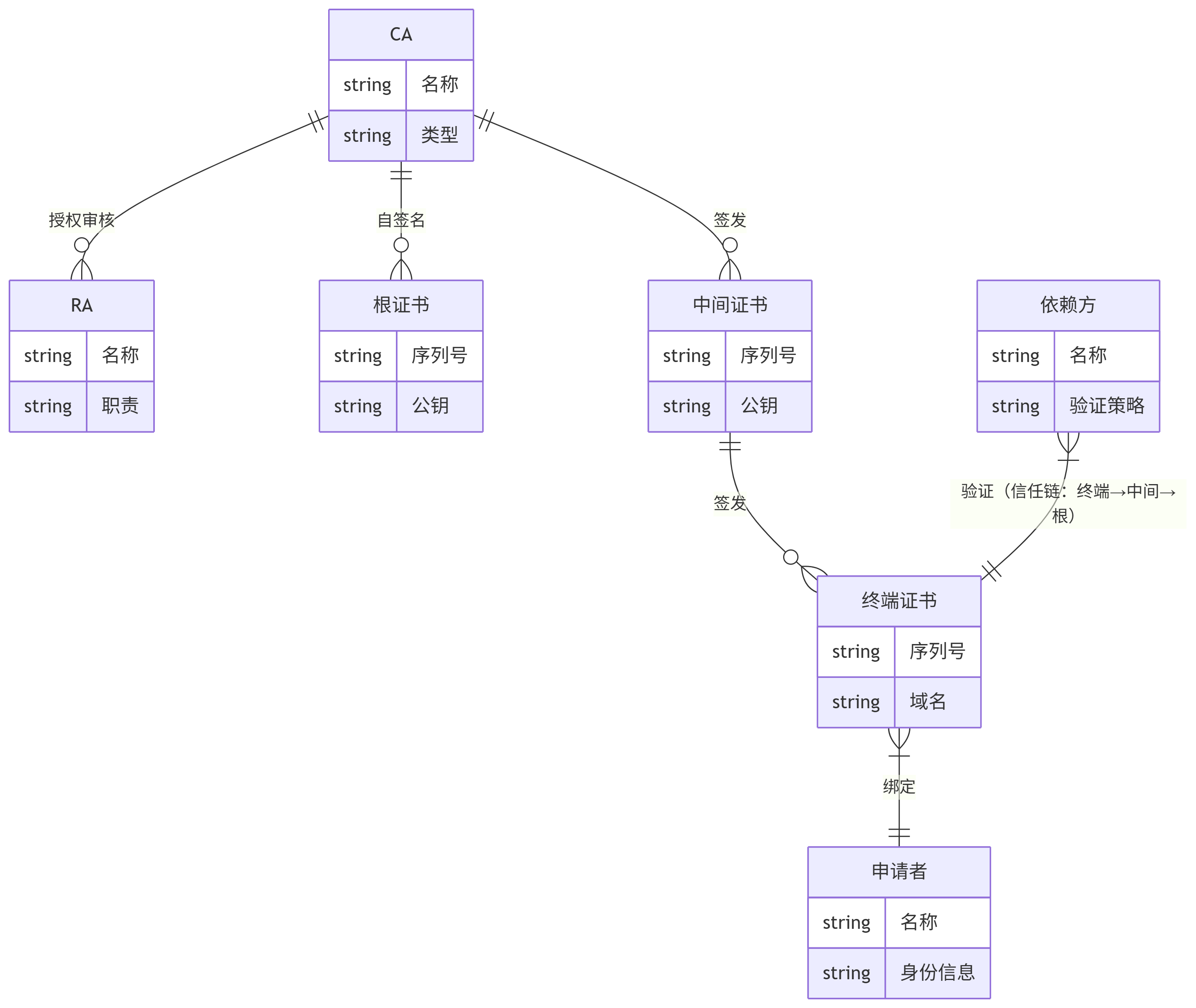

1.2 PKI 体系:证书的 “信任基石”

X.509 证书依赖公钥基础设施(PKI) 实现信任传递,核心角色包括:

- CA(证书颁发机构):权威机构,负责审核申请者身份、签发证书、管理吊销(如 Let's Encrypt、Verisign)。

- RA(注册机构):CA 的 “助手”,负责接收申请者资料、初步审核(如企业内部 RA 审核员工身份)。

- 申请者(End Entity):需要证书的主体(如网站服务器、个人用户、IoT 设备)。

- 依赖方(Relying Party):使用证书验证身份的一方(如浏览器、VPN 客户端)。

PKI 信任链逻辑可通过下图理解:

注:根证书是 CA 自签名的 “信任起点”,预装在操作系统 / 浏览器中(如 Windows 的 “受信任的根证书颁发机构”)。

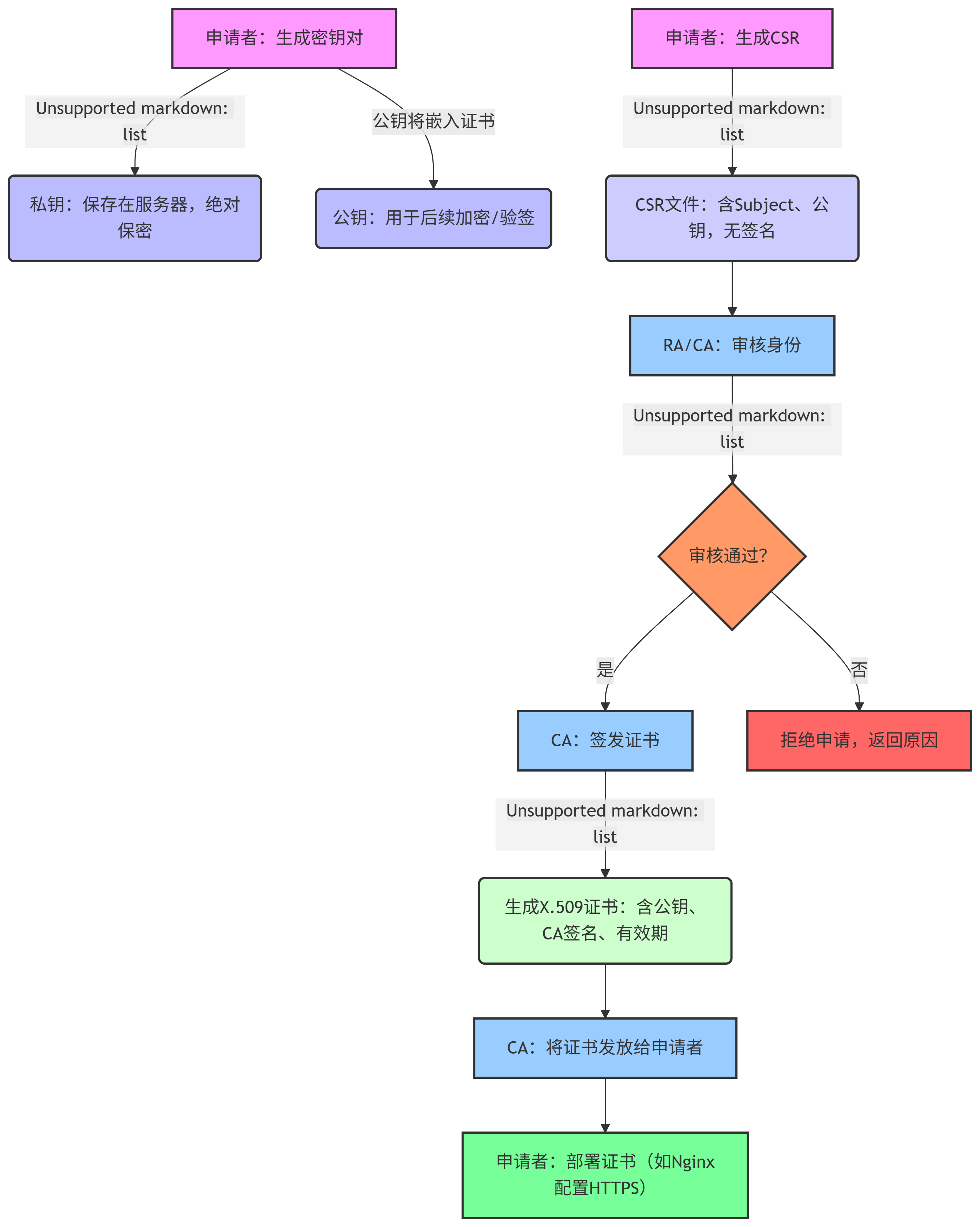

二、X.509 证书生成流程:从 “申请” 到 “发证”

证书生成需经过 “申请者准备→CA 审核→CA 签名” 三个阶段,完整流程如下(以网站申请 HTTPS 证书为例):

关键步骤详解:

- 生成密钥对:申请者用 OpenSSL 命令生成 RSA/ECDSA 密钥对(示例:openssl genrsa -out server.key 2048),私钥需存储在安全介质(如硬件加密卡 HSM),泄露会导致证书失效。

- 生成 CSR:通过私钥生成 CSR(示例:openssl req -new -key server.key -out server.csr),需填写 Subject 信息(如域名 CN),部分场景需添加扩展字段(如多域名 SAN)。

- CA 审核:CA 通过 “域名验证”(如给域名管理员发邮件、解析特定 DNS 记录)确认申请者对域名的所有权,企业证书还需审核营业执照等资质。

- 签发证书:CA 用自身私钥对 CSR 内容 + 有效期等信息进行签名(如 SHA256 哈希后用 RSA 加密),生成最终证书(通常为 PEM 格式,以-----BEGIN CERTIFICATE-----开头)。

三、证书验证机制:如何确认 “身份合法”?

当依赖方(如浏览器访问 HTTPS 网站)收到证书时,需通过 “四步验证” 确认证书合法,避免伪造或篡改:

3.1 验证核心维度(表格总结)

| 验证维度 | 验证逻辑 | 失败后果 |

| 1. 有效期验证 | 检查当前时间是否在证书 “Validity” 范围内(需同步系统时间,避免时区错误) | 证书已过期 / 未生效,浏览器提示 “证书过期” |

| 2. 签名完整性验证 | 用 CA 公钥解密证书的 “Signature Value”,得到哈希值;再对证书内容重新哈希,对比两者是否一致 | 证书被篡改,判定为 “无效证书” |

| 3. 信任链验证 | 追溯证书的 “信任链”:终端证书→中间证书→根证书,确保每一级都由上一级 CA 签发,且根证书在本地 “受信任列表” 中 | 信任链断裂(如根证书未预装),提示 “未知 CA” |

| 4. 吊销状态验证 | 检查证书是否被 CA 吊销(通过 CRL 或 OCSP 查询) | 证书已吊销(如私钥泄露),拒绝连接 |

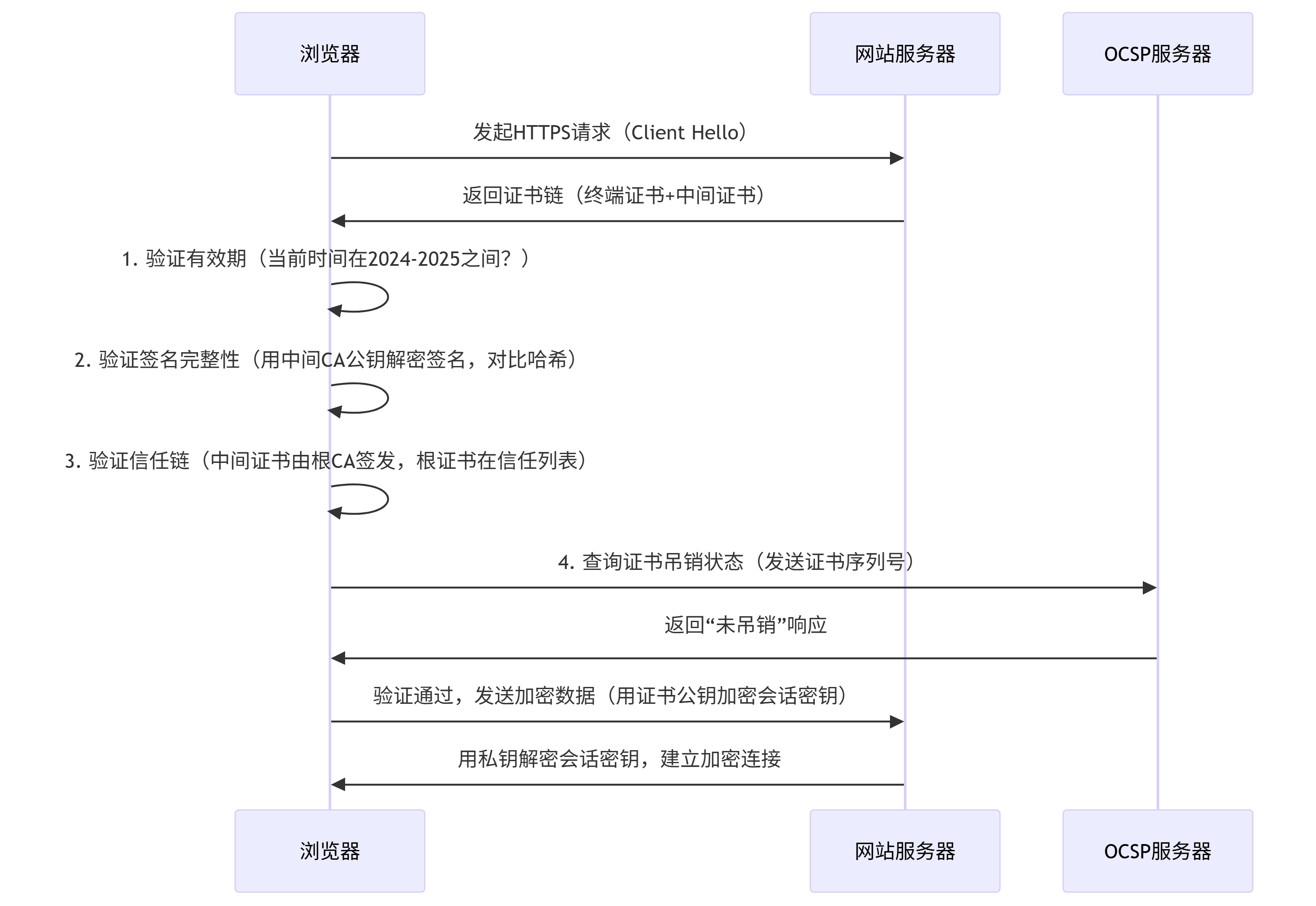

3.2 浏览器验证 HTTPS 证书示例(序列图)

以 Chrome 访问Example Domain为例,验证流程如下:

注:若 OCSP 服务器不可用,浏览器会 fallback 到 CRL(证书吊销列表)查询,但 CRL 文件较大,加载较慢,目前主流用 OCSP(在线证书状态协议)实时查询。

四、证书全生命周期管理:从 “颁发” 到 “淘汰”

X.509 证书的管理需覆盖 “颁发→存储→更新→吊销” 全生命周期,避免因管理不当导致安全风险:

4.1 证书存储方式对比(表格)

证书和私钥的存储安全性直接影响整体安全,不同存储方式的特点如下:

| 存储方式 | 特点 | 适用场景 | 风险点 |

| 本地文件(如 PEM 格式) | 简单易操作,用密码保护私钥(如openssl rsa -des3 -in server.key -out server.enc.key) | 小型网站、测试环境 | 文件泄露(如服务器被入侵)、误删除 |

| 操作系统密钥库 | 集成系统安全机制(如 Windows 的 “证书管理器”、Linux 的 OpenSSL 密钥库) | 桌面应用、本地服务 | 系统权限泄露导致密钥被窃取 |

| 硬件加密设备(HSM) | 私钥永不出设备,通过 API 调用签名 / 解密,抗物理攻击(如掉电销毁密钥) | 金融、电商等核心业务服务器 | 设备故障导致服务中断,成本较高 |

| 云服务商密钥管理服务(KMS) | 云厂商提供的托管服务(如 AWS KMS、阿里云 KMS),自动备份、轮换密钥 | 云原生应用、Serverless 架构 | 依赖云厂商安全性,网络延迟 |

4.2 证书吊销:如何 “废除” 危险证书?

当私钥泄露、域名变更等情况发生时,CA 需吊销证书,常用两种机制:

| 吊销机制 | 原理 | 优点 | 缺点 | 适用场景 |

| CRL(证书吊销列表) | CA 定期发布包含吊销证书序列号的列表(如每天更新),依赖方本地缓存查询 | 不依赖实时网络,适合离线场景 | 列表体积随吊销数量增长,更新有延迟 | 内网系统、IoT 设备(网络不稳定) |

| OCSP(在线证书状态协议) | 依赖方实时向 OCSP 服务器发送证书序列号,服务器返回 “未吊销 / 已吊销” 状态 | 实时性强,响应速度快 | 依赖 OCSP 服务器可用性,增加网络请求 | 互联网服务(如 HTTPS、移动 APP) |

4.3 证书更新:避免 “过期断服”

证书有效期通常为 1-3 年(Let's Encrypt 免费证书为 90 天),需提前更新:

- 手动更新:到期前重新生成 CSR→提交 CA→替换服务器证书(适合小型场景)。

- 自动更新:通过工具(如 Certbot)或云服务(如 AWS Certificate Manager)实现自动申请、部署(适合大规模集群,避免人工遗漏)。

五、典型应用场景

X.509 证书已渗透到网络安全的各个领域,常见场景包括:

- HTTPS 加密:网站服务器部署证书,实现 “身份验证 + 数据加密”,浏览器地址栏显示 “小绿锁”。

- VPN 身份认证:远程员工通过 “客户端证书” 登录 VPN,确保只有授权设备可接入内网。

- 代码签名:软件开发商用证书签名代码,操作系统验证签名后确认代码未被篡改(如 Windows 的数字签名)。

- IoT 设备认证:智能设备(如摄像头、工业传感器)通过证书接入平台,防止伪造设备接入。

六、总结与展望

X.509 证书是网络信任的 “基石”,其核心价值在于通过 “权威签名 + 公钥绑定” 解决了 “身份不可信” 的问题。随着量子计算的发展,传统 RSA/ECDSA 算法面临被破解的风险,未来 X.509 证书将逐步支持 “后量子密码算法”(如 CRYSTALS-Kyber),进一步提升安全性。

对于开发者和运维人员而言,掌握证书的 “生成 - 验证 - 管理” 逻辑,不仅能保障业务安全,还能避免因证书问题导致的服务中断(如 2021 年某大厂因证书过期导致 APP 无法使用)。

附录:常见术语表

| 术语 | 英文缩写 | 解释 |

| 公钥基础设施 | PKI | 支持公钥加密和证书管理的系统,X.509 是其核心标准 |

| 证书颁发机构 | CA | 签发和管理 X.509 证书的权威机构 |

| 证书签名请求 | CSR | 申请者向 CA 提交的 “证书申请文件”,含身份信息和公钥 |

| 在线证书状态协议 | OCSP | 实时查询证书吊销状态的协议 |

| 证书吊销列表 | CRL | CA 发布的已吊销证书列表,用于离线查询 |

| 硬件安全模块 | HSM | 存储私钥的硬件设备,提供高强度加密保护 |

1249

1249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?