当你在浏览器输入 “https://” 访问网站时,有没有想过:电脑怎么确定对面的 “淘宝”“银行 APP” 是真的,而不是黑客伪装的?答案就藏在X.509 证书里 —— 它就像网络世界的 “身份证”,用加密技术证明 “对方是谁”,守护着每一次线上转账、购物和信息传输。

一、先搞懂一个比喻:X.509 证书 = 网络世界的 “身份证”

现实生活中,你要证明 “我是我”,会拿出身份证 —— 上面有姓名、照片、有效期,还有公安局的盖章(证明这张证是真的)。X.509 证书和身份证的逻辑完全一致:

| 现实身份证要素 | X.509 证书对应要素 | 作用说明 |

| 姓名 / 住址 | 主体(Subject) | 证明 “证书属于谁”(比如www.taobao.com) |

| 身份证号 | 序列号(Serial Number) | 证书的唯一编号,类似 “证件 ID” |

| 有效期 | 有效期(Validity) | 证书的 “使用期限”,过期后失效 |

| 公安局盖章 | CA 数字签名 | 由权威机构(CA)认证,证明 “这张证书没被篡改” |

| 附加信息 | 公钥(Public Key) | 证书持有者的 “公开钥匙”,用于加密通信(后文详解) |

(左侧:身份证实物图,标注 “姓名、有效期、公安局章”;右侧:证书信息截图,标注 “主体、有效期、CA 签名”;中间用双向箭头连接,标注 “逻辑对等”)

二、技术原理拆解:X.509 证书是怎么 “防伪” 的?

身份证靠公安局的公章防伪,X.509 证书靠加密算法 + 权威机构(CA) 双重保障。要理解它,只需搞懂 3 个核心概念:

1. 核心组件:证书里到底装了什么?

一张标准的 X.509 证书,本质是一个 “加密数据包”,包含 5 个关键部分(可类比身份证的 “内页信息”):

| 组件名称 | 技术作用 | 通俗解释 |

| 版本(Version) | 标记证书遵循的 X.509 标准版本(如 v3) | 类似身份证的 “2019 版”“2004 版” |

| 序列号(Serial Number) | CA 给证书分配的唯一编号,全球不重复 | 比身份证号更唯一的 “证书专属 ID” |

| 主体(Subject) | 证书持有者信息(如网站域名、企业名称) | 明确 “这张证是谁的” |

| 公钥(Public Key) | 持有者的 “公开加密钥匙”(非对称加密算法生成) | 类似 “快递收件箱”:任何人都能往里面放东西(加密数据),但只有持有者有 “钥匙”(私钥)能打开 |

| CA 签名(Signature) | CA 用自己的私钥对证书内容加密后的结果 | 相当于 “公安局公章”:验证时用 CA 的公钥解密,能解开就说明证书没被篡改 |

(中心:证书文件图标;周围用方框环绕 5 个组件,每个组件配简单图标 —— 版本用 “v3” 标识,序列号用 “#12345” 标识,主体用 “域名图标” 标识,公钥用 “钥匙图标” 标识,CA 签名用 “印章图标” 标识;箭头指向中心,标注 “组成证书的核心部分”)

2. 关键升级:扩展字段 —— 证书的 “多功能附加页”

X.509 v3 版本的核心改进就是扩展字段(Extensions)—— 相当于给 “身份证” 加了 “附加页”,能灵活适配不同场景需求(比如多域名验证、密钥用途限制等)。这些字段由 CA 根据实际需求添加,每个扩展字段都有唯一的 “对象标识符(OID)”,确保设备能准确识别。

以下是最常见、最实用的 6 类扩展字段:

| 扩展字段名称(OID 示例) | 技术定义 | 通俗比喻 | 实际作用场景 |

| Subject Alternative Name(SAN)2.5.29.17 | 记录证书持有者的 “备用标识”,可包含域名、IP 地址、邮箱等 | 类似身份证上的 “附加联系方式”(手机号、紧急联系人邮箱) | 解决 “一个证书对应多个域名” 需求:比如百度的证书,SAN 可包含www.baidu.com、map.baidu.com、tieba.baidu.com,用户访问这些域名时都能验证通过 |

| Key Usage(KU)2.5.29.15 | 限制证书中公钥的 “使用范围”,仅允许指定操作 | 类似身份证上的 “用途限制”(如 “仅限乘坐高铁使用”) | 防止公钥被滥用:比如 “仅签名” 的 KU 字段,意味着公钥只能用于验证数字签名,不能用于加密数据;“仅加密” 则相反 |

| Extended Key Usage(EKU)2.5.29.37 | 更细致的 “证书用途限制”,明确证书的具体应用场景 | 类似身份证的 “特殊用途标注”(如 “用于教师资格认定”“用于护照申请”) | 区分证书类型:- 服务器证书(EKU 含 “服务器身份验证”):用于 HTTPS 网站;- 代码签名证书(EKU 含 “代码签名”):用于验证软件安装包合法性;- 客户端证书(EKU 含 “客户端身份验证”):用于银行 APP 登录身份验证 |

| Authority Information Access(AIA)2.5.29.18 | 提供 “颁发该证书的 CA 信息”,包括 CA 证书下载地址、在线验证地址 | 类似身份证上的 “发证公安局查询方式”(如 “可登录 XX 网站查询发证机关”) | 解决 “中间 CA 证书缺失” 问题:当设备没有预装中间 CA 证书时,可通过 AIA 地址自动下载该 CA 证书,完成信任链验证 |

| CRL Distribution Points(CDP)2.5.29.31 | 提供 “证书吊销列表(CRL)” 的访问地址,CRL 记录已失效但未过期的证书 | 类似身份证的 “挂失查询渠道”(如 “可拨打 XX 电话查询身份证是否挂失”) | 及时识别 “已作废证书”:比如某网站证书被黑客盗取,CA 会将其加入 CRL,设备访问时通过 CDP 获取 CRL,发现证书已吊销,立即阻断连接 |

| Basic Constraints(BC)2.5.29.19 | 标记证书是否为 “CA 证书”,以及该 CA 能颁发的证书层级 | 类似身份证上的 “资质标注”(如 “可作为单位证明文件”“仅个人使用,不可作为单位资质”) | 防止 “伪造 CA 证书”:- 根 CA / 中间 CA 证书:BC 字段标注 “CA:TRUE”,允许颁发下级证书;- 普通网站证书:BC 字段标注 “CA:FALSE”,禁止用于颁发其他证书 |

图 5:X.509 扩展字段示意图

(左侧:证书文件图标,标注 “X.509 v3 证书”;右侧:6 个扩展字段卡片,每个卡片配专属图标 ——SAN 用 “多域名图标”、KU 用 “权限限制图标”、EKU 用 “场景标注图标”、AIA 用 “CA 查询图标”、CDP 用 “吊销列表图标”、BC 用 “资质判断图标”;箭头从证书指向各卡片,标注 “扩展字段:证书的多功能附加页”)

3. 信任基石:CA—— 网络世界的 “公安局”

为什么 CA 的签名能防伪?因为 CA 是权威的证书颁发机构(比如国内的 CFCA、国外的 Let’s Encrypt),就像现实中的公安局,只有它盖章的 “身份证”(证书)才被认可。

这里有个关键逻辑:所有设备(电脑、手机)出厂时,都会预装 “根 CA 证书”—— 相当于把 “公安局的公章样式” 提前存在设备里。当你访问网站时,设备会做两件事:

- 拿到网站的 X.509 证书,查看 “CA 签名”;

用预装的 “根 CA 公钥” 解密签名:

- 能解开 → 证明证书是 CA 颁发的,没被篡改;

- 解不开 → 证书是伪造的,浏览器会弹出 “不安全” 警告。

(金字塔结构:顶层是 “根 CA”,配 “国家机构图标”;中层是 “中间 CA”,配 “地方机构图标”;底层是 “网站证书”,配 “网站图标”;箭头从顶层指向底层,标注 “信任传递”;旁边文字说明:“根 CA 信任中间 CA,中间 CA 信任网站证书,最终设备信任网站”)

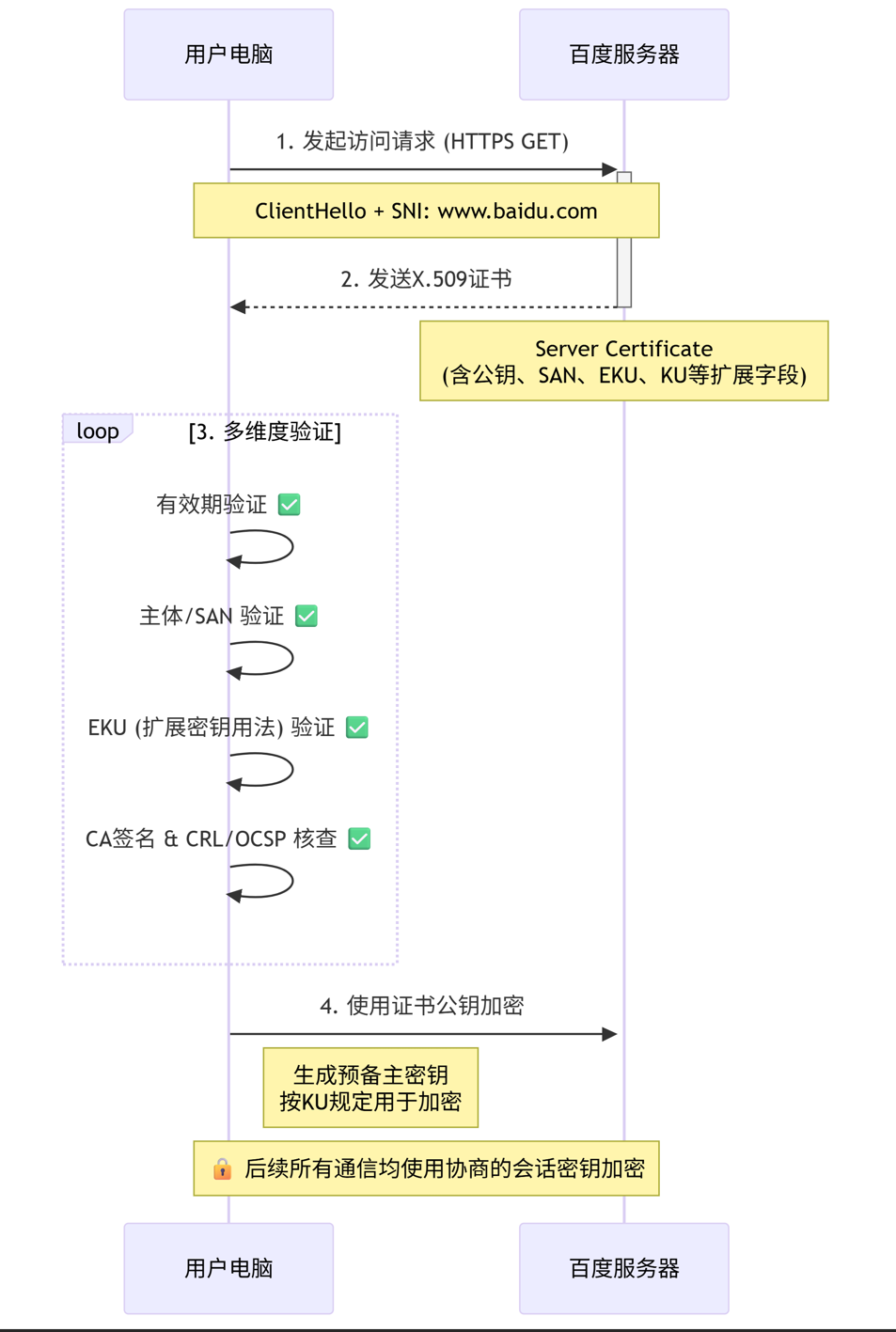

4. 工作流程:HTTPS 里的证书是怎么用的?

以访问 “https://www.baidu.com” 为例,证书的工作流程就像 “快递签收”:

- 你发起请求:在浏览器输入网址,电脑向百度服务器发送 “我要访问你,请证明身份”;

- 服务器发 “身份证”:百度服务器把自己的 X.509 证书发给你的电脑(证书含 SAN 字段,包含百度旗下多个域名);

- 你的电脑验证 “身份证”:

- 检查有效期(没过期吗?);

- 检查主体和 SAN(是否包含www.baidu.com?);

- 检查 EKU(是否为 “服务器身份验证” 用途?);

- 用预装的根 CA 公钥解密 CA 签名(是真的 CA 盖章吗?);

- (可选)通过 CDP 查询 CRL,确认证书未吊销;

4. 验证通过,开始加密通信:

- 你的电脑用证书里的 “公钥”(KU 字段限制为 “仅加密”)加密一个 “随机密码”,发给百度服务器;

- 百度服务器用自己的 “私钥”(只有自己有)解开密码;

- 双方用这个 “随机密码” 传输数据(比如你搜索的内容),黑客即使截获数据也解不开。

三、常见问题:你可能关心的 3 个细节

1. 为什么有的证书免费(如 Let’s Encrypt),有的要花钱?

免费证书和付费证书的核心功能一致(都是证明身份),区别在 “保障范围” 和 “扩展字段支持”:

- 免费证书:通常只支持单个域名(SAN 字段仅含 1 个域名),EKU 仅限 “服务器身份验证”,适合个人网站;

- 付费证书:支持多域名(SAN 字段可含数十个域名),可定制 EKU(如同时支持 “服务器验证 + 客户端验证”),提供 CDP 实时吊销查询,适合银行、电商等敏感场景。

2. 证书过期了会怎么样?

和身份证过期不能用一样,证书过期后:

- 浏览器会弹出 “您的连接不是私密连接” 警告;

- 网站无法使用 HTTPS,用户看不到 “小绿锁” 图标,可能不敢访问。

所以网站管理员需要在证书过期前,向 CA 申请 “续期”(类似换身份证),续期后的证书会更新有效期和序列号,扩展字段可根据需求调整。

3. 黑客能伪造证书吗?

很难!因为伪造证书需要突破多重防线:

- 窃取 CA 私钥(CA 将私钥存于离线服务器,甚至硬件加密设备,几乎无法窃取);

- 伪造扩展字段(比如给普通证书添加 “CA:TRUE” 的 BC 字段,但设备验证时会检查 CA 签名,伪造的签名无法通过根 CA 公钥解密);

- 绕过 CRL/AIA 验证(即使伪造证书,设备通过 CDP 查询到 “证书不在 CRL 中”,但 AIA 无法获取对应的 CA 证书,信任链断裂仍会报错)。

就像伪造身份证,除非你能复刻公安局的公章、伪造附加页信息,还能篡改全国身份证查询系统,否则一查就露馅。

四、总结:X.509 证书的核心价值

X.509 证书看似复杂,本质是解决了网络世界的 “信任难题”—— 基础组件保证 “身份真实性”,扩展字段则让证书 “适配多样化场景”,从 “基础身份证” 升级为 “多功能安全证件”。

没有它,我们的线上转账(依赖客户端证书的 EKU 验证)、软件安装(依赖代码签名证书的 EKU 验证)、多域名访问(依赖 SAN 字段)都将暴露在风险中。下次看到浏览器地址栏的 “小绿锁”,你可以知道:这背后不仅有 CA 的权威背书,还有扩展字段在默默做着 “场景适配” 和 “安全限制”,守护着每一次网络交互。

29

29

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?