引言:守护数字文明的基石

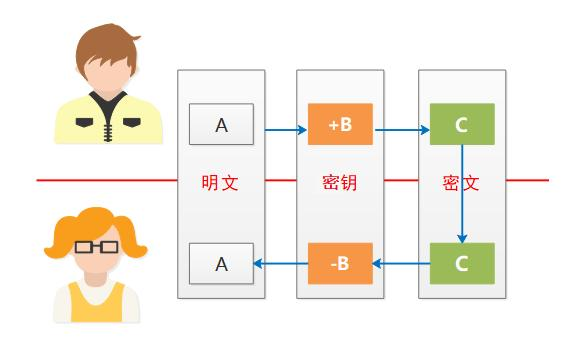

在数字世界里,我们的每一次网络购物、手机支付、浏览网页,背后都有一道无形的 “安全屏障”—— 对称加密。如果把数字信息比作一份珍贵的文件,对称加密就如同一把 “数字世界的通用锁”,加密时用这把钥匙锁上文件,解密时还得用同一把钥匙打开,它是保障数据不被泄露、篡改的核心技术。

其实,对称加密早已渗透到我们生活的方方面面。当你用手机连接 Wi-Fi 时,WPA3 协议依靠它保护网络不被蹭网;当你在网上银行转账时,HTTPS 网页加密(采用 AES 或 ChaCha20 算法)确保转账信息不被拦截;电脑里的 BitLocker 磁盘加密、4G/5G 手机通信中的数据保护(用到 ZUC 算法),都离不开对称加密的支撑。

值得骄傲的是,我国在对称加密领域也有着突出贡献。自主设计的 SM4、ZUC 等商用密码算法,不仅成为国内重要领域的安全保障,还成功跻身国际标准行列,这标志着我国密码技术与应用迈入了高质量发展的新阶段。

接下来,就让我们一起走进对称加密的世界,看看它是如何从古代的简单密码,一步步发展到如今能对抗未来挑战的先进技术,深入了解主流算法的核心原理,以及它将如何应对量子计算带来的冲击。

第一部分:起源与演进 — 从艺术到科学

1.1 古典密码的智慧

早在几千年前,人类就开始尝试用密码保护信息,这便是古典密码的起源。其中,凯撒密码是最经典的例子之一。它的原理很简单,就是将明文中的每个字母按照固定的位数向后(或向前)移位。比如约定移位 3 位,那么字母 “A” 就变成 “D”,“B” 变成 “E”,“HELLO” 就会变成 “KHOOR”。这种通过替换字母来隐藏信息的方式,便是古典密码中 “替换” 思想的体现。

而维吉尼亚密码则更进一步,它采用多表替换的方式。简单来说,就是使用多套凯撒密码表,根据密钥的不同字母来决定使用哪一套表进行替换。比如密钥是 “ABC”,那么明文中第 1 个字母用 A 对应的凯撒表(移位 0 位),第 2 个字母用 B 对应的凯撒表(移位 1 位),第 3 个字母用 C 对应的凯撒表(移位 2 位),第 4 个字母又回到 A 对应的表,以此循环。这种方式比单一的凯撒密码更难破解,同时也融入了 “置换” 的思路,让信息隐藏得更深。

1.2 机械时代的辉煌与落幕:ENIGMA

到了 20 世纪,机械密码机登上了历史舞台,其中最著名的便是德国在二战期间使用的 ENIGMA(英格玛)密码机。它的结构十分复杂,有多个转子、反射器和插板。转子可以像表盘一样转动,每个转子上的字母对应关系都不同,反射器能将电流反射回去,插板还能进一步交换字母的连接。当操作人员按下一个字母键时,电流经过转子、反射器、插板等部件的复杂转换,最终会在指示灯上显示出对应的密文字母。

ENIGMA 在当时被誉为 “无法破解的密码机”,它的复杂性让德国军队对其安全性充满信心,广泛用于军事通信。但最终,在图灵等一批科学家的努力下,通过分析密码的规律、利用缴获的密码机部件,以及研制出专门的破解机器 “炸弹机”,ENIGMA 的秘密被成功揭开。这一事件不仅改变了二战的战局,也让人们深刻认识到:一款密码的安全性,不仅取决于算法本身的强度,更离不开对密钥的妥善管理。如果密钥被泄露或者管理不善,再复杂的算法也形同虚设。

1.3 理论奠基:香农与《通信的数学理论》

ENIGMA 的破解让人们意识到,密码学需要更坚实的理论基础。1948 年,美国数学家克劳德・香农发表了《通信的数学理论》,为现代密码学的发展奠定了重要基石。在这篇论文中,香农提出了 “混淆” 和 “扩散” 两大核心思想,至今仍是现代密码算法设计的黄金法则。

“混淆” 指的是让密钥和密文之间的关系变得尽可能复杂、难以捉摸。就像把一把钥匙掰成无数小碎片,再和密文的各个部分混合在一起,即使对手截获了密文,也很难从中找到密钥的痕迹。而 “扩散” 则是让明文中的每一位信息,都能影响到密文中的许多位。好比在一杯清水里滴入一滴墨水,墨水会逐渐扩散到整杯水中,明文中的一个微小变化,都会让密文产生巨大的改变,从而让对手无法通过分析密文的局部变化来推测明文的信息。

1.4 数据加密标准:DES 的兴衰

随着计算机技术的发展,传统的机械密码机逐渐被电子密码算法取代。1977 年,美国国家标准局(现 NIST)正式采纳 DES(数据加密标准)作为联邦政府的加密标准,这是现代对称加密算法发展的重要里程碑。

DES 采用了 Feistel 网络结构,这种结构的一大优势是加密和解密过程非常相似,只是密钥的使用顺序有所不同。这就大大简化了硬件实现的难度,在当时的技术条件下,能有效降低加密设备的成本和复杂度。DES 的分组长度为 64 位,密钥长度为 56 位(实际输入 64 位,其中 8 位为校验位),通过 16 轮迭代运算完成加密。

然而,随着计算机运算能力的不断提升,DES 的缺陷逐渐暴露出来。56 位的密钥长度过短,使得暴力破解成为可能 —— 也就是通过尝试所有可能的密钥来破解密码。1999 年,一群密码爱好者利用分布式计算技术,仅用 22 小时 15 分钟就成功破解了 DES 加密的数据。这一事件彻底宣告了 DES 的落幕,也促使人们开始寻找更安全的加密算法。

第二部分:主流对称加密算法技术原理深入

在现代对称加密领域,算法主要分为块密码和流密码两大类,它们各自有着不同的特点和应用场景。接下来,我们将深入解析几款主流的对称加密算法,揭开它们的技术面纱。

2.1 块密码 vs. 流密码

块密码就像工厂里的 “批量处理器”,它会将明文按照固定的长度分成一个个数据块(常见的块长度有 64 位、128 位),然后对每个数据块分别进行加密处理。不过,当需要加密的明文长度超过一个数据块时,块密码不能直接使用,必须配合 “工作模式”。比如 CBC(密码分组链接)模式,会将前一个密文块与当前明文块进行异或运算后再加密;CTR(计数器)模式则通过对计数器进行加密来生成密钥流,再与明文块异或。不同的工作模式,在安全性、效率和用途上都有所区别。

流密码则更像 “实时生成器”,它会根据密钥动态生成一串与明文长度相同的伪随机密钥流,然后将密钥流与明文数据流逐位进行异或运算,得到密文;解密时,用相同的密钥生成相同的密钥流,再与密文异或,就能还原出明文。流密码的一大优势是运算速度快,不需要等待整个数据块收集完成再处理,非常适合对实时性要求高的场景,尤其在硬件实现上表现出色。

2.2 高级加密标准:AES

1997 年,为了替代安全性不足的 DES,美国国家标准与技术研究院(NIST)公开征集新的加密标准,经过多轮筛选和评估,由比利时密码学家设计的 Rijndael 算法最终胜出,并在 2001 年被正式命名为 AES(高级加密标准),成为全球广泛使用的对称加密算法。

AES 的核心结构是 SPN( substitution-permutation network,代换 - 置换网络),它通过多轮迭代运算实现对数据的加密,支持 128 位、192 位和 256 位三种密钥长度,对应的迭代轮数分别为 10 轮、12 轮和 14 轮。每一轮迭代都包含四个关键步骤:

字节替换(S-Box):这是 AES 中实现 “混淆” 的核心步骤。它会将每个字节按照一个固定的查找表(S-Box)进行替换,将原本有规律的字节转换为无规律的字节,让密钥和密文之间的关系变得复杂。比如字节 “0x00” 经过 S-Box 替换后会变成 “0x63”,“0x01” 会变成 “0x7c”。

行移位:主要实现 “扩散” 功能。对于 128 位的明文块(按 4x4 矩阵排列),第一行保持不变,第二行每个字节向左移动 1 位,第三行向左移动 2 位,第四行向左移动 3 位。通过这种移位操作,让明文中的信息扩散到矩阵的不同位置。

列混合:进一步加强 “扩散” 效果。它会对矩阵中的每一列进行线性变换,通过复杂的数学运算,让每一列中的每个字节都影响到该列变换后的所有字节。也就是说,明文中某一列的一个微小变化,都会导致密文中该列的所有字节发生改变。

轮密钥加:将当前轮的中间结果与该轮的子密钥进行异或运算。子密钥是由初始的主密钥通过 “密钥扩展” 过程生成的,每一轮都有一个独特的子密钥。这一步能将密钥信息融入到数据中,确保每一轮加密都与密钥紧密关联。

AES 的密钥扩展过程也十分关键。它会根据主密钥,按照特定的算法生成多轮迭代所需的所有子密钥。比如 128 位的主密钥,会生成 11 个 128 位的子密钥(用于 10 轮迭代,每轮 1 个,再加上初始的轮密钥加)。

AES 之所以能成为全球主流的加密算法,得益于它出色的性能和安全性。它不仅安全可靠,至今未被发现明显的安全漏洞,而且运算效率高,在软件和硬件上都能高效实现。尤其是在支持 AES-NI(AES 指令集)的 CPU 上,通过硬件加速,AES 的加密速度能得到极大提升,广泛应用于云计算、大数据、移动支付等领域。

2.3 国产骄傲:SM4 分组密码算法

在我国的商用密码体系中,SM4 分组密码算法无疑是一颗耀眼的明星。它不仅是我国自主设计的核心分组算法,还在 2021 年成功成为 ISO/IEC 国际标准,标志着我国密码技术得到了国际社会的认可。

SM4 的分组长度和密钥长度均为 128 位,采用 32 轮迭代的非平衡 Feistel 网络结构。这种结构的特点是,在每一轮迭代中,会将 128 位的输入数据分成 4 个 32 位的字(记为 X0、X1、X2、X3),然后通过轮函数对其中的部分字进行处理,得到新的字,再进入下一轮迭代。

SM4 的轮函数是算法的核心,主要包括非线性 τ 变换和线性变换 L 两部分。τ 变换由 4 个 8x8 的 S 盒构成,每个 S 盒都能将 8 位的输入转换为 8 位的输出,通过非线性变换实现 “混淆” 功能,让数据的规律性大大降低。线性变换 L 则会对 τ 变换的输出进行进一步处理,通过线性运算将数据的影响扩散到更多位,实现 “扩散” 效果。

在密钥扩展方面,SM4 也有独特的设计。它的加密密钥和轮密钥使用顺序相反,而且加密算法和解密算法的结构基本相同,只是轮密钥的使用顺序颠倒。这种设计能实现 “资源重用”,在硬件实现时,不需要分别设计加密和解密的电路,大大节省了硬件资源,非常适合在芯片、智能卡等硬件设备上应用。

如今,SM4 已广泛应用于我国政务、金融、电力等关键基础设施领域。在政务系统中,它保护着公文传输、数据存储的安全;在金融领域,它为银行卡交易、网上银行数据提供加密保障;在电力系统中,它确保了电力调度、电网监控数据的机密性和完整性,成为我国数字安全的重要屏障。

2.4 流密码的现代化身:ChaCha20

随着移动互联网和物联网的发展,对加密算法的软件性能和抗攻击能力提出了更高的要求。在这样的背景下,ChaCha20 流密码应运而生。它由著名密码学家 Daniel J. Bernstein 设计,其设计哲学是追求 “纯软件高性能” 和 “抗侧信道攻击”。

ChaCha20 的核心原理是 ARX 结构,即由加法(Addition)、循环移位(Rotation)和异或(XOR)三种简单的运算构成。这三种运算都是计算机 CPU 中非常基础、快速的指令,不需要复杂的数学运算,因此 ChaCha20 在软件实现上速度非常快。同时,ARX 结构的运算过程具有 “时间恒定” 的特点 —— 无论输入数据是什么,运算所需要的时间基本相同,这就避免了 “计时攻击”(攻击者通过测量加密运算的时间来推测密钥信息),大大提升了算法的安全性。

ChaCha20 的算法流程主要分为三个步骤:

首先是初始化 “状态矩阵”。状态矩阵由 512 位数据构成,包括 256 位的密钥、96 位的 Nonce(一次性随机数,用于确保每次加密的密钥流都不同)、64 位的块计数器(用于记录当前生成的密钥流块序号)以及 4 个 32 位的常量(固定值,用于区分不同的算法版本)。

接着是执行 20 轮 “Quarter-Round” 函数。这个函数是 ChaCha20 的核心运算单元,它会对状态矩阵中的 4 个元素进行一组固定的加法、循环移位和异或操作。每一轮 “Quarter-Round” 函数都会对矩阵的不同位置进行处理,经过 20 轮迭代后,状态矩阵会变成一组完全随机的数值。

最后是生成密钥流。将 20 轮迭代后的状态矩阵与初始的状态矩阵相加,得到 512 位的密钥流。然后将密钥流与明文逐位异或,就能得到密文;解密时,用相同的密钥、Nonce 和块计数器生成相同的密钥流,再与密文异或,即可还原明文。

ChaCha20 常与 Poly1305 认证算法组合使用,形成 “ChaCha20-Poly1305” 认证加密模式。其中,ChaCha20 负责数据的加密,确保机密性;Poly1305 则负责对加密后的数据进行认证,生成一个消息认证码(MAC),接收方可以通过验证 MAC 来确认数据是否被篡改,从而同时提供机密性、完整性和认证功能。

目前,ChaCha20-Poly1305 已被广泛应用于 TLS 1.3、OpenSSH、QUIC 协议、WireGuard VPN 等场景,尤其在手机、平板电脑等没有 AES 硬件加速的移动设备上,它的性能优势更加明显,能为用户提供快速、安全的网络通信体验。

2.5 移动通信的守护者:ZUC(祖冲之)序列密码算法

在 4G、5G 移动通信网络中,我们的通话、短信、上网数据都需要得到严格的安全保护,而 ZUC(祖冲之)序列密码算法就是守护这些数据安全的重要力量。ZUC 是我国自主设计的商用密码标准序列算法,凭借出色的性能和安全性,已成为 4G/5G 移动通信国际标准之一,在全球移动通信领域发挥着重要作用。

ZUC 的设计充分体现了现代序列密码的发展趋势。它具有较大的安全余量,即使面对未来计算机运算能力的提升,也能保持较高的安全性。同时,ZUC 的算法速度非常快,无论是在软件还是硬件上实现,都能达到很高的运算效率,满足移动通信网络中大量数据实时加密的需求。

在应用方面,ZUC 主要用于移动通信网络的数据机密性和完整性保护。在 4G 网络的 EPS(演进分组系统)中,ZUC 被用于加密用户面数据和控制面数据,防止数据在传输过程中被窃取或篡改;在 5G 网络中,ZUC 继续发挥重要作用,为 5G 的增强移动宽带、超高可靠低时延通信等应用场景提供安全保障,确保用户在享受高速、便捷通信服务的同时,数据安全不受威胁。

其他重要算法简表

|

算法名称 |

类型 |

密钥长度 |

状态与特点 |

|

3DES |

分组密码 |

112/168 位 |

它是 DES 的替代过渡方案,通过对数据执行三次 DES 加密(加密 - 解密 - 加密)来提高安全性。但由于需要进行三次 DES 运算,速度非常慢,而且分组长度仍为 64 位,在现代加密需求下已无法满足安全和效率要求,现已淘汰。 |

|

Blowfish |

分组密码 |

可变长(32-448 位) |

由 Bruce Schneier 于 1993 年设计,曾因密钥长度灵活、安全性较高而广受欢迎,被应用于很多软件和系统中。但它的块大小仅为 64 位,在处理长数据时容易出现安全风险,随着 AES 等更先进算法的普及,逐渐被新项目淘汰。 |

|

RC4 |

流密码 |

40-2048 位 |

它是早期非常流行的流密码算法,因实现简单、速度快,被广泛应用于 WEP 无线网络加密、早期 TLS 协议等场景。但后来人们发现 RC4 存在多个严重漏洞,比如密钥流的统计偏差、容易被关联密钥攻击等,攻击者可以利用这些漏洞破解加密数据,已不安全,绝对避免使用。 |

第三部分:未来挑战与发展趋势

随着科技的不断进步,对称加密算法也面临着新的挑战,同时也在不断探索新的发展方向。量子计算的崛起、物联网的普及、隐私保护需求的提升,都在推动着对称加密技术不断进化。

3.1 量子计算的威胁与应对

量子计算是近年来科技领域的热门话题,它凭借量子叠加、量子纠缠等独特的物理特性,拥有远超传统计算机的运算能力,这也给传统的对称加密算法带来了严峻威胁。其中,Grover 算法是对对称加密构成主要威胁的量子算法之一。

传统的暴力破解对称加密算法,需要尝试所有可能的密钥,比如破解 AES-128,理论上需要尝试 2^128 种密钥,这对传统计算机来说几乎是不可能完成的任务。但 Grover 算法能利用量子计算的优势,将暴力破解的复杂度开平方。也就是说,破解 AES-128 的复杂度会从 2^128 降低到 2^64,而 2^64 的运算量对于未来的量子计算机来说,是有可能在较短时间内完成的。

面对量子计算的威胁,目前最直接有效的应对策略是 “加倍密钥长度”。比如将 AES-128 升级为 AES-256,按照 Grover 算法的原理,破解 AES-256 的复杂度会从 2^256 降低到 2^128,这仍然能维持 128 位的量子安全强度,让量子计算机难以破解。对于我国的 SM4 算法,也可以采用类似的思路,通过增加密钥长度(如 SM4-256)来应对量子威胁。

此外,我们还需要警惕 “现在收获,日后解密” 攻击。这种攻击的思路是,攻击者现在就截获并存储大量的密文数据,虽然目前没有足够强大的量子计算机来破解这些密文,但他们会等待未来量子计算技术成熟后,再用先进的量子计算机对这些存储的密文进行解密。这就意味着,即使现在看起来安全的数据,在未来也可能面临泄露的风险。因此,对于那些需要长期保密的数据(如军事机密、商业核心数据等),现在就需要升级到抗量子的加密算法,提前做好安全防护。

3.2 后量子密码学迁移

为了应对量子计算带来的安全挑战,全球各国和企业都在积极推进后量子密码学的研究和应用。后量子密码学是指那些能抵抗量子计算机攻击的密码算法,它们的安全性不依赖于传统的数学难题(如大整数分解、离散对数问题),而是基于量子计算机难以解决的其他数学问题(如格密码、基于哈希的密码、基于码的密码等)。

2024 年,美国国家标准与技术研究院(NIST)正式发布了首批后量子密码标准,其中 CRYSTALS-Kyber 算法被选为密钥封装机制的标准,用于在量子时代保护网络通信中的密钥交换。这标志着后量子密码学从理论研究进入了实际应用阶段。

科技巨头们也纷纷行动起来,微软公司已宣布计划在 2033 年前完成其全部产品向抗量子加密的迁移,包括 Windows 操作系统、Office 办公软件、Azure 云计算平台等。谷歌、亚马逊等企业也在积极开展后量子密码的测试和部署工作,推动后量子密码在互联网服务中的应用。

不过,后量子密码学的迁移是一个复杂而漫长的过程,并非一蹴而就。首先,后量子密码算法的性能和兼容性需要进一步优化,部分后量子算法的运算速度较慢,对硬件资源的需求较高,需要通过技术改进来提升其在实际应用中的表现。其次,现有系统和设备的升级改造需要大量的时间和成本,尤其是在金融、电力、通信等关键基础设施领域,系统的稳定性和安全性至关重要,不能轻易进行大规模升级。

目前,行业内主要采用 “混合模式” 来实现平滑过渡,即同时使用传统的对称加密算法(如 AES)和后量子密码算法。在数据加密时,先用后量子密码算法对对称密钥进行加密保护,再用对称加密算法对实际数据进行加密。这样既能利用对称加密算法的高效性,又能通过后量子密码算法抵御量子计算的威胁,确保在迁移过程中数据的安全性。

3.3 其他前沿发展方向

除了应对量子计算的挑战,对称加密算法还在朝着多个前沿方向发展,以满足不同场景下的安全需求。

轻量级密码学是其中一个重要方向。随着物联网(IoT)的快速发展,RFID 标签、传感器、智能手表等资源极端受限的设备越来越多。这些设备的存储空间小、运算能力弱、功耗低,传统的对称加密算法(如 AES)在这些设备上难以高效运行。因此,科研人员开始设计专门的轻量级密码算法,如 PRESENT、SPECK 等。这些算法的特点是运算步骤简单、代码量小、对硬件资源的需求低,能在保证一定安全性的前提下,满足物联网设备的加密需求。比如 PRESENT 算法的分组长度为 64 位,密钥长度为 80 位或 128 位,其硬件实现仅需要很少的逻辑门电路,非常适合集成到 RFID 标签中。

隐私增强技术友好型密码是另一个热门方向。随着全同态加密、安全多方计算、零知识证明等隐私计算技术的快速发展,对对称加密算法提出了新的要求。这些隐私计算技术需要在不泄露原始数据的前提下,对数据进行计算和处理,因此需要对称加密算法具备代数化、可并行化等特性,以便更好地融入隐私计算框架。

科研人员正在设计新型的对称密码原语,使其能够支持全同态加密中的同态运算,或者在安全多方计算中实现高效的数据共享和计算。同时,他们还在深入分析现有对称加密算法在隐私计算场景下的安全性,找出潜在的安全风险,并提出相应的改进方案。比如,部分研究人员尝试将 AES 算法与全同态加密技术结合,实现对加密数据的快速处理,为隐私计算的实际应用提供技术支撑。

硬件加速也是对称加密算法发展的重要趋势。为了满足大数据、云计算等场景下对加密速度的极高要求,科研人员和企业开始为新型的对称加密算法(如 ChaCha20、SM4)开发专用的硬件 IP 核。这些硬件 IP 核是专门为特定算法设计的集成电路模块,能够直接在硬件层面实现算法的运算,大大提升加密和解密的速度。

比如,针对 SM4 算法开发的硬件 IP 核,通过优化轮函数的电路设计、采用流水线技术等方式,能实现每秒数亿次的加密运算,满足金融交易、数据中心等场景的高性能需求。同时,硬件加速还能降低加密运算的功耗,延长移动设备的续航时间,为用户提供更好的使用体验。

结语:永恒进化中的守护

回顾对称加密算法的发展历程,从古代简单的凯撒密码,到机械时代复杂的 ENIGMA,再到现代高效安全的 AES、SM4,它始终在不断进化,守护着人类的信息安全。对称加密算法的发展,本质上是一场在安全、效率、成本之间寻求最佳平衡的永恒竞赛 —— 既要保证算法的安全性,抵御各种攻击手段;又要追求运算的高效性,满足不同场景下的实时性需求;还要考虑实现成本,让算法能够在各种设备上广泛应用。

在这个过程中,无数科学家和工程师付出了智慧和努力。香农的 “混淆” 与 “扩散” 思想为算法设计提供了理论指引;DES 的出现开启了现代对称加密的新纪元;AES 的诞生成为全球密码技术的重要里程碑;我国的 SM4、ZUC 算法则彰显了国产密码技术的实力。这些成果的背后,是人类对信息安全的不懈追求。

如今,面对量子计算带来的挑战,对称加密算法没有停下进化的脚步。通过加倍密钥长度、融入后量子密码体系等方式,它正在积极应对未来的威胁。同时,轻量级密码学、隐私增强技术友好型密码、硬件加速等前沿方向的探索,也让对称加密算法能够适应更多新的应用场景,为数字世界的安全提供更全面的保障。

未来,随着科技的不断进步,对称加密算法还会遇到新的挑战和机遇。但无论如何,它的核心思想 ——“混淆” 与 “扩散”,以及 “公开设计、依赖密钥” 的安全哲学,将继续指引着密码技术的发展方向。对称加密算法,这把 “数字世界的通用锁”,将永远在进化中守护着我们的信息安全,为数字文明的发展保驾护航。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?